Le ultime Linee Guida ENISA in tema di cybersecurity per i veicoli a guida autonoma indicano le buone pratiche operative

È sotto gli occhi di tutti come l’industria automobilistica si trovi nel pieno di un cambiamento di paradigma verso veicoli connessi e sempre più autonomi. Le auto intelligenti già disponibili offrono funzionalità connesse e a valore aggiunto al fine di migliorare l’esperienza degli utenti o migliorare la sicurezza delle auto. Con questa maggiore connettività (che si prevede che l’emergere del 5G promuoverà ulteriormente) sorgono e devono essere gestiti nuovi rischi e minacce alla cybersecurity, così come alla privacy.

Il rapporto pubblicato da ENISA (European Union Agency for Network and Information Security) a novembre 2019 definisce le buone pratiche per la sicurezza delle smart car – vale a dire veicoli connessi e (semi)autonomi -, al fine di fungere da punto di riferimento per promuovere la sicurezza informatica delle auto intelligenti in tutta Europa e sensibilizzare sulle minacce e i rischi pertinenti, con particolare attenzione alla “cybersecurity for safety”.

Con l’emergere di auto semi-autonome e autonome, che utilizzano tecniche avanzate di machine learning e intelligenza artificiale, aumentano i potenziali rischi e le sfide della sicurezza informatica. Inoltre, le necessarie interfacce da veicolo a veicolo (V2V) e da veicolo a infrastruttura (V2I) aggravano ulteriormente i rischi per la sicurezza in quanto espandono ampiamente la superficie di attacco potenziale e i vettori di attacco.

Gli attacchi contro auto intelligenti possono portare all’immobilizzazione del veicolo, causare incidenti stradali, perdite finanziarie, divulgazione di dati sensibili e/o personali e persino mettere in pericolo la sicurezza degli utenti della strada. Pertanto, è necessario attuare misure di sicurezza adeguate per mitigare i rischi potenziali, soprattutto perché questi attacchi minacciano la sicurezza e la privacy dei passeggeri dei veicoli nonché di tutti gli altri utenti della strada, compresi i pedoni.

È quindi importante analizzare le minacce rilevanti e i rischi per la cybersecurity relativi alle auto intelligenti e proporre misure di sicurezza per affrontare tali rischi tenendo conto delle particolarità di questo ambiente altamente complesso, eterogeneo e volatile.

Di conseguenza, lo studio ENISA fornisce le seguenti informazioni:

- modello di riferimento di alto livello dei veicoli connessi e autonomi;

- tassonomia dettagliata delle risorse e delle minacce per l’ecosistema dei veicoli autonomi e connessi;

- buone pratiche concrete e attuabili per migliorare l’impostazione della cybersecurity dei veicoli connessi e autonomi;

- mappatura delle iniziative legislative, di standardizzazione e politiche esistenti per favorire l’armonizzazione.

Esso si basa sul precedente studio ENISA sulle auto intelligenti, dal titolo “Cyber Security and Resilience of Smart Cars” e si concentra principalmente sulle comunicazioni V2X (vedasi dettaglio infra) e sulle auto autonome, poiché queste tecnologie non erano state precedentemente considerate.

Lo studio evidenzia tre gruppi di misure per affrontare le sfide della sicurezza in termini di tecnologie, politiche e processi. È stato adottato un approccio olistico e basato sul rischio per le auto intelligenti durante tutto il loro ciclo di vita. Particolare attenzione è stata prestata alla catena di approvvigionamento complessiva, tenendo conto delle diverse parti interessate coinvolte nella produzione di automobili intelligenti, ovvero OEM (original equipment manufacturer – produttore di apparecchiature originali), fornitori di componenti hardware e software, ecc.

Lo studio è strutturato come segue:

- Capitolo 1 – Introduzione: fornisce informazioni su obiettivi, campo di applicazione, politiche comunitarie e internazionali pertinenti, destinatari, metodologia seguita e struttura dello studio;

- Capitolo 2 – Auto intelligenti: auto connesse e (semi) autonome: definisce innanzitutto le comunicazioni V2X, auto semi-autonome e autonome. Quindi, fornisce un’architettura di riferimento di alto livello delle auto intelligenti ed elenca le risorse sensibili da proteggere;

- Capitolo 3 – Analisi delle minacce e dei rischi: identifica le principali minacce contro le auto intelligenti e indica le risorse interessate. Sono inoltre dettagliati alcuni esempi di scenari di attacco significativi di auto intelligenti;

- Capitolo 4 – Misure di sicurezza e buone pratiche: descrive le misure di sicurezza e le buone pratiche per mitigare gli attacchi di cui sopra.

Ulteriori dettagli sono forniti nell’appendice:

- Allegato A – Tassonomia delle attività: presenta le diverse attività e ne fornisce una breve descrizione;

- Allegato B – Tassonomia delle minacce: fornisce una breve descrizione delle diverse minacce e mappa ciascuna minaccia per le risorse che potrebbero essere potenzialmente interessate;

- Allegato C – Mappatura delle misure di sicurezza alle minacce, standard e buone pratiche: dettaglia le misure di sicurezza menzionate nel capitolo 4 e le mappa rispetto alle minacce corrispondenti.

Di seguito espongo alcuni punti fra quelli che ritengo i più significativi.

Auto intelligenti: automobili connesse e (semi) autonome

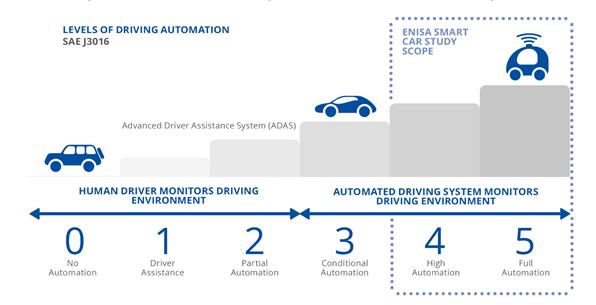

La norma SAE J3016, “Tassonomia e definizioni dei termini relativi ai sistemi di automazione di guida per veicoli a motore su strada”, definisce cinque livelli di automazione che vanno dal livello 0, senza automazione di guida, al livello 5 con guida completa automazione e nessuna necessità di un driver, come mostrato nella seguente figura:

Anche se le raccomandazioni e le buone pratiche fornite possono essere applicate a tutti i veicoli, questo studio si concentra su auto semi-autonome e autonome, nonché nelle comunicazioni V2X, così definite:

- Auto semi-autonome (livello 4): auto altamente automatizzate che sono dotate di una moltitudine di sensori per essere in grado di svolgere autonomamente (cioè senza alcun intervento del conducente umano) tutte le funzioni di guida in determinate condizioni (ad es. un determinato tipo di strada).

- Automobili autonome (livello 5): auto completamente automatizzate dotate di una moltitudine di sensori per essere in grado di svolgere autonomamente tutte le funzioni di guida in tutte le condizioni (cioè in qualsiasi momento e su qualsiasi strada). Quelle auto potrebbero non includere nemmeno un volante o pedali acceleratore/freno.

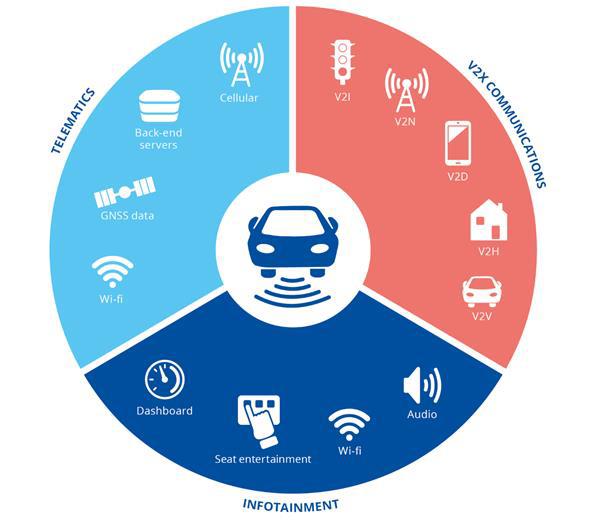

- Comunicazioni V2X: gli scambi di dati tra un veicolo e qualsiasi altra entità. Copre le nozioni di comunicazione V2V (Veicolo-Veicolo) e V2I (Veicolo-Infrastruttura), che qui include le comunicazioni V2P (da veicolo a pedone) e V2N (da veicolo a rete). Per abilitare le comunicazioni V2X, i veicoli sono dotati di diversi sistemi di comunicazione wireless come Dedicated Short Range Communications (DSRC), Visible Light Communication (VLC), Image Sensor Communication (ISC), Wi-Fi o tecnologie di comunicazione mobile, come 3G, 4G e 5G. La Figura sotto offre una panoramica dell’ecosistema di auto intelligenti che descrive sistemi e applicazioni sia all’interno (in-vehicle) che all’esterno dell’auto.

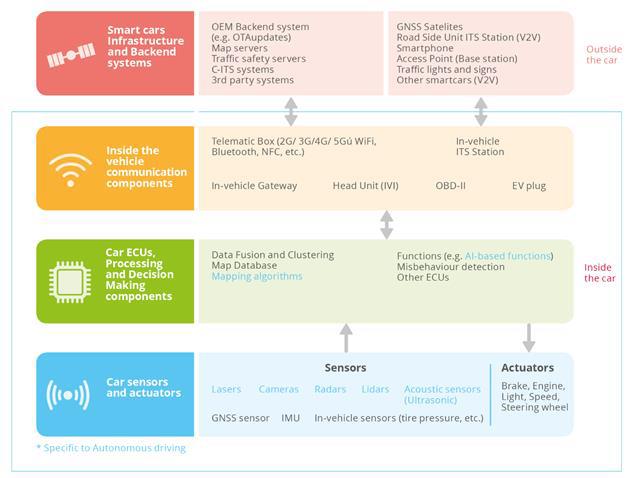

La Figura seguente presenta poi il modello di Smart Cars funzionale di alto livello che offre una panoramica generale delle diverse funzionalità, tecnologie utilizzate e componenti più importanti che forniscono le caratteristiche principali delle auto intelligenti.

Il modello è costituito da quattro strati disposti in ordine, con i tre livelli più bassi che fanno parte della smart car, mentre lo strato superiore rappresenta componenti che si trovano al di fuori del perimetro effettivo della vettura, ma che fanno parte del suo ambiente, come ad esempio il server per le mappe.

Minacce e scenari d’attacco

Le auto intelligenti aumentano la connettività e l’automazione che le espongono a diverse minacce informatiche cruciali. Tali minacce possono colpire direttamente le auto intelligenti o l’ambiente circostante, come RSU (Road side unit, cioè dispositivo di comunicazione per reti veicolari che fornisce connettività veicolo-infrastruttura (V2I) ai veicoli vicini), segnali stradali/luci o persino server remoti dell’OEM o fornitori di servizi di terze parti. In conformità alla ENISA Threat Taxonomy, è stata sviluppata una tassonomia delle minacce, come illustrato nella Figura 6 e dettagliato all’allegato C.

Misure di sicurezza e buone pratiche

Categorizzazione delle misure di sicurezza

Lo sviluppo di misure di sicurezza e buone pratiche è uno dei principali obiettivi dello studio. In effetti, è stato compiuto uno sforzo considerevole per identificare tutte le misure di sicurezza pertinenti al fine di aiutare a mitigare le potenziali minacce e rischi.

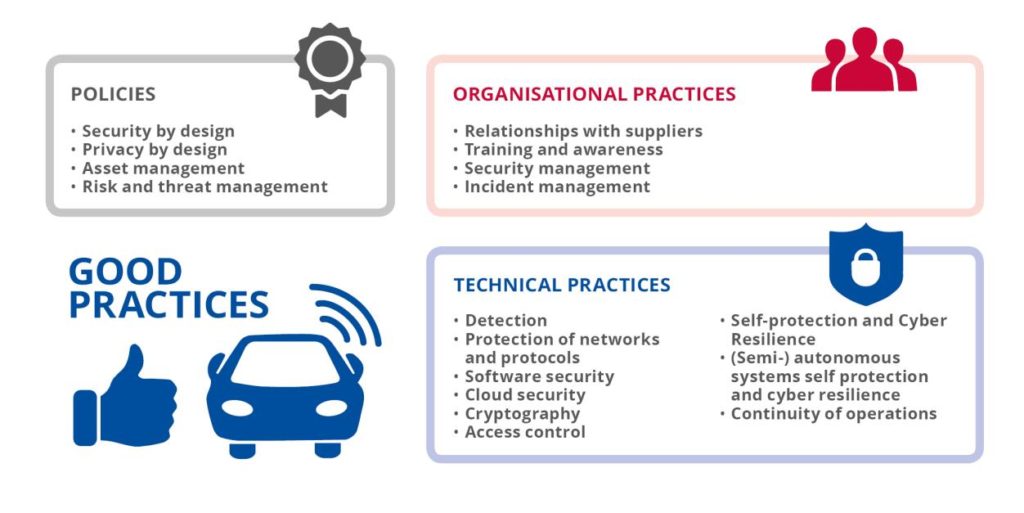

L’elenco risultante è costituito da diciassette domini di sicurezza raggruppati in tre categorie principali, ovvero ‘Politiche’, ‘Pratiche organizzative’ e ‘Pratiche tecniche’, come mostrato nella Figura seguente che fornisce una visione completa del panorama della sicurezza delle auto intelligenti e indica le aree da proteggere.

Politiche

Le misure di sicurezza relative alle politiche coprono entrambi gli aspetti di sicurezza e privacy e sono state classificate in quattro principali domini di sicurezza:

- Security by design

Queste misure di sicurezza sottolineano la necessità di considerare gli aspetti della sicurezza sin dall’inizio dello sviluppo del prodotto, lungo tutta la catena di approvvigionamento e in tutto il ciclo di vita delle auto intelligenti.

– PS-01: adottare un approccio in cui la sicurezza informatica delle auto intelligenti è considerata sia dal punto di vista dei veicoli che dell’infrastruttura.

– PS-02: indirizzare la sicurezza in ogni documento di specifica pertinente per garantire che gli aspetti di sicurezza siano considerati sin dall’inizio della fase concettuale e non come ripensamento.

– PS-03: promuovere l’uso di metodologie che considerano la sicurezza in ogni fase della fase di sviluppo e delle fasi operative (ad esempio DevSecOps, Secure Development Lifecycle (SDL), ecc.).

– PS-04: prevedere l’inclusione di un ruolo di sicurezza all’interno del team di progettazione del prodotto per guidare le attività relative alla sicurezza.

- Privacy by design

Questo dominio di sicurezza include una serie di misure relative alla protezione dei dati privati raccolti, elaborati e / o archiviati dalle parti interessate delle automobili intelligenti.

– PS-05: considerare l’applicazione delle normative locali e internazionali sulla privacy, come il GDPR, per prevenire problemi di privacy.

– PS-06: condurre valutazioni dell’impatto sulla privacy (PIA), tenendo conto del contesto di utilizzo, al fine di identificare qualsiasi rischio legato alla privacy e definire contromisure appropriate per mitigarlo.

– PS-07: eseguire controlli di privacy durante lo sviluppo di auto intelligenti e su sistemi di back-end su base regolare, ad es. almeno una volta all’anno, al fine di garantire la conformità alle politiche sulla privacy.

- Gestione degli asset

– PS-08: utilizzare strumenti in grado di rilevare, identificare ed enumerare automaticamente risorse specifiche per l’ecosistema dell’organizzazione e delle auto intelligenti.

– PS-09: assicurarsi che l’organizzazione mantenga un inventario delle risorse coerente e aggiornato.

– PS-10: introdurre una nuova modifica del dispositivo o del software nel veicolo solo secondo un processo di gestione delle modifiche stabilito, accettato e comunicato.

- Gestione dei rischi e delle minacce

– PS-11: adottare un approccio alla gestione dei rischi dedicato e adatto al settore automobilistico, considerando le minacce emergenti e gli scenari di attacco rivolti alle auto intelligenti.

– PS-12: eseguire un’analisi del rischio di cybersecurity sin dalle primissime fasi del processo di progettazione e che dovrebbe essere rivista almeno una volta l’anno e in caso di modifiche importanti o in caso di rilevamento di vulnerabilità di sicurezza critiche o incidenti di sicurezza critici.

– PS-13: monitorare le vulnerabilità della sicurezza con particolare attenzione ai veicoli che sono sul mercato su base regolare, ad es. ogni 6 mesi o più frequentemente in base alla valutazione del rischio.

– PS-14: condurre valutazioni di sicurezza, come i penetration test, durante la fase di sviluppo e quindi, regolarmente, seguendo un approccio basato sugli eventi, ad es. in caso di nuove minacce o vulnerabilità e dopo importanti aggiornamenti.

– PS-15: considerare la possibilità di stabilire un processo di intelligence delle minacce al fine di essere informato sui tipi e sulle fonti di attacco emergenti e sulle nuove vulnerabilità pertinenti.

– PS-16: valutare regolarmente i controlli di sicurezza almeno una volta all’anno nel ciclo di vita delle auto intelligenti e distribuire patch (dopo averle testate) per mitigare le vulnerabilità.

– PS-17: controllare periodicamente, almeno ogni sei mesi nel ciclo di vita delle auto intelligenti, che le ipotesi di sicurezza (ad esempio ipotesi sull’ambiente operativo) siano ancora valide. In particolare, prendere in considerazione la definizione di una procedura per la comunicazione e la gestione dello stato di fine vita/fuori garanzia per la cybersecurity.

Pratiche organizzative

I processi organizzativi e di governance sono della massima importanza per garantire la sicurezza delle auto intelligenti. Di seguito, le principali serie di regole organizzative e buone pratiche.

- Rapporti con i fornitori

– OP-01: Promuovere la condivisione delle informazioni relative alla sicurezza tra le diverse parti interessate, proteggendo al contempo la proprietà intellettuale.

– OP-02: definire gli aspetti rilevanti della cybersecurity delle partnership lungo la catena di approvvigionamento e sviluppare requisiti di sicurezza e linee guida per i fornitori.

- Security Management

– OP-07: prendere in considerazione la creazione di un OEM Security Operations Center (SOC) con ruoli, responsabilità e competenze sulla cybersecurity chiaramente definiti per centralizzare le conoscenze sulla sicurezza informatica, monitorare e anticipare potenziali minacce.

– OP-08: designare uno o più team di sicurezza dedicati con specialisti della sicurezza che hanno una gamma diversificata e ampia di competenze in argomenti relativi alla sicurezza (ad esempio valutazione del rischio, test di penetrazione, progettazione sicura, ecc.).

– OP-09: definire un sistema di gestione della sicurezza delle informazioni (ISMS) dedicato che copra l’intero ciclo di vita delle auto intelligenti.

– OP-10: prendere in considerazione la definizione di una task force interna, che coinvolga la gestione a livello di consiglio, per guidare le decisioni strategiche relative alla sicurezza e facilitare la responsabilità.

Pratiche tecniche

Di seguito una panoramica delle pratiche tecniche principali che coprono diversi aspetti come la sicurezza del software, la sicurezza del cloud, il rilevamento, il controllo degli accessi e così via.

- Rilevazione

– TM-01: distribuire il Sistema di Rivelazione di Intrusione (IDS) sia a livello di veicolo che di back-end per consentire la rilevazione di attività dannose o violazioni delle policy.

– TM-02: mantenere registri di audit adeguatamente protetti per impedire la divulgazione a entità non autorizzate, definendo chiaramente la posizione di archiviazione e il periodo di conservazione.

– TM-03: considerare la revisione periodica dei registri di rete, dei privilegi di controllo dell’accesso e della configurazione delle risorse.

– TM-04: esegue la convalida dei dati per verificare la correttezza delle informazioni in arrivo.

– TM-05: definire adeguate procedure forensi per consentire la ricostruzione di eventi, facilitare le indagini sugli arresti anomali, prevenire attacchi simili e/o per scopi di accountability.

- Protezione di reti e protocolli

– TM-06: proteggere le interfacce di monitoraggio e amministrazione a distanza mediante meccanismi di autenticazione reciproca e controllo degli accessi per impedire l’accesso illegittimo ai sistemi di automobili intelligenti.

– TM-07: proteggere l’integrità e l’autenticità di tutte le comunicazioni interne critiche all’interno del veicolo.

– TM-08: proteggere l’integrità e l’autenticità di tutte le comunicazioni esterne tra le auto intelligenti e tutte le diverse entità con cui interagisce.

– TM-09: applicare politiche di gestione delle sessioni per le diverse sessioni di comunicazione (ad es. Amministrazione), per evitare l’ hijacking della sessione.

– TM-10: timestamp di tutti i messaggi scambiati utilizzando fonti di tempo affidabili (ad esempio fornite da un componente incorporato sicuro o provenienti dal sistema satellitare) per mitigare gli attacchi di riproduzione.

– TM-11: gestire le frequenze radio e la frequenza di beaconing e altri messaggi ripetuti al fine di prevenire attacchi DDoS (Distributed DoS).

– TM-12: implementare la funzione di agilità della frequenza per prevenire l’inceppamento dei segnali, se applicabile.

– TM-13: eseguire il filtraggio dei pacchetti sui diversi livelli (ad es. sensori, comunicazioni di rete mobile, ecc.) per analizzare i pacchetti in entrata e in uscita e scartare il traffico illegale.

– TM-14: fornisce una protezione end-to-end di dati sensibili in termini di riservatezza e integrità mediante protocolli sicuri.

- Crittografia

– TM-28: crittografare tutti i dati sensibili, personali e privati per impedirne la divulgazione a entità illegittime. Inoltre, la crittografia autenticata può essere utilizzata per evitare la manipolazione dei dati personali garantendo al contempo la loro riservatezza.

– TM-29: utilizzare schemi e protocolli crittografici ben noti e standardizzati considerati ampiamente sicuri ed evitare l’uso di schemi proprietari.

– TM-30: utilizzo della crittografia di archiviazione per proteggere sia i dati degli utenti sia i dati necessari per rafforzare la sicurezza delle auto intelligenti (ad es. chiavi usate, credenziali di sicurezza, ecc.).

– TM-31: implementare un processo di gestione delle chiavi sicuro. Il processo dovrebbe coprire tutte le fasi del ciclo di vita della chiave: scelta della lunghezza della chiave in relazione alla durata della chiave, generazione della chiave utilizzando un livello adeguato di entropia da una fonte affidabile, archiviazione sicura della chiave, rotazione e revoca della chiave, ecc.

– TM-32: considerare l’uso di moduli di sicurezza hardware dedicati e antimanomissione per l’esecuzione sicura di algoritmi crittografici e l’archiviazione sicura delle chiavi.

- Controllo accessi

– TM-33: applicare i controlli di sicurezza sui server back-end; che coprano le politiche, gli aspetti di sicurezza fisica e logica, nonché la sicurezza delle reti e dei dati interni.

– TM-34: applicare il principio dei privilegi minimi e usa i singoli account per accedere ai dispositivi e/o ai sistemi.

– TM-35: segregare l’accesso remoto sviluppando una serie di regole per il controllo e il monitoraggio delle comunicazioni remote.

– TM-36: consentire e incoraggiare l’uso di forti meccanismi di autenticazione, ad es. autenticazione a più fattori (MFA), definire una funzionalità di blocco degli account, ecc.

- Auto-protezione e Cyber Resilience dei sistemi (semi-) autonomi

– TM-42: considerare l’utilizzo del sistema di navigazione inerziale interno (INS) o dei metodi di calcolo per i dati di localizzazione, anche in caso di guasto sistema satellitare globale di navigazione (GNSS).

– TM-43: proteggere i sensori autonomi critici per prevenire i diversi attacchi che mirano a modificare la percezione dell’ambiente delle auto intelligenti.

– TM-44: resistenza agli attacchi avversari, per evitare che i componenti di AI e ML vengano ingannati.

– TM-45: prevenire la falsificazione o la manipolazione dei dati in relazione ad AI e ML.

– TM-46: utilizzo di meccanismi di ridondanza dei dati (ad es. Fusione dei dati dei sensori) che correlano i dati acquisiti dai diversi sensori nel veicolo e i dati ottenuti tramite le comunicazioni V2X prima di prendere una decisione.

– TM-47: utilizzo di meccanismi di ridondanza hardware aggiungendo componenti hardware aggiuntivi in grado di eseguire le operazioni richieste ed eseguire attività di guida autonoma.

- Continuità delle operazioni

– TM-48: assicurarsi che le notifiche siano di facile comprensione e aiutare gli utenti a trovare una soluzione alternativa.

– TM-49: creare un piano di continuità operativa (BCP) e un piano di ripristino delle attività (BRP) che coprano aspetti di terze parti e vengano periodicamente testati, almeno una volta all’anno, per garantire la resilienza dei sistemi di automobili intelligenti.

– TM-50: definire parametri importanti per la continuità operativa dell’organizzazione, ad es. tempo necessario per il pieno recupero dell’operatività (RTO), periodo tollerabile massimo di interruzione (MTO), ecc.

In un prossimo articolo parlerò delle convergenze fra I contenuti dello studio ENISA che definisce le buone pratiche per la sicurezza delle smart car sopra illustrate con le “Linee guida 1/2020 sul trattamento dei dati personali nel contesto dei veicoli connessi e delle applicazioni connesse alla mobilità” che l’EDPB (European Data Protection Board – Comitato Europeo per la Protezione dei Dati) ha adottato per pubblica consultazione a fine gennaio 2020.

Articolo a cura di Sergio Guida

Da economista aziendale, ha maturato esperienze direzionali in gruppi industriali diversi per settori, dimensioni e caratteristiche. Specializzato in pianificazione strategica e controllo di gestione, finanza, risk e project management, sistemi di gestione e rendicontazione integrativi (sociale, ambientale e intangible assets), è stato relatore in convegni e seminari e pubblica articoli di economia, finanza, digital transformation, data governance, public health, compliance & regulatory affairs.

Ha seguito percorsi multidisciplinari su Design Thinking, Human-Computer Interaction, Data protection & Privacy, Digital Health & Therapeutics. Business angel, segue con attenzione il mondo delle Startup.