Le peculiarità delle intrusioni ransomware

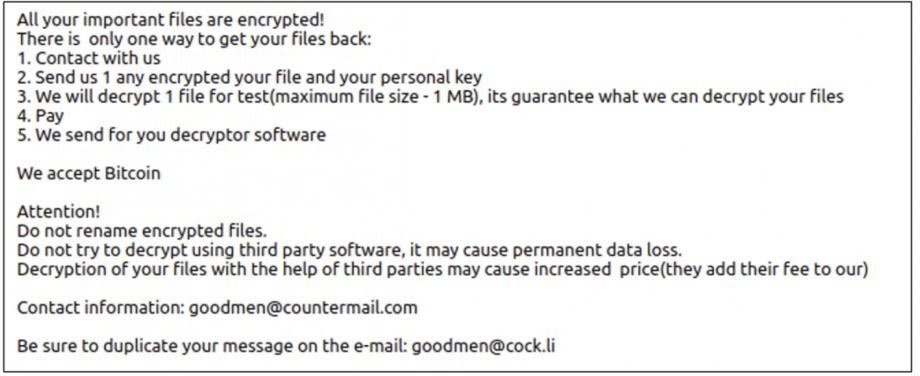

Nelle intrusioni ransomware l’attaccante prende il controllo di un sistema ICT e chiede un riscatto per restituire la disponibilità e la confidenzialità delle informazioni memorizzate sul sistema. In dettaglio, l’attaccante cripta delle informazioni sul sistema attaccato e gli utenti potranno usare il sistema solo dopo aver pagato un riscatto per ottenere la chiave per decriptare. Una tipica richiesta di riscatto è quella mostrata in Fig. 1.

Più in generale, l’attaccante può usare quattro azioni che − rispettivamente − bloccano, criptano, rubano o cancellano delle risorse del sistema. Le risorse attaccate possono essere file, folders, boot records o master file tables con indici per l’accesso ai file: l’ENISA riassume le azioni nell’acronimo LEDS (lock, encrypt, delete, steal). Il ransomware è la forma più innovativa e redditizia di crimine informatico. Da alcuni anni, ogni giorno alcuni sistemi sono attaccati da una variante di ransomware ed esistono moltissimi siti dedicati unicamente alla storia o alle statistiche su questo fenomeno.

A conferma della pericolosità del ransomware, alcune intrusioni ad ospedali hanno sicuramente provocato delle morti, rallentando o impedendo le cure di alcuni pazienti. A ulteriore conferma, più della metà delle ultime riunioni del Cobra, il comitato del governo inglese per la gestione delle crisi, è stata dedicata al ransomware. Nonostante questa attenzione, nei giorni scorsi la Royal Mail è stata colpita dal ransomware del gruppo Lockbit.

Una delle linee guida del lavoro è evidenziare le similitudini tra i modus operandi dei gruppi criminali (o gang) nell’ecosistema ransomware e delle ragioni per cui crescono e si arricchiscono. Queste similitudini sono alla base delle contromisure per combattere il fenomeno.

Un’ultima avvertenza è che molto spesso le vittime del ransomware non rendono pubbliche le intrusioni che le hanno colpite. Ciò riduce la significatività dei dati disponibili su intrusioni e riscatti presentati nel seguito o, meglio, suggerisce di usarle solo come stima ottimistica dei valori in gioco.

Riassumiamo ciò che caratterizza il ransomware rispetto ad altre forme di crimine informatico.

Prima del ransomware

Le intrusioni informatiche non legate al ransomware hanno come obiettivo il furto di informazioni o l’installazione di malware.

Le intrusioni per l’installazione di malware hanno come bersaglio le infrastrutture critiche. Di solito l’agente che le implementa è sponsorizzato da uno Stato, rappresentando una cosiddetta Advanced Persistent Threat (o APT) e il malware permette di manipolare e sabotare il funzionamento dell’infrastruttura.

Le intrusioni per furto di informazioni sono più complesse e hanno come ragione o lo spionaggio o la vendita delle informazioni ad altri. Nelle intrusioni per spionaggio, gli attaccanti sono sponsorizzati da Stati, eg. agenzie di intelligence, per acquisire informazioni utili a supportare le scelte dei decisori politici o proprietà intellettuale su tecnologie e prodotti legati alla sicurezza nazionale. Le informazioni sono sfruttate in trattative politiche o economiche, o ancora per riprodurre tecnologie e prodotti in industrie nazionali. Ad esempio, autorevoli esponenti US hanno descritto le intrusioni sponsorizzate dalla Cina come “il più grande furto di proprietà intellettuale del XX secolo”. Il furto di informazioni da parte di soggetti criminali mira a rivendere sul dark web la refurtiva: e.g. numeri di carte di credito, credenziali bancarie, documenti di identità e analisi mediche. Anche se gli Stati possono essere interessati a queste informazioni, il vero guadagno per i criminali proviene dalla vendita delle informazioni esfiltrate.

In tutte le intrusioni descritte, l’attaccante cerca di impedire che l’intrusione sia rilevata in modo da poter esfiltrare una maggiore quantità di informazioni, nonché per evitare che le informazioni rubate vengano invalidate e quindi perdano di valore. Ad esempio, un numero di carta di credito annullato perde immediatamente ogni valore: questo porta l’attaccante a preferire bersagli di media grandezza, i cui sistemi informatici memorizzano e gestiscono una ragionevole quantità di dati ma che non dispongono di strumenti sofisticati per la rilevazione di intrusioni. In questo modo, gli attaccanti conservano un vantaggio rispetto ai difensori. La redditività del furto di informazioni è ridotta perché la loro vendita sul dark web introduce un numero di intermediari per collocare le informazioni e impedire di risalire all’autore dell’intrusione. Un altro fattore che riduce la redditività del crimine è il numero elevato di intrusioni che hanno successo. Infatti, all’aumentare dei furti aumentano le informazioni in vendita − e.g. il numero delle carte di credito − e quindi ne diminuisce il valore. Storicamente, il valore del numero di una carta di credito si è ridotto fino a pochi dollari. Riassumendo: all’aumentare del numero di attaccanti diminuisce la redditività dei furti di informazione, anche se le vittime sono diverse.

Il diffondersi delle criptovalute ha mitigato in parte il problema della concorrenza tra attaccanti che si sono concentrati, seguendo l’esempio degli hacker di Stato della Corea del Nord, sul furto di criptovaluta.

Le innovazioni del ransomware

Un primo evento che ha facilitato la diffusione del ransomware è l’apparizione e diffusione delle criptovalute.

Questa innovazione ha inizialmente provocato il passaggio del crimine informatico dal furto di informazioni all’installazione di malware per il mining delle criptovalute. L’uso fraudolento di risorse altrui per il mining elimina la concorrenza tra attaccanti, che non devono più competere per vendere informazioni in qualche modo equivalenti. Inoltre, le criptovalute permettono di ridurre gli intermediari per far fruttare le informazioni.

Successivamente, il crimine ha affrontato la volatilità delle criptovalute che metteva a rischio sia la redditività che il capitale accumulato. Come reazione, ci si è concentrati sul far fruttare non le informazioni e le risorse delle vittime, ma la disponibilità delle informazioni. Se le informazioni diventano non disponibili, il primo a subire una perdita è il proprietario: quindi, se impediamo l’accesso alle informazioni, il loro proprietario sarà disposto a pagare per riottenerlo e non occorrerà trovare altri compratori. Anche questa strategia, come il mining, elimina la competizione tra attaccanti. Un modo di impedire l’accesso alle informazioni è di esfiltrarle e cancellarle; ma questo aumenta la complessità dell’intrusione, visto che l’esfiltrazione richiede tempo e può permettere di scoprire l’intrusione. Un modo relativamente semplice − ma estremamente potente di impedire l’accesso alle informazioni è criptarle. Inoltre, la crittografia asimmetrica permette di generare una coppia di chiavi sul sistema attaccato e di usare quella pubblica per cifrare tutte le informazioni necessarie per decifrare quanto criptato. La chiave privata viene esfiltrata e trasmessa a un altro sistema, controllato dall’attaccante. Ciò minimizza la quantità di informazioni da esfiltrare e trasforma la crittografia, uno degli strumenti più potenti di difesa dei sistemi, in uno strumento di attacco. Inoltre, non c’è necessità di nascondere l’intrusione che ha permesso di criptare perché il proprietario del sistema ne è ben cosciente.

Infine, la diffusione delle notizie sul successo delle intrusioni può convincere altri proprietari a pagare il riscatto per i loro sistemi che sono già stati attaccati o lo saranno. Se un attaccante, oltre a criptare le informazioni, riesce anche ad esfiltrarle può ricattare con più forza minacciando la loro divulgazione. La divulgazione può provocare ulteriori perdite per la pubblicazione di dati finanziari, di proprietà intellettuale o di informazioni personali o sensibili, con possibili violazioni delle leggi o del GDPR. Questo porta alla doubleextortion dove, dopo il pagamento del riscatto per rilasciare la chiave, l’attaccante può chiedere un nuovo riscatto per non divulgare le informazioni. Nei casi peggiori, la double-extortion si trasforma in n-extortion perché il ricatto si prolunga nel tempo. Ovviamente, intrusioni che prevedano double o n-extortion rendono inutile l’utilizzo di copie di backup dei dati.

Come tutte le intrusioni, anche quelle ransomware devono accedere inizialmente al sistema da attaccare. Per questo accesso, gli attaccanti possono usare soluzioni che vanno dalle email di phishing ai falsi update di una delle applicazioni utilizzate o ad attacchi che sfruttano le vulnerabilità del sistema. Questi attacchi sono lanciati da una infrastruttura d’attacco costituita da una botnet, una rete nascosta che connette nodi di terzi che il gruppo criminale ha creato attaccando in modo nascosto altri sistemi. Alcune versioni del ransomware si diffondono in modo autonomo, come carico utile di worm che sfruttano vulnerabilità che permettono attacchi remoti. Gang diverse possono usare soluzioni diverse per diffondere la stessa versione.

La minore complessità e la maggiore redditività contribuiscono a spiegare l’aumento esponenziale delle intrusioni ransomware e perché esse sono passate da strumento usato dagli Stati a strumento tipico della criminalità organizzata. Separare nettamente il mondo degli attacchi sponsorizzati da Stati da quelli della criminalità è comunque difficile, perché alcune realtà statali possono essere interessate ad acquistare le informazioni esfiltrate (o le organizzazioni possono offrirle gratuitamente per ottenere una copertura). Questo spiega la difficoltà delle collaborazioni internazionali mirate a catturare e processare le varie gang criminali.

Una breve storia

Generalmente, si assume che il ransomware sia apparso nel 1989 nella conferenza sull’AIDS dell’Organizzazione Mondiale della Sanità con la distribuzione di circa 20.000 floppy disk infettati con AIDS Trojan. Il malware si installava nel sistema dove veniva inserito il floppy e, dopo novanta boot, crittografava i nomi dei file. La vittima poteva ottenere la chiave per decriptare inviando 189 dollari a una casella postale a Panama. Era piuttosto facile neutralizzare il malware tramite strumenti di crittografia disponibili online.

Una prima evoluzione è avvenuta nel 2005, quando alcune gang hanno iniziato a utilizzare una crittografia asimmetrica che poteva essere invertita con una password di trenta cifre fornita dopo aver pagato il riscatto. Il codice di queste varianti era relativamente semplice e ciò permetteva agli strumenti antivirus di identificarle e analizzarle. Nel 2009 sono apparsi malware che sfruttavano le vulnerabilità nei plugin del browser scritti in Java. In altri casi, il virus veniva scaricato quando gli utenti cliccavano su alcuni malware trasmessi come allegati di posta elettronica. Un altro malware che attaccava singoli utenti è apparso nel 2010 e bloccava i sistemi Windows fino al pagamento di un piccolo riscatto. Negli stessi anni sono comparsi alcuni ransomware per Mac.

La comparsa di Cryptolocker nel 2013 ha portato numerose innovazioni. La principale è che l’accesso iniziale al sistema attaccato poteva usare o phishing tradizionale o attacchi lanciati dalla botnet Gameover Zeus.

Un’altra innovazione è stata l’adozione di chiavi RSA a 2048 bit, con un notevole aumento della complessità del cracking della crittografia. Il successo di CryptoLocker ha portato a un aumento significativo delle varietà di ransomware.

Nel 2015 sono apparsi ransomware di tipo locker, che impedivano l’accesso al sistema criptando risorse quali i boot record o le master file tables.

Nel 2016 sono apparse ulteriori varianti di ransomware, insieme ai primi fenomeni di ransomware-as-aservice (RaaS) nella forma ancora primitiva di una partnership in cui un gruppo di sviluppatori produce il malware e un gruppo di hacker lo usa nelle sue intrusioni. Altri eventi critici del 2016 e 2017 sono legati alla comparsa di Petya. Inizialmente, questo ransomware ha avuto meno successo di CryptoWall, che riutilizzava il codice di CryptoLocker, ma il 17 giugno 2017 è emersa la variante NotPetya, che si diffondeva sfruttando EternalBlue, un exploit che sfruttava una vulnerabilità di Windows scoperta dalla NSA e pubblicizzata da Wikileaks. NotPetya era diffuso da un worm che usava i sistemi già infettati per lanciare altri attacchi. Il worm si è diffuso in tutto il mondo partendo dall’Ucraina e la variante è stata responsabile di danni per 10 miliardi di dollari. Diversi governi occidentali hanno attribuito alla Russia − e in particolare al gruppo Sandworm del GRU − lo sviluppo del malware. A complicare ulteriormente l’analisi, NotPetya sovrascriveva con il malware per l’encryption il Master Boot Record di Windows. Ciò impediva di accedere ai file anche se fossero stati decriptati e quindi l’encryption non poteva essere invertita, considerato anche che il malware sul sistema attaccato non trasmetteva informazioni all’attaccante. Nella migliore tradizione di “it is not a bug but a feature”, non si è mai chiarito se ciò fosse un errore degli sviluppatori o se, come diversi analisti ritengono, l’obiettivo principale di NotPetya fosse quello di forzare a cancellare i file criptati per nascondere le tracce di altre intrusioni. Questa ipotesi è ancora più credibile alla luce dei numerosi attacchi wiper portati da Sandworm contro l’Ucraina. Scopo di un attacco wiper è cancellare definitivamente le informazioni su un sistema. Come discusso nel seguito, NotPetya ha prodotto una causa legale non ancora risolta tra alcune vittime e le loro compagnie di assicurazioni, che si sono concordemente rifiutate di rimborsare i danni dell’intrusione asserendo che l’attribuzione alla Russia provava che si trattasse di un atto di guerra, pertanto non coperto dalla polizza. Sempre nel 2017 è comparso WannaCry che, come notPetya, si è diffuso tramite EternalBlue. WannaCry ha causato danni per 4 miliardi di dollari e ha infettato circa 230.000 computer, che non erano aggiornati anche se Microsoft aveva rilasciato una patch due mesi prima.

L’intrusione più significativa è stata quella al sistema sanitario inglese che ha avuto successo nonostante pochi mesi prima diverse valutazioni del rischio cyber avessero segnalato le vulnerabilità nei sistemi attaccati e i rischi associati.

Nel 2018 la criminalità ha iniziato a produrre e utilizzare versioni di ransomware in grado sia di crittografare che di esfiltrare le informazioni. La strategia prevedeva l’uso delle due funzioni e la creazione di siti per pubblicizzare sia le notizie sugli attacchi che i dati esfiltrati, i cosidetti siti name-and-shame. Questa strategia, talvolta chiamata doxware o leakware, aumenta la pressione per il pagamento del riscatto ed è diventata molto popolare tra le gang. A sua volta, questa popolarità ha aumentato sia la visibilità che la diffusione del ransomware.

Nel 2020 RagnarLocker è stato il primo ransomware che usava macchine virtuali e sfruttava anche cartelle condivise per raggiungere i file ed eludere i meccanismi per rilevare le intrusioni.

Nel 2020 Maze è stato il primo caso noto di ransomware che esfiltrava dati sensibili per ricattare gli utenti.

Durante la pandemia del 2020, sono aumentati gli attacchi contro ospedali e centri medici ed è emersa una versione di ransomware chiamata Corona. Un’altra conseguenza della pandemia è stato un maggior sfruttamento di vulnerabilità in moduli per vpn, per ottenere l’accesso iniziale ai sistemi.

A partire dal 2020, le organizzazioni criminali hanno abbandonato la tecnica degli attacchi non mirati “spray and pray” e sono passate ad un “big-game-hunting” focalizzandosi su aziende più grandi che possono pagare riscatti più elevati, con il conseguente aumento dei loro profitti. Questa innovazione porta a un uso più diffuso di botnet come infrastrutture di attacco per stabilire un accesso iniziale a un sistema. Sempre nel 2021 il sistema sanitario irlandese è stato attaccato dal ransomware Conti, provocando il blocco delle prenotazioni e delle visite ma non delle vaccinazioni. Il sistema sanitario non ha pagato il riscatto di 20 milioni di dollari ma ha ottenuto comunque dalla gang la chiave per decriptare. Secondo molti, questa “buona azione” della gang è stata forzata dalle pressioni di altri gruppi criminali e del Cremlino. Il ripristino del normale funzionamento dei sistemi colpiti ha richiesto, comunque, alcuni mesi.

Questo articolo è stato estratto dal white paper “Ransomware – Innovazione e redditività del cyber crime” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/ransomware-innovazione-e-redditivita-del-cyber-crime/

La monografia del Prof. Baiardi offre un’approfondita panoramica sul fenomeno, partendo dalla sua storia ed evoluzione per poi concentrarsi sul profilo dei principali attaccanti: non più singoli cybercriminali ma gruppi organizzati (che oggi forniscono anche ai “neofiti” i necessari strumenti offensivi tramite il Ransomware-as-a-service o RaaS) nonché attori statali che, sempre più spesso, impiegano tali attacchi a fini di spionaggio o come armi nella guerra cibernetica con altri Stati.

Articolo a cura di Fabrizio Baiardi

Full Professor, Università di Pisa

E' attualmente è professore ordinario di Informatica presso l'Università di Pisa dove coordina il gruppo di ricerca su ICT risk assessment and management. La sua attività di ricerca è focalizzata su strumenti e metodi formali l'automazione dell'analisi e la gestione del rischio.