Le infrastrutture critiche all’intersezione tra dispositivi cyber-fisici e Cyber Threat Intelligence

Framework generale di riferimento

I sistemi di controllo industriale (Industrial control systems) ICS/OT (Operational technology) costituiscono, ormai da diversi anni, uno dei target principali degli attori malevoli.

Numerosi e significativi attacchi informatici si sono concentrati, difatti, su infrastrutture critiche e sistemi industriali e, tra questi, il più alto profilo di minacce è stato quello dell’attacco ransomware portato alla Colonial Pipeline[1], avvenuto nel 2021.

Nonostante gli sviluppi recenti, connotati da una forte consapevolezza sia dei decisori politici che dei board aziendali, con l’adozione conseguente di stringenti misure di difesa e resilienza, la sicurezza informatica, all’interno della Pubblica amministrazione e delle infrastrutture critiche, sembra costituire tuttora un vulnus evidente come testimoniano tutti gli attacchi sin qui avvenuti. La numerosità di questi eventi – ovvero gli attacchi alle strutture critiche, in primo luogo sanitarie ma anche imprese private di ogni ordine e grado – non ha fatto che rendere di pubblica evidenza quello che si poteva facilmente ipotizzare già in precedenza. Vale a dire che esisteva un problema di messa in sicurezza di tali infrastrutture.

Non è sfuggito a nessuno, difatti, come la cybersecurity sia assurta, quasi all’improvviso, a una tra le più importanti priorità collettive: dapprima durante la crisi pandemica legata al Covid-19 (vale qui evidenziare, a solo titolo esemplificativo, il data breach occorso alla Regione Lazio) e all’utilizzo pervasivo della modalità lavorativa dello “smart working” (Paliotta 2022) e, in un momento successivo, a seguito dell’invasione da parte della Federazione Russa dell’Ucraina, con la conseguente attività di cyber warfare messa in atto dai principali attori nation-state. Non è un caso che tutto ciò sia arrivato all’attenzione delle più alte cariche dello Stato e abbia fatto segnare, nell’agosto del 2021, l’atto di nascita dell’Agenzia per la cybersicurezza nazionale (ACN).

Gran parte della complessità delle imprese che operano con sistemi ICS/OT deriva dal bilanciamento della rapida evoluzione tecnologica con un crescente livello di sofisticazione e conoscenza tecnica, da parte degli autori delle minacce, relativi a reti, componenti dei sistemi di controllo, protocolli industriali, dispositivi hardware, ecc. Del resto questi sistemi misti, definiti in letteratura come cyber-fisici, costituiscono il punto di intersezione laddove sistemi informatici e fisici si incontrano. L’elemento centrale è, pertanto, la connessione di Internet e dei computer con il mondo fisico dei dispositivi e dei sensori (Lee et alii 2015). I nuovi sistemi ICS/OT così creati sono in grado, infine, di controllare, ottimizzare e configurare in modo autonomo i propri parametri di funzionamento. Tutto ciò è avvenuto all’interno di un quadro generale di digitalizzazione spinta (Zong et alii 2017), ancora in fieri, che in Germania (Acatech 2013) e Italia (Paliotta 2018) è conosciuto con il nome di Industria 4.0 (Zezulka et alii 2016), il quale è vieppiù caratterizzato dall’uso crescente dei sensori dell’internet delle cose (Internet of things o IoT), delle macchine intelligenti (Brynjolfsson & McAfee 2011), dei big data (Kitchin 2014) e dell’intelligenza artificiale (AI).

A livello definitorio e in prima approssimazione, così come si può desumere da uno dei primi documenti istituzionali, quello messo a punto dal National Institute of Standards and Technology (NIST), nel 2011: «Industrial control system (ICS) is a general term that encompasses several types of control systems, including supervisory control and data acquisition (SCADA) systems, distributed control systems (DCS), and other control system configurations such as skid-mounted Programmable Logic Controllers (PLC) often found in the industrial sectors and critical infrastructures» (Stouffer et alii 2011:2-1).

È intorno alla prima decade del nuovo millennio che forti preoccupazioni sulla sicurezza degli ICS/OT, in particolare nel contesto delle infrastrutture critiche nazionali, iniziano pubblicamente a palesarsi, seppur i primi documenti e interviste[2] sono da farsi rinvenire addirittura a qualche decennio prima (Lüders 2006). Ma è solo nel 2010, quando scoppia, in maniera eclatante, il caso Stuxnet[3] (Langner 2011) che la sicurezza degli ICS/OT entra in maniera diffusa nel discorso pubblico e governativo e acquisisce la rilevanza odierna (Stouffer et alii 2011; 2013; 2015). In questo contesto, già nel 2013, il Presidente Barack Obama emetteva un Executive Order al riguardo: «The cyber threat to critical infrastructure continues to grow and represents one of the most serious national security challenges we must confront. The national and economic security of the United States depends on the reliable functioning of the Nation’s critical infrastructure in the face of such threats».

Differenze principali tra sistemi ICS/OT e sistemi IT

I sistemi ibridi ICS/OT, sviluppatisi all’intersezione tra componente digitale e fisica, si caratterizzano in maniera distintiva nei confronti dei sistemi IT tradizionali a cui sono spesso paragonati. «A modern ICS is a complex system that depends on many different components and technologies to monitor and control physical processes; along with many of the managerial, administrative, and regulatory responsibilities associated with this task. The heart of ICSs are operational technology (OT) which supports availability and safety of critical processes. Modern-day ICSs have incorporated information technology (IT) based on the system functions desired in the overall system» (Hahn 2016:51).

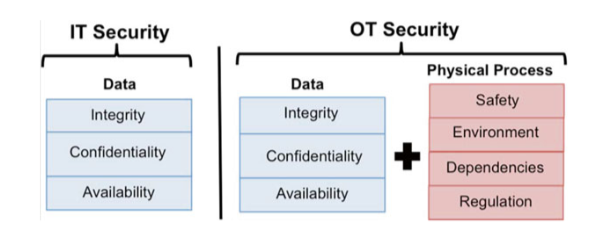

V’è da asserire, invero, che le differenze sono assai cospicue, soprattutto dal punto di vista della cybersecurity, come viene evidenziato in Figura 1. In linea generale, i sistemi IT si concentrano sui dati a riposo o in transito; mentre quelli ICS/OT monitorano e gestiscono dati che apportano modifiche in tempo reale ai dispositivi a cui sono collegati, mediante input fisici e azioni fisiche controllate.

È intorno alla metà degli anni Novanta del secolo scorso che iniziava la convergenza tra sistemi OT e IT, intesi questi ultimi come la tecnologia relativa allo sviluppo, manutenzione e utilizzo di computer, software e reti per l’elaborazione e la distribuzione di dati. «In the past, because industrial control systems used proprietary hardware and software, this interconnection focused primarily on just being able to communicate. The introduction of Ethernet and Microsoft Windows into industrial control systems in the mid-1990s, followed by the development of OPC interfaces, greatly simplified this problem, but at the cost of exposing the ICS to security threats previously known only to IT systems»[4].

Fonte: Hahn 2016:53

In maniera dettagliata, in un blog di cui qui si riportano brevi stralci[5] ma a cui si rimanda per un approfondimento complessivo, anche dal punto di vista della cybersecurity, tali differenze sono state catalogate in 10 aspetti principali:

- Obiettivi di sicurezza – i sistemi IT hanno l’obiettivo primario di proteggere i dati (confidenzialità) mentre, al contrario, quelli ICS/OT di preservare l’integrità del processo produttivo e la disponibilità dei suoi componenti[6]: la confidenzialità dei dati è senz’altro importante, ma la perdita di produzione si traduce in un’immediata decurtazione di reddito[7].

- Segmentazione della rete – le reti ICS/OT possono essere viste come intranet industriali con due requisiti di sicurezza prioritari. Innanzitutto, dalle reti ICS/OT non dovrebbe essere consentito l’accesso a Internet o alla posta elettronica. In secondo luogo, queste dovrebbero essere difese rigorosamente dalle reti di altri impianti, in particolare da quelle con accesso a Internet. Le reti ICS/OT spesso dispongono di sistemi di input/output (I/O) remoti collegati all’ICS/OT tramite modem su reti pubbliche, reti pubbliche virtuali (VPN) e collegamenti satellitari, mentre le reti IT non lo sono.

- Network topology – molti sistemi IT sono di grandi dimensioni rispetto a un tipico ICS/OT e contengono data center, intranet e reti Wi-Fi. I sistemi ICS/OT, invece, sono spesso piccoli[8] e dispongono solo di un database di configurazione e uno storico relativo a dati/eventi. Questi sistemi, inoltre, rimangono relativamente statici per anni.

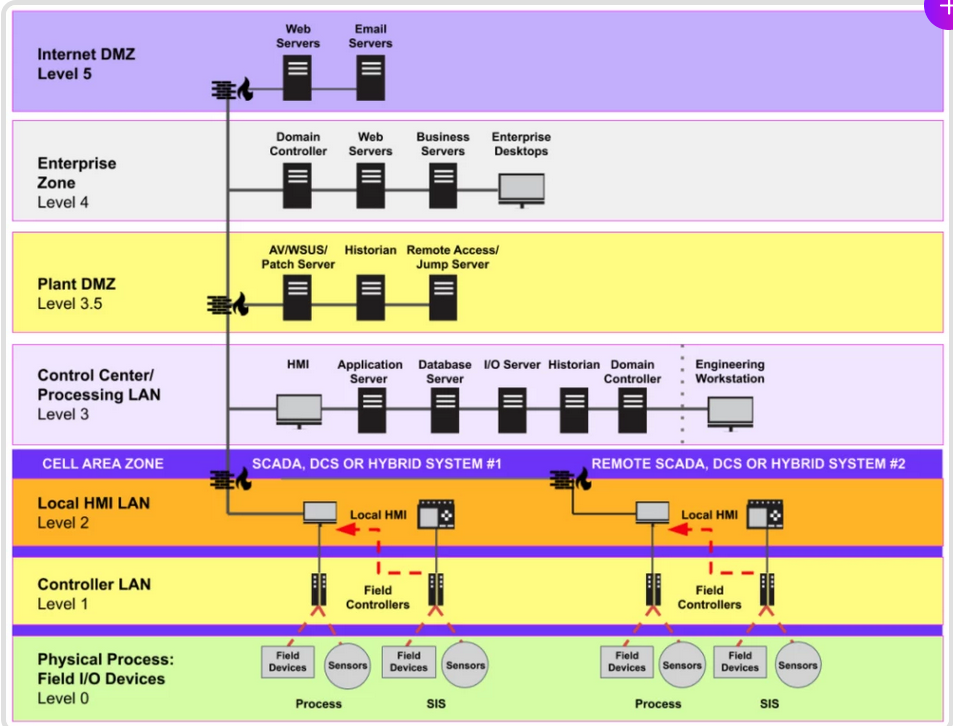

- Partizionamento funzionale – l’approccio più comune adottato dai sistemi IT è dividere il sistema in varie partizioni amministrative per limitare al meglio l’accesso degli utenti alle risorse informative; i gruppi creati vengono utilizzati per controllare l’accesso a questi computer e ai loro oggetti (file, cartelle, eseguibili, ecc.) attraverso la definizione di elenchi di controllo di accesso (ACL). Il partizionamento degli ICS/OT è molto diverso in quanto è suddiviso in diversi livelli (0, 1 e 2), come definito dal modello di riferimento Purdue[9]. Il livello 0 rappresenta il processo fisico, il livello 1 il controllo e monitoraggio e il livello 2 il controllo di supervisione. I sistemi IT, in genere, non dispongono delle policy, delle procedure e degli strumenti per gestire la rete di livello 2 così come i controller e i dispositivi I/O di livello 1.

Fonte: <https://claroty.com/blog/ics-security-the-purdue-model>

- Componenti fisici – i sistemi IT sono composti principalmente da reti, workstation e server standardizzati a cui si può accedere e che si possono amministrare. Al contrario, gli ICS/OT sono sistemi proprietari strettamente integrati, composti da componenti generalmente realizzate su misura ed estranei ai sistemi IT.

- User accounts – gli account del sistema operativo IT vengono utilizzati per autenticare l’utente durante l’accesso e per identificare a quali risorse del sistema operativo lo stesso può accedere. Il sistema ICS/OT è un sistema distribuito completo composto da applicazioni di configurazione, funzionamento e manutenzione, database e giornale di eventi. Essi utilizzano quasi sempre controlli di accesso basati su ruoli (ad es. operatori, ingegneri di processo e di manutenzione) per concedere/negare l’accesso a dati e ai dispositivi di controllo.

- Sistemi strumentati di sicurezza (SIS) – gli ICS/OT spesso includono SIS integrati, ma distinti, relativi alla sicurezza dell’impianto. Questi sono responsabili del mantenimento del funzionamento del processo ponendo lo stesso in uno stato sicuro quando vengono rilevate minacce alla sicurezza. I sistemi IT non dispongono di sistemi analoghi al SIS.

- Software non testato – i sistemi IT sono, in genere, sistemi aperti che consentono di eseguire software standard e di evolversi nel tempo. Gli ICS/OT, invece, sono generalmente sistemi chiusi e implementati su una specifica configurazione hardware e del sistema operativo.

- Patching – i sistemi IT dispongono normalmente di un software di gestione delle patches che installa automaticamente gli aggiornamenti di sicurezza dopo il loro rilascio. D’altra parte, non è raro che le patches vengano rinviate o posticipate a tempo indeterminato negli ICS/OT in quanto la loro implementazione richiede test, approvazione, pianificazione e convalida per garantire un controllo sicuro e ripetibile. Inoltre, poiché il ciclo di vita degli ICS/OT è piuttosto lungo[10], per molti sistemi non più recenti le patches non sono più disponibili (ad esempio, ci potrebbero essere ICS/OT ancora in funzione che eseguono Windows NT e Windows XP).

- Inconvenienti legati alla sicurezza – le misure di sicurezza accettabili nei sistemi IT potrebbero non essere accettabili negli ICS/OT, soprattutto quelli che diminuiscono le prestazioni dei processi produttivi oppure quando sono legati al tempo di esecuzione.

Quelle sin qui individuate costituiscono alcune differenze principali tra i sistemi industriali IT e ICS/OT, le quali determinano requisiti di sicurezza diversi per la risposta agli incidenti, all’ambiente e alla sicurezza, alla progettazione del sistema, al rilevamento delle minacce e all’architettura di rete. Questo perché, in buona sostanza, i sistemi IT sono relazionati al mondo dei dati digitali, mentre quelli ICS/OT al mondo cyber-fisico.

Vettori di attacco e Cyber Threat Intelligence

In generale, gli attori malevoli fanno uso di specifici vettori – come Internet o l’ingegneria sociale – per compromettere i sistemi sotto attacco. Un attacco primario può anche generare un attacco secondario, il cui obiettivo è installare malware che possa essere utilizzato come pivot per altri attacchi. Non si può non ricordare qui che anche l’accesso da remoto, ampiamente utilizzato durante la crisi pandemica da Covid-19 per permettere di lavorare in “smart working”, può essere considerato un vettore.

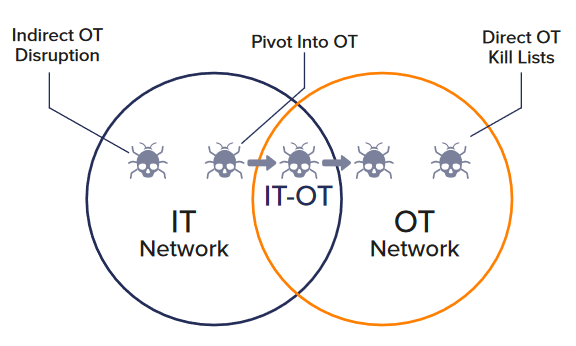

Anche il cosiddetto processo di convergenza tra sistemi IT e OT costituisce un ampio vettore di attacco e, in questo senso, i possibili percorsi di attacco possono essere di tre tipi se si adotta uno schema come quello della Figura 3.

Essi includono:

- colpire direttamente i sistemi ICS/OT;

- compromettere i sistemi IT da cui dipendono i sistemi ICS/OT;

- sfruttare la crescente convergenza tra sistemi IT/OT per far leva, successivamente, su un attacco più ampio.

Fonte: DarkTrace 2021:3.

- Ransomware che colpiscono direttamente i sistemi OT. Esistono almeno 7 famiglie di ransomware che contengono comandi progettati per interferire o bloccare specificamente i processi ICS/OT. La maggior parte dei ceppi, compreso EKANS, contiene 20-30 comandi che mirano ai processi ICS/OT all’interno di una “lista di eliminazione dei processi” di oltre 1.000 voci. CLOP è l’unico ceppo noto che attacca circa 150 processi ICS/OT da una kill list contenente 1.425 comandi. I comandi aggiuntivi utilizzati da CLOP includono processi che supportano la supervisione dei controllori logici programmabili (PLC) e dell’interfaccia uomo-macchina (HMI). Se presi di mira, potrebbero compromettere la capacità di un ingegnere di visualizzare e controllare la produzione (DarkTrace 2021:3).

- Ransomware che colpiscono indirettamente gli OT tramite la compromissione degli IT. Il ransomware può anche interrompere indirettamente gli ecosistemi ICS/OT compromettendo i sistemi IT vitali su cui si basa l’OT stesso, compresi i sistemi IT che svolgono un ruolo di monitoraggio della sicurezza e garantiscono la visibilità delle operazioni. Questo percorso di attacco è stato utilizzato anche nel caso Colonial Pipeline, in quanto il ransomware non ha mai infettato direttamente i dispositivi OT, ma la società ha deciso di interrompere preventivamente le operazioni per evitare potenziali problemi di sicurezza (ibidem).

- Ransomware che sfruttano la convergenza dei sistemi IT/OT. Il ransomware può sfruttare intenzionalmente la convergenza IT/OT: lo riporta DarkTrace rispetto a un incidente che ha coinvolto un impianto di gas naturale negli Stati Uniti, nel 2019, in cui l’attaccante ha infettato dapprima i sistemi IT tramite ingegneria sociale (e-mail di phishing) per poi effettuare un pivoting e passare all’OT. Quando il ransomware si è diffuso, sono stati compromessi sia i dispositivi IT che quelli OT. Sebbene i PLC responsabili delle operazioni non siano stati direttamente colpiti, ciò ha compromesso la visibilità delle operazioni, tanto che la società ha deciso di interrompere le operazioni per due giorni al fine di evitare potenziali effetti distruttivi (ibidem).

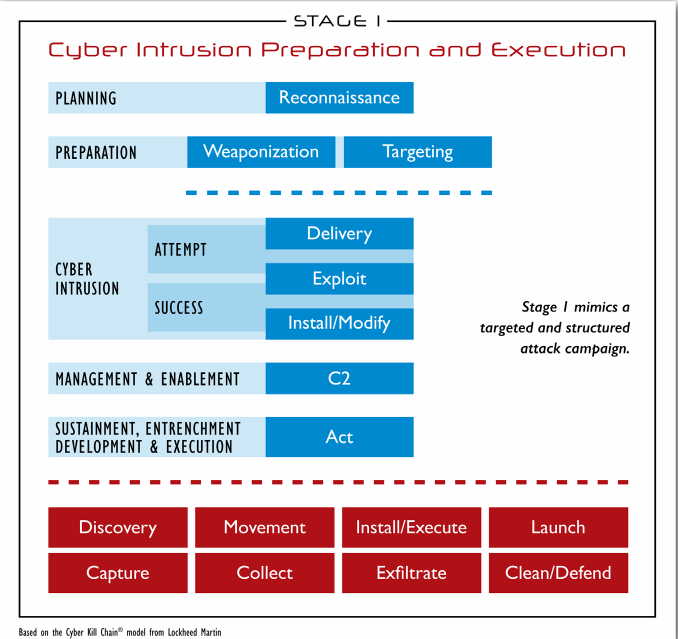

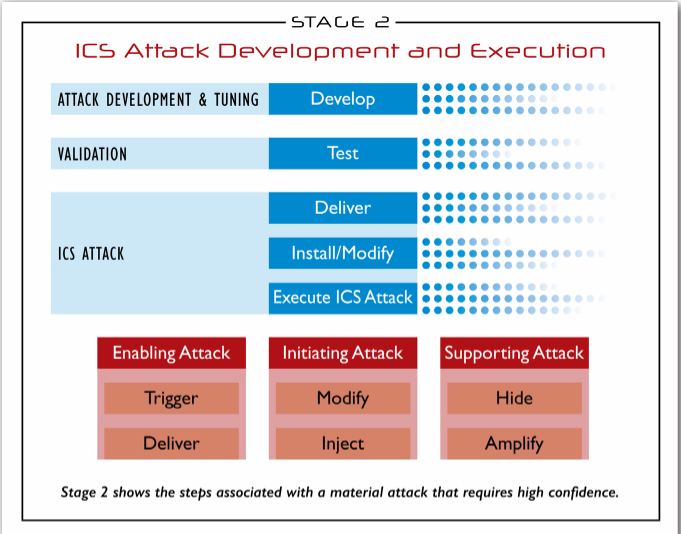

Gli attori malevoli prendono di mira i sistemi ICS/OT non mediante singoli incidenti e data breaches, quanto piuttosto attraverso una campagna di sforzi che consente loro l’accesso e fornisce informazioni sufficienti per poter avere un effetto distruttivo sui processi e sulle attività delle infrastrutture critiche. Comprendere a che punto è l’avversario nella sua campagna di penetrazione dei sistemi aziendali può consentire ai difensori di prendere decisioni più informate in materia di sicurezza e gestione del rischio. Ed è proprio in questo caso che può essere d’aiuto il framework della Cyber Kill Chain (Hutchins et alii 2011), adattata per i sistemi ICS/OT in quanto «this knowledge of the adversary’s operations can help defenders appreciate the attacker’s possible intent, level of sophistication, capabilities and familiarization with the ICS, which together work to unveil the potential impact of the attack on an organization» (Assante & Lee 2015:1). Per portare a termine un vero e proprio attacco cyber-fisico, piuttosto che un attacco caratterizzato da spionaggio, interruzione dell’ICS/OT o furto di proprietà intellettuale, è necessario che gli avversari inizino un attacco in due fasi, così come mostrato in Figura 4.

La prima fase di un attacco informatico ai sistemi ICS/OT è il tipo di attività che ha lo scopo di ottenere l’accesso alle informazioni, conoscere il sistema e fornire meccanismi per sconfiggere le protezioni del perimetro interno od ottenere l’accesso agli ambienti di produzione. È importante sottolineare che un attore malevolo può eseguire la Fase 1 anche contro una rete di fornitori o partner, ottenendo così informazioni vitali per condurre in porto il proprio attacco.

Questa fase è caratterizzata dalle seguenti attività:

1) pianificazione (reconnaissance, attività volta a ottenere informazioni su qualcosa attraverso l’osservazione o altri metodi di rilevamento);

2) preparazione (weaponization o targeting: con il primo termine si intende la modifica di un file altrimenti innocuo, come un documento, allo scopo di consentire ulteriori azioni dell’avversario, mentre con targeting si intende il processo di analisi e definizione delle priorità degli obiettivi e di abbinamento di azioni letali e non letali a tali obiettivi per ottenere gli effetti desiderati);

3) intrusione cyber (delivery; exploit; install o modify: la consegna ha a che fare con un’interazione dell’avversario con la rete da attaccare; l’exploit è il vettore utilizzato per eseguire azioni dannose; l’installazione di una funzionalità dell’attore malevolo o la modifica di funzionalità esistenti del difensore costituiscono ulteriori possibili attività dell’attaccante);

4) gestione e attivazione (command & control – C2: vale a dire l’utilizzo di una connessione di rete tramite una funzionalità precedentemente installata);

5) sostegno, radicamento, sviluppo ed esecuzione (act: comprende moltissime azioni dell’attore malevolo, tra le quali, a solo titolo esemplificativo, la scoperta di nuovi sistemi o dati, il movimento laterale all’interno della rete, l’installazione e l’esecuzione di funzionalità aggiuntive, l’avvio di tali funzionalità, la cattura delle comunicazioni trasmesse come le credenziali degli utenti, la raccolta delle informazioni desiderate, l’esfiltrazione di tali dati e le tecniche anti-forensi quali la cancellazione delle tracce lasciate nell’attacco, ecc.).

Fonte: Assante & Lee 2015:2,8

La Fase 1 può essere considerata completata quando l’aggressore è riuscito a compromettere la sicurezza di un ICS/OT ed è in grado di passare alla Fase 2. È in questa fase, dunque, che l’attaccante deve utilizzare le conoscenze acquisite nella prima fase per sviluppare e testare in modo specifico una sua funzionalità in grado di attaccare in modo significativo l’ICS/OT.

La Fase 2 è caratterizzata dalle seguenti attività:

1) sviluppo e messa a punto dell’attacco (develop: l’attore malevolo sviluppa una nuova funzionalità su misura per colpire una specifica implementazione ICS/OT. Questo sviluppo avverrà molto probabilmente mediante l’esfiltrazione dei dati)

2) validazione (test: l’attaccante deve testare la sua funzionalità su sistemi simili o configurati allo stesso modo, se vuole che la funzionalità abbia un impatto significativo e affidabile)

3) attacco (delivery; install /modify; execute: l’ultima fase è l’aggressione in cui l’avversario porta la funzionalità nel sistema, la installa o modifica la funzionalità del sistema esistente e poi esegue l’attacco, che a sua volta può avere molte sfaccettature – es. attacchi preparatori o concomitanti – che non è possibile qui dettagliare).

Dalle brevi esemplificazioni sin qui presentate, si evidenzia come i sistemi ICS/OT debbano affrontare sfide di cybersicurezza peculiari, derivanti dalla convergenza degli ambienti di tecnologia operativa (OT) e tecnologia dell’informazione (IT). In questo contesto la Cyber Threat Intelligence (CTI) svolge un ruolo fondamentale, consentendo alle imprese di rilevare e contrastare in modo proattivo le minacce emergenti, le vulnerabilità e le campagne di attacco; le aziende possono rafforzare, pertanto, le proprie capacità di risposta agli incidenti informatici, provvedere alla mitigazione proattiva dei potenziali rischi, migliorare le strategie di gestione del rischio e promuovere una cultura proattiva della sicurezza. Una CTI specifica per i sistemi ICS/OT enfatizza, infatti, la fornitura di informazioni tempestive e utilizzabili consentendo alle società di identificare le minacce emergenti, le vulnerabilità zero-day e le campagne di attacco in corso, anche mediante l’utilizzo del modello ICS Cyber Kill Chain.

Conclusioni

Da sempre, i sistemi ICS/OT sono soggetti a costanti minacce generate da attori malevoli. Questi utilizzano molteplici vettori per sferrare un attacco informatico. In questo contesto, anche le continue innovazioni tecnologiche non possono non rappresentare degli emergenti vettori di attacco da un lato ma, dall’altro, anche degli indispensabili ausili da utilizzare per la difesa proattiva: «The large-scale use of newer technologies – such as 5G cellular networks, artificial intelligence, pervasive machine-to-machine communications, and advanced data analytics – both advantages and additional uncertainties and may significantly change the ICS risk landscape» (CISA 2020:ii).

Ciò impone una stretta collaborazione con i fornitori di tecnologia – non solo ICS/OT – per sviluppare, incentivare e condividere tecnologie innovative nel campo della cybersecurity che potranno ridurre le barriere di implementazione nelle infrastrutture critiche, in primis l’utilizzo dell’intelligenza artificiale. Sempre in ottica proattiva e predittiva, bisognerà anche migliorare la qualità e la fedeltà dei big dati raccolti, i quali consentiranno di avere prodotti analitici di alta qualità e orientati all’azione quotidiana.

In conclusione, come si è cercato di mettere in evidenza in questo breve testo, con l’evoluzione dei nuovi framework di attacco, dei dispositivi legacy, delle opzioni tecnologiche e dei vincoli di risorse, la sfida più grande per la sicurezza delle tecnologie e dei processi dei sistemi ICS/OT è l’integrazione della tecnologia legacy e obsoleta con i moderni sistemi IT. Ciò implica una maggiore consapevolezza di questa situazione, la quale si deve riflettere nella messa a punto di una serie di policy aziendali e, in generale, tale awareness deve assurgere alla massima priorità dei vertici societari. Entro tale panorama la condivisione delle informazioni sulle minacce principali, grazie alla Cyber Threat Intelligence, così come le strategie innovative basate sull’intelligenza artificiale, potrebbero essere implementate anche nelle organizzazioni nazionali, prevedendo un maggiore sviluppo del partenariato pubblico-privato e anche una migliore osmosi tra agenzie nazionali e infrastrutture critiche.

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #5” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-5/

Riferimenti bibliografici

Akademie der Technikwissenschaften (ACATECH) (2013), Recommendations for implementing the strategic initiative Industrie 4.0. Securing the future of German manufacturing, Acatech Report

Assante M. J., Lee R. M. (2015), The Industrial Control System Cyber Kill Chain, SANS Institute, October, pp. 24 <https://na-production.s3.amazonaws.com/documents/industrial-control-system-cyber-kill-chain-36297.pdf>

biden administration (2021), Improving the Nation’s Cybersecurity, Executive Order (EO) 14028 of May 12, <https://www.whitehouse.gov/briefing-room/presidential-actions/2021/05/12/executive-order-on-improving-the-nations-cybersecurity/>

Brynjolfsson E., McAfee A. (2011), Race Against the Machine. How the Digital Revolution is Accelerating Innovation, Driving Productivity, and Irreversibly Transforming Employment and the Economy, Lexington (MA), Digital Frontier Press

Cybersecurity and Infrastructure Security Agency (cisa) (2020), Securing Industrial Control systems. A Unified Initiative FY 2019-2023, Arlington (VA), Cybersecurity and Infrastructure Security Agency, July

DarkTrace (2021), Defending Critical Infrastructure Against Ransomware, Cambridge (UK), DarkTrace, pp. 12, <https://www.cisa.gov/sites/default/files/ICSJWG-Archive/QNL_JUN_21/DT_WP_Ransomware_Industrial_Web_Eng_S508C.pdf>

Hahn A. (2016), Cyber-security of SCADA and Other Industrial Control Systems, in Colbert E. J. M & Kott A. (eds.) Cyber-security of SCADA and Other Industrial Control Systems, Fairfax (VA), Springer International, pp. 51-68

Hutchins E. M., Cloppert M. J. Amin R. M. (2011), Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains, Bethesda (MD), Lockheed Martin Corporation, pp. 14

Kitchin R. (2014), The Data Revolution. Big Data, Open Data, Data Infrastructures & Their Consequences, London (UK), Sage

Langner R. (2011), Stuxnet. Dissecting a Cyberwarfare Weapon, IEEE Security & Privacy, v. 9, n. 3, pp. 49-51, May-June

Lee J., Bagheri B., Kao H.-A. (2015), A Cyber-Physical Systems architecture for Industry 4.0-based manufacturing systems, Manufacturing Letters, vol. 3, pp. 18-23

Lüders S. (2006), CERN tests reveal security flaws with industrial network devices, The Industrial Ethernet Book 35 (CERN-OPEN-2006-074), pp. 12-23

Mueller P., Yadegari B. (2012), The Stuxnet Worm, University of Arizona, <https://www2.cs.arizona.edu/~collberg/Teaching/466-566/2012/Resources/presentations/topic9-final/report.pdf>

Obama administration (2013), Improving Critical Infrastructure Cybersecurity, Executive Order (EO) 13636 of February 12, Federal Register, v. 78, n. 33, Tuesday, February 19, <https://www.govinfo.gov/content/pkg/FR-2013-02-19/pdf/2013-03915.pdf>

Paliotta A. P. (2018), La web news coverage di Industria 4.0 in Italia e Germania, INAPP Paper, n. 14, pp. 23, dicembre

Paliotta A. P. (2022), Cyberspazio e sicurezza digitale nel lavoro agile emergenziale, in Zucaro R. (a cura di), Verso lo smart working. Un’analisi multidisciplinare di una sperimentazione naturale, INAPP Report 30, pp. 132-147

Stouffer K. A., Falco J. A., Scarfone K. A. (2011), Guide to Industrial Control Systems (ICS) Security – Supervisory Control and Data Acquisition (SCADA) systems, Distributed Control Systems (DCS), and other control system configurations such as Programmable Logic Controllers (PLC), Special Publication (NIST SP) – 800-82, Gaithersburg (MD), National Institute of Standards and Technology

Stouffer K. A., Falco J. A., Scarfone K. A. (2013), Guide to Industrial Control Systems (ICS) Security, Special Publication (NIST SP) – 800-82 Rev 1, Gaithersburg (MD), National Institute of Standards and Technology

Stouffer K. A., Pillitteri V., Abrams M, Hahn A. (2015), Guide to Industrial Control Systems (ICS) Security, Special Publication (NIST SP) – 800-82 Rev 2, Gaithersburg (MD), National Institute of Standards and Technology

Zezulka F., Marcon P., Vesely I., Sajdl O. (2016), Industry 4.0. An Introduction in the phenomenon, International Federation of Automatic Control (IFAC)-PapersOnLine, vol. 49, n. 25, pp. 8-12

Zhong R. Y., Xu X., Klotz E., Newman S. T. (2017), Intelligent Manufacturing in the Context of Industry 4.0. A Review, Engineering, vol. 3, pp. 616-630

Note

[1] Colonial Pipeline trasporta 2,5 milioni di barili al giorno di benzina, gasolio, jet fuel e altri prodotti raffinati attraverso 5.500 miglia (8.850 km) di oleodotti e trasporta il 45% delle forniture di carburante della costa orientale degli Stati Uniti. La società subiva un attacco ransomware da parte di DarkSide la quale aveva iniziato le proprie operazioni di cybercrime a partire dal 10 agosto 2020. Cfr. <https://www.bleepingcomputer.com/news/security/darkside-new-targeted-ransomware-demands-million-dollar-ransoms/>. È da evidenziare che nel comunicato stampa pubblicato su un sito del dark web (8/10/2021) DarkSide spergiurava di non attaccare ospedali, scuole, organizzazioni, nonprofits oppure obiettivi governativi. Il lancio del ransomware avveniva con le seguenti affermazioni: «we are a new product on the market, but that does not mean that we have no experience and we came from nowhere. We received millions of dollars profit by partnering with other well-known cryptolockers. We created DarkSide because we didn’t find the perfect product for us. Now we have it». Tutti i siti riportati in questo articolo sono stati visitati il 27 agosto 2023.

[2] Cfr. Interview with Joseph Weiss, Cyberwar Frontline, Public Broadcasting Service (PBS), March 5, 2003, <http://www.pbs.org/wgbh/pages/frontline/shows/cyberwar/interviews/weiss.html>.

[3] «Stuxnet is a sophisticated worm designed to target only specific Siemens SCADA (industrial control) systems. It makes use of an unprecedented four 0-day vulnerabilities – attacks that make use of a security vulnerability in an application, before the vulnerability is known to the application’s developers. It also uses rootkits – advanced techniques to hide itself from users and anti-malware software – on both Windows and the control computers it targets. It employs two stolen digital certificates to sign its drivers, and its creators needed a large amount of knowledge of its targeted systems. It was discovered in June 2010, but an early version appeared a year earlier. It is widely suspected of targeting Iran’s uranium enrichment program, since it is rather specific about what it attacks, and this matches the Iranian Natanz enrichment plant» (Mueller & Yadegari 2012:1).

[4] <https://blog.isa.org/top-10-differences-ics-cybersecurity>.

[5] Ibidem.

[6] «A control system has several unique attributes. Number one, a control system must be absolutely highly reliable. It can’t shut down very often. So, unlike a business system where you can shut it down over the weekend, the system that controls the power plant must have almost 100 percent reliability or some form of backup to maintain the 100 percent reliability. It is extremely important», Interview with Joseph Weiss, cit.

[7] Quando la Colonial Pipeline è stata attaccata nel maggio 2021, la società ha pagato l’equivalente di oltre 4 milioni di dollari in bitcoin poche ore dopo la richiesta di riscatto, anche se circa 2,3 milioni di dollari sono stati successivamente recuperati dalle forze dell’ordine.

[8] «Operational technologies are also increasingly commoditized, prevalent, and used in applications that may be smaller in scale than industrial processes, which further contributes to cybersecurity risk. These applications are growing exponentially and migrating into domains not previously automated or connected to the internet (e.g., automobiles, medical devices, smart buildings and homes, pipelines, aviation). Adding to the ICS risk topography is the deployment of 5G networks, which reduces reliance on traditional network routers, thus limiting the ability of security providers to monitor for and prevent malicious traffic» (CISA 2020:4).

[9] Il Modello Purdue è lo standard per la costruzione di un’architettura di rete ICS/OT che supporta la sicurezza OT separando i livelli della rete. Questa separazione consente di mantenere un flusso gerarchico dei dati tra i vari livelli. Se implementata correttamente, le imprese possono stabilire un “vuoto d’aria” tra i sistemi ICS/OT e i sistemi IT, il quale consente di applicare controlli di accesso efficaci senza ostacolare le operazioni.

[10] «Risk to traditional ICS once predominantly arose from human error and accidents, natural disasters, and acts of physical sabotage. Traditional ICS can have 30-year lifecycles and are purpose-built, stand-alone systems designed for reliability rather than security» (CISA 2020:4).

Articolo a cura di Achille Pierre Paliotta

Ricercatore senior della Struttura Mercato del Lavoro dell’INAPP (ex ISFOL). Laurea in Sociologia all’Università di Roma “La Sapienza”, Master in Data Science (DS) all’Università di Roma “Tor Vergata” nel 2015 e Master in Cybersecurity (SIIS) all’Università di Roma “La Sapienza” nel 2021. Svolge studi e ricerche sull’innovazione tecnologica, sulla cyber intelligence, sulla cybersicurezza, sulle professioni, sull’incrocio tra domanda ed offerta di lavoro, sulla formazione continua, sull’invecchiamento attivo, sulla contrattazione collettiva e, in generale, su tematiche di sociologia economica. Sta attualmente

svolgendo il I Dottorato nazionale in Cybersecurity presso IMT Lucca e IIT CNR.