IT outsourcing: il cloud computing tra sicurezza e privacy

La governance IT è fondamentale per le aziende, con standard come ISO/IEC 38500 che guidano l’uso efficiente delle tecnologie. L’IT outsourcing, supportato da analisi strategiche, riduce i costi e migliora l’efficacia, soprattutto grazie al cloud computing, che offre soluzioni flessibili e sicure. Tuttavia, è essenziale garantire la sicurezza e la privacy dei dati, attenendosi agli standard internazionali come ISO/IEC 27018 per proteggere le informazioni sensibili.

Importanza della Governance IT nel business aziendale

La gestione delle risorse informatiche e il mantenimento della qualità dell’infrastruttura IT rappresentano elementi di strategica importanza per il business d’impresa e sono parte integrante delle finalità e degli obiettivi dell’IT governance [1] aziendale.

Lo standard ISO/IEC 38500: 2015 – Information Technology – Governance of IT for the organization applicabile a qualsiasi tipo di azienda pubblica o privata, definisce la governance dell’IT come parte integrante e strategica della governance organizzativa e fornisce principi guida per l’utilizzo efficace ed efficiente delle tecnologie dell’informazione all’interno delle organizzazioni, sensibilizzando ad una consapevole attuazione dei processi di gestione e delle decisioni relative all’attuale e futuro utilizzo dell’IT.

La scelta sempre più diffusa, come confermato da diversi studi e ricerche di settore, di esternalizzare tutte o parte delle componenti della propria infrastruttura IT è una tipica decisione di IT governance: tramite un accordo di servizio con uno o più fornitori è possibile orientarsi verso una soluzione tecnologica in outsourcing che risulti coerente con le policy aziendali ed economicamente vantaggiosa rispetto alla gestione IT in house di tipo tradizionale. Passare da infrastrutture private e dedicate a infrastrutture in outsourcing permette alle organizzazioni di raggiungere un bilanciamento in termini di costi-benefici a condizione che le prestazioni, la disponibilità e la sicurezza dei sistemi siano garantite secondo certi standard e soddisfino le loro esigenze.

Il progetto di IT outsourcing: dalla valutazione al monitoraggio

La decisione consapevole di esternalizzare uno o più processi o servizi deve essere sostenuta da una valutazione del rendimento dell’investimento e dai benefici previsti a fronte dei rischi sottesi alla realizzazione e alla transizione: non bisogna incorrere nell’errore di non considerare appieno o quantificare adeguatamente i rischi dell’outsourcing.

A questo proposito sarebbe auspicabile che il management affrontasse con un’adeguata metodologia questo complesso processo decisionale; si potrebbe senz’altro fare riferimento a quello che in letteratura viene definito come il ‘ciclo di vita dell’outsourcing’, rappresentato da una serie di fasi ben distinte, di seguito brevemente descritte:

- Analisi strategica: in questa fase si analizza il contesto aziendale e si individuano le motivazioni strategiche alla base della scelta di outsourcing che si vuole compiere. I driver chiave sono generalmente la riduzione dei costi, il miglioramento dell’efficacia del processo o del servizio, la promozione dell’innovazione come fattore di crescita aziendale, l’impossibilità di sostenere all’interno costi di risorse IT altamente specializzate, e così via. Un’analisi di questo tipo finalizzata ad una valutazione di contesto strategico presuppone la disponibilità di dati e informazioni di mercato esaustive e affidabili e una approfondita conoscenza dei processi aziendali.

- Analisi di dettaglio: obiettivo di questa fase è la decisione finale che individua nell’outsourcing il mezzo per conseguire obiettivi individuati nella fase di analisi strategica. E’ in questa fase che devono essere valutati tutti i rischi dell’implementazione in un’analisi costi benefici di dettaglio, nonché individuato il piano di emergenza in caso di fallimento dell’iniziativa.

- Individuazione del fornitore e del contratto di fornitura: questa è una fase particolarmente importante, in quanto finalizzata alla selezione dei fornitori (vendor rating) e alla individuazione dell’accordo di servizio adatto alle esigenze aziendali. Aspetto importante riguarda l’impegno del provider ad assicurare determinati livelli di servizio (SLA) che devono essere valutati con attenzione e confrontati analizzando i contratti dei diversi operatori. I dati archiviati sui server del provider devono rimanere sempre di proprietà dell’azienda; il fornitore deve essere in grado di dimostrare di imporre adeguati controlli di accesso e garantire che i dati in transito e il caricamento o il trasferimento di file siano protetti con protocolli di crittografia. Il fornitore deve inoltre concedere la possibilità di scaricare una copia dei dati in qualsiasi momento ed in totale autonomia e dichiarare con la massima trasparenza il luogo fisico dove risiedono i dati.

- Implementazione: in questa fase si formalizzano i piani e si sviluppa il piano di transizione, individuando i finanziamenti necessari, i tempi, le date, i test e il monitoraggio continuo, considerando gli aggiustamenti come fattori tipici di successo prima, durante e dopo la transizione.

- Monitoraggio: questa fase assicura che le operazioni e il monitoraggio delle prestazioni siano ottimizzate in quanto il controllo delle operazioni deve assicurare che queste siano rispondenti alle esigenze aziendali come definito nei requisiti contrattuali, negli indicatori di performance e negli SLA. Monitorare periodicamente la risposta dei fornitori alle prestazioni e al rispetto del contratto di outsourcing[2] si traduce in una condivisione di conoscenza che diventa il presupposto basilare della gestione delle relazioni correnti e future. La rischiosità delle politiche di outsourcing in termini di responsabilità è senza dubbio elevata, in quanto occorre mantenere gli impegni assunti nei confronti dei clienti anche per la parte riguardante i processi o i servizi esternalizzati e con tutto quello che ne consegue in caso di contenzioso. Per questo motivo è di fondamentale importanza riconoscere i rischi, saperli valutare e intraprendere le azioni correttive nei modi e nei tempi giusti: in altre parole è indispensabile implementare una sistematica attività di auditing[3] e adottare idonei sistemi di controllo in grado di valutare efficacemente la convenienza a mantenere in essere il contratto di fornitura.

- Rinegoziazione: all’avvicinarsi della scadenza dei termini contrattuali occorre fare un’analisi di mercato e analizzare eventuali alternative valutando i potenziali benefici rispetto alla soluzione di riportare il processo o il servizio in-house: occorre sostanzialmente eseguire una nuova analisi del rischio e una valutazione dei costi/ benefici.

- Reversibilità: è la fase in cui si valuta l’eventuale ‘rientro in casa’, ovvero il ricollocamento all’interno del processo o del servizio esternalizzato (insourcing). Si tratta di determinare il costo e l’impatto dell’insourcing, nonché il ‘possibile’ costo nel caso in cui questo accada durante o dopo la scadenza del contratto di outsourcing.

Figura 1: Esempio di vendor rating per servizi cloud di tipo Iaas (infrastruttura come servizio)[4]

Caratteristiche e vantaggi del cloud computing sull’IT outsourcing

L’impatto del cloud computing sull’IT outsourcing è stato senza dubbio significativo: il cloud computing ha rappresentato un cambiamento importante nel modo in cui le organizzazioni accedono ai servizi IT e ha creato nuove opportunità per i fornitori.

Il National Institute of Standard and Technology (NIST) ha proposto una definizione di cloud computing divenuta diffusamente accettata: ‘Il Cloud Computing è un modello per abilitare, tramite la rete, l’accesso diffuso, agevole e a richiesta, ad un insieme condiviso e configurabile di risorse di elaborazione (ad esempio reti, server, memoria, applicazioni e servizi) che possono essere acquisite e rilasciate rapidamente e con minimo sforzo di gestione o di interazione con il fornitore di servizi.’

Dal punto di vista delle organizzazioni che ne fanno richiesta, il vantaggio evidente è rappresentato dalla possibilità di acquistare solo ciò di cui hanno bisogno in termini di infrastrutture, software e piattaforme: ciò si traduce sostanzialmente nella implementazione di modelli commerciali del tipo pay-as-you-grow.

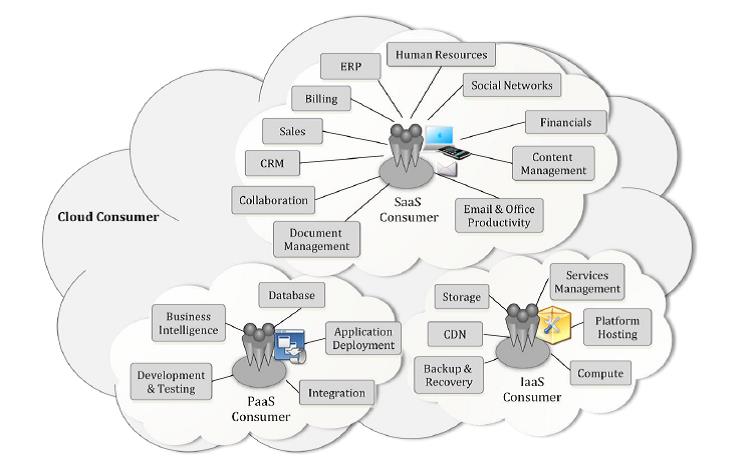

Si distinguono tre diversi tipi di servizi cloud, ciascuno con diversi tipi di asset:

- Infrastruttura come servizio (IaaS, Infrastructure as a Service): il provider fornisce risorse virtuali in remoto accessibili online (risorse hardware, di rete e di storage). L’utente non ha il controllo dell’infrastruttura ma quello delle applicazioni e delle configurazioni e le risorse vengono istanziate su richiesta o sul bisogno della piattaforma utilizzata. Tra le Iaas più diffuse: Dropbox, Amazon Simple Storage Service.

- Piattaforma come servizio: (PaaS, Platform as a Service) il fornitore cloud fornisce server applicativi (piattaforme) per l’esecuzione di applicazioni. E’ tuttavia possibile che i provider PaaS forniscano anche middleware e strumenti di sviluppo, offrendo di fatto agli utenti sviluppatori un supporto nell’intero ciclo di vita delle applicazioni web. Esempi di applicazioni in esecuzione in Paas sono gli script PHP e i servlet Java; altri esempi di Paas: Google App Engine, Microsoft Azure.

- Software come servizio (SaaS, Software as a Service): il fornitore offre software o applicazioni che vengono utilizzati direttamente dall’utente anche da più dispositivi tramite Internet. Sono largamente diffusi e utilizzati come tools di posta elettronica o di gestione documentale; è anche possibile che provider SaaS eseguano le loro applicazioni su IaaS o PaaS di altri provider (ad es. lo streaming video (SaaS) di Netflix viene eseguito su servizi cloud di tipo PaaS / IaaS di Amazon AWS).

Figura 2: Esempio di servizi disponibili in cloud[5]

I servizi in cloud rappresentano una soluzione particolarmente attraente soprattutto per le PMI, poiché i costi di implementazione si rilevano spesso considerevolmente inferiori rispetto a quelli di soluzioni IT tradizionali. Tuttavia questo non rappresenta l’unico vantaggio: gli strumenti di collaboration in cloud, ad esempio, consentono l’accesso ad una pluralità di utenti da postazioni dislocate ovunque e da qualsiasi tipo di dispositivo.

Proprio l’aspetto legato alla distribuzione geografica rappresenta un punto di forza caratteristico dei servizi in cloud: la dislocazione geografica si rivela una efficace misura di mitigazione del rischio ai disastri naturali (alluvioni, catastrofi) e agli attacchi di tipo Dos (Denial of Service), oltre che, ovviamente, a un contenimento dei costi rispetto ad una infrastruttura distribuita di tipo tradizionale che presupporrebbe l’implementazione e la gestione di siti remoti i cui costi di infrastruttura ricadrebbero interamente sull’azienda.

Altra caratteristica del cloud è quella di dover rispondere velocemente a repentine modifiche nell’utilizzo delle risorse o a malfunzionamenti e attacchi informatici: i provider dispongono di grandi data center e di grandi quantità di risorse di riserva (che una PMI non potrebbe permettersi di impiegare in maniera parziale e quindi antieconomica), queste ultime da utilizzare in caso di picchi operativi di particolare intensità o di attacchi di tipo DDos (Distributed Denial of Service, interruzione distribuita del servizio).

Non solo: i fornitori cloud implementano nei loro datacenter misure di sicurezza fisiche, i cui costi sarebbero nella maggior parte dei casi insostenibili per un’azienda di piccole dimensioni, capaci di ridurre considerevolmente il rischio di furto o di distruzione accidentale di server, dischi e attrezzature.

Altro aspetto positivo del cloud riguarda l’aggiornamento tempestivo del software: poiché forniscono lo stesso software a tutti i clienti, i fornitori cloud possono automatizzare patch e aggiornamenti, contribuendo così ad aumentare la sicurezza dei sistemi contro il rischio di attacchi che sfruttano le vulnerabilità del software.

Per molte aziende effettuare backup su una vasta gamma di applicazioni e dispositivi e ripristinarli quando necessario può essere complicato e dispendioso in termini di tempo e denaro: i provider cloud possono implementare strumenti per automatizzare la creazione e il test di backup e offrire soluzioni avanzate per il ripristino dei dati. Occorre anche sottolineare che le aziende dispongono generalmente di una quantità di dispositivi mobili particolarmente vulnerabili a furti, perdite, danni fisici, di cui non è semplice ottenere backup tempestivi, né proteggere crittograficamente i contenuti del dispositivo.

Il cloud può mitigare alcuni di questi rischi poiché l’uso dei servizi cloud consente di ridurre la quantità di dati memorizzati sui dispositivi finali (ad esempio, l’utilizzo dell’email basata su cloud consente di ridurre la quantità di dati aziendali sui dispositivi degli utenti finali).

Portabilità del cloud e linee guida

Per portabilità si intende la possibilità di poter migrare applicazioni e dati da un ambiente cloud ad un altro evitando di rimanere ‘bloccati’ in un determinato provider di infrastrutture cloud (vendor lock-in[6])

Per un cliente la possibilità di recuperare i dati delle applicazioni da un provider di servizi cloud e di farli confluire in un’applicazione analoga ospitata da un provider diverso riduce il rischio di dipendenza a lungo termine ma presuppone una standardizzazione dei formati.

Proprio a questo proposito, nelle ‘Linee-guida sul diritto alla “portabilità dei dati[7]” il Gruppo di Lavoro ex art. 29 (WP 29) fornisce indicazioni sull’interpretazione e sull’attuazione del diritto alla portabilità dei dati introdotto dal RGPD incoraggiando con veemenza accordi di collaborazione fra provider e associazioni di categoria per la definizione e lo sviluppo di standard e formati interoperabili condivisi.

Nelle stesse linee guida viene suggerito che ‘qualora non vi siano formati di impiego comune in un determinato settore di attività o in un determinato contesto, i titolari dovrebbero fornire i dati personali utilizzando formati aperti di impiego comune (per esempio: XML, JSON, CSV, ecc.) unitamente a metadati utili, al miglior livello possibile di granularità, mantenendo un livello elevato di astrazione. In tal senso, si dovrebbero utilizzare idonei metadati così da descrivere con precisione il significato delle informazioni oggetto di transazione. I metadati dovrebbero essere sufficienti a consentire la funzionalità e il riutilizzo dei dati, ovviamente senza rivelare segreti industriali.‘

Sicurezza e Privacy nel cloud: principi fondamentali internazionali e standard ISO

Il rischio della perdita del controllo sui dati da parte degli utenti dei servizi cloud rappresenta una grave minaccia per la riservatezza e i principi della privacy.

Proprio nell’ambito della 31ma Conferenza Internazionale[8] delle autorità di protezione dati e privacy tenutasi a Madrid nel 2009 , le Autorità Garanti di cinquanta Paesi, data la necessità di definire una serie di principi, standard e procedure a garanzia della tutela della privacy come finalità propria di qualunque ordinamento giuridico, hanno approvato una risoluzione in materia di trattamento dei dati personali finalizzata ad una tutela della privacy standardizzata a livello internazionale e ad agevolare i flussi di dati propri di un mondo globalizzato.

La Risoluzione di Madrid si compone di distinte sezioni che trattano i principi fondamentali, la legittimità del trattamento, i diritti dell’interessato, la sicurezza, l’osservanza e i controlli.

Tali aspetti vengono ripresi e implementati nello standard ISO/IEC 27018 (Codice di condotta per la protezione delle PII (Personally Identifiable Information) nei servizi di public cloud per i cloud provider), che di fatto rappresenta un ottimo strumento di riferimento per la corretta gestione della privacy e della sicurezza in ambiente cloud su rete pubblica.

I principi fondamentali della Risoluzione di Madrid

I principi fondamentali della Risoluzione di Madrid comprendono, tra gli altri:

- il principio di liceità e correttezza: i dati personali devono essere trattati in modo corretto, rispettando il diritto nazionale applicabile nonché i diritti e la libertà degli individui nel rispetto delle finalità e dei principi della Dichiarazione universale dei diritti dell’uomo e della Convenzione internazionale sui diritti civili e politici

- il principio di finalità: il trattamento di dati personali deve limitarsi al raggiungimento degli scopi specifici, espliciti e legittimi perseguiti dal titolare. Il titolare deve astenersi dal compiere trattamenti incompatibili con le finalità per le quali i dati personali sono stati raccolti a meno del consenso dell’interessato

- il principio di proporzionalità: Il trattamento di dati personali deve limitarsi alle operazioni che siano adeguate, pertinenti e non eccedenti rispetto alle finalità e il titolare deve impegnarsi a limitare al minimo necessario i dati personali oggetto di trattamento (minimizzazione)

- il principio relativo alla qualità dei dati: Il titolare deve sempre garantire che i dati personali siano accurati, sufficienti e aggiornati e limitare al minimo necessario il periodo di conservazione dei dati personali oggetto di trattamento. I dati personali non più necessari al raggiungimento degli scopi che ne hanno legittimato il trattamento devono essere cancellati o trasformati in forma anonima

- il principio di trasparenza: ciascun titolare osserva politiche di trasparenza con riguardo al trattamento di dati personali

- il principio di responsabilità (accountability): Il titolare adotta tutte le misure necessarie all’osservanza dei principi e degli obblighi fissati nella Risoluzione di Madrid e nelle norme nazionali applicabili e implementa tutti i meccanismi interni necessari a dimostrare tale osservanza sia agli interessati sia alle autorità di controllo nell’esercizio dei rispettivi poteri.

I diritti dell’interessato contemplati nella Risoluzione di Madrid riguardano, tra gli altri, il diritto di accesso e i diritti di rettifica e cancellazione. Nello specifico:

- diritto di accesso: l’interessato ha il diritto di ottenere dal titolare informazioni sui dati personali oggetto del trattamento, sulla fonte di tali dati, le finalità del trattamento e i destinatari o le categorie di destinatari della comunicazione attuale o futura dei dati stessi

- diritti di rettifica e cancellazione: l’interessato ha il diritto di chiedere al titolare la cancellazione o la rettifica di dati personali che siano incompleti, inesatti, inutili o eccedenti.

Risoluzione di Madrid: misure di sicurezza e responsabilità

Per quanto riguarda le misure di sicurezza, la Risoluzione stabilisce in linea generale che il titolare del trattamento ed altri eventuali fornitori di servizi devono mantenere i dati personali riservati in ogni fase del trattamento e proteggerli con misure tecniche e organizzative adeguate, nonché informare tempestivamente gli interessati in caso di violazioni di sicurezza che possano intaccare in maniera significativa i loro diritti.

Per quanto riguarda la sezione della Risoluzione dedicata ai controlli è opportuno evidenziare il richiamo al principio di responsabilità, secondo il quale il titolare del trattamento è responsabile dei danni patrimoniali e non causati agli interessati derivanti dal trattamento non a norma di dati personali (responsabilità che lascia al titolare il diritto ad intraprendere eventuali azioni nei confronti dei fornitori di servizi coinvolti in qualsiasi fase di tale trattamento).

Lo standard ISO/IEC 27018 riprende gli aspetti sopra esposti dando precise istruzioni, linee guida e controlli per il trattamento di dati personali in ambiente cloud su rete pubblica; di seguito una breve sintesi:

- scelta e consenso: il provider deve agevolare l’esercizio dei diritti di accesso, rettifica e/o cancellazione da parte dell’interessato. Per facilitare l’esercizio dei diritti le informazioni rilevanti o le misure tecniche devono essere specificato nel contratto

- finalità del trattamento: le sole finalità del trattamento sono quelle rese note nel contratto di servizio; finalità pubblicitarie o di marketing diretto presuppongono il consenso esplicito dell’interessato

- minimizzazione dei dati: file e documenti temporanei devono essere cancellati o distrutti entro un periodo specificato e documentato

- limitazione all’uso, alla conservazione e alla divulgazione: a meno di espresse disposizioni di legge, la richiesta di divulgazione di dati personali da parte di autorità amministrative o giudiziarie deve essere notificata al cliente in maniera tempestiva. Inoltre la divulgazione di dati personali a terze parti deve essere registrata

- trasparenza: Il ricorso a subappaltatori da parte del provider deve essere reso noto al cliente del servizio cloud prima del loro utilizzo. Le disposizioni per l’utilizzo dei subappaltatori devono essere riportate in chiaro nel contratto tra il provider e il cliente. Il provider dovrebbe informare il cliente in modo tempestivo di eventuali modifiche previste in questo senso in modo tale da concedergli la possibilità di opporsi a tali modifiche o di risolvere il contratto

- accountability: il provider deve notificare tempestivamente al cliente le violazioni che comportano perdite, diffusione o modifica dei dati personali (data breach)

- conformità alla privacy: il provider deve indicare i Paesi in cui potrebbero essere conservati i dati, anche derivanti dall’utilizzo di subappaltatori e indicare specifici accordi contrattuali applicati in merito al trasferimento internazionale di dati. Il provider dovrebbe informare tempestivamente il cliente di eventuali modifiche previste a tale riguardo, in modo da concedergli la possibilità di opporsi o di recedere dal contratto.

Per quanto riguarda l’aspetto della sicurezza, lo standard ISO in esame suggerisce una corposa serie di misure a protezione dei dati personali in ambienti cloud, di seguito sinteticamente elencate:

- accordi di riservatezza o di non divulgazione tra il provider e i suoi dipendenti e collaboratori

- limitazione della creazione di materiale cartaceo (comprese le stampe che contengono dati personali)

- procedure di controllo e registrazione del ripristino dei dati

- procedura di autorizzazione per i dati personali trasferiti su supporti magnetici al di fuori dei locali aziendali del provider e crittografia dei contenuti

- divieto di utilizzo di supporti e dispositivi di memorizzazione portatili non crittografati a meno di eccezioni

- crittografia dei dati che vengono trasmessi sulle reti pubbliche

- smaltimento sicuro dei materiali cartacei

- utilizzo di ID univoci per i clienti cloud

- stesura e aggiornamento sistematico di un registro degli utenti che accedono al sistema e dei relativi profili di accesso

- gestione degli ID utente e divieto di assegnazione ad altri di quelli non utilizzati o scaduti

- evidenza dei controlli minimi di sicurezza nei contratti con clienti e subappaltatori

- garanzia che ogni volta che lo spazio di archiviazione dei dati viene assegnato a un servizio cloud, tutti i dati che precedentemente risiedevano su tale spazio di archiviazione siano stati resi intellegibili.

Preme evidenziare che, pur rappresentando una eccellente guida per la gestione e il controllo di servizi cloud, lo standard ISO/IEC 27018 non è sostitutivo o contrapposto allo ISO/IEC 27001 (Tecnologia delle informazioni – Tecniche di sicurezza – Sistemi di gestione della sicurezza delle informazioni – Requisiti) che notoriamente include aspetti relativi alla sicurezza logica, fisica ed organizzativa dei sistemi informatici; l’adozione congiunta dei due standard, anzi, rappresenterebbe una soluzione ottimale per il trattamento a norma dei dati personali su sistemi distribuiti sia sotto l’aspetto operativo che di compliance.

GDPR e cloud computing: accountability, valutazione d’impatto e gestione del rischio nella protezione dei dati

Il GDPR impone ad aziende e PA conformarsi al principio di accountability attuando buone pratiche e muovendosi con spirito collaborativo e proattivo verso misure tecniche e organizzative sempre più idonee a garantire un’adeguata protezione dei dati personali. Anche ai sensi dell’art. 35 si rendono necessari in ambito cloud ulteriori approfondimenti in merito alla valutazione d’impatto e all’adeguatezza delle misure di protezione di dati che sono per loro stessa natura fuori dal controllo diretto dell’utente, nonostante la scelta oculata e monitorata dei provider: in caso di violazione dei dati e indipendentemente dall’imputazione delle responsabilità, l’organizzazione ne potrebbe risentire pesantemente a livello di immagine e di reputazione aziendale.

E’ per questo che la scelta di esternalizzare processi e servizi in ambito IT deve essere più che mai accompagnata da una decisione consapevole del management, sorretta da analisi strategiche e di dettaglio molto accurate e da un’attività di auditing svolta da risorse adeguatamente preparate e sensibili a recepire tempestivamente input e segnali che opportunamente valutati potrebbero condurre a rivedere le scelte iniziali.

[1] ‘L’IT Governance può essere definita come la capacità organizzativa esercitata dal consiglio, dai manager esecutivi e dai manager IT di controllare la formulazione e l’implementazione di una strategia IT e di assicurare un’integrazione tra Business e IT’ – Wim Van Grembergen

[2] L’ordinamento giuridico italiano inquadra il contratto di outsourcing nell’ambito dei contratti atipici che vengono diffusamente posti in essere nonostante la mancanza di un modello contrattuale regolamentato. Può essere assimilato al contratto di appalto di servizi

[3] Auditing è un termine che in genere fa riferimento ad un processo di valutazione pianificata, indipendente e sistematica di un sistema, prodotto, attività, ecc. Si tratta di un concetto di assicurazione qualità (Fonte: Wikipedia)

[4] Fonte: Gartner Research – https://www.gartner.com/reviews/market/public-cloud-iaas

[5] Fonte: NIST Cloud Computing Reference Architecture – Special Publication 500-92

[6] Le seguenti condizioni rappresentano tipici casi di vendor lock-in (fonte: Wikipedia):

- la fruizione dei beni o servizi presuppone l’impiego da parte del cliente di standard, tecnologie o metodologie proprie del fornitore (es. software proprietario) ed il ricorso ad un diverso fornitore comporta per il cliente un passaggio a standard, tecnologie o metodologie differenti, con rilevanti impatti economici ed organizzativi;

- il contratto che regola la fornitura dei beni o servizi (es. esternalizzazione) prevede condizioni particolarmente penalizzanti per il cliente nel caso di passaggio ad altro fornitore, ovvero non regola adeguatamente le condizioni e le modalità con le quali tale passaggio possa avvenire, rendendone particolarmente incerto l’esito per il cliente;

- il cliente non dispone delle competenze e delle informazioni sufficienti per poter acquistare determinati beni o servizi da un fornitore differente con costi e rischi sostenibili.

[7] Versione emendata e adottata il 5 aprile 2017

[8] http://www.garanteprivacy.it/web/guest/home/docweb/-/docweb-display/docweb/1763110

A cura di: Anna Cardetta

Data Protection Advisor

Laureata in Economia e perfezionata in Diritto dell'Informatica, è da anni impegnata in progetti a sostegno dell’innovazione rivolti al personale di aziende pubbliche e private in tema di semplificazione dei processi, dematerializzazione, sicurezza informatica, trattamento dei dati personali, trasparenza amministrativa, eGovernment. E' socio IISFA e Anorc Professioni.