Ipotesi per la realizzazione di un modello per l’analisi di efficacia di Sistemi di Sicurezza delle Informazioni

La sicurezza dei dati e delle informazioni, sia nel campo del trattamento di dati personali, che negli altri campi aziendali è ormai un requisito fondamentale e strategico per le organizzazioni. I dati sono la linfa delle organizzazioni e le aziende, come noi, sono perennemente e costantemente connesse.

I dati sono un asset importante e la loro gestione, siano essi di progetto, di business, di ricerca, di produzione o personali, permette alle aziende di vivere.

I dati sono un asset strategico, la gestione dei quali consente un vivere quotidiano tranquillo. Questo vale per tutte le fasi della vita aziendale: progettuale, aziendale, Ricerca e Sviluppo, produttiva e personale.

Comunque a fronte di questa importanza, poche aziende, ad oggi, si sono dotate di adeguati strumenti di controllo e gestionali.

Oltretutto il decreto 679/2016 spinge verso questa direzione.

Per meglio comprendere l’impatto della sicurezza (e la sua gestione) sulla struttura organizzativa, abbiamo analizzato il contenuto di tre normative:

- ISO 27001;

- Framework NIST;

- G.D.P.R.

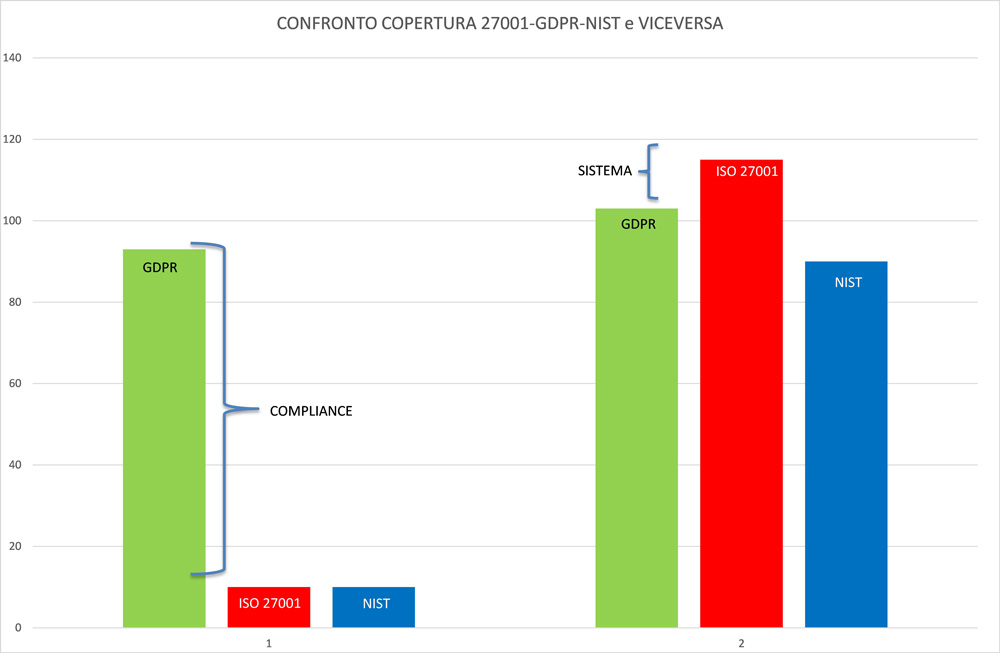

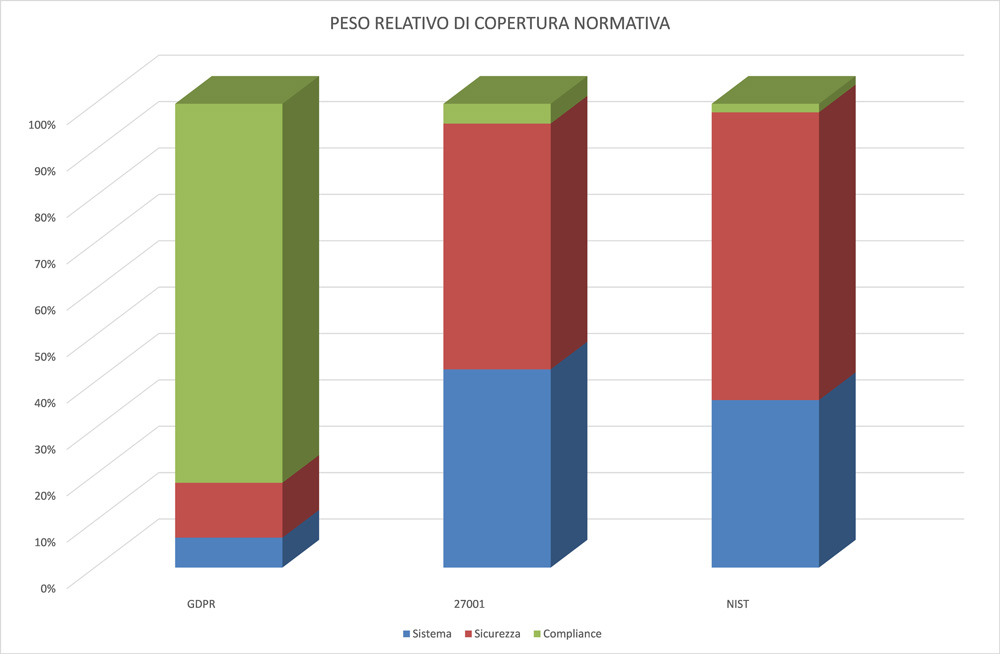

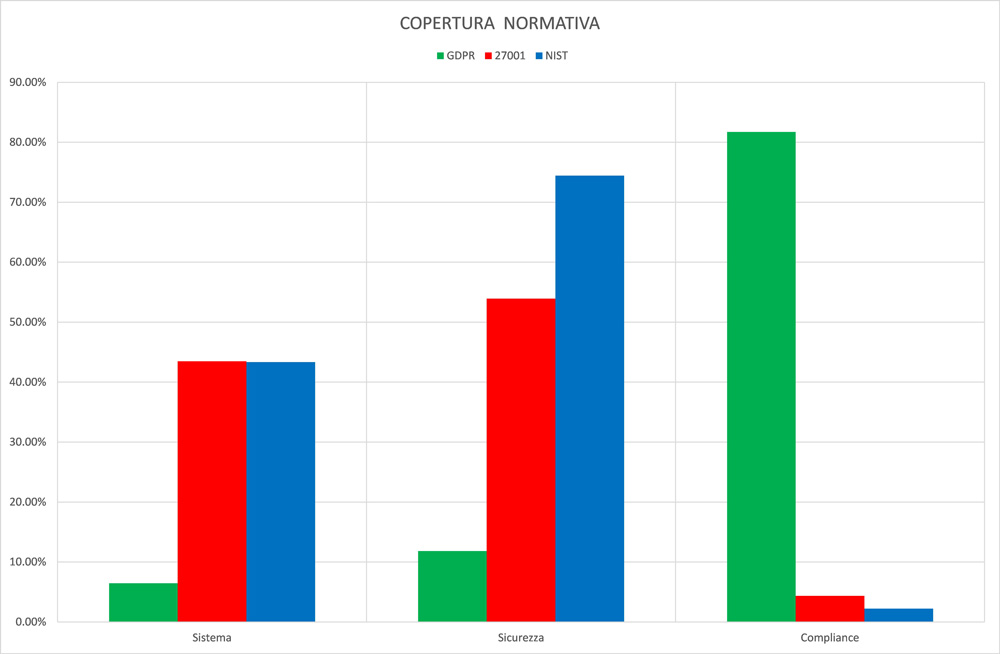

Per ognuna abbiamo individuato i punti inerenti la sicurezza, Compliance normativo e Sistema di Gestione. I singoli punti ed articoli sono stati conseguentemente assegnati alle classi sopra individuate.

Se la sicurezza dei dati è così importante, poche sono però le aziende che si sono dotate di un sistema di gestione e controllo.

Anche il regolamento 679/2016 spinge verso questi aspetti.

La sicurezza non è un prodotto ma un processo che si basa su aspetti organizzativi e tecnici.

Come si può notare dal grafico riportato sopra, per la parte compliance e sistema, emergono delle differenze caratteristiche di ciascuna norma.

Ad esempio il GDPR copre molto di più la parte compliance rispetto alle altre due, le quali coprono di più l’area di sistema.

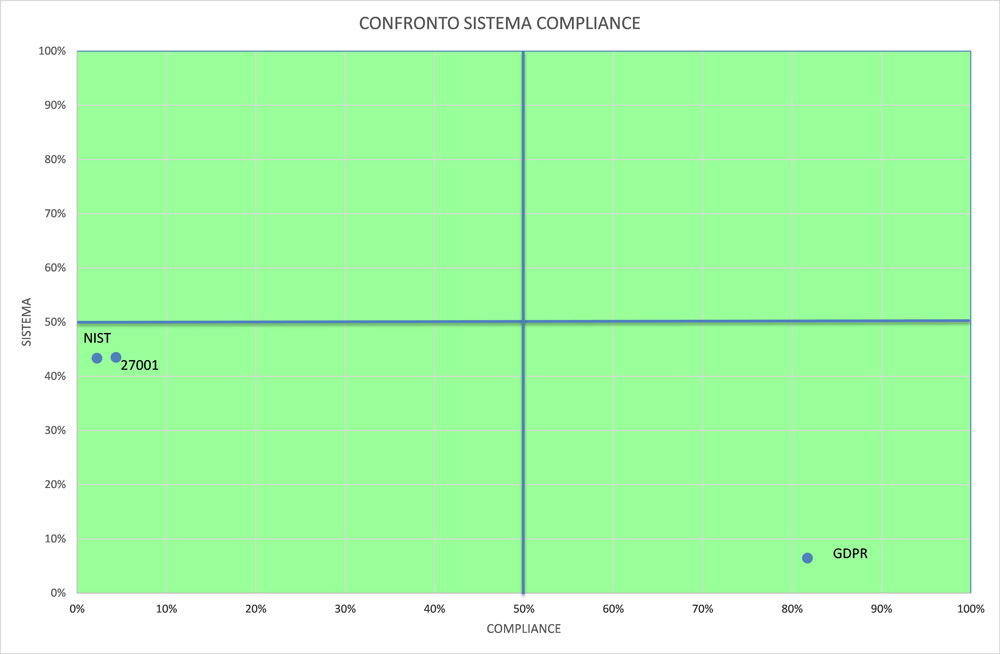

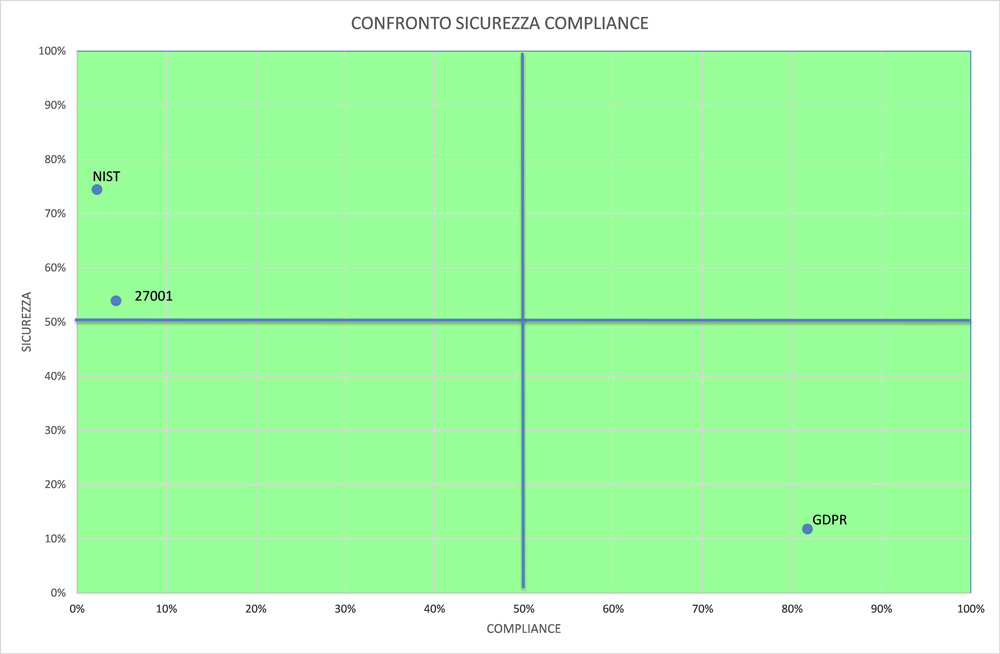

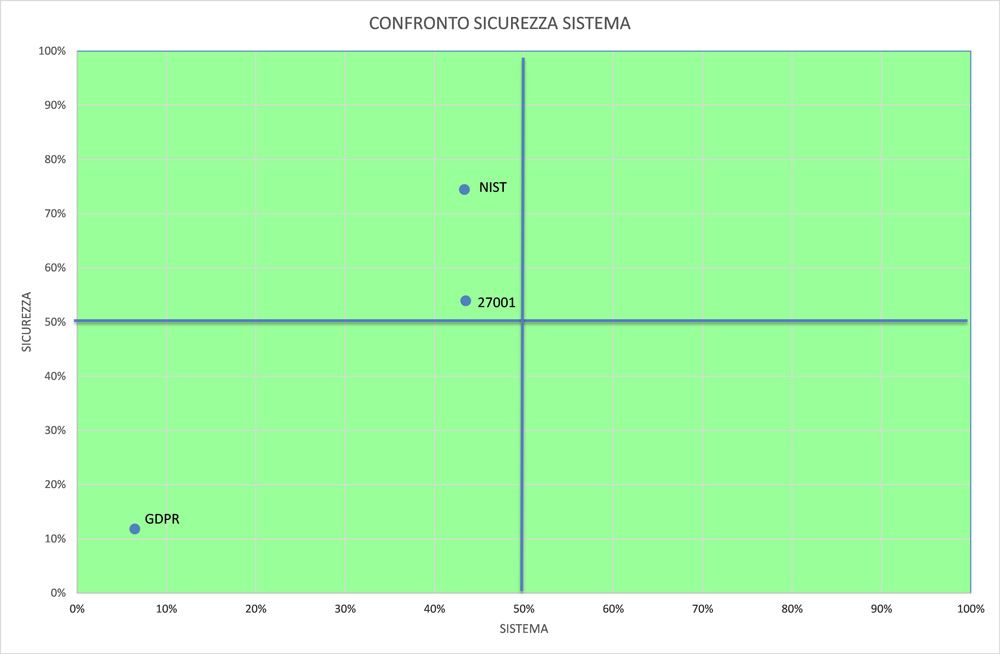

Sono poi stati riportati, nei grafici seguenti, le differenze correlando le tre aree.

Come si può notare la parte del leone per sicurezza e sistema la fanno le norme NIST e 27001, mentre il GDPR per la parte compliance.

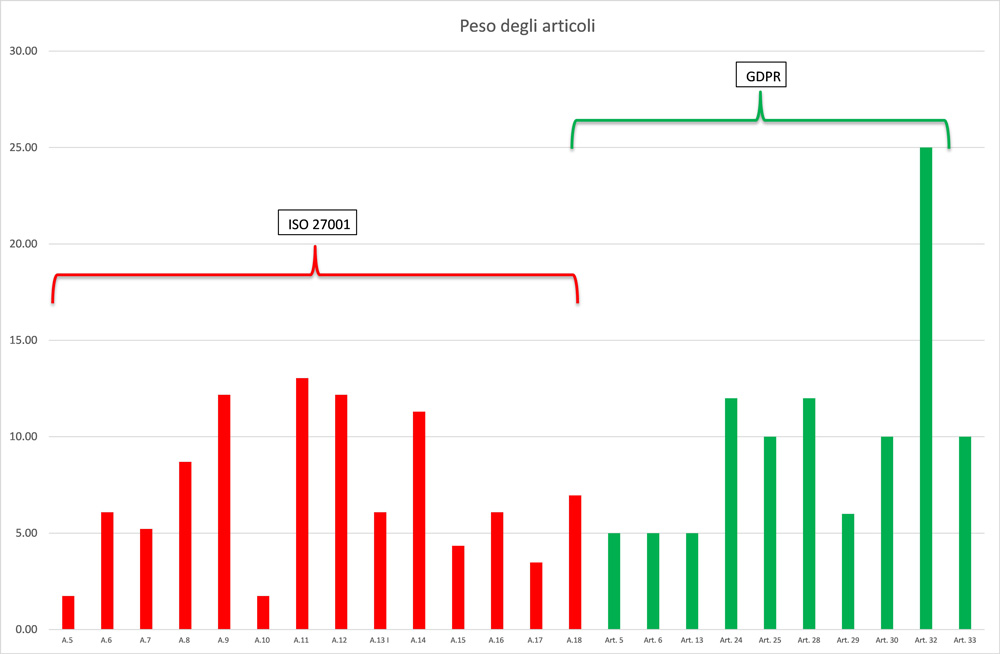

Sono stati poi pesati i singoli impatti come riportato nei grafici seguenti.

A questo punto abbiamo cercato di creare un modello matematico – statistico (relativamente al GDPR e ISO 27001) collegando il grado di copertura e l’efficacia di un Sistema di gestione della sicurezza dei dati e delle informazioni, con i rischi derivanti da una non copertura.

Per fare questo abbiamo definito lo specifico peso/impatto degli articoli rispetto alla sicurezza dei dati, alla normativa 27001, al GDPR: il tutto evidenziato nel grafico seguente:

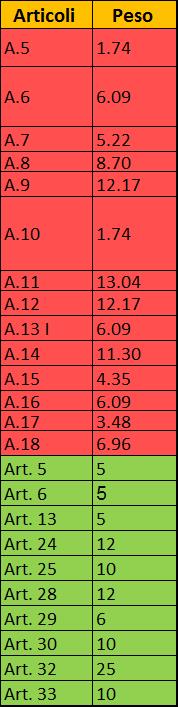

Riportiamo, nella tabella seguente, i capitoli della norma e gli articoli del 2016/679 con i relativi pesi. Per la norma 27001 sono stati pesati anche i sottopunti. Il valore riportato e la media dei singoli pesi.

Sono state individuate quattro aree di copertura:

- Non implementato = 25%

- Debolmente implementato = 50%

- Parzialmente implementato = 75%

- Completamente implementato = 100%

Individuati i punti, essi sono stati correlati con il grado di copertura e di completamento dei singoli articoli applicando la formula sotto riportata

pi = peso del singolo item

γi = copertura del singolo item

ρi = risultato del singolo item

Ρ =Si ρi =Si γi *pi

Con Ρ il risultato totale dei pesi e copertura.

Utilizzando l’analisi dei rischi precedentemente fatta e calcolando il rischio, definito come:

R = P*G

con p = probabilità e g = gravità dell’evento dannoso.

Questo rischio così calcolato, è stato suddiviso in 4 aree:

- Rischio ambientale

- Rischio fisico

- Rischio Informatico

- Rischio Organizzativo

che riportano la sommatoria per ciascuna area dei rischi di pertinenza.

A questo punto sono stati abbinati ai punti e agli articoli individuati sopra, i rischi relativi ottenendo, anche in questo caso, una sommatoria generale.

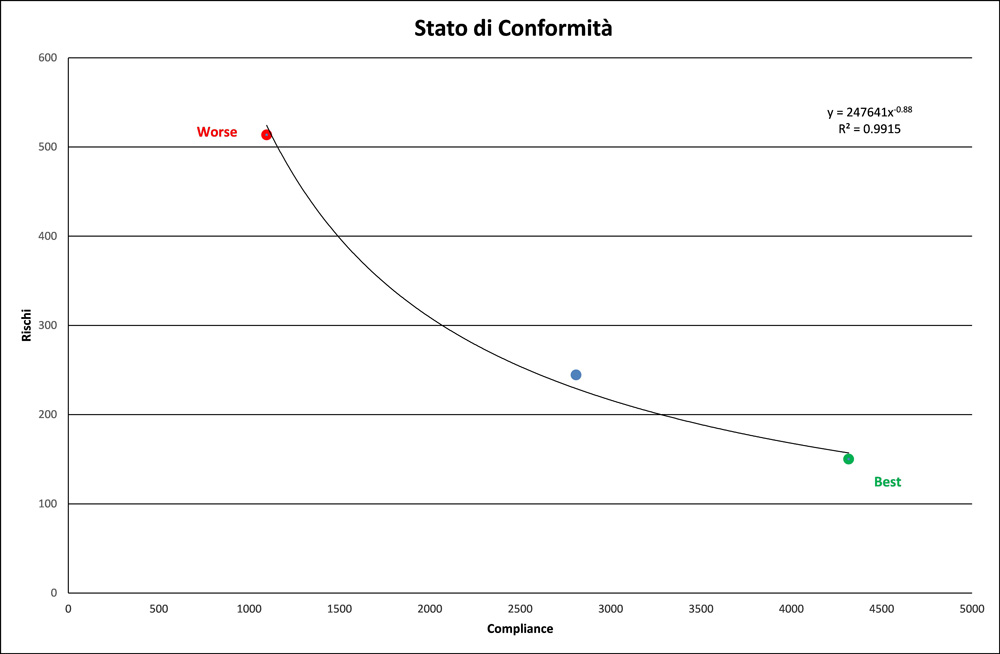

Nel grafico viene riportato l’andamento ottenuto.

Conclusioni

Abbiamo cercato di realizzare un modello di analisi matematico-statistico per verificare la copertura e abbinare i rischi relativi in un sistema di gestione della sicurezza dei dati.

Attraverso un’autovalutazione dell’analisi dei rischi e del grado di copertura di implementazione dell’item/articolo di riferimento, si è potuto ottenere il grafico sopra riportato che individua la posizione dell’organizzazione rispetto ai due valori calcolati.

Articolo a cura di Stefano Gorla

Consulente e formatore in ambito governance AI, sicurezza e tutela dei dati e delle informazioni;

Membro commissione 533 UNINFO su AI; Comitato di Presidenza E.N.I.A.

Membro del Gruppo di Lavoro interassociativo sull’Intelligenza Artificiale di Assintel

Auditor certificato Aicq/Sicev ISO 42001, 27001, 9001, 22301, 20000-1, certificato ITILv4 e COBIT 5 ISACA, DPO Certificato Aicq/Sicev e FAC certifica, Certificato NIST Specialist FAC certifica,

Referente di schema Auditor ISO 42001 AicqSICEV.

Master EQFM. È autore di varie pubblicazioni sui temi di cui si occupa.

Relatore in numerosi convegni.