Introduzione alla Cyber Intelligence – Pianificare le migliori strategie di cyber difesa nell’era dell’Information Warfare

L’intelligence ha uno scopo predittivo, cioè, sulla base della raccolta delle notizie e a seguito di una loro analisi, cerca di estrarre informazioni utili al fine di fornire supporto su decisioni strategiche o operative.

Le principali modalità di raccolta delle informazioni sono[1]:

- Intelligence umana (HUMINT)

- Intelligence delle immagini (IMINT)

- Intelligence dei segnali (SIGINT)

- Intelligence delle misurazioni (MASINT)

- Intelligence tecnica (TECHINT)

- Intelligence delle fonti libere (Open Source) (OSINT)

Classificazione delle fonti e delle informazioni

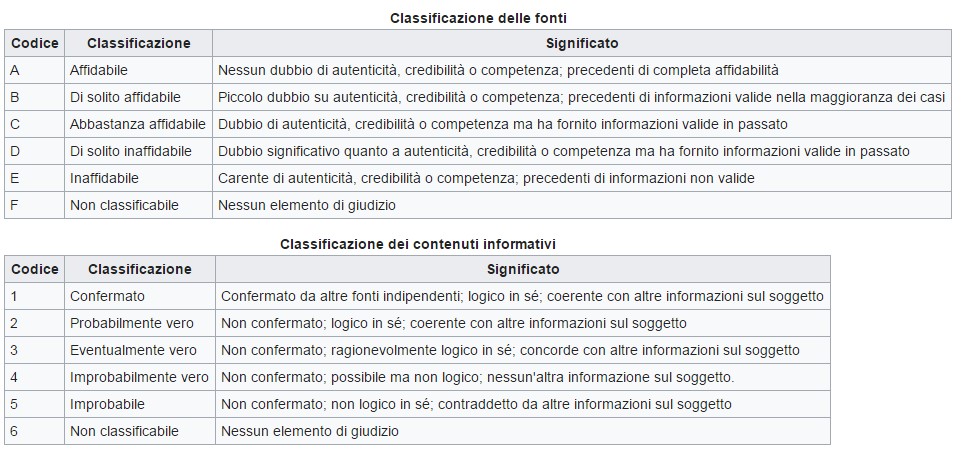

Ogni fonte deve essere valutata e per fare questo si usa un codice che va dalla lettera “A” (affidabile) alla lettera “F” (non classificabile). Tale attività si definisce “classificazione dell’informazione”.

Come le fonti, anche le informazioni vanno valutate e in questo caso si usa un valore che va da “1” (confermato) a 6 (Non classificabile). Questo processo si definisce “Classificazione dei contenuti informativi”.

Quindi l’informazione avrà un valore dato dall’affidabilità della fonte più l’attendibilità dell’informazione. Ad esempio un’informazione potrebbe essere classificata come A-3, cioè la fonte si reputa “affidabile” ma non si ha certezza che la notizia sia veritiera.

Definizione e importanza della Cyber Intelligence

Calando l’intelligence in un contesto Cyber, questa diventa di non semplice definizione. Tra tutte le definizioni di Cyber Intelligence cito con piacere quella trovata in un libro che ho letto qualche tempo fa:

“Complesso di attività programmate e applicate per identificare, seguire, misurare e monitorare informazioni sulle minacce digitali, nonché dati sulle intenzioni e attività di entità avversarie…”[2]

È facile intuire che in questa scienza convivono sia la parte informatica sia le logiche dell’intelligence classica. C’è infatti la necessità di analizzare i dati raccolti con logiche ben specifiche derivanti dall’intelligence classica, che usa l’intelligenza umana per fare appropriate valutazioni e/o previsioni; dall’altra parte c’è la necessità dell’intelligence classica di avvalersi delle più innovative tecnologie al fine di raccogliere quanti più dati possibili per permettere di fare una valutazione a tutto tondo.

Cyber Intelligence nel contesto aziendale

Con il passare del tempo la Cyber Intelligence ha acquisito nel mondo aziendale un’importanza sempre più rilevante, divenendo parte integrante delle strategie di cyber security. In questo contesto è molto importante collezionare e acquisire le tecniche, le tattiche e le procedure (TTP) usate da ogni attore criminale durante tutte le fasi degli attacchi perpetrati.

La capacità di avere informazioni precise e dettagliate in merito al contesto e agli avversari è uno dei grandi benefici offerto della Cyber Intelligence, permettendo in tal modo di avere una conoscenza approfondita del modus operandi degli avversari. Tali informazioni consentono di effettuare interventi e controlli preventivi per evitare e prevenire attacchi informatici, consentendo di evitare anche i danni economici, reputazionali e legali che ne possono derivare.

Sfide e strategie nella Cyber Intelligence

I criminali informatici hanno diversi vantaggi nei confronti delle aziende; tra i più importanti c’è il fattore tempo. Questi possono dedicare mesi interi a:

- studiare le difese di un azienda;

- individuare possibili vulnerabilità;

- individuare i soggetti più facili da colpire con email di Phishing mirate;

- sviluppare risorse e strumenti necessari per l’attacco;

- progettare un attacco mirato in ogni minimo dettaglio;

Pertanto la Cyber Intelligence deve essere usata nel modo opportuno al fine di implementare delle strategie di sicurezza “attiva” che permettano una difesa efficace.

OSINT e le sue declinazioni

Tra tutte le modalità di raccolta delle informazioni la più usata nel campo della cyber intelligence è l’OSINT – Open Source Intelligence, che prevede l’analisi, la raccolta e la categorizzazione di tutte quelle fonti definite “aperte” o anche di “pubblico accesso”. Questa ha diverse declinazioni, alcune delle quali sono:

- IMagery Intelligence – IMINT, che prevede la raccolta e l’analisi di immagini e dei metadati in esse contenuti

- SOCial Media Intelligence – SOCINT, che prevedere l’analisi e la raccolta di informazioni presenti all’interno dei social media e dei social network.

Tra le fonti più usate nell’Open Source Intelligence troviamo:

- Mezzi di comunicazione: giornali, riviste, televisione, radio e siti web;

- Piani finanziari;

- Conferenze stampa;

- Discorsi;

- Fotografie;

- Conferenze;

- Pubblicazioni scientifiche;

- Social Network;

- Ecc.

Il processo di Cyber Intelligence e le sue applicazioni

Possiamo pertanto definire la Cyber Intelligence come un processo che colleziona le informazioni raccolte da fonti diverse; quindi quelle pertinenti ad una specifica tematica d’interesse vengono valutate e analizzate per produrre una stima o una previsione di un fenomeno criminale che potenzialmente si potrebbe verificare. Le risultanze di questo processo possono anche essere integrate con le risultanze di un’investigazione a seguito di un evento criminoso. Il quadro generale permette di creare una conoscenza significativa e affidabile sulla quale basare decisioni immediate o future.

La Cyber Intelligence affonda le sue radici nell’ambito militare dove ha importanza strategica per prevedere e/o anticipare le mosse degli avversari. Usando in modo strategico le informazioni raccolte si può acquisire un enorme vantaggio, infatti avendo l’opportunità di conoscere le intenzioni e le capacità dell’avversario, diventa possibile pianificare e attuare le migliori strategie di difesa, attacco o contrattacco.

Oggi più che mai i conflitti tra Stati si stanno spostando dal campo di battaglia alla rete internet e le cyber armi stanno assumendo un ruolo predominate e critico nei conflitti; proprio per questo motivo si sta cercando di regolamentarne il loro uso. Mentre prima si bombardavano i punti strategici del nemico, ora si cerca di colpire a livello informatico le infrastrutture critiche di un paese per metterlo in crisi prima di intraprendere qualsiasi altra forma di azione militare.

Ogni anno, nel mese di gennaio si tiene a Davos, Svizzera, il World Economic Forum – WEF, incontro annuale tra esponenti di spicco della politica, dell’economia e intellettuali di tutto il mondo al fine di discutere delle questioni più urgenti che il mondo si trova ad affrontare. Prima di questo evento viene solitamente rilasciata l’analisi “The Global Risks Report” [3]; in quello del 2018 è stato ipotizzato di vietare in futuro l’utilizzo delle “cyber armi” durante i conflitti, alla stregua delle armi nucleari, chimiche e biologiche.

Da notare che il “rischio cyber” da diversi anni è ormai presente nella classifica dei “TOP risk” stilata dal World Economic Forum – WEF.

Note:

- [1] https://it.wikipedia.org/wiki/Gestione_della_raccolta_di_intelligence

- [2] Libro: Information Warfare 2011. La sfida della cyber intelligence al sistema Italia: dalla sicurezza delle imprese alla sicurezza nazionale. Autori: Umberto Gori, Luigi Sergio Germani

- [3] WEF – The Global Risks Report 2018 – 13th Edition (https://www.weforum.org/reports/the-global-risks-report-2018)

A cura di: Giuseppe Brando

Dottore in Ingegneria Informatica, ha trasformato la passione per la sicurezza informatica nella sua attività professionale.

Durante il periodo universitario ha costruito forti competenze nello sviluppo software. Ha ampliato la sua conoscenza e le sue competenze lavorando in aziende di primaria importanza e svolgendo attività di Incident Response, sistemista in ambito Security, Penetration Test, Source Code Review, Malware Analysis e Code Reverse Engineering.

Esperto in attività di Open Source Intelligence (OSINT), attualmente si occupa di Cyber Threat Intelligence con l’obbiettivo di individuare preventivamente le minacce, studiare le tattiche, le tecniche e le procedure (TTP) usate durante gli attacchi e il modus operandi dei Cyber criminali.

Collabora a programmi di Bug Bounty tramite i quali ha ricevuto diversi riconoscimenti per le vulnerabilità individuate e conduce inoltre attività di formazione sulle tematiche legate alla Cyber Security e investigazione su eventi Cyber.