Introduzione al Cyber Security Defence Center

L’emergenza del Cyber Space e il suo impatto sul Real Space evidenziano l’importanza cruciale della sicurezza informatica per le aziende moderne. L’evoluzione dai Network Operation Centers ai Security Operation Centers, fino ai più avanzati Cyber Security Defence Centers (CSDC), dimostra la crescente complessità delle minacce digitali. Si sottolinea la necessità di strumenti integrati e team di professionisti per affrontare sfide sempre più sofisticate. Le organizzazioni sono incoraggiate a dotarsi di Cyber Security Defence Centers esterni o implementare piattaforme di analisi avanzate per proteggere efficacemente il proprio Cyber Space e, di conseguenza, il Real Space.

Il Cyber Space e l’importanza della sicurezza informatica nel mondo aziendale

Il continuo ed inesorabile aumento di minacce informatiche induce ogni organizzazione ad un cambiamento epocale coinvolgendo un nuovo ambiente denominato “Cyber Space”.

Il perimetro “Cyber” (o Cyber Space) è formato da tutti i dati digitalizzati e da tutte le infrastrutture informative in possesso dall’organizzazione stessa. Esso introduce un livello di criticità non ancora totalmente esplorato ma di assoluta importanza per ogni entità pubblica o privata, singola o comunitaria che possegga dati informatici e/o sistemi informativi al supporto della produzione.

Tanto è maggiore l’importanza attribuita a tali dati (oppure al sistema informativo che li gestisce) tanto è maggiore la criticità introdotta nel “Cyber Space”. Proviamo infatti ad immaginare una perdita di informazioni strategiche e/o la manomissione di informazioni al fine di manipolare decisioni aziendali quale impatto devastante potrebbe avere su ogni organizzazione.

L’impatto del Cyber Space sul Real Space: un caso di studio

Per questo motivo è da considerare il “Cyber Space” parte integrante del “Real Space” assieme al “Physical Space” (spazio fisico, quello in cui vivono gli esseri umani). Da cui possiamo scrivere:

Real Space =

Cyber Space (luogo in cui convivono macchine ed uomini)

U

Physical Space (luogo in cui convivono umani)

Per meglio comprendere questa ultima affermazione proviamo ad immaginare il seguente caso realmente accaduto:

- Soggetto coinvolto: Azienda di produzione metalmeccanica.

- Sistema coinvolto: Condivisione dei file di progetto con sistemi SCADA per la produzione.

- Flusso operativo: Il team design, una volta approvato lo stile del nuovo “oggetto di produzione”, pubblica il file associato (contenente il disegno tecnico del nuovo oggetto) su una cartella condivisa con i sistemi di produzione i quali periodicamente leggono tale file ed attuano (tagliando, forando, alesando, verniciando etc.) i cambiamenti in produzione.

- Flusso di attacco: Un Malware infettando la macchina di uno dei 12 designers e sfruttando una propagazione orizzontale su sharing di rete ha sovrascritto i file interpretati dalla macchina automatica al fine di compromettere l’operato della macchina stessa.

- Risultato: Utensili rotti, produzione ferma.

Nel precedente esempio un attacco informatico consumato nel “Cyber Space” ha avuto un riscontro immediato nel “Real Space”. Un attacco giunto a buon fine nel “Cyber Space” ha bloccato ed arrecato danni immediati (rottura utensili, blocco produzione aziendale) ad una organizzazione appartenente al “Real Space”. E’ quindi necessario adottare sistemi di difesa ibridi capaci di orchestrare e di manipolare eventi in entrambi gli spazi reali: “Cyber” e “Physical”. Per questi principali motivazioni soluzioni totalmente automatiche (come IDS, SandBoxes, Proxies, AV, AntiMalware) non possono essere considerate ottimali, cosi come soluzioni totalmente manuali.

Oggigiorno grandi organizzazioni (>5000 dipendenti) come per esempio (ma non limitato a): Gruppi bancari, Organizzazioni Governative e Grandi Gruppi Industriali, impegnano centri dedicati (Security Opeatrion Centers) alla supervisione ed al mantenimento di strumenti atti alla protezione “Cyber”, mentre piccole medie imprese iniziano a valutare la possibilità di affidare la propria difesa del “Cyber Space” ad organizzazioni in outsourcing specializzate nella difesa di tale perimetro.

In questo breve articolo si vuole sottolineare la differenza che vi è tra Network Operation Center (NOC), un Security Operation Center (SOC) e come quest’ultimo stia migrando verso una nuova frontiera denominata Cyber Security Defence Center (CSDC).

Dal Network Operation Center (NOC) al Security Operation Center (SOC)

Come suggerisce la parola stessa un Network Operation Center è quel luogo composto da persone e da strumenti automatizzati avente come obiettivo il monitoraggio dell’infrastruttura IT come per esempio (ma non limitato a): Bandwith, Stato aggiornamento firmware, consumo disco, consumo CPU, consumo RAM sui principali assets informatici societari, verifica backup periodico, verifica strumenti e procedure per un disaster recovery, verifica consumi energetici datacenter, etc.

In modo complementare un Security Operation Center è un luogo composto da persone e da strumenti avente come obiettivo il mantenimento dei dispositivi di sicurezza come per esempio (ma non limitato a): mantenimento regole IPS/IDS, aggiornamenti status dei firmware id firewall, mantenimento ed aggiornamento regole di Proxies e regole di Firewlling, effettuare vulnerability assessments periodici sui principali assets societari, gestione delle rispettive patches, controllo sullo status di update per ogni sistema client ed erogarne l’ aggiornamento.

Security Operation Center avanzati eseguono al loro interno piccole e semplici processi attribuibili ad un Computer Security Incident Response Team (CSIRT) usualmente sezione ben definita di un Computer Emergency Team (CERT), entità esterna ed indipendente (vendor agnostico) specializzata nel prendere in carico incidenti e nella loro gestione.

Un classico approccio al Security Operation Center avente un CSIRT è quello di affidare la gestione di tutti i segnali (come per esempio logs) provenienti dai sistemi perimetrali come per esempio (ma non limitato a): Firewall, IPS, IDS, AntiVirus, AntiSpam, AntiPhising, etc … ad un sistema accentratore denominato SIEM.

Alcuni SIEM (per correttezza non verranno nominati produttori) sono più idonei di altri per la realizzazione di un SOC in quanto possiedono al loro interno il processo necessario per la presa in carico di un incidente e per la sua relativa gestione.

Contrariamente, altri SIEM sono più idonei alla realizzazione di Log Management ove un incidente di sicurezza deve poter essere “ricercato” ma non necessariamente gestito e/o analizzato.

L’evoluzione verso un unico Cyber Security Defence Center (CSDC)

Oltre il punto di vista tecnologico un SOC è composto da operatori, analisti, da processi, procedure e da matrici di classificazione che devono coesistere e collaborare in un unico ambiente di lavoro.

Un operatore umano possiede la responsabilità di individuare l’incidente (o la minaccia) e di classificarlo opportunamente attraverso una matrice di classificazione precedentemente realizzata.

Un Analista prende in carico l’incidente, in funzione alla classificazione assegnata inizia il processo di analisi ed eventualmente di mitigazione, il quale può coinvolgere più professionalità all’ interno dell’organizzazione, come per esempio: il reparto IT oppure il reparto di sviluppo, la produzione, il responsabile risorse umane, etc.

Compito principale di un analista è quello di analizzare nel dettaglio l’incidente al fine di identificarlo. Solo una volta avvenuta l’identificazione dell’incidente sarà possibile una corretta mitigazione. Un ulteriore compito dell’analista è quello di suggerire un continuo miglioramento delle procedure di mitigazione di un incidente e/o di suggerire/modificare procedure di prevenzione.

Operatori ed Analisti, ognuno per il proprio livello di competenza, devono avere una conoscenza approfondita della organizzazione sulla quale operano sia sul piano tecnico, al fine di conoscere quali siano gli assets più importanti per l’organizzazione monitorata e quali siano i sistemi di protezione già introdotti, sia sul piano personale come per esempio: “chi contattare in caso di incedente”, “quali team professionali sono presenti in azienda”, “chi ha il compito di eseguire determinate azioni”, etc… .

Su un piano parallelo la “governance” (non sempre presente in tutti i SOC) ha il compito di aiutare gli analisti coinvolgendo e validando gli steps di mitigazione in accordo alle regole aziendali.

Un team di “quality” ha il compito di validare l’operato degli analisti, controllando attraverso “analisi a campioni” la corretta classificazione, e l’operato degli analisti valutandone tempi di presa in carico, qualità dei reports e capacita di mitigazione degli incidenti. Risulta pertanto molto chiaro che la riuscita di un SOC dipende fortemente dal team umano che lo compone. Da questa deduzione nasce il limite del SOC così come conosciuto ad oggi.

Nota Bene: Il limite non è la dipendenza da un team umano, contrariamente essa è la sua forza principale! Il limite è nello strumento che il team umano utilizza.

Gli strumenti di oggi abilitanti al SOC (come per esempio sistemi SIEM) non sono realizzati per essere utilizzati da Cyber Analysts, essi sono stati progettati per raccogliere logs e processi ma non per effettuare analisi “on time”, richiedere l’ausilio della “governance” e l’ispezione periodica della “quality”.

Questo lo si può’ apprezzare nel momento in cui un analista deve iniziare una nuova analisi. Egli ha la necessita di utilizzare una pletora di strumenti differenti ma tutti correlati all’incidente stesso.

Un SIEM/SIEM+ non possiede tutti gli strumenti necessari, costringendo l’analista all’apertura di più ambienti, non integrati, ognuno con un flusso di lavoro differente, ognuno con una sessione differente, ognuno con dei risultati differenti rallentando notevolmente la velocità di intervento e la rispettiva qualità di analisi. Proprio per questo motivo è necessario introdurre un nuovo livello di difesa denominato Cyber Security Defence Center, studiato da analisti, progettato da analisti ed implementato da analisti.

Un unico centro di difesa “Cyber Defence” costruito per amplificare l’operato dell’analista umano, per aumentare la sua capacita di analisi e per automatizzare semplici tasks di processo al fine di scalare la capacità umana ad un numero elevato di analysi.

L’importanza di un Cyber Security Defence Center

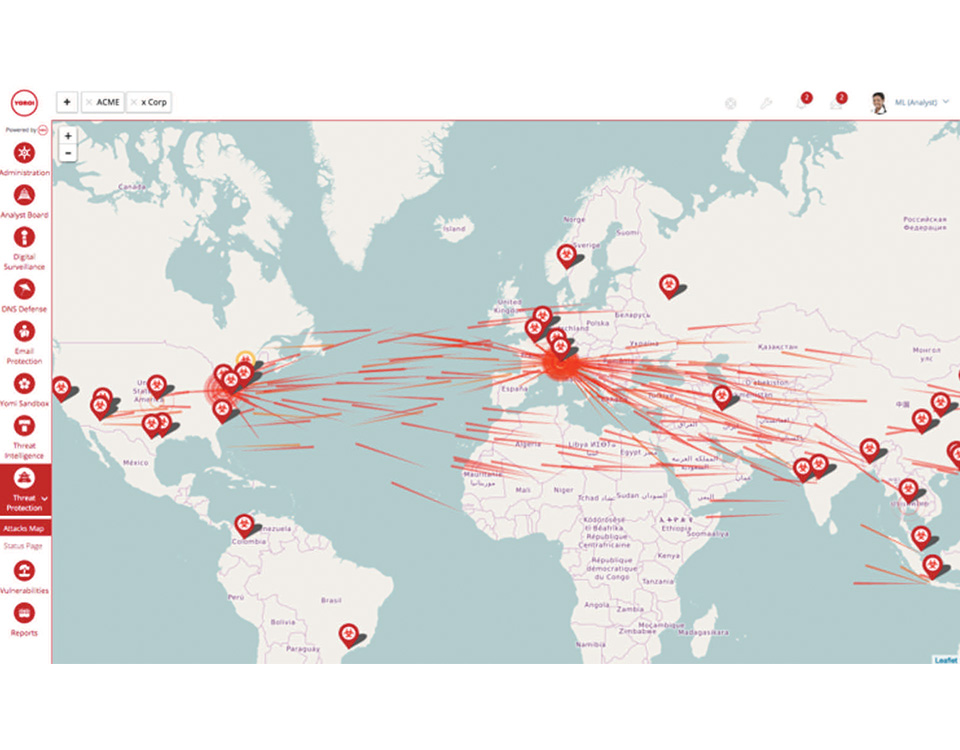

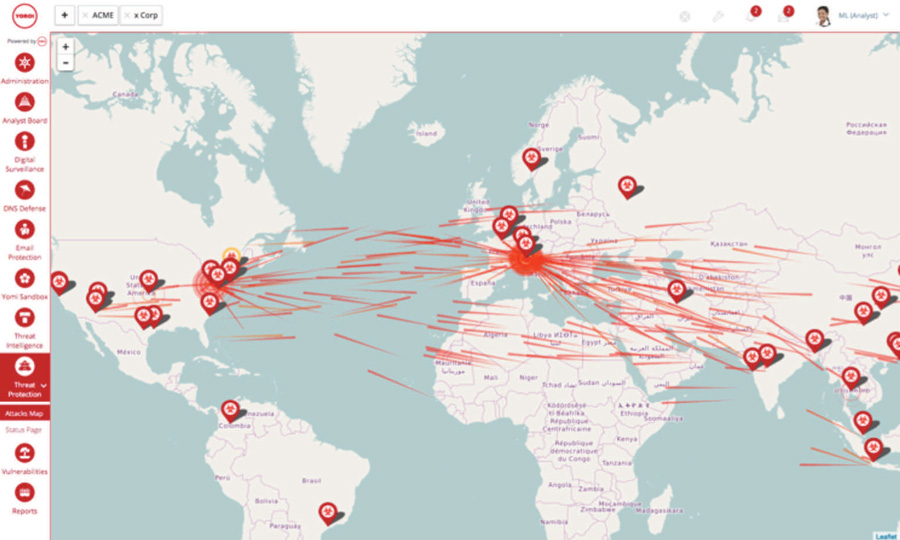

L’immagine allegata mostra una della sezioni più suggestive del Cyber Security Defence Center realizzato da Yoroi.company, in cui sulla barra laterale sinistra sono presenti tutti i servizi integrati in un unico ambiente, con un unico linguaggio ed un unico processo di gestione. La barra del menu orizzontale posta nella prima estremità della immagine mostra la gestione del processo di incident management e degli alerts associati ad ogni incidente: offrendo un unico strumento per l’individuazione, l’identificazione e la gestione delle minacce.

Un Cyber Security Defence Center (CSDC) è un luogo in cui i Cyber Analysts interagiscono tra loro attraverso un unico strumento automatico al fine di analizzare, identificare, mitigare e bloccare incidenti appartenenti al “Cyber Space” ma che possono avere ricadute ed effetti indesiderati nel “Real Space”.

Un team di professionisti è fondamentale per la corretta riuscita di un CSDC tanto quanto una piattaforma pensata e sviluppata per amplificare la capacità degli analisti stessi. Al fine di proteggere l’ operato della propria organizzazione è necessario proteggere il proprio “Cyber Space” in quanto parte integrante del “Real Space”.

Minacce sempre più complesse con tecniche di evasione sempre piu sofisticate e distribuite su multi-stage, rendono il processo di identificazione e di mitigazione complesso ed in continua evoluzione.

Per questo motivo è consigliabile dotarsi di un servizio esterno, formato da professionisti, di Cyber Security Defence Centers per tutte quelle organizzazioni che non implementano al loro interno un team di SOC.

Parallelamente è consigliabile a grandi organizzazioni con SOC dedicati dotarsi di una piattaforma di analisi realizzata per l’analista piuttosto che una piattaforma di log management e/o SIEM+.

A cura di Marco Ramilli, CTO and co-founder of Yoroi

Marco Ramilli, CTO and co-founder of Yoroi, is a computer scientist researcher with an intensive hacking background. With a PhD in Computer Science Security from the University of Bologna, Marco has been working with US Government (National Institute of Standards and Technology, Security Division) and collaborating closely with the University of California, Davis (Security Labs) on new security paradigms, penetration testing methodologies and electronic voting systems’ security and Malware.

Marco has experience on electronic voting system security. He tested some of most popular electronic voting systems in commerce. He has been assigned to test uVote voting system from the Italian Minister of homeland security. During 2009 he has been working at NIST, Maryland. His project was to improve the Voluntary Voting System Guidelines (VVSG) standard, focussing on the Open Ended Vulnerability Testing chapter (OEVT). He has also been working for “Procura della Repubblica Italiana” for Tribunale di Bologna as computer science forensic consultant. He collaborates with different national and international public and private agencies. Marco decided to co-founding Yoroi believing in a human centric cyber defence approach which took him to build Yoroi Cyber Security Defence Center.