Internet of Bodies: quando il Cyber è dentro di noi

“Nel corso della storia il genere umano è dipeso dalle macchine per sopravvivere. Al destino, come sappiamo, non manca il senso dell’ironia”.

Morpheus, The Matrix

Dall’IoT all’IoB

Dopo l’Internet of Things (IoT)[1], che ha trasformato già il modo in cui viviamo, lavoriamo e viaggiamo connettendo quotidianamente oggetti a Internet, sembra essere arrivato il momento di connettere direttamente anche i corpi umani all’interno dell’Internet of Bodies (IoB).

La migliore suggestione è a mio avviso quella di Andrea M. Matwyshyn[2], capace di catturare la dinamica di progressione che sposta l’attenzione dalle cose (IoT) ai corpi (IoB) delineando “una rete di corpi umani la cui integrità e funzionalità dipendono almeno in parte da Internet e dalla tecnologie collegate, quali, ad esempio, l’Intelligenza Artificiale (AI)”.

Non c’è una definizione universalmente accettata dell’IoB ma ci si riferisce a un insieme composto da ecosistema, dispositivi, software e dati trattati.

In generale, un dispositivo IoB:

- contiene software o capacità di elaborazione;

- può comunicare tramite una connessione a Internet;

- raccoglie dati di salute o biometrici dalla persona;

- può alterare la funzione del corpo umano.

Nonostante l’assenza di una definizione precisa, i dispositivi IoB rispondono a logiche di obsolescenza programmata e di innovazione tecnologica ed è quindi possibile distinguere già tre generazioni[3]:

- prima generazione, costituita da dispositivi esterni al corpo (body external) quali, ad esempio, tutti i wearable[4] per misurare attività di fitness (orologi, braccialetti, etc);

- seconda generazione, costituita da dispositivi interni al corpo (body internal) quali, ad esempio, i pacemaker connessi tramite Wi-Fi come quello, famoso, di Dick Cheney (che non a caso fece disabilitare tale funzionalità)[5];

- terza generazione, costituita da dispositivi “fusi” nel corpo (body melded) quali, ad esempio, le interfacce neurali. Si tratta di dispositivi che operano in modalità bidirezionale (lettura e scrittura) con la funzione specifica di estendere ed esternalizzare porzioni della mente umana. Come descritto da Elon Musk, l’obiettivo è la “fusione dell’intelligenza biologica con quella artificiale”[6].

In generale, il software e le capacità di calcolo di questi dispositivi possono consistere in poche righe di codice utili a governare e configurare un microchip RFID impiantato, oppure possono essere complesse quanto quelle di un computer che processa algoritmi di Intelligenza Artificiale (AI) e Machine Learning (ML). È necessario disporre di una connessione a Internet, ma non deve essere necessariamente una connessione diretta e può essere intermediata da altre entità (ad esempio uno smartphone). Normalmente i dispositivi IoB richiedono una connessione fisica al corpo umano (si indossano, sono ingeriti, impiantati, attaccati o innestati temporaneamente o permanentemente).

I dispositivi che non sono connessi a Internet, quali i normali monitor cardiaci o braccialetti medicali, non fanno parte dell’insieme dell’IoB, mentre altri dispositivi possono rientrarci o meno a seconda del contesto: uno smartphone connesso a una rete Wi-Fi non è parte dell’IoB, ma una volta che una App di salute richiede connessione al corpo per tracciare le informazioni dell’utente, quali il battito cardiaco o il numero di passi, allora il telefono può essere considerato un dispositivo IoB.

I dispositivi IoB evidenziano le stesse problematiche di sicurezza di quelli IoT, ma la differenza sostanziale è che la maggiore parte dei dispositivi IoB può creare un danno fisico e diretto al corpo umano che li ospita. Ogni dispositivo IoB è da considerarsi anche un dispositivo IoT e questa relazione non è secondaria, considerando la scala del fenomeno: entro il 2025 ci saranno oltre 41 miliardi di dispositivi IoT sul pianeta[7] che genereranno 2.5 quintilioni (equivalente a 10 seguito da 30 zeri) di dati al giorno[8] relativi ad ambiente, trasporti, posizioni geografiche, diete, esercizi, dati biometrici, interazioni sociali e vite umane quotidiane. Questa esplosione di IoT sarà anche un’esplosione di IoB.

La costruzione del discorso emergente dell’IoB colonizza l’immaginario collettivo globale prefigurando scenari sociali, etici e di business fondati su solide realtà tecnologiche: l’IoB ha a che fare proprio con queste tecnologie emergenti e i dati da esse raccolti. I dispositivi IoB si presentano sotto numerose forme, alcune già ampiamente utilizzate (orologi per il fitness, pacemaker capaci di trasmettere dati relativi al cuore del paziente direttamente al cardiologo, etc). Altre sono in corso di sviluppo: prodotti ingeribili che collezionano e inviano informazioni sull’intestino di una persona, impianti di microchip, dispositivi di stimolazione cerebrale e toilette connesse a Internet.

Rischi

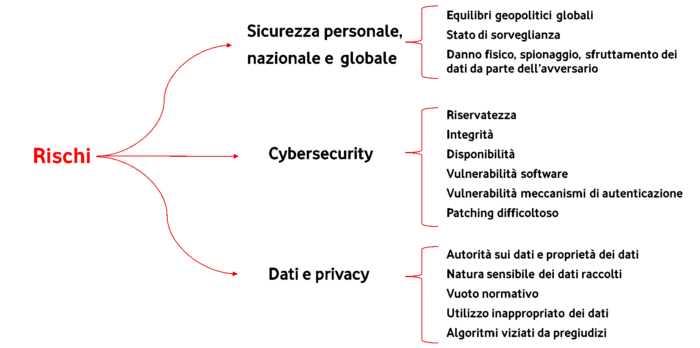

A livello macroscopico i rischi associati all’IoB sono divisibili almeno in tre cluster: il primo composto dai rischi relativi alla sicurezza personale, nazionale e globale, il secondo da quelli relativi alla Cybersecurity (nostro specifico oggetto di interesse) e il terzo da quelli relativi al trattamento dei dati e alla tutela della privacy.

Gli elementi caratteristici di ogni singolo cluster sono spesso correlati e le azioni necessarie a mitigarli ricadono nei domini dell’etica, della politica e della governance dei dati raccolti dai dispositivi IoB.

La protezione dell’informazione segue classicamente la CIA triad[9]: Riservatezza, Integrità e Disponibilità.

In questo contesto riservatezza significa che i dati sono acceduti solo da entità autorizzate; integrità che i dati raccolti non sono stati manomessi e disponibilità che i dati sono accessibili quando e dove necessario.

Il software è intrinsecamente vulnerabile a malfunzionamenti non intenzionali o a veri e propri abusi: le debolezze del codice possono essere sfruttate per rubare o manipolare informazioni collezionate dal dispositivo, interromperne il corretto funzionamento oppure fare in modo che si verifichino comportamenti non previsti né desiderati. Alcune vulnerabilità documentate di dispositivi IoB hanno già destato enorme preoccupazione perché la loro magnitudine di impatto nel caso di incidenti cyber è letale (Medcrypt mantiene una lista online – non pubblica – degli advisory relativi alle vulnerabilità dei dispositivi medici; nel corso del 2019 ha riportato 144 vulnerabilità totali rilevate a partire dal 2013[10]). A livello globale, le violazioni della sicurezza informatica nel settore sanitario nel 2018 hanno rappresentato il 25% dei 750 incidenti segnalati[11], più di qualsiasi altro settore.

Delle vulnerabilità riscontrate nei dispositivi IoB, la maggior parte riguarda difetti nell’autenticazione dell’utente e difetti del codice.

Le tecnologie IoB soffrono degli stessi vettori d’attacco degli altri dispositivi IoT e dei computer in generale, ma hanno rischi maggiori che derivano dalla convergenza di caratteristiche peculiari, tra cui la connessione diretta con il corpo umano, la tipologia e l’estensione dell’informazione raccolta e come questa potrebbe essere utilizzata.

L’attacco è in genere più facile della difesa e chi si difende dalle minacce cyber deve vincere ogni battaglia, mentre a chi attacca è sufficiente vincerne una soltanto: questo ritornello è vero anche nel mondo IoB.

Le interconnessioni introducono nuove vulnerabilità e aumentano la superficie d’attacco complessiva: più colleghiamo oggetti tra loro, più le vulnerabilità di un singolo oggetto potranno avere impatti negativi anche sugli altri oggetti.

La proliferazione esponenziale degli oggetti connessi configura anche una scala di attacchi potenziali inedita, non è un caso che le botnet IoT siano responsabili dei maggiori attacchi DDoS (non soltanto Mirai[12]).

Molti oggetti IoT e IoB sono creati al minimo costo possibile e incorporano componenti di terze parti che spesso non applicano alcuna sicurezza, inoltre è quasi sempre impossibile implementare processi di patching[13] e operazioni di hardening[14].

| Chi potrebbe avere accesso ? | Potenziali vulnerabilità | Possibili conseguenze |

| Criminali Hacker (ricercatori di sicurezza, appassionati, attaccanti malevoli) Data broker Impiegati Scuole Fornitori di assistenza sanitaria Compagnie assicurative Produttori di oggetti Sistema di giustizia Governi | Dipendenza fisica dal dispositivo per la salute o per scopi funzionali Raccolta, possesso o disseminazione di dati sensibili Connettività Internet Vuoto normativo Hardware Software | Morte o danno fisico derivante da malfunzionamento o hacking Sicurezza globale e nazionale Data breach Raccolta passiva o condivisione di dati senza il consenso informato Utilizzo improprio o non previsto dei dati Identificazione personale Aumento della disparità sanitaria Violazione dell’autonomia del corpo |

Tabella 1 – Sintesi di rischi, vulnerabilità e impatti

Non bisogna mai dimenticare che esistono anche dei trade-off difficili da valutare, come quello tra sicurezza e usabilità di un dispositivo IoB quale, ad esempio, la pompa di insulina (o microinfusore[15]). In questo caso la best practice di sicurezza suggerirebbe di limitare l’accesso al dispositivo esclusivamente a coloro che hanno le necessarie autorizzazioni per le operazioni di iniezione (di solito tramite l’utilizzo di credenziali di autenticazione più o meno forti). Tuttavia, un paziente in shock insulinico probabilmente non avrà tempo o modo per inserire le proprie credenziali nel dispositivo.

La necessaria facilità d’uso quindi può richiedere il bypass dei controlli di sicurezza, ma simili scorciatoie possono minacciare la privacy: la soluzione non è semplice.

In termini di privacy, uno dei fattori principali che influisce sulla fiducia dei consumatori e sull’adozione dei dispositivi IoB, è obbligatoria un’ampia riflessione sui dati che alimentano gli algoritmi progettati per fornire annunci pubblicitari mirati, valutano il credito o altri rischi e guidano de facto gran parte dell’economia di Internet. I dispositivi IoB raccolgono e archiviano dati altamente personali e intimi dell’utente: dove si trova, come si comportano le sue funzioni corporee, cosa vede, cosa sente e cosa pensa: tutto questo potrebbe essere registrato e archiviato.

Mitigare il rischio cyber

In considerazione della natura specifica e unica dell’IoB è necessario che la politica – nel senso di attività strategica e di indirizzo di civiltà e prosperità della società nel suo complesso – si adoperi per gestire i rischi in maniera appropriata, commisurata ed efficace.

Ad esempio, sarà probabilmente utile e necessario definire un framework di sicurezza specifico dell’IoB (sulla scorta del Cybersecurity Framework del NIST[16]), incentivare economicamente l’abbandono di dispositivi medicali legacy storicamente privi di protezioni ma ampiamenti utilizzati e istituire schemi di certificazione di qualità e sicurezza dei prodotti IoB.

Il tentativo di migliorare la situazione non può essere unicamente in carico alla politica, ma dovrà trovare valide sponde sia negli operatori di assistenza sanitaria, che dovranno riporre sempre maggiore attenzione agli aspetti di cybersecurity, sia nei produttori IoB. Questi ultimi dovranno avere l’obbligo di applicare effettivamente i principi di security by design, effettuando test di vulnerabilità approfonditi sui propri prodotti e facilitando le eventuali attività di patching. Altre best practice che dovrebbero essere patrimonio dei produttori IoB riguardano la modellazione della minaccia, l’applicazione di standard di data storage e il mantenimento di un repository del codice sorgente a disposizione di ricercatori di sicurezza indipendenti per attività di analisi e di revisione.

Transumanesimo, Bodyhacking, Biohacking[17]

IoB è collegato anche a movimenti culturali focalizzati sull’integrazione del corpo umano con le nuove tecnologie. Queste realtà richiedono una temporanea sospensione del giudizio personale e meritano di essere osservate con uno sguardo distaccato, lucido e analitico. Le istanze che rappresentano si intersecano perfettamente con il discorso generale dell’IoB e recepiscono elementi (razionali e irrazionali) che rimandano a immagini, suggestioni e racconti normalmente patrimonio della fantasia creativa e dell’arte in generale. Come abbiamo imparato, i processi di trasformazione digitale non sono lineari, intercettano le discontinuità determinate dal contesto generale e producono modifiche radicali nella società globale (si pensi alla relazione di reciprocità tra capacità tecnologica e strategia di social distancing in risposta alla pandemia COVID-19[18]), quindi è assai probabile che la fantasia superi spesso la realtà.

Il Transumanesimo[19] è un movimento politico/visione del mondo che rivendica la trascendenza dell’umanità oltre alle proprie capacità umane. I transumanisti vogliono usare tecnologie (ad esempio organi artificiali) per bloccare l’invecchiamento e ottenere un radicale allungamento della vita, cercando di resistere alle malattie, potenziando la propria intelligenza o superando la fatica tramite dieta, esercizi, tecniche di rilassamento e nootropi[20].

I bodyhacker, i biohacker e i cyborg che si divertono a sperimentare il potenziamento del corpo a volte si autodefiniscono grinder[21]. In alcuni casi sono anche transumanisti. Spesso i termini sono confusi ma esistono delle distinzioni.

Il bodyhacking[22] si riferisce alla modifica del corpo per aumentare le capacità cognitive, ma esiste anche un bodyhacking puramente estetico. Alcuni si sono impiantati corna in testa e luci LED sotto pelle. Altri hack, tipo l’impianto di chip RFID nella mano, permettono a chi lo fa di aprire porte, viaggiare sui mezzi pubblici, memorizzare informazioni di contatti in caso di emergenza o fare pagamenti col movimento del braccio. Alcuni bodyhacker si sono fatti impiantare dispositivi che combinano un router wireless con un hard disk e partecipano come nodi umani a una rete wireless. Alcune forme di bodyhacking nascono già mediche, come le protesi 3D e i pancreas artificiali autoprodotti.

Alcuni, ancora, usano il termine semplicemente per indicare qualsiasi metodo di miglioramento della salute, incluso il bodybuilding, l’esercizio o le diete.

Il termine Biohacking[23] di solito si riferisce a tecniche che modificano i sistemi biologici degli umani o degli organismi viventi in generale. Si va dal bodybuilding ai nootropi per sviluppare cure a malattie tramite autosperimentazioni fino alla manipolazione genetica tramite sistemi CRISPR-Cas9[24].

I cyborg[25], organismi cibernetici, sono persone che hanno usato macchine per aumentare il proprio corpo o i propri sensi. Neil Harbisson[26] è una persona daltonica che può “ascoltare” i colori tramite un’antenna impiantata nella testa che esegue un tono per ogni colore diverso o per ogni lunghezza d’onda della luce ed è riconosciuto come il primo cyborg.

Conclusioni

L’Internet of Bodies sembra raccontare e anticiparci una società ibrida in cui computer, codice e corpo umano si fondono, con quest’ultimo che assume il ruolo di nuova piattaforma tecnologica. Oltre a trasformare i corpi individuali, i dispositivi IoB introducono anche un nuovo pericolo per la società nel suo complesso, perché per la prima volta nella storia dell’umanità il codice dei computer (macchine) sarà in condizione di danneggiare fisicamente esseri umani su larga scala. La riservatezza, l’integrità e la disponibilità di alcuni corpi umani potranno essere compromesse per colpa di software difettoso e vulnerabile e tutto lascia immaginare che i problemi di cybersecurity già noti per l’IoT saranno gli stessi anche l’IoB.

L’entusiasmo per la società artificiale, iper-connessa e iper-sensoriata richiama la patetica fiducia di Grimilde per le immagini restituite dal suo magico specchio[27]. L’IoT e l’IoB, analizzati con lo sguardo qui proposto, non sono una terra promessa, ma sembrano più una terra compromessa popolata da spettri e fantasmi[28].

Esempi di tecnologie IoB

Di seguito sono riportati in forma tabellare diversi esempi di dispositivi IoB[29]; la loro numerosità ne riflette la rapida crescita.

Le loro caratteristiche di pervasività, intrusività e intimità sono evidenti.

| Esempi di dispositivi medici IoB impiantabili | |

| Pancreas artificiale | È un sistema che integra la misurazione continua della glicemia (CGM) con una pompa di insulina e algoritmi di AI che automatizzano il rilascio di insulina sulla base dell’input fornito dal CGM. |

| Interfaccia neurale | Le interfacce neurali (Brain Computer Interface, BCI) usano elettrodi che connettono segnali dal cervello al computer. Possono essere impiantati nel cervello o non invasivi. |

| Segnali elettrici cerebrali per il Pakinson | Stimolazione cerebrale profonda: una procedura chirurgica che impianta elettrodi in parti del cervello e li connette a piccoli dispositivi elettrici in petto. Il controllo wireless tramite smartphone ha potenziato questa tecnologia. |

| Impianti cocleari | Si tratta di dispositivi che ripristinano parzialmente l’udito attraverso un processore del suono inserito dietro l’orecchio per catturare i segnali audio. Il processore trasmette i segnali a un ricevitore impiantato sottopelle che poi stimola il nervo uditivo. Esistono impianti dotati di connettività wireless per smartphone con App che permettono ai pazienti di gestire ogni aspetto della propria capacità uditiva artificiale. |

| Defibrillatore cardiaco impiantabile | I nuovi pacemaker impiantabili, defibrillatori cardiaci e dispositivi di assistenza ventricolare (VAD) possono fornire continuamente informazioni in tempo reale sulle aritmie cardiache di un paziente e consentire la gestione remota del dispositivo per automatizzare i controlli tecnici del dispositivo. |

| Misuratore di glicemia impiantabile | I sistemi di Continuous Glucose Monitoring (CGM) misurano il livello di zuccheri nel sangue tramite un sensore sottopelle che trasmette via Bluetooth le informazioni rilevate a un dispositivo o a una App su smartphone. Quando i livelli di glucosio sono troppo alti o bassi, il paziente riceve una notifica in modo da poter aggiustare la propria insulina o aumentare i livelli di zucchero del sangue. |

| Dispositivi stent intelligenti impiantabili | Gli stent sono usati tradizionalmente per riaprire vasi sanguigni ostruiti. Gli stent smart/intelligenti permettono il monitoraggio continuo del flusso sanguigno per allarmare tempestivamente su eventuali nuove ostruzioni. |

| Pillole digitali | Nel 2017 la FDA ha approvato la prima pillola digitale[30], l’aripiprazolo[31] con un sensore digeribile incluso nella pasticca che registra l’avvenuta assunzione della stessa. Il sistema lavora mandando un messaggio dal sensore della pillola a un cerotto che trasmette l’informazione alla App dello smartphone del paziente, in modo che questo possa tracciare l’ingerimento della pillola sul proprio telefono. I pazienti possono anche dare accesso a terze parti (personale sanitario, medici, etc) a queste informazioni tramite portale web. Ci sono già altre pillole digitali disponibili, ad esempio farmaci oncologici dotati di sensore per tracciare aderenza, dosaggio, e livelli di attività del paziente per sviluppare migliori regimi di dosaggio per le chemioterapie. |

Tabella 2 – Esempi di dispositivi medici IoB impiantabili

| Esempi di dispositivi medici IoB | |

| Electronic Health Record (EHR) | Repository digitali della storia medica del paziente che offorno in tempo reale informazioni centrate. |

| Pompe a infusione | Pompe a infusione programmabili e sistemi di riduzione del dosaggio ormai usati comunemente negli ospedali per l’immissione intravenosa di medicine.. |

| Letti d’ospedale sensorizzati | Letti ospedalieri che contengono sensori per misurare la temperatura del corpo, il battito cardiaco, la pressione sanguigna, il livello di ossigeno e altri dati inviati a un sistema centrale per monitorare istantaneamente i parametri vitali del paziente. |

| Pompe di insulina indossabili | Dispositivi computerizzati che erogano continuamente insulina cercando di imitare il normale rilascio di insulina da parte del pancreas. |

| Protesi indossabili | Protesi con sensori elettronici per rilevare minuscoli movimenti muscolari per arti artificiali. Alcune possono connettersi a Internet e inviare feedback ai produttori per migliorare la tecnologia e tenere traccia di segni vitali. |

| Monitor di crisi indossabili | Orologi e altri dispositivi indossabili che monitorano in maniera continuativa la persona e avvisano i membri della famiglia o chi presta le cure sull’insorgenza di schemi e movimenti anomali simili a quelli tipici delle crisi, ad esempio di quelle epilettiche. |

Tabella 3 – Esempi di dispositivi IoT medici

| Esempi di tecnologie di consumo IoB | |

| Monitor dell’attenzione | Occhiali che usano l’attività del cervello e i movimenti degli occhi per tracciare l’attenzione. Sono progettati per essere usati nelle scuole e fornire feedback audio o aptici[32] quando si rendono conto che la persona che li indossa non sta prestando adeguati livelli di attenzione. |

| Sensori impiantati nel corpo | Biosensori integrati nella carne potrebbero fornire informazioni molto più accurate dei sensori indossabili. Questi sensori sono impiantati e possono erogare funzionalità evolute, quali un’interfaccia che permette alla persona di controllare altri dispositivi. Sensori RFID posizionati nei denti potranno tracciare informazioni relative agli zuccheri, ai sali e all’alcol consumati dalla persona che li ospita nel proprio corpo. |

| Abbigliamento con sensori | Abiti che contengono sensori per registrare la temperatura del corpo. Esistono prodotti per l’infanzia come pannolini che usano App connesse via Bluetooth per rilevare e riportare movimenti intestinali. |

| Prodotti tecnologici femminili | I prodotti FemTech[33] consistono in tecnologie finalizzate a migliorare la salute delle donne. Includono dispositivi indossabili e connessi tramite App che misurano il muco cervicale per misurare la fertilità, altri che assistono le donne nel rafforzamento della propria parete pelvica incoraggiando e misurando gli esercizi di Kegel[34] oppure sensori che misurano le contrazioni durante il parto. |

| Tecnologie di consumo generiche IoB | Elettrodomestici e oggetti connessi a Internet che tracciano e offrono feedback sul livello di benessere della persona all’interno della propria casa. Tra questi vanno annoverati toilet che monitorano il flusso di urina e i livelli di zucchero riportandoli all’interno di una App, bilance integrate con App di benessere che tracciano le fluttuazioni del peso corporeo, l’indice di massa corporea e la quantità di acqua, letti con sensori che si connettono ad App per raccogliere e registrare dati sugli schemi del sonno. |

| Microchip impiantabili | Microchip RFID e NFC impiantati nel corpo umano per memorizzare informazioni, ad esempio il nome o l’indirizzo della persona che lo ospita. Alcuni possono essere programmarti per aprire porte o per pagare beni, in modo analogo ai sistemi di pagamento tramite smartphone. |

| Sensori mentali ed emozionali | Sensori indipendenti e indossabili possono verificare gli stati mentali ed emozionali di una persona analizzando le espressioni facciali, le intonazioni della voce e altri segnali audio e video. |

| Assistenza alla visione e all’ascolto | Dispositivi finalizzati a ripristinare o aumentare la percezione e avere la possibilità di registrare audio e video. |

| Rilevatori di salute indossabili | Braccialetti, orologi, anelli e App che monitorano le scale salite, il battito cardiaco, gli schemi del sonno e altri dati fisici, ad esempio quanto alcol ha consumato la persona che indossa il dispositivo. Questi dispositivi operano utilizzando accelerometri avanzati e altri sensori in grado di tradurre i movimenti in misure digitali. |

| Neurodispositivi indossabili | Questi dispositivi registrano e monitorano l’attività del cervello e possono stimolarlo tramite segnali elettrici. Alcuni sono utilizzati per incoraggiare la persona a fare esercizi cerebrali. Altri potrebbero inviare segnali elettrici per trattare condizioni quali dolori cronici, depressione, deficit o disordini dell’attenzione e disordini da stress post-traumatico. |

Tabella 4 – Esempi di tecnologie di consumo IoB

Note

[1] https://en.wikipedia.org/wiki/Internet_of_things

[2] https://papers.ssrn.com/sol3/papers.cfm?abstract_id=3452891

[3] https://scholarship.law.wm.edu/cgi/viewcontent.cgi?article=3827&context=wmlr

[4] https://en.wikipedia.org/wiki/Wearable_technology

[5] https://nakedsecurity.sophos.com/2013/10/22/doctors-disabled-wireless-in-dick-cheneys-pacemaker-to-thwart-hacking/

[6] https://arstechnica.com/information-technology/2017/02/humans-must-become-cyborgs-to-survive-says-elon-musk/

[8] https://www.forbes.com/sites/bernardmarr/2018/05/21/how-much-data-do-we-create-every-day-the-mind-blowing-stats-everyone-should-read/?sh=14844dc260ba

[9] https://en.wikipedia.org/wiki/Information_security

[11] https://www.businessinsider.com/why-healthcare-data-breach-epidemic-will-intensify-2019-4?IR=T

[12] https://iotbusinessnews.com/2020/10/21/62026-new-heh-botnet-launches-brutal-attacks-on-iot-devices-and-systems/

[13] https://it.wikipedia.org/wiki/Patch

[14] https://it.wikipedia.org/wiki/Hardening

[15] https://it.wikipedia.org/wiki/Microinfusore

[16] https://www.nist.gov/cyberframework

[17] https://www.rand.org/content/dam/rand/pubs/research_reports/RR3200/RR3226/RAND_RR3226.pdf

[18] https://www.ictsecuritymagazine.com/articoli/smart-working-ed-emergenza-rischi-minacce-e-raccomandazioni/

[19] https://it.wikipedia.org/wiki/Transumanesimo

[20] https://it.wikipedia.org/wiki/Nootropo

[21] “Grinders are passionate individuals who believe the tools and knowledge of science belong to everyone. Grinders practice functional extreme body modification in an effort to improve the human condition. [Grinders] hack [them]selves with electronic hardware to extend and improve human capacities. Grinders believe in action, [thei]r bodies the experiment”. Da https://en.wikipedia.org/wiki/Body_hacking.

[22] https://en.wikipedia.org/wiki/Body_hacking

[23] https://wiki.biohack.me/wiki/index.php?title=Main_Page

[24] https://it.wikipedia.org/wiki/CRISPR#7._Il_sistema_CRISPR/Cas9:_una_versione_semplificata_di_immunit%C3%A0_acquisita

[25] https://it.wikipedia.org/wiki/Cyborg

[26] https://it.wikipedia.org/wiki/Neil_Harbisson

[27] https://it.wikipedia.org/wiki/Specchio_Magico_(Biancaneve)

[28] http://www.labottegadelbarbieri.org/renato-curcio-la-societa-artificiale/

[29] https://www.rand.org/pubs/research_reports/RR3226.html

[30] https://en.wikipedia.org/wiki/Digital_pill

[31] https://it.wikipedia.org/wiki/Aripiprazolo

[32] http://www.wikibit.it/f/cosa-significa-feedback-aptico-2594/

[33] https://en.wikipedia.org/wiki/Femtech

[34] https://it.wikipedia.org/wiki/Esercizi_di_Kegel

Articolo a cura di Andrea Boggio

Andrea Boggio è Security Solutions Sales Manager in Vodafone Business, la divisione Vodafone dedicata ai servizi per le aziende pubbliche, private e internazionali. Ha la responsabilità di un team di professionisti esperti in materia dedicato ad attività di vendita, prevendita e progettazione di soluzioni e servizi di Cyber e ICT Security. In precedenza ha lavorato presso aziende focalizzate sulla sicurezza informatica (HP, NTT Data) e di telecomunicazione (Fastweb) ricoprendo diversi ruoli (Security Consultant, Delivery Manager, Presales, Business Development Manager).

Andrea lavora da oltre 15 anni nell’Information Security Arena e si occupa di diverse aree tematiche, quali: Governance, Risk & Compliance, SIEM e SOC, Mobile Protection, Threat e Vulnerability Management, Network Security e Cyber Security.

Detiene le certificazioni professionali ISO/IEC 27001:2013 Lead Auditor, CISA, CISM, CDPSE, CGEIT, CRISC, ITIL e diverse altre legate a specifici vendor di sicurezza. È membro del capitolo italiano di ISACA e ha partecipato al Cloud Security and Resilience Expert Group di ENISA.