Utilizzo dell’intelligenza artificiale nella cybersecurity dei sistemi industriali

L’articolo esplora come l’intelligenza artificiale stia influenzando la crescente sofisticazione degli attacchi cibernetici ai sistemi industriali nell’era dell’Industria 4.0, con un focus sui rischi che minacciano i sistemi di controllo industriale (ICS). Verranno analizzate le principali minacce informatiche che questi sistemi devono affrontare, mettendo in evidenza come l’adozione di tecnologie come l’intelligenza artificiale e l’Internet delle cose (IoT) abbia migliorato l’efficienza e la produttività, ma allo stesso tempo esposto le infrastrutture critiche a nuovi pericoli. Infine, si esamineranno gli strumenti basati sull’intelligenza artificiale per prevenire e mitigare questi attacchi, considerando le sfide e le opportunità offerte da tali tecnologie per la sicurezza cibernetica.

Intelligenza Artificiale e Sistemi Industriali: Proteggere l’Industria 4.0 dalle Minacce Cibernetiche

Gli attacchi cibernetici ai sistemi industriali sono diventati sempre più sofisticati e pericolosi con l’evoluzione dell’Industria 4.0.

L’Industria 4.0 ha l’obiettivo di creare un ambiente industriale per ecosistemi di produzione in tempo reale, fabbriche intelligenti e sistemi autonomi. I progetti legati all’Industria 4.0 utilizzano tecnologie dell’informazione come l’Internet delle cose (IoT), il cloud, i big data e l’intelligenza artificiale (IA). La capacità di connettere i sistemi industriali alla rete ha portato a numerosi vantaggi in termini di efficienza, produttività, manutenzione e monitoraggio; ma ha anche aumentato esponenzialmente la superficie esposta alle minacce cyber. Sistemi e processi industriali sono così diventati un nuovo obiettivo primario; in particolare, i sistemi di controllo industriale (ICS) sono diventati uno dei principali target per i cyber criminali.

Questi sistemi sono responsabili del monitoraggio e del controllo dei processi industriali, come la produzione di energia, la gestione delle forniture idriche e l’automazione delle fabbriche. Proteggere i sistemi di controllo industriale dai cyber attacchi è una priorità per garantire la sicurezza di asset che vanno oltre l’operatività di un’azienda, potendo arrivare al blocco di intere nazioni o addirittura a pericoli per la vita umana.

Rimane nella storia dei cyber attacchi quello del 23 dicembre 2015 in Ucraina, quando il malware Blackenergy ha disconnesso alcune sottostazioni elettriche della rete elettrica nazionale, causando un black out di diverse ore nella maggior parte del Paese; precedenti attacchi che hanno utilizzato il malware BlackEnergy erano stati attribuiti a Sandworm Team, gruppo criminale piuttosto noto per azioni contro sistemi SCADA/ICS. Più recentemente, a maggio del 2021, un altro attacco ha fatto molto riflettere la comunità degli esperti di sicurezza: quello in cui un ransomware ha interrotto tutte le operazioni della Colonial Pipeline, il più grande gasdotto degli Stati Uniti. L’azienda ha dichiarato di aver pagato 4,4 milioni di dollari per ripristinare la propria attività.

Introduzione ai Sistemi di Controllo Industriale (ICS) – Vulnerabilità e Convergenza IT/OT

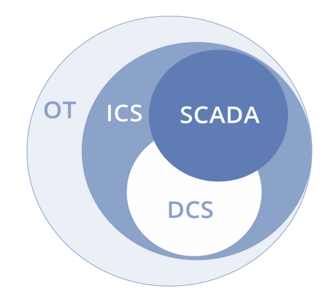

I sistemi di controllo industriale (ICS – Industrial Control System) sono comunemente definiti come un sottoinsieme delle tecnologie operative (OT – Operational Technology) che regolano i processi industriali; e comprendono a loro volta i sistemi noti come SCADA (Supervisor Control and Data Acquisition), introdotti a partire dagli anni ‘60 per monitorare le linee di produzione e oggi spesso associati a infrastrutture su larga scala denominate DCS (Distributed Control System), ampiamente utilizzate nell’industria di processo (Fig.1).

Storicamente, gli ICS non sono stati progettati con caratteristiche di sicurezza “by design” e la convergenza di ambienti OT con le tecnologie dell’IT (Information Technology) nell’Industria 4.0 ha portato con sé le vulnerabilità dei sistemi IT: ad esempio la capacità di gestione remota ha connesso i sistemi ICS alla rete Internet, così esponendoli ai rischi del mondo esterno.

I sistemi OT hanno, poi, delle peculiarità che rendono difficile l’utilizzo delle misure di protezione tipiche dei sistemi IT: ad esempio la quantità di informazioni scambiate in rete, estremamente elevata ma con pacchetti di informazioni di dimensioni limitate (dell’ordine di pochi byte) e provenienti da un gran numero di fonti.

Questo significa che alcuni meccanismi, come la crittografia utilizzata per le classiche trasmissioni di dati IT o la firma digitale (usata per evitare l’alterazione dei dati), risultano di difficile adozione perché potrebbero introdurre un overhead elevato e un ritardo inaccettabile nell’elaborazione dei dati e per il controllo dell’hard real-time; in altre parole il requisito per garantire il tempo massimo di esecuzione per ogni task, essenziale per il controllo di processi industriali che il più delle volte operano a ciclo continuo (24×365).

In questo scenario anche l’utilizzo dei sistemi antivirus e le attività di patching risultano complessi da introdurre e applicare. Il tutto è reso ancora più complesso dal fatto che questi sistemi abbiano un setup molto ampio e una durata di vita di oltre dieci anni.

Va considerato inoltre che i sistemi ICS sono sempre più presenti in ambienti cyber-fisici o CPS (Cyber-Physical Systems), tra i più significativi nello sviluppo dell’informatica.

Nei CPS c’è una combinazione di processi fisici in rete integrati con componenti cibernetici, sensori e attuatori che interagiscono nel ciclo di monitoraggio e nel processo decisionale della linea di produzione: interazioni, queste, che diventano essenziali nei processi uomo-macchina e macchina-macchina tipici dello smart manufacturing e della produzione “intelligente”.

Infine, mentre i sistemi IT sono stati progettati per interagire con un operatore umano, i sistemi OT devono principalmente interfacciarsi con “sistemi fisici”, dovendo considerare elementi come reazioni chimiche, liquidi, variazioni di temperature, movimento di oggetti, etc.

Un attacco con iniezione di dati falsi, che mira a compromettere le misure di supervisione e acquisizione dati (SCADA) e a disturbare il funzionamento del sistema, è tra le cyber minacce più temute negli ambienti OT.

La valutazione dei rischi di sicurezza, nell’ambiente industriale, deve considerare non solo gli aspetti digitali ma anche quelli fisici. Questo approccio è essenziale per proteggere le persone, l’ambiente e le infrastrutture critiche dalle minacce informatiche. Nell’ambito operativo, la probabilità e l’impatto non sono gli unici due fattori da considerare: la relazione con il mondo fisico è il terzo parametro chiave nella formula della cybersecurity per l’OT.

Questo parametro aggiuntivo modifica drasticamente la valutazione del rischio e include dettagli preziosi per gli operatori, la cui postura di sicurezza è principalmente focalizzata sulla vita umana e sugli impatti per l’ambiente, ovvero asset che non vengono quasi mai presi in considerazione nell’IT.

Architetture IT/OT Integrate e Attacchi Informatici agli ICS

A titolo esemplificativo si riporta in Fig. 2 un macro esempio di architettura IT/OT integrata:

Gli attacchi informatici agli ICS possono essere mirati od opportunistici. I primi hanno come obiettivo immediato l’infrastruttura fisica, mentre i secondi includono un attacco contro un sistema industriale come sottoprodotto, piuttosto che come obiettivo principale.

La MITRE Corporation ha recentemente rilasciato un quadro MITRE ATT&CK per ICS [1] per modellare i percorsi di attacco verso l’OT, sotto forma di tattiche, tecniche e procedure. Alcune delle tattiche del quadro ATT&CK per ICS ricompaiono nella matrice ATT&CK generale; altre sono uniche per i sistemi di controllo industriale.

Tra le tattiche uniche vi sono l’inibizione delle funzioni di controllo, la compromissione del controllo dei processi e una categoria che elenca le varie forme di impatto che gli attacchi informatici ICS possono avere. Gli attacchi di solito non vengono eseguiti in un’unica fase e con un’unica tecnica o procedura. Al contrario, si basano su un insieme di tecniche eseguite in una sequenza nota come kill chain.

Il quadro MITRE ATT&CK per ICS aiuta a identificare le specifiche tecniche e procedure che possono essere utilizzate in ciascuna fase della kill chain per gli attacchi agli ICS. L’utilizzo di un quadro come ATT&CK for ICS permette agli operatori di sistemi di controllo industriale di comprendere meglio le minacce, di identificare le vulnerabilità e di adottare misure preventive e di mitigazione.

Inoltre, l’impiego della Threat Intelligence nell’utilizzo del MITRE ATT&CK aiuta a fornire una visione più completa e dettagliata dell’ambiente di sicurezza, consentendo di aggiornare il framework in modo più preciso e dinamico, permettendo di:

- identificare le tecniche usate dagli attaccanti: la Threat Intelligence fornisce informazioni sulla modalità di attacco utilizzata da ciascun gruppo di attaccanti, consentendo di mappare queste informazioni alla corrispondente tecnica nel framework MITRE ATT&CK;

- prioritizzare la mitigazione: la Threat Intelligence fornisce informazioni sulla gravità degli attacchi e la probabilità di successo, consentendo agli amministratori di priorizzare la mitigazione delle tecniche di attacco più pericolose in base allo scenario e alla tipologia di organizzazione;

- diminuire i casi di falso positivo: la Threat Intelligence fornisce informazioni sui comportamenti di attacco specifici, consentendo di ridurre gli errori dovuti a falsi positivi nelle analisi di sicurezza;

- fornire un contesto strategico: la Threat Intelligence fornisce un quadro più completo circa il contesto strategico , consentendo di comprendere la natura dell’attacco, la motivazione degli attaccanti e le implicazioni per l’organizzazione.

In questo complesso scenario, che vede le problematiche di sicurezza legate al mondo ICT sommarsi a quelle specifiche del settore OT, un valido aiuto nella prevenzione e contrasto a queste tipologie di attacchi cyber viene da soluzioni basate sull’intelligenza artificiale [2].

Intelligenza Artificiale e Cybersecurity nella Industry 4.0

L’intelligenza artificiale è un approccio innovativo che conferisce soprattutto capacità di apprendimento al sistema. L’utilizzo di algoritmi di deep learning e machine learning permette di sviluppare sistemi di rilevamento delle intrusioni (IDS) per combattere gli attacchi informatici, che possono compromettere sistemi di tipologia OT; ad esempio la capacità di analizzare in real time traffico intenso ma di ridotte dimensioni nonché di analizzare la corretta configurazione dei parametri dei sensori e attuatori di un sistema SCADA o, ancora, di un PLC rispetto al suo comportamento operativo.

Proprio per le peculiari ed eterogenee caratteristiche architetturali degli ambienti OT, con un approccio basato su sistemi IA in grado di utilizzare contemporaneamente modelli diversi di deep learning (DL) e machine learning (ML), è possibile creare un sistema deep ensemble.

L’ensembling è un approccio di ML che combina diversi modelli predittivi per ottenere una migliore performance di previsione rispetto a un singolo modello.

Il concetto di base dell’ensembling è che la fusione delle previsioni di più modelli può ridurre la varianza delle previsioni individuali e migliorare stabilità e accuratezza complessiva del modello predittivo, magnificando così i punti di forza dei vari modelli, che si completeranno tra loro; mentre molte debolezze degli stessi si elimineranno a vicenda.

Questo metodo innovativo di rilevamento delle anomalie utilizza un insieme di modelli di deep learning per identificare e rilevare attacchi informatici nei sistemi SCADA/ICS. Il modello deep ensemble combina e apprende in modo dettagliato le caratteristiche delle attività dannose, permettendo di distinguerle dalle attività normali. Il principale vantaggio dei modelli di deep learning utilizzati è che non si richiede una progettazione delle funzionalità né si assumono ipotesi sulla distribuzione dei dati, rendendo quindi questi sistemi molto interessanti anche per il rilevamento degli attacchi informatici in ambito ICT.

Esistono diverse tecniche di deep learning che possono essere utilizzate per contrastare i cyber attacchi.

- Rilevazione degli attacchi: le reti neurali possono essere addestrate per rilevare attività sospette o anomale nella rete, come intrusione o attacchi DDoS. Questi modelli possono essere addestrati utilizzando dataset etichettati contenenti esempi di attività normali e attività malevole.

- SVM (Support Vector Machine): algoritmi di apprendimento automatico che possono essere usati per rilevare attacchi basati sulle caratteristiche del traffico di rete. L’SVM è in grado di distinguere tra traffico normale ed eventuali anomalie, che possono essere indicatori di un attacco in corso.

- Riconoscimento di malware: l’utilizzo di reti neurali per riconoscere i modelli di codice dannoso può essere utile per rilevare e isolare i malware prima che possano causare danni significativi.

Principali Modelli di Intelligenza Artificiale per la Sicurezza dei Sistemi Industriali

Di seguito si esaminano i principali modelli di intelligenza artificiale utilizzati per migliorare la sicurezza dei sistemi industriali, approfondendo come reti neurali convoluzionali, autoencoder, Deep Belief Network, GAN e Deep Reinforcement Learning possano essere impiegati per rilevare, prevenire e mitigare le minacce informatiche negli ambienti industriali sempre più complessi.

Reti neurali convoluzionali (CNN):

Si tratta di una rete neurale progettata per elaborare input memorizzati in array. L’architettura delle CNN è composta da tre tipi di strati: strati di convoluzione, strati di raggruppamento e strati di classificazione. Le CNN possono essere utilizzate per monitorare l’integrità del sistema industriale, in quanto possono analizzare flussi di dati provenienti da sensori all’interno dell’ambiente e rilevare anomalie o violazioni dei parametri di sistema, garantendo un continuo monitoraggio dell’integrità del sistema stesso.

Le CNN possono anche essere allenate per rilevare tentativi di hacking e manipolazione dei dati, potendo analizzare i log di sistema e i flussi di dati per identificare comportamenti anomali o attività sospette all’interno della rete industriale. Anche l’ambiente fisico può essere controllato attraverso le reti CNN, allenandole a rilevare intrusioni o accessi non autorizzati; tramite l’analisi di immagini o video provenienti da telecamere di sicurezza o droni, le CNN possono rilevare anomalie o comportamenti sospetti all’interno dell’ambiente industriale.

Autoencoder profondi (DAE):

Sono reti neurali in grado di analizzare e codificare dati compressi, presentando la versatilità dell’apprendimento non supervisionato. L’encoder e il decodificatore sono i componenti fondamentali dell’autoencode: un’applicazione adatta alla sicurezza dei dispositivi IoT, ai sistemi di intrusione e al rilevamento dei guasti dei sensori. Gli autoencoder di denoising sono un tipo di algoritmo di apprendimento automatico che può essere utilizzato nel campo della cybersecurity, in particolare nel contesto dei sistemi di controllo industriale. Negli ICS, i DAE di denoising possono essere utilizzati per rilevare anomalie nelle letture dei sensori e in altri flussi di dati, che potrebbero indicare una minaccia alla sicurezza informatica.

Addestrando l’autoencoder in condizioni operative normali, esso può imparare a distinguere tra dati normali e anomali; se rileva un input che si discosta significativamente dalla distribuzione normale, può segnalarlo come potenzialmente anomalo e indicativo di un problema di cybersecurity. Gli autoencoder di denoising possono essere utilizzati anche per il rilevamento e la diagnosi dei guasti nei processi industriali, il che può aiutare a prevenire le minacce alla cybersecurity attenuando gli effetti di guasti o malfunzionamenti delle apparecchiature. Identificando i potenziali problemi prima che si aggravino, i team di cybersecurity possono rispondere in modo proattivo e prevenire interruzioni su larga scala.

Deep Belief Network (DBN):

Modello generativo probabilistico che funziona con una combinazione di reti di apprendimento multistrato, supervisionate e non supervisionate. I DBN possono essere addestrati su set di dati su larga scala provenienti da attacchi informatici noti e utilizzati per estrarre informazioni preziose sui vettori di attacco, sulle tecniche e sulle vulnerabilità dei potenziali bersagli. Questi dati possono essere utilizzati per sviluppare strategie di Threat Intelligence e di risposta agli incidenti, sviluppare contromisure efficaci e migliorare la sicurezza informatica complessiva.

Rete neurale ricorrente (RNN):

Modello di apprendimento automatico adattato alle reti neurali, per imparare a mappare ingressi e uscite sequenziali. Le RNN sono in grado di analizzare il comportamento del software e rilevare gli schemi che indicano la presenza di malware. Addestrandosi su un ampio set di campioni di malware noti, le RNN possono identificare automaticamente malware nuovi o sconosciuti in base al loro comportamento.

Generative Adversarial Network (GAN):

Utilizza l’apprendimento automatico non supervisionato con due reti neurali, una delle quali svolge il ruolo di generatore e l’altra di discriminatore. La rete generatrice riceve i dati in ingresso e produce dati in uscita con caratteristiche simili ai dati reali; la seconda rete riceve i dati reali e i dati della prima rete, per verificare se i dati in ingresso siano reali o falsi. Le GAN possono essere utilizzate per generare dati sintetici, indistinguibili dai dati reali da parte del discriminatore.

Questi dati sintetici possono essere utilizzati per addestrare i modelli di apprendimento automatico a rilevare le minacce informatiche, in quanto forniscono un set di dati ampio e diversificato senza dover fare affidamento su dati sensibili o riservati provenienti dal mondo reale.

Inoltre le GAN possono essere utilizzate per generare esempi avversari, ossia input progettati per essere mal classificati dai modelli di apprendimento automatico. Questi esempi possono aiutare a identificare i punti deboli e le vulnerabilità dei modelli di apprendimento automatico, migliorandone la robustezza contro gli attacchi informatici.

Deep Reinforcement Learning (DRL):

E’ la combinazione di reti neurali profonde e algoritmi di apprendimento. La sintesi dei due algoritmi fornisce una soluzione utile in scenari in cui il processo decisionale è complesso e richiede una combinazione di percezione, cognizione e azione. Grazie alla sua capacità di migliorare i meccanismi di rilevamento, prevenzione e risposta alle minacce, negli ultimi anni il Deep Reinforcement Learning ha guadagnato un’attenzione significativa nel campo della cybersecurity.

Combinando la potenza dell’apprendimento profondo con gli algoritmi di apprendimento per rinforzo, i professionisti della cybersecurity possono sviluppare sistemi intelligenti che imparano dalle proprie esperienze per identificare e mitigare le varie minacce informatiche. Uno dei principali vantaggi del deep reinforcement learning nella cybersecurity è la sua capacità di gestire attacchi complessi e dinamici: i sistemi tradizionali e gli approcci basati sulle firme spesso faticano a rilevare attacchi zero-day o che utilizzino modelli in rapida evoluzione. I modelli di deep reinforcement learning, invece, sono in grado di apprendere dai dati storici e di adattare le proprie strategie di difesa in tempo reale, migliorando l’accuratezza e l’efficienza nel rilevare minacce sconosciute e in evoluzione.

Intelligenza Artificiale nella Cybersecurity Industriale: Opportunità, Sfide e il Ruolo del Monitoraggio Predittivo

Le ricerche in campo di ML e DL mostrano tecniche promettenti per combattere le minacce informatiche. Applicando strumenti di IA per proteggere l’ecosistema industriale, i sistemi continueranno ad imparare dai tentativi di attacco: di conseguenza, trarranno vantaggio dall’analisi predittiva per affrontare la crescente complessità dei cyber attacchi. L’intelligenza artificiale aiuta il monitoraggio per identificare modelli di attività normali e anomale con caratteristiche dannose e il monitoraggio, a sua volta, rende possibile mitigare e localizzare gli attacchi.

Tuttavia, le tecnologie IA non garantiscono una sicurezza assoluta per gli ambienti industriali. Le stesse tecnologie, infatti, vengono sfruttate anche per creare nuovi tipi di minacce avanzate: ad esempio gli attori malintenzionati utilizzano modelli ML per generare malware sempre più sofisticati, aumentando così la portata degli attacchi.

Le soluzioni basate sull’IA offrono numerosi vantaggi nel prevenire e contrastare i cyber attacchi, ma richiedono una costante evoluzione e miglioramento che tengano in conto l’evoluzione delle minacce. La combinazione di intelligenza artificiale e competenze umane specializzate può essere la strategia migliore per affrontare le sfide della sicurezza cibernetica. Attualmente utilizzare l’IA per la prevenzione e il contrasto dei cyber attacchi presenta, rispetto ai sistemi di difesa tradizionali, diversi vantaggi e alcune importanti sfide.

Di seguito una tabella riassuntiva dei principali vantaggi e svantaggi nell’utilizzo di queste tecnologie (Tab.1).

Vantaggi dell’IA nella cybersecurity | Sfide per l’utilizzo dell’IA nella cybersecurity |

| Rilevamento e risposta rapida: l’IA può analizzare grandi quantità di dati in tempo reale per identificare modelli sospetti o attività anomale, consentendo una risposta immediata al cyber attacco. | Falsi positivi e falsi negativi: l’IA può generare allarmi erronei o non rilevare correttamente alcune minacce. È necessario un costante lavoro di perfezionamento dell’algoritmo per ridurre i falsi positivi e negativi. |

| Adattabilità: l’IA può apprendere in modo autonomo e migliorare continuamente le sue capacità di rilevamento e difesa, adattandosi alle nuove minacce e ai nuovi metodi utilizzati dagli aggressori. | Malintenzionati che sfruttano l’IA: gli aggressori possono utilizzare l’IA per eseguire attacchi più sofisticati e sfuggire alla rilevazione, creando una sorta di “corsa agli armamenti” tra i difensori e gli aggressori. |

| Automazione dei processi di sicurezza: l’IA può automatizzare compiti ripetitivi come il monitoraggio del traffico di rete, l’analisi dei log e la gestione delle vulnerabilità, riducendo l’onere sui team di sicurezza. | Bisogno di expertise specializzata: l’implementazione di soluzioni basate sull’IA richiede competenze tecniche avanzate, che potrebbero non essere facilmente disponibili o accessibili a tutte le organizzazioni. |

| Identificazione delle minacce sconosciute: l’IA può individuare e mitigare le nuove minacce cibernetiche prima che siano ampiamente riconosciute dai sistemi di difesa tradizionali. | Costi elevati: l’implementazione e la gestione di sistemi di difesa basati sull’IA possono richiedere investimenti significativi in termini di infrastruttura, risorse e personale specializzato |

Tab.1

In conclusione va sottolineato che queste tecnologie rivelano anche diversi problemi etici nella loro implementazione, come la mancanza di un codice morale per le macchine. Il processo decisionale può infatti avere impatti significativi, che l’Intelligenza Artificiale potrebbe non avere la capacità di valutare.

Tale incapacità di prendere decisioni che tengano conto di questioni etiche rappresenta senz’altro la principale sfida: poiché negli ambienti industriali la componente di interazione col mondo fisico è preponderante, la decisione di bloccare un sistema di produzione per isolare un attacco cyber – ad esempio – potrebbe causare enormi danni ambientali e addirittura la perdita di vite umane.

Note

[1] MITRE Corporation; https://attack.mitre.org/matrices/ics/

[2] Cyber-attacks detection in industrial systems using artificial intelligence-driven methods; 22 giugno 2022; autori: Wu Wang,Fouzi Harrou, Benamar Bouyeddou, Sidi-Mohammed Senouci, Ying Sun.

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #5” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-5/

Articolo a cura di Francesco Arruzzoli

Con oltre 25 anni di esperienza nell’ambito della sicurezza delle informazioni Francesco Arruzzoli è Senior Cyber Security Threat Intelligence Architect presso la Winitalia srl di cui è cofondatore. Si occupa di progettare infrastrutture e soluzioni per la Cyber Security di aziende ed enti governativi. In passato ha lavorato per multinazionali, aziende della sanità italiana, enti governativi e militari. Esperto di Cyber Intelligence e contromisure digitali svolge inoltre attività di docenza presso alcune università italiane.