IMSI Catcher: cos’è e come funziona

Questo articolo dedicato all’IMSI Catcher fa parte di una serie sulla sicurezza delle reti mobili di nuova generazione. Il contenuto esplora in dettaglio il funzionamento di questi sofisticati dispositivi di intercettazione, partendo da un test pratico condotto in laboratorio attraverso la costruzione di un IMSI Catcher basato su progetti open-source.

L’analisi approfondisce le tre funzionalità principali di questi strumenti – la simulazione della torre cellulare, la connessione dei dispositivi e l’intercettazione del traffico – per poi esaminarne le applicazioni legittime nel campo della sicurezza e delle forze dell’ordine, senza tralasciare i potenziali rischi per la privacy degli utenti e le possibili applicazioni malevole. Attraverso un approccio tecnico ma accessibile, l’articolo fornisce una panoramica completa di questa tecnologia controversa e del suo impatto sulla sicurezza delle comunicazioni mobili.

Tra le tante problematiche citate abbiamo toccato con mano quella riguardante la privacy degli utenti e cosa sia possibile ottenere da un attacco basato su strumento IMSI Catcher.

Per far questo abbiamo “vestito” i panni di un attaccante dopo aver ricostruito tramite progetti liberamente disponibili sul web (open-source) un IMSI Catcher adatto per un test da laboratorio. L’ambiente risultava perfettamente schermato dall’esterno affinché le comunicazioni esterne (reti cellulari) non venissero intralciate.

Per meglio comprendere gli studi e i comportamenti degli smartphone in una rete di nuova generazione dobbiamo descrivere cos’è un IMSI catcher e quali sono le sue funzionalità.

Cos’è un IMSI Catcher?

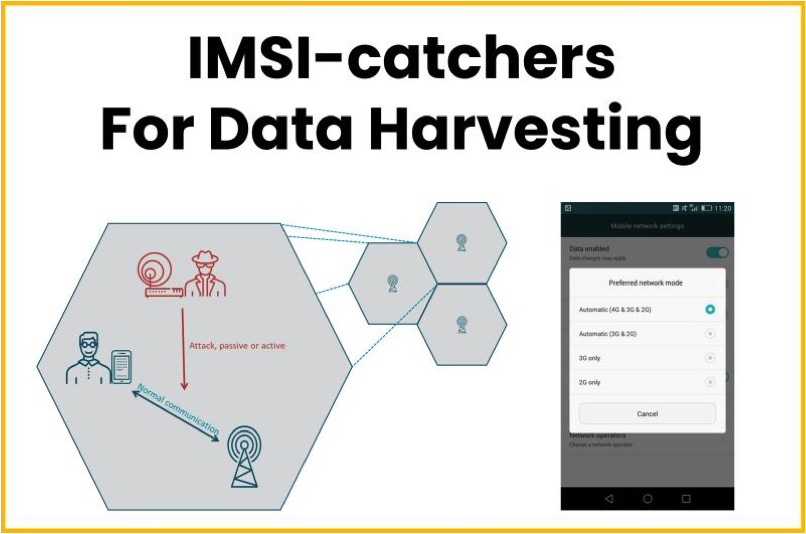

Un IMSI Catcher funziona simulando una torre cellulare legittima, inducendo i telefoni cellulari nelle vicinanze a connettersi ad esso piuttosto che a una vera torre cellulare. Ecco come avviene questo processo:

- Simulazione della Torre Cellulare: L’IMSI Catcher trasmette segnali radio che imitano quelli di una torre cellulare autentica, utilizzando frequenze e protocolli di comunicazione standard delle reti mobili (GSM, UMTS, LTE, 5g).

- Connessione dei Dispositivi: Quando un telefono cellulare rileva il segnale dell’IMSI Catcher, lo considera una torre cellulare valida e tenta di connettersi ad essa. Il dispositivo mobile fornisce il proprio IMSI all’IMSI Catcher per l’autenticazione.

- Intercettazione del Traffico: Una volta che il telefono è connesso all’IMSI Catcher, il dispositivo può intercettare e monitorare varie forme di comunicazione, inclusi SMS, chiamate vocali e dati di rete. In alcuni casi, l’IMSI Catcher può anche eseguire un attacco “man-in-the-middle”, dove il traffico è intercettato e poi instradato alla vera torre cellulare, consentendo all’utente di continuare a usare i servizi senza sapere che sono sotto sorveglianza.

Quali sono gli usi e le applicazioni di un IMSI Catcher?

Gli usi e le applicazioni di un IMSI Catcher possono essere molteplici. Facciamo qualche esempio:

1. Applicazioni delle Forze dell’Ordine

Le forze dell’ordine utilizzano gli IMSI Catcher per:

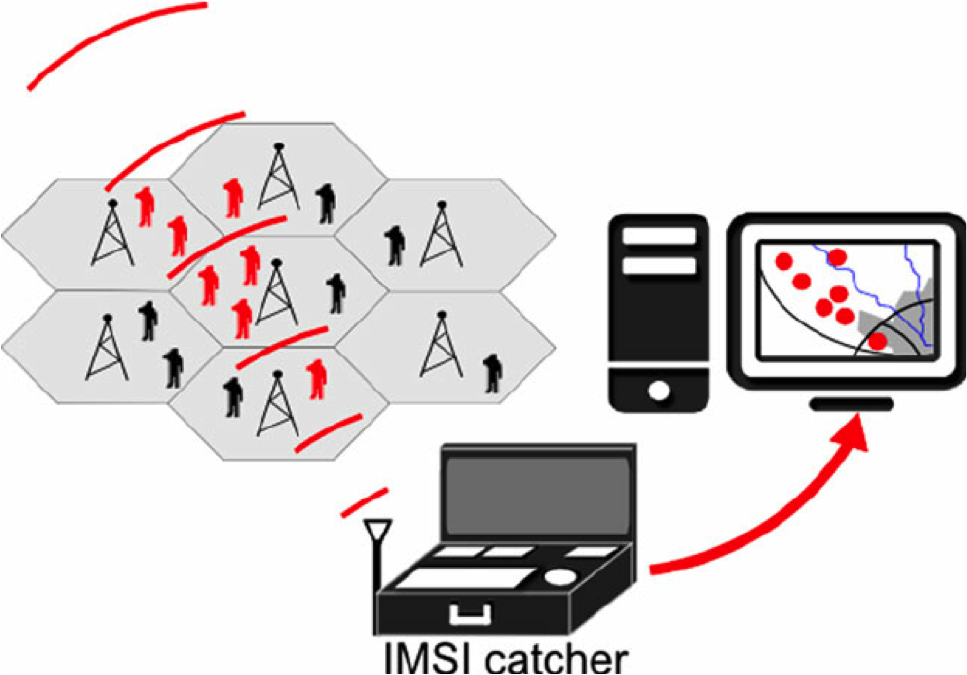

- Localizzazione di Sospetti: Tracciare la posizione di sospetti in tempo reale utilizzando l’IMSI del loro telefono cellulare.

- Intercettazione delle Comunicazioni: Ascoltare chiamate e leggere messaggi SMS per raccogliere informazioni su attività criminali.

- Raccolta di Dati di Massa: In situazioni come manifestazioni pubbliche, un IMSI Catcher può essere usato per raccogliere dati su tutti i telefoni presenti nell’area.

2. Applicazioni Militari e di Sicurezza Nazionale

Le agenzie di intelligence e militari possono usare gli IMSI Catcher per:

- Sorveglianza delle Comunicazioni: Monitorare le comunicazioni in zone di conflitto o di interesse strategico.

- Raccolta di Informazioni: Raccogliere dati di intelligence su gruppi terroristici o altre minacce alla sicurezza nazionale.

3. Abusi da parte di Attori Malintenzionati

Attori malintenzionati possono utilizzare gli IMSI Catcher per:

- Spionaggio: Intercettare comunicazioni private e raccogliere informazioni sensibili.

- Furto di Identità: Ottenere informazioni personali che possono essere usate per furti di identità o altre attività fraudolente.

Verso un futuro 5G Sicuro: bilanciare innovazione e protezione

L’analisi delle sfide di sicurezza del 5G e l’esplorazione degli IMSI Catcher evidenziano la complessità del panorama della cybersecurity nell’era delle comunicazioni ultra-veloci. Mentre le potenzialità del 5G sono innegabili, è imperativo adottare un approccio proattivo e multidimensionale alla sicurezza.

La collaborazione tra fornitori di tecnologia, enti regolatori e esperti di sicurezza sarà cruciale per sviluppare soluzioni robuste che proteggano l’integrità delle reti 5G e la privacy degli utenti.

L’implementazione di tecnologie come la crittografia quantistica, l’intelligenza artificiale per il rilevamento delle anomalie e architetture di rete Zero Trust rappresentano passi promettenti verso un ecosistema 5G più sicuro.

Tuttavia, la vigilanza continua e l’adattamento alle minacce emergenti rimarranno essenziali. Solo attraverso un impegno costante nell’innovazione della sicurezza possiamo realizzare appieno il potenziale trasformativo del 5G, garantendo al contempo la fiducia e la protezione degli utenti in un mondo sempre più interconnesso.

In questa approfondita analisi abbiamo esaminato le molteplici sfaccettature dell’IMSI Catcher, uno strumento che si trova al crocevia tra sicurezza nazionale e privacy individuale.

Partendo da un’esperienza pratica di laboratorio, abbiamo esplorato i meccanismi tecnici che permettono a questi dispositivi di intercettare le comunicazioni mobili, analizzando sia le applicazioni legittime nel campo della sicurezza e dell’intelligence, sia i potenziali rischi per la privacy dei cittadini. L’analisi svolta ha evidenziato come questa tecnologia, pur essendo un prezioso strumento per le forze dell’ordine, sollevi importanti questioni etiche e di sicurezza che richiedono un’attenta considerazione.

L’analisi delle sfide di sicurezza del 5G e l’esplorazione degli IMSI Catcher hanno messo in luce la complessità del panorama della cybersecurity nell’era delle comunicazioni ultra-veloci. Mentre le potenzialità del 5G sono innegabili, diventa cruciale adottare un approccio proattivo e multidimensionale alla sicurezza. La collaborazione tra fornitori di tecnologia, enti regolatori ed esperti di sicurezza sarà fondamentale per implementare soluzioni robuste che proteggano sia l’integrità delle reti 5G che la privacy degli utenti.

Per approfondire ulteriormente questo tema cruciale, vi invitiamo a leggere il prossimo articolo della serie dedicato a “IMSI VS SUCI Catcher – Analisi e test pratici”, dove esploreremo l’evoluzione di queste tecnologie nell’era del 5G e le nuove sfide che comportano.

Per una comprensione ancora più approfondita dell’argomento e per accedere a informazioni esclusive sui più recenti sviluppi in questo campo, vi suggeriamo di scaricare il white paper completo “Rete 5G – Sicurezza, Innovazione e Sfide Future“ di Stefano Savo e Stefano Cangiano.

Il documento offre un’analisi dettagliata delle tecnologie di intercettazione, delle contromisure disponibili e delle implicazioni per la sicurezza delle reti mobili moderne, rappresentando una risorsa indispensabile per professionisti della sicurezza e per chiunque sia interessato a comprendere meglio questi aspetti critici della cybersecurity.