Cryptolocker, cosa sono e come difendersi da questo tipio di ransomware

I giornali e le riviste sono pieni ultimamente del termine “cryptolocker” che già nel nome manifesta il proprio principio di funzionamento che consiste nel bloccare (lock), tramite un’azione di cifratura (crypto), i contenuti di un computer.

L’aspetto inquietante è la richiesta di un riscatto per permettere all’utente di rientrare in possesso dei dati. Questo tipo di attacchi rientra nel più generale gruppo dei ransomware (neologismo formato dai termini inglese ransom=riscatto e ware abbreviazione di software) che si propongono appunto di chiedere un riscatto a fronte di un’azione di ripristino di accesso al computer, ai suoi contenuti, etc.

Storia ed evoluzione dei ransomware

Nonostante il 2015 abbia portato all’attenzione di tutti questo fenomeno, esso non è nuovo ed è tornato ad essere molto diffuso già dal 2013 anche se le origini risalgono al lontano 1989. Nel tempo, infatti, questi ransomware sono evoluti in complessità soprattutto riguardo alla possibilità di utilizzare chiavi di cifratura sempre più complesse che rendono in sostanza inefficace ogni tentativo di recupero dei dati.

Per difendersi è essenziale sia capire come funzionino e come si diffondano questo tipo di attacchi, sia sapere quali precauzioni prendere per prevenire i danni oltre ovviamente a cosa fare in caso di infezione.

Tecniche di ingegneria sociale nei cryptolocker

I cryptolocker come la maggior parte dei tentativi di phishing, variante del termine inglese fishing (letteralmente “pescare”), utilizza tecniche di ingegneria sociale per convincerci a compiere un’azione (scaricare ed aprire un allegato email, immettere le credenziali del nostro home banking, fornire i dati della carta di credito ad esempio) che poi si rivela essere una truffa.

In passato l’ingegneria sociale passava attraverso il telefono con il quale un fantomatico tecnico chiedeva urgentemente le credenziali per scongiurare un danno aziendale enorme che magari l’interlocutore aveva non intenzionalmente causato usando frasi tipo “mi dia la sua password per controllare che non ci siano virus sulla posta”; oggi in genere tutte queste truffe sono legate a messaggi email che hanno un aspetto rassicurante per le persone (provengono da fonti ritenute affidabili, hanno formati, colori e logo riconoscibili) che quindi abbassano le difese e non prestano la dovuta attenzione al vero contenuto che molto spesso contiene errori o segnali che se opportunamente analizzati avrebbero evitato di cadere nella truffa.

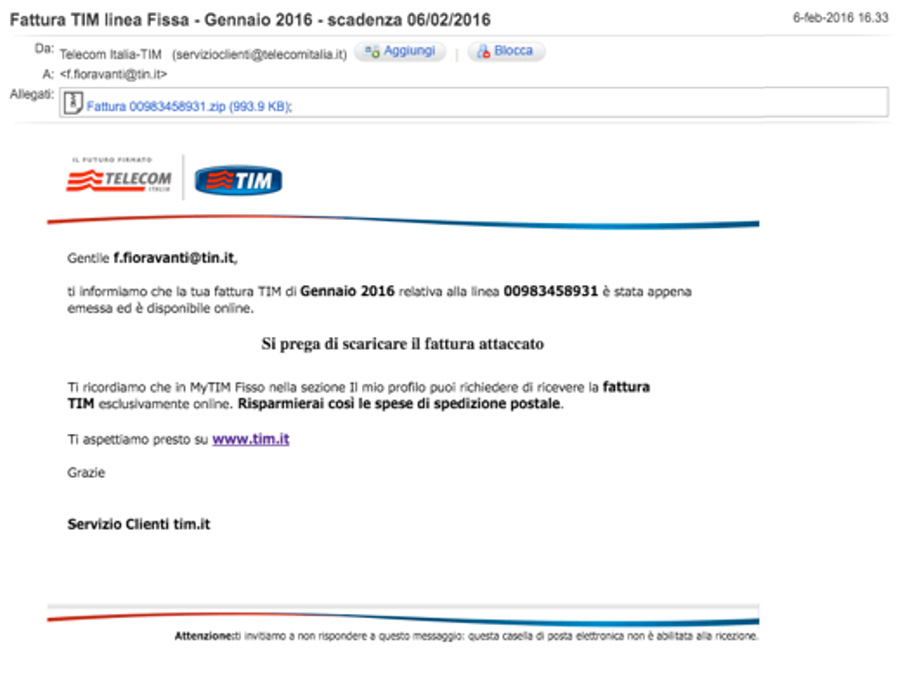

Ad inizio 2016 le caselle email di molti di noi sono state inondate, ad esempio, da false fatture Telecom (io personalmente ne ho ricevute moltissime a cui si sono aggiunte quelle di Equitalia, di SDA o di altri mittenti più o meno sconosciuti) in cui ci invitano a scaricare una presunta fattura contenuta in un file .zip allegato.

Purtroppo questo zip porta ad una infezione da cryptolocker. In questo caso era facile accorgersi della truffa in quanto il logo di Telecom era quello vecchio, il numero telefonico era errato ed al posto dell’usuale immagine di un bottone rosso rettangolare era presente un link oppure un testo contenente errori (tipo “il fattura attaccato”), senza contare il fatto che Telecom si rivolge a me come “Gentile Fabrizio Fioravanti” e non come “Gentile f.fioravanti@tin.it” .

I segnali per evitare di cadere nella truffa quindi c’erano tutti, ma il testo quasi usuale, il formato della mail e il logo riconoscibile hanno tratto in inganno moltissime persone che ignorando tali segnali, si sono quindi fidate di un contenuto apparentemente innocuo: questa è appunto la frontiera attuale dell’ingegneria sociale in cui si presenta in un contesto apparentemente noto e tranquillizzante un elemento truffaldino che sfugge alla nostra attenzione perché spesso non curiamo con la necessaria attenzione i dettagli.

Anatomia di un attacco cryptolocker

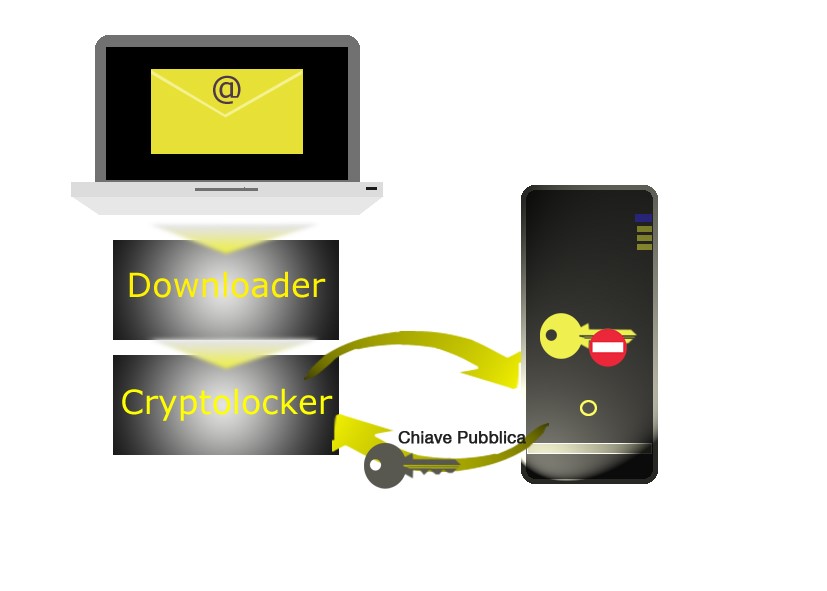

Analizziamo come opera un cryptolocker, semplificandone i passaggi, con l’aiuto della seguente immagine in cui è stata rappresentata la falsa email inviata sul nostro computer contenente un allegato che in genere non è il cryptolocker, ma un downloader (un programma apparentemente innocuo che scarica il cryptolocker stesso) che una volta scaricato manda in esecuzione il vero e proprio cryptolocker che invia a un server sulla rete la richiesta di generazione di una coppia di chiavi di cifratura in cui la chiave pubblica viene consegnata al cryptolocker, mente la chiave privata rimane al sicuro sul server degli sviluppatori del cryptolocker.

Il sistema forte di cifratura a chiave pubblica/privata prevede, infatti, che con la chiave pubblica chiunque possa cifrare (e quindi rendere non accessibile) un file, ma solo chi ha la chiave privata riesce a decifrare il contenuto. Il meccanismo è lo stesso utilizzato ad esempio da alcuni programmi di posta elettronica per cifrare i messaggi email (sistema GPG ad esempio).

Una volta ottenuta la chiave pubblica, il cryptolocker comincia a cifrare file (in genere immagini, documenti, musica) cui l’utente collegato al computer ha accesso su tutti i dischi mappati sul computer. Questo significa che non solo andrà a colpire i documenti sul profilo dell’utente e sul disco C:, ma tutti i documenti sui dischi cui l’utente ha accesso in modifica.

Se quindi ad esempio avete connesso un disco USB anch’esso sarà oggetto di attacco, così come in una rete aziendale saranno a rischio tutte le unità su server di rete mappate per il vostro utente.

Il problema potenzialmente potrebbe non fermarsi alle unità disco del computer o a quelle della rete locale, ma se avete installato sul computer una delle utility che vi presenta un disco in cloud (sia esso google drive, dropbox, o altro) come un’unità disco del computer anche i documenti ivi contenuti saranno oggetto di attacco.

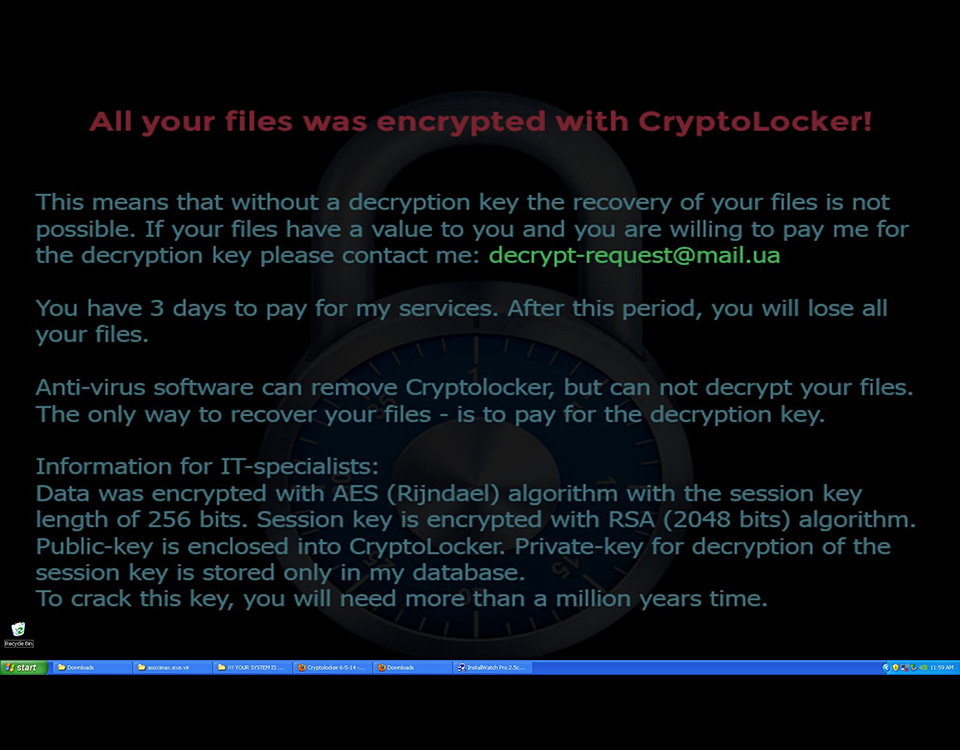

Per assicurarsi che il malcapitato utente si accorga di cosa sta accadendo il desktop è rimpiazzato con una immagine su cui compare la chiave pubblica ed una richiesta di pagamento che può essere in valuta (euro, dollari, ad esempio) o in Bitcoin; il Bitcoin è una moneta digitale che può essere posseduta e trasferita ad altri in maniera pseudo-anonima.

La natura virtuale della moneta, l’assenza di organi preposti al suo controllo e l’architettura della rete atta a sostenerne le transazioni impediscono il blocco della sua circolazione nonché limitano di molto le possibilità della svalutazione visto che l’immissione di valuta è controllata e stabilità a priori con una formula dipendente dal tempo, rendendola appetibile oltre che una serie assolutamente lecita di operazioni anche per operazioni che hanno bisogno di essere occultate.

Impatto economico e diffusione dei cryptolocker

Anche se il riscatto può sembrare a volte piccolo per chi non conosce la valuta virtuale (1 bitcoin ad esempio) dobbiamo ricrederci valutando il fatto che attualmente il valore del bitcoin è di circa 350€. Quello che lascia letteralmente a bocca aperta leggendo uno dei rapporti di Symantec (Symantec Website Threat Report Part-1 2015) sono i numeri riguardanti i ransomware in genere e più in particolare quelli dei crypto-ransomware.

Secondo tale rapporto, infatti, fra il 2013 e il 2014 siamo passati da 4.1 milioni di attacchi a 8.8 milioni di attacchi di tipo ransomware duplicando quindi il numero di attacchi rispetto al precedente anno. L’esplosione dei crypto-ransomware è invece ancora più strabiliante essendo passati dai circa 8000 del 2013 agli oltre 370.000 del 2014 con un incremento approssimativo di 45 volte.

L’esplosione nei numeri è probabilmente proporzionale all’aumento del guadagno da parte di queste cybergang che bloccando i documenti per noi importanti (documenti e fatture aziendali) o a noi cari (immagini, video e documenti personali) fanno leva sulla necessità da parte nostra di voler entrare di nuovo in possesso del materiale cui non possiamo più accedere.

La realtà dei fatti, con il maggior numero di cryptolocker moderni, è che risulta impossibile recuperare i propri dati senza avere la chiave privata conservata sul server remoto che è in mano alla cybergang. I tentativi a forza bruta hanno scarsa probabilità di successo o richiedono dei tempi enormi su un computer tradizionale.

In assenza di contromisure preventive (backup fuori linea, salvataggi in cloud, shadow copy, etc) l’unica possibilità per tentare di recuperare i documenti sembra proprio essere quella di pagare, cosa che molti hanno fatto in questi ultimi anni fornendo così ai criminali informatici dietro queste azioni nuovi fondi per sviluppare ulteriori tecniche di attacco sempre più sofisticate.

Rischi e conseguenze del pagamento del riscatto

Il pagamento purtroppo non garantisce di rientrare in possesso dei nostri documenti poiché i server su cui sono conservate le coppie di chiavi cambiano velocemente, talvolta vengono bloccati dagli investigatori rendendo impossibile l’accesso alla tanta agognata chiave privata.

Inoltre chi ci garantisce che dopo un’azione di tipo criminale quale bloccare i nostri documenti si abbia a che fare con una controparte che mantiene la parola data? Molto spesso, infatti, ci esponiamo a rischi ancora maggiori pagando e se anche si decide di farlo (cosa che sconsiglio) è necessario adottare delle misure particolari quali ad esempio quelle di usare una carta di credito “usa e getta” che il sistema bancario offre, oppure di comprare i Bitcoin sulle piattaforme di trading ufficiali invece di seguire i link del cryptolocker, per poi trasferire i Bitcoin all’indirizzo che ci hanno comunicato.

Come contrastare questo tipo di cyberattacco

Fare attenzione ai dettagli delle email

Ogni volta che riceviamo un’email per quanto innocua o sicura ci possa sembrare, non dobbiamo far calare il livello di attenzione.

Controlliamo il mittente per vedere se è quello che dichiara di essere, verifichiamo che non ci siano errori di grammatica, ortografia o termini che sembrano essere usciti da un traduttore automatico perché sono un chiaro indice di falsificazione, controllare senza fare click tutti i link della mail e verificare che puntino davvero alla pagina che dichiarano, non aprire mai gli allegati ma al limite copiarli sul computer verificando che l’estensione del file sia quella che vi aspettate (se il file si presenza come un pdf ed ha estensione .js o .exe sicuramente è un ottimo candidato ad essere un falso).

Se non siete sicuri della fonte contattate il mittente per verificare se vi ha inviato davvero quell’allegato; nel caso di enti o gestori che dichiarano di inviarvi documenti collegatevi al loro sito web e scaricate gli eventuali documenti solo da quella fonte.

Considerate inoltre che i gestori con cui avete un contratto conoscono il vostro nome e cognome e quindi lo riporteranno nell’email, mentre le false email in genere riportano solo il vostro indirizzo email o un estratto del vostro indirizzo email: chi vi conosce vi chiama per nome non “per email”.

Usare utenti non amministratori

In tutti i sistemi operativi, gli utenti possono essere di 2 tipi: limitati o amministratori. Il sistema operativo alla creazione di un utente vi chiede sempre se volete che sia limitato o amministratore: scegliete limitato per l’utente di uso quotidiano e create un amministratore per le operazioni di installazione o simili che effettuate solo sporadicamente.

Gli utenti limitati non hanno accesso in modifica a tutte le cartelle di sistema e ai profili presenti sullo stesso computer degli altri utenti. Per questo motivo l’utente che utilizzate normalmente dovrà essere di tipo limitato perché se fosse amministratore, i danni del cryptolocker potrebbero essere ancora più estesi [giusto consiglio in generale, ma in realtà la maggior parte dei ransomware acquisisce i privilegi di admin] Ho volutamente semplificato, ma acquisiscono poteri di admin solo quelli che sfruttano exploit noti del SO ospite, in genere (come ho verificato in moltissimi casi) non sono in grado di lavorare come admin.

Accesso controllato ai dati in cloud

Accedete ai dati in cloud tramite le app specifiche per farlo o via web, non usate le utility che vi semplificano la vita mappando, ad esempio, come disco E: il vostro spazio su google drive o altro provider, perché questo sicuramente semplifica per voi l’accesso a quei dati, ma dobbiamo tenere conto che semplifica anche al cryptolocker l’accesso agli stessi dati.

Tenere un backup “fuori linea”

Sicuramente la prima regola per difendersi da qualunque tipo di attacco o danno ai dati contenuti nel computer consiste nell’avere un backup dei dati stessi e cioè una copia di sicurezza dei dati. Se teniamo questo backup ad esempio su un disco USB sempre connesso al computer, esso non sarà al sicuro dal cryptolocker, infatti, se l’utente può scrivere su quel disco, lo potrà fare anche il cryptolocker.

Avere un backup “fuori linea” significa quindi tenerlo in un posto normalmente non accessibile al nostro utente: disco USB che stacchiamo alla fine del backup e riponiamo altrove, spazio in cloud cui accediamo solo via app o browser e salvataggi effettuati da software specifici che archiviano la copia di sicurezza in spazi per i quali il nostro utente non ha permessi di modifica.

Come limitare i danni se siamo stati attaccati da questo tipo di ransomware

Supponendo di non voler pagare il riscatto, cosa è bene fare per limitare i danni causati?

Dando per scontato che i file cifrati ormai sono persi, si tratta solo di limitare i danni. Come prima cosa staccare il computer dalla rete e spegnere la rete wireless, in modo da non avere connessioni attive con altri computer nelle vicinanze, poi spegnere immediatamente il computer, fotografando magari lo schermo per avere memoria del cryptolocker che ci ha attaccato.

A questo punto se siete dei tecnici potete procedere in autonomia, altrimenti contattate un tecnico che possa aiutarvi ad eliminare il cryptolocker.

Nel caso vogliate operare da soli, la prima cosa da fare è di riavviare il computer in “modalità provvisoria” che non manda in esecuzione il file infetto. La modalità provvisoria più sicura è quella senza rete e senza interfaccia grafica, ma tutte le modalità sono corrette.

Da un altro computer potete scaricare uno dei tool che fanno pulizia del cryptolocker (avere fotografato lo schermo vi aiuta nell’identificare il tool che elimina la vostra infezione), anche se in genere i file del cryptolocker sono nella cartella temporanea dell’utente ed in esecuzione automatica ed una volta eliminati fermeranno il propagarsi dell’infezione a nuovi documenti.

Una volta fermato il cryptolocker dobbiamo fare i conti con i danni che ha provocato. Se abbiamo un backup dei soli dati o anche di tutto il computer precedente all’infezione, possiamo ripartire ripristinando quello che abbiamo salvato, altrimenti possiamo sperare di recuperare le copie di sicurezza dei file conservate ad esempio nelle cosiddette “shadow copy” di windows che se abilitate in maniera opportuna permettono tramite tool gratuiti scaricabili dalla rete di ripristinare i file da esse.

A questo punto possiamo copiare i file criptati (hanno tutti la stessa estensione, e possiamo quindi individuarli facilmente con una ricerca) su un disco esterno per non perdere la speranza di trovare un tool che li recuperi in futuro, ma ad oggi non ci sono risposte certe ed affidabili al problema.

Se il vostro utente era amministratore e il cryptolocker ha attaccato anche le cartelle di sistema, e non avete un backup completo da ripristinare la cosa migliore è forse quella di salvarsi tutti i dati e riportare il computer alla configurazione di fabbrica per ripulirlo da eventuali malfunzionamenti. (Consiglierei in ogni caso di ripristinare il sistema da zero).

A cura di: Fabrizio Fioravanti

Fabrizio Fioravanti dopo la Laurea in Ingegneria Elettronica e l’abilitazione alla professione di Ingegnere consegue il Dottorato di Ricerca in Ingegneria Informatica e delle Telecomunicazioni titoli che gli permettono di operare come consulente prima e come quadro in aziende del settore ICT e della Sicurezza successivamente; nel 2008 approda come IT Manager a POLIMODA nel 2008 dove ancora lavora nello stesso ruolo. Ha al suo attivo pubblicazioni in conferenze e journal nazionali ed internazionali così come contributi a libri nonché un libro sulle metodologie di gestione dei progetti software.