Guida per lo svolgimento della valutazione d’impatto sulla protezione dei dati (DPIA) – Parte IV

Segue dalla terza parte.

4.3 FASE 3: valutazione della necessità e proporzionalità del trattamento, e delle misure di garanzia per la conformità

Nella FASE 3 è necessario valutare come il Titolare abbia intenzione di risultare conforme alla norma in relazione alla necessità e proporzionalità del trattamento. Inoltre, deve descrivere come vengano gestite le misure di garanzia a tutela dei diritti degli interessati.

In particolare, il Titolare deve argomentare perché sia necessario svolgere il trattamento nel modo immaginato (o realizzato) e come non sia possibile individuare un altro approccio che eviti la gestione dei dati personali per la specifica finalità.

In Appendice D è proposta una Scheda DPIA relativa alla FASE 3. I temi da trattare sono nel seguito descritti attraverso una serie di possibili domande.

a) Gli scopi del trattamento sono specifici, espliciti e legittimi?

b) Quali sono le basi legali che rendono lecito il trattamento?

c) I dati raccolti sono adeguati, pertinenti e limitati a quanto necessario in relazione alla finalità per cui sono trattati (minimizzazione dei dati)?

d) I dati sono esatti e aggiornati?

e) Il periodo di conservazione del dato è verificato con periodicità e sono applicate le procedure previste per il “fine vita” del dato?

f) Come sono informati del trattamento gli interessati?

g) Come si ottiene il consenso degli interessati, quando necessario?

h) Come fanno gli interessati ad esercitare i loro diritti di accesso e di portabilità dei dati?

i) Come fanno gli interessati ad esercitare i loro diritti di rettifica e cancellazione (diritto all’oblio)?

j) Come fanno gli interessati ad esercitare i loro diritti di limitazione e opposizione?

k) Gli obblighi di eventuali Responsabili del trattamento sono disciplinati con chiarezza da un contratto?

l) In caso di trasferimento di dati fuori dall’UE, i dati stessi godono di una protezione equivalente?

Riferimenti al Regolamento per approfondimenti

Art.5 (punto 1 b, c, e), Art. 6, Artt. da 12 a 21, Art.35 (punto 7 b, d, ), Art. 36 e Considerando 90

4.4 FASE 4: identificazione e valutazione del rischio

Nella FASE 4 è necessario da parte del Titolare identificare e valutare il rischio.

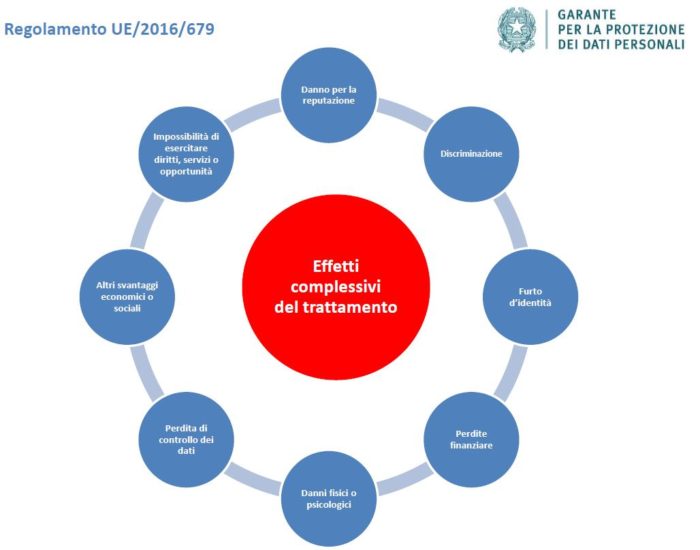

Nel par.2.6 precedente è stato preliminarmente affrontato il tema della definizione del rischio per la valutazione della DPIA. In sintesi possiamo dire che nella DPIA ci si deve concentrare sui “rischi per i diritti e le libertà delle persone fisiche“. Il Considerando 75, collega il rischio al concetto di danno materiale o immateriale, declinato nella forma di danno fisico, danno economico e danno sociale, e inoltre, introduce una casistica dettagliata che meglio identifica, con esemplificazioni di varia natura, tale rischio. Il Garante nazionale ha riassunto questa esemplificazione con il grafico di fig. 4.1.

Come prima azione della FASE 4 il Titolare si dovrà domandare se, per il trattamento che sta valutando, possono essere identificate una o più voci di questo elenco di danni specifici potenziali:

- danno per la reputazione

- discriminazione

- furto d’identità e frodi

- perdite finanziarie

- danni fisici

- danni psicologici

- perdita del controllo dei dati personali

- perdita di riservatezza di dati personali protetti da segreto professionale

- decifratura non autorizzata della pseudonimizzazione

- impossibilità di esercitare diritti

- impossibilità di accedere a servizi e opportunità

- rivelazione non autorizzata dell’origine razziale o etnica

- rivelazione non autorizzata delle opinioni politiche

- rivelazione non autorizzata delle convinzioni religiose o filosofiche

- rivelazione non autorizzata dell’appartenenza sindacale

- rivelazione non autorizzata di dati relativi alla salute

- rivelazione non autorizzata di dati relativi alla vita sessuale

- rivelazione non autorizzata di condanne penali, reati e relative misure di sicurezza

- rivelazione non autorizzata di dati relativi al rendimento professionale

- rivelazione non autorizzata di dati relativi alla situazione economica

- rivelazione non autorizzata di dati relativi all’affidabilità e al comportamento

- rivelazione non autorizzata di dati relativi all’ubicazione e agli spostamenti

- rivelazione non autorizzata di dati relativi a persone fisiche vulnerabili

- altri svantaggi economici e sociali qui non elencati.

Dopo aver identificato i possibili danni specifici connessi al trattamento, si passerà alla seconda azione della FASE 4 che corrisponde all’elencazione dettagliata delle misure procedurali/organizzative e tecniche (digitali e fisiche) messe in atto nella gestione del trattamento.

Per condurre questa parte di attività si potrà operare tenendo conto del sistema utilizzato per l’archiviazione e dell’elenco di possibili misure. Le misure indicate dovranno essere quelle realmente implementate ed operative nel processo di trattamento analizzato.

Sistema utilizzato per l’archiviazione dei dati

a) Archivio cartaceo

b) Cartella condivisa centralizzata

c) Cartella condivisa locale

d) Cartella personale

e) Database centralizzato

f) Altro (specificare)

Misure procedurali/organizzative di sicurezza adottate

a) Accesso controllato aree fisiche

b) Accesso fisico ai dati (es. armadi chiusi)

c) Accesso digitale ai dati (es. autenticazione e autorizzazione)

d) Formazione

e) Istruzioni per il trattamento

f) Nomina per iscritto personale

g) Nomina Amministratore di sistema

h) Nomina per iscritto responsabili esterni

i) Policy aziendali (specificare)

j) Policy aziendali utilizzo posta elettronica (specificare)

k) Procedura Data Breach

l) Procedura gestione dati (variazione, cancellazione)

m) Procedure (Altre procedure, specificare)

n) Altro (specificare)

Misure tecniche di sicurezza adottate – Misure Digitali

a) Antivirus/AntiSpam

b) Autenticazione

c) Autorizzazione

d) Business continuity

e) Data Inventory & Classification

f) Disaster recovery

g) DLP (Data Loss Prevention)

h) FIM (File Integrity Monitorig/Controllo integrità)

i) Firewall/WAF (Web Application Firewall)

j) Intrusion Detection/Intrusion Prevention

k) Monitoraggio/Log Management

l) Log Amministratori di sistema

m) Separazione (VLAN, Virtual Local Area Network)

n) Trattamento Dati -> Anonimizzazione

o) Trattamento Dati -> Cifratura dei dati

p) Trattamento Dati -> Pseudonimizzazione

q) Trattamento Dati -> Tokenizzazione

r) Back Up periodici

s) Altro (specificare)

Misure tecniche di sicurezza adottate – Misure Fisiche

a) Armadi/cassettiere chiusi a chiave

b) Autorizzazione di accesso – Badge – Sistema Biometrico

c) Guardiania/Presidio fisico locali

d) Sistemi di rilevamento accessi (es: sensori di accesso)

e) Sistemi di registrazione (es: telecamere)

f) Altro (specificare)

Dopo aver identificato i possibili danni e le misure di sicurezza adottate ed operative, si potrà affronterà la terza azione di questa FASE 4 di valutazione del rischio, assumendo che:

1) un “rischio” è uno scenario che descrive un evento e le sue conseguenze, stimato in termini di gravità (severity) e di probabilità (likelihood). [UE1]

2) la valutazione del rischio deve essere condotta analizzando la probabilità (likelihood) di accadimento dell’evento e la gravità (severity) del danno (o impatto) potenziale che ne consegue; (derivato da Art.24 punto 1, Art.32 punto 1)

Nella valutazione verranno considerati, come minimo, i seguenti quattro scenari di rischio desunti dal Regolamento (Art.4 comma 12; Art.5 comma f, Art.32 comma 2):

Scenari di Rischio

A) accesso illegittimo ai dati;

B) divulgazione non autorizzata dei dati;

C) modifica non autorizzata dei dati;

D) perdita dei dati.

Per ognuno degli scenari sopra indicati (quindi al minimo 4) si svolge l’analisi, considerando ciascuno dei sistemi di archiviazione indicati all’azione precedente (cartaceo, cartella condivisa, database centralizzato …), rispondendo ai seguenti quesiti:

- Quali possibili minacce, per lo scenario e il sistema di archiviazione considerati, possono consentire il concretizzarsi del rischio?

- Quali dei danni già indicati in precedenza si possono in questo scenario concretizzare per gli interessati, tenendo conto del sistema di archiviazione analizzato?

- Quali sono le misure di mitigazione che, per lo scenario e il sistema di archiviazione considerati, sono già applicate?

- Quali sono gli eventuali nuovi elementi di vulnerabilità/debolezza del processo di trattamento che si individuano, per lo scenario considerato, a questo stadio dell’analisi?

- Su una scala a tre valori (Alto, Medio, Basso) a che valore si pone la probabilità che questo scenario si realizzi nella realtà?

- Su una scala a tre valori (Alto, Medio, Basso) a che valore si pone la gravità del danno che sarebbe prodotto dal realizzarsi di questo scenario nella realtà?

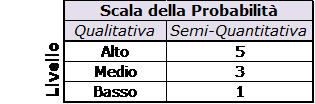

La Scala di Probabilità dell’evento utilizzata nel metodo qui proposto (ispirata a quella indicata in [ICO1]) è di seguito riportata: nella scala (fig.4.2) si associano ai livelli qualitativi dei valori quantitativi per rendere più spedita l’analisi che seguirà.

La Scala di Gravità del danno (o impatto) utilizzata nel metodo qui proposto è quella di seguito riportata: nella scala (fig.4.3) si associano ai livelli qualitativi dei valori quantitativi per rendere più spedita l’analisi che seguirà.

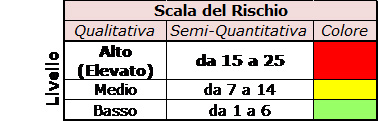

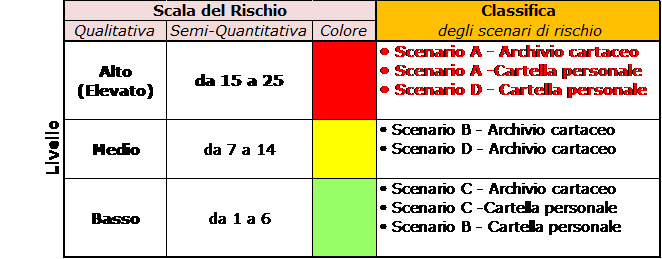

La Scala del Rischio utilizzata nell’analisi è quella di seguito riportata in fig.4.4. Il livello di Rischio si ottiene, utilizzando i valori quantitativi delle scale introdotte per la Probabilità e la Gravità, applicando la formula [Bil1] [Car1]:

(1) Rischio = Probabilità x Gravità del danno

Anche nella Scala del Rischio (fig.4.4) si associano ai livelli qualitativi dei valori quantitativi per rendere più spedita l’analisi.

Si osservi che nel seguito il livello Alto della Scala del Rischio sarà indicato, in modo del tutto equivalente, anche come Elevato, in conformità alla traduzione adottata dal Garante nazionale dell’inglese ‘high risk = rischio elevato’.

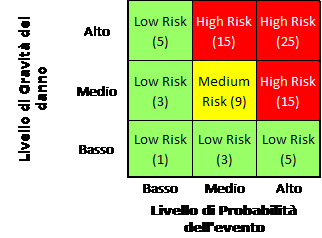

Infine, è possibile rappresentare, come proposto anche dall’Autorità di Controllo UK [ICO1], il Rischio attraverso una matrice, come mostrato nella fig.4.5 che segue. La figura evidenzia, in modo totalmente congruente alla Scala del Rischio di fig.4.4, le combinazioni di Probabilità e Gravità da considerare per la dichiarazione di “High Risk”, cioè “Rischio Elevato” in un determinato scenario. Nella matrice sono riportati, in parentesi tonde, i valori numerici assunti dal livello di Rischio.

Resta ora la quarta azione di questa fase di valutazione del rischio. Tale azione consiste nel prendere visione della situazione complessiva di rischio dei vari scenari analizzati, verificando se in alcuni casi il rischio risulti di livello elevato e, quindi, non sia sufficiente la mitigazione prodotta dalle misure adottate fino a questo momento. La rappresentazione del rischio deriva dal semplice calcolo proposto con la formula (1) al termine della terza azione. Il sistema di rappresentazione può facilmente essere reso automatico da un punto di vista informatico e si possono immaginare delle rappresentazioni di sintesi, a vettore o a matrice. Qui di seguito si riporta, a titolo esemplificativo, la rappresentazione a vettore della classifica degli scenari di rischio in cui, nel caso rappresentato, si presentano tre scenari che ricadono nella valutazione di color rosso di ‘rischio elevato’. Analoga rappresentazione si potrebbe adottare applicando il modello a matrice di fig.4.5.

In Appendice E è proposta una Scheda DPIA relativa alla FASE 4. La scheda è articolata in diverse AZIONI, coerenti alla descrizione precedente.

Come prima attività sulla scheda selezionare uno Scenario e un Sistema di archiviazione. L’analisi va svolta su tutti gli scenari indicati, compilando una scheda completa per ogni combinazione Scenario/Sistema di archiviazione precedentemente indicato.

Ad esempio:

– se il Sistema di archiviazione indicato è uno soltanto, le schede da compilare sono quattro;

– se i Sistemi di archiviazione indicati sono due, le schede complessive da compilare sono otto; e così via.

Articolo a cura di Marco Carbonelli

Marco Carbonelli si è laureato in Ingegneria elettronica presso l’Università di Roma Sapienza, diplomato presso la Scuola Superiore di Specializzazione post-laurea in TLC del Ministero delle Comunicazioni ed è in possesso del titolo di Master internazionale di II livello (Università di Roma Tor Vergata) in "Protection against CBRNe events".

È, inoltre, qualificato esperto NBC presso la Scuola Interforze NBC di Rieti, esperto di Risk Management, ICT security, protezione delle infrastrutture critiche, gestione delle crisi e delle emergenze di protezione civile. Ha svolto per vent'anni l’attività di ricercatore nel settore delle TLC e poi dell’ICT; opera dal 2006 nella Pubblica Amministrazione centrale, dal 2012 ricopre nell’Organo Centrale di Sicurezza della PCM il ruolo di funzionario alla Sicurezza CIS (Communication and Information System), con ulteriori incarichi anche nei settori dell’anticorruzione e della protezione dei dati personali della PCM. Ha pubblicato oltre 150 articoli tecnici in ambito nazionale e internazionale ed è docente, presso l’Università di Tor Vergata di Roma, nei Master Internazionali di I e II livello “Protection against CBRNe events” di Ingegneria Industriale e nel Master AntiCorruzione del Dipartimento di Economia e Finanza.