GDPR compliance e ISO 27001 – Sistemi di Gestione della Sicurezza oltre la formalità

In una società e in un’economia basate sulla conoscenza, i flussi di informazione costituiscono il fattore principale di crescita economica e consolidamento strategico di ogni attività, sia nel pubblico che nel privato. Le informazioni sono considerate una risorsa ad elevatissimo valore strategico e fondamentali per aumentare la competitività di una organizzazione: di conseguenza, come per ogni altro asset tangibile o intangibile, i flussi informativi in continua generazione impongono progettazione e applicazione di adeguate politiche di protezione, al fine di preservarne il contenuto e garantirne la miglior strumentalità possibile in modo continuativo nel tempo.

Ove l’ambito di sicurezza informatica, in azienda o nelle PPAA, non venga incluso strutturalmente, sistematicamente e rigorosamente nelle attività quotidiane, è inevitabile che il palesarsi di fattori di rischio attraverso gravi incidenti di sicurezza vada a impattare direttamente anche su aspetti finanziari e di profitto, nonché su meccanismi di credibilità reputazionale in grado di penalizzare la capacità di innovazione digitale e attrarre utenti (clienti) verso i servizi evoluti offerti dall’organizzazione stessa.

All’interno di tale cornice, sono all’ordine del giorno lo scenario normativo GDPR (General Data Protection Regulation), e quello degli standard afferenti alla famiglia 2700x.

Un ambito sottovalutato

Le politiche di sicurezza di base, nella maggioranza dei contesti in cui si è costruita esperienza durante oltre 10 anni di operatività nel settore ICT, risultano spesso delineate sulla carta e in vari formalismi, mentre l’effettiva e continuativa applicazione è lasciata a fattori contingenti e postumi, come il subitaneo verificarsi di determinati eventi di attacco o situazione in grado di mettere a rischio la riservatezza e l’integrità delle banche dati. Si può dire, ad oggi, che sono veramente poche le medio-piccole organizzazioni in cui sia presente una governance strutturata e continuativa sulle tematiche di tutela informativa. Documenti, linee guida e strumenti a supporto delle attività e che tengano conto delle specificità caratteristiche dell’organizzazione restano perlopiù in vitro, delineando un quadro poco incoraggiante se rapportato al continuo verificarsi di incidenti di sicurezza sia in ambito IT che OT (operazionale, rif. Industria 4.0/5.0) documentato dai media di settore e non solo.

A partire da maggio 2018, eppure, con l’applicazione del Regolamento generale sulla protezione dei dati zione (GDPR), è entrato in vigore un severo quadro normativo sulla protezione dei dati, che è uno dei contesti chiave della sicurezza informatica, da applicare per tutte le aziende che operano con cittadini dell’UE. Sfruttando il quadro normativo sviluppato dall’EU e spostando i temi su una prospettiva legal-tech, il GDPR regola il trattamento e diffusione dei dati personali relativi alle persone fisiche e giuridiche, identificativi di ruoli e responsabilità, richiedendo esplicitamente alle organizzazioni di dimostrare di aver incorporato il principio della protezione dei dati fin dalla progettazione e per impostazione predefinita, adottando misure tecniche e organizzative adeguate a garantire tale trattamento i dati sono trattati in conformità al Regolamento.

Per raggiungere gli obiettivi imposti, è richiesta l’allocazione di risorse organizzative da parte delle aziende, ancor prima che economiche: pianificare strategie, progettare modelli di processo, implementare soluzioni proattive sono attività che richiedono tempo e una pianificazione temporale che tenga conto della necessità di non impattare eccessivamente sulla quotidianità degli operatori coinvolti. Pur essendo un processo graduale, infatti, il percorso porta all’introduzione di soluzioni anche radicalmente differenti rispetto allo stato dell’arte, imponendo agli utilizzatori di strumenti informatici nuove regole di norma ben più severe rispetto alla consuetudine. Il fattore di governance, nominando figure professionali interne o esterne dotate di ampie expertise di settore (ISO o RdT data processor) risulta fondamentale per ottenere obiettivi concreti e solidi nel tempo.

Eppure, l’obbligo normativo non ha realmente portato a una capillare diffusione di soluzioni strutturali e proattive, soprattutto se consideriamo realtà prive di motivazioni strettamente correlate al proprio core business. Proviamo ad estendere il tema.

Perchè un Sistema di Gestione della Sicurezza

Come noto, la sicurezza delle informazioni è fondata su tre aspetti principali: riservatezza, disponibilità e integrità. Per garantire il successo e la continuità dell’azienda e minimizzare l’impatto di eventi negativi, la sicurezza delle informazioni implica l’uso e la gestione di adeguate misure di sicurezza, prendendo in considerazione un’ampia varietà di minacce e implementando una serie di misure di controllo selezionate in base al processo di gestione del rischio e gestite utilizzando un framework che comprenda politiche, processi, procedure, strutture organizzative, software e hardware, al fine di proteggere la risorse informative identificate come a rischio.

La società odierna deve affrontare costantemente un’ampia varietà di rischi: rischi naturali, professionali rischi, rischi per la salute, rischi per la sicurezza delle informazioni, rischi che incidono sull’ambiente e hanno effetti negativi sulle generazioni future ecc., i cui effetti nella maggior parte dei casi perdurano nel tempo. Una delle numerose definizioni di rischio lo mostra come una minaccia, una possibilità che si verifichi a evento in grado di causare danni di varia entità, caratterizzato dalla gravità delle conseguenze e dalla probabilità di accadimento.

Un ISMS – Information Security Management System, in terminologia ISO 27001 – detta un approccio sistematico, strutturato, risk-based, alle politiche di gestione delle informazioni aziendali digitali, al fine di arrivare a un vero e proprio framework di sicurezza fortemente contestualizzato alla realtà per cui è progettato. L’ecosistema ISMS, costruito nella fattispecie per arrivare alla compliance 27001:2022, ma nelle tematiche senz’altro valido in un ambito più generale, prevede:

- la mappatura degli ambiti di rischio e relativi gradi di pericolosità, costruendo una scala di valutazione contestualizzata alla realtà in cui si opera;

- l’identificazione dei rischi specificatamente in ambito digitale, associati a riservatezza, integrità e integrità delle informazioni, perdita di disponibilità e identificando le entità coinvolte;

- di stabilire e mantenere criteri di contenimento del rischio, assicurando continuità alle attività di monitoraggio e valutazione;

- la strutturazione di un ambito di tracciamento degli eventi, secondo un modello di azione/reazione;

- l’analisi del rischio, ovvero una stima delle potenziali conseguenze se dovesse verificarsi il rischio individuato, la reale possibilità di accadimento del rischio individuato e l’identificazione del livello di rischio stimato.

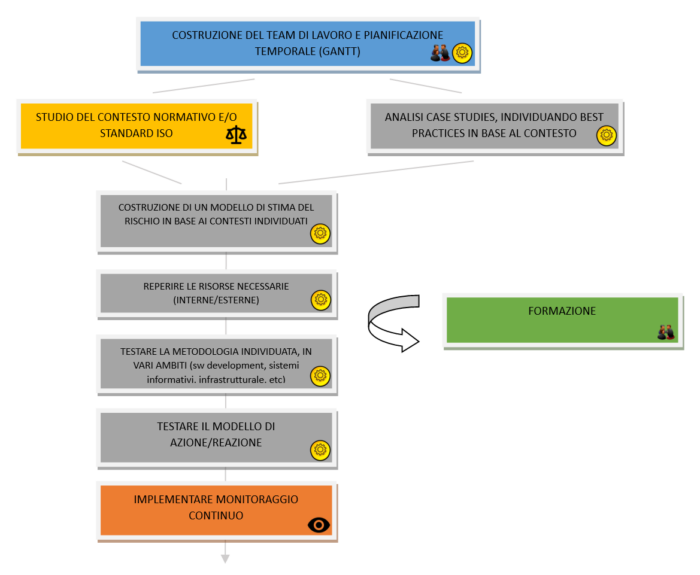

La creazione di un’opportuna strategia progettuale e di mantenimento include diversi passi, per cui si può considerare utile il diagramma seguente.

Nella prima fase della metodologia modellizzata nel diagramma precedente, il team di lavoro viene costruito selezionando figure interne ed esterne dotate delle necessarie competenze e seniority, in base ai ruoli richiesti. Lo sviluppo del modello è pianificato secondo precisi canoni stabiliti dalla Proprietà o dai relativi manager incaricati (risultato desiderato, tempo, risorse, metodi) È effettuata una prima raccolta ed elaborazione delle informazioni necessarie per procedere con la costruzione dell’ISMS.

La seconda fase non può prescindere da percorsi di studio della normativa GDPR o dei cardini della ISO 27001:2022, in grado di portare il team di lavoro a individuare con maggior precisione gli ambiti di sviluppo del modello da realizzare, anche grazie all’individuazione di casi di studio reperiti nella knowledge base di settore o al proprio interno. L’algoritmo su cui si basa ogni sistema di gestione della sicurezza si deve consolidare previo un percorso di testing, ove la simulazione di scenari operativi risulti fondamentale per arrivare a una stima del rischio il più precisa possibile, costruendo di conseguenza modelli di azione/reazione efficaci con un approccio assolutamente proattivo da parte degli attori coinvolti.

È importante considerare, infine, che l’effettiva implementazione di un sistema di gestione della sicurezza, o messa in produzione volendo mutuare la terminologia da ambiti software, non chiude l’attività a tempo indeterminato: il contesto di sicurezza informatica è, per definizione, dotato di elevata dinamicità per cui attività di miglioramento continuo, consolidamento di uno storico significativo, formazione specifica dedicata agli operatori addetti alla quotidianità dell’organizzazione, sono parte integrante di un ISMS.

ISO 27001 / GDPR CROSSOVER

Se è pur vero che l’acronimo ISMS sia utilizzato specificatamente in ambito ISO, i relativi contenuti sono certamente trasversali a più contesti ove le organizzazioni abbiano necessità di mettere a punto sistemi di gestione della sicurezza. Soprattutto, si può arrivare alla costruzione di un ISMS in accezione ISO dopo aver già affrontato buona parte delle tematiche coinvolte in altri contesti, seppur da prospettive differenti o con obiettivi imposti da entità governative.

27001 e GDPR hanno ampie similarità di ambito, rendendosi spesso complementari su vari aspetti, nonostante sussista una differenza fondamentale nelle rispettive origini e obiettivi.

GDPR è un quadro normativo: il Regolamento (UE) 2016/679 (anche conosciuto come GDPR o con l’acronimo RGPD, in Italia) è entrato in vigore su scala europea a partire dal 25 maggio 2018, introducendo un ambito di applicazione più ampio rispetto alla normativa precedente (rif. quadro DPS) e detta un approccio innovativo alla protezione dei dati classificati secondo rigorose categorie predefinite, ancorché ad oggi – ad ormai 6 anni dalla ratifica – su alcuni aspetti, soprattutto terminologici, inizi a mostrare la necessità di qualche ritocco, perlomeno da una prospettiva prettamente informatica.

ISO 27001 è uno standard di gestione a validità internazionale: fornisce una serie di policies e procedure comprovate per arrivare a una efficace gestione della sicurezza delle informazioni e degli assets correlati, nonché a garantire una strategia di miglioramento continuativo, necessariamente adattativo rispetto all’evoluzione tecnologica. L’insieme integrato di politiche, procedure, documentazione e tecnologie raccomandate viene appunto definito qui Sistema di gestione della sicurezza delle informazioni (ISMS, conosciuto anche come SGSI in italiano).

In termini di requisiti di conformità, lo standard volontario ISO 27001 include la necessità di costruire requisiti di tutela informativa e riduzione dei rischi connessi assolutamente compatibili con lo scenario GDPR. Di fatto, quindi, la relazione può essere interpretata nel senso che possedere già una certificazione ISO 27001 permetta alle organizzazioni di attingere regole e policies dall’ISMS e trasferirle nel contesto normativo del GDPR. Ad esempio, la necessità di sistemi di logging degli accessi è caratteristica comune ai due contesti, così come la segmentazione dei livelli di accesso alle risorse condivise.

Viceversa, il rispetto della normativa GDPR e la presenza di un Manuale della Privacy ben costruito, permette alle aziende interessate a perseguire la certificazione ISO 27001 di poter attingere a un set di misure che possono costituire ambito propedeutico a quello richiesto dallo standard ISO. Ad esempio, non considerando qui nemmeno le (diffuse, ahimè) casistiche ove le nomine siano conferite esclusivamente pro forma e senza le dovute competenze specifiche, l’eventuale presenza di un DPO nominato in ambito GDPR fa sì che una figura professionale dotata delle necessarie expertise e visione a 360° sull’infrastruttura IT/OT sia già presente, ed esso può serenamente essere elevato a ISO di un ISMS senza la necessità di doverne individuare di ulteriori. Sarà possibile, in tal caso, concentrarsi su aspetti di formazione ulteriore.

È dunque chiaro che la conformità lato GDPR non implichi il raggiungimento diretto della certificazione ISO, né sia vero il viceversa: basta citare il fatto che tra i 7 principi base del GDPR solo 1 si riferisca esplicitamente alla sicurezza delle informazioni (rif. Integrity and Confidentiality), tema che invece è assolutamente trainante in ambito ISO. In particolare, la prospettiva decisamente orientata alle modalità con cui i dati sono trattati e su cui è costruito il GDPR stesso, tende a definire il contesto normativo EU come un di cui degli aspetti della ISO 27001.

Se facciamo riferimento al contesto di Risk Management, invece, l’approccio tra i due ambiti è più simile: viene incoraggiata in entrambi i casi una strategia risk-based, orientata a mitigare ogni fattore di rischio individuato a partire da una fondamentale fase di analisi preliminare (f.i. risk assessment). La differenza è perlopiù terminologica e in termini di espliciti obblighi formali: ove il GDPR impone – letteralmente – determinati criteri nel trattamento delle informazioni personali, in ambito ISO si insiste su procedure, best practices, controlli, orientati alla riduzione dei fattori di rischio individuati.

Anche dal punto di vista della Documentazione da produrre a corredo della compliance o della certificazione, le similitudini nei contenuti sono marcate. Particolarmente significativo in entrambi i contesti è il formato (in termini di layout, templates, modelli) della documentazione da realizzare. Documenti come il censimento dei Responsabili del Trattamento, il Registro degli Eventi, i fascicoli contenenti le nomine formali delle varie entità coinvolte, devono rispettare layout determinati dall’Unione Europea (GDPR) o dalla International Organization for Standardization (ISO) / International Electrotechnical Commission (IEC) (27001): eventuali difformità, portano a lacune informative nella documentazione depositata o ad aspetti di non conformità formale che possono vanificare un framework complessivo seppur ben costruito nei contenuti tecnici.

Compliance o Conformity?

Il termine conformity dovrebbe essere bandito dagli ambiti di sicurezza informatica, standard o normativi.

E, infatti, lo è.

La quasi totalità degli interlocutori fa riferimento a compliance, anche ove di compliant i propri sistemi di gestione della sicurezza nulla hanno.

L’interessantissimo web www.differencebetween.net aiuta a fornire una chiave di lettura interessante alle accezioni dei due termini, portando innanzitutto a una raffinata riflessione tra i rapporti semantici tra l’inglese e l’italiano, ma soprattutto a una certa autocritica funzionale a comprendere le motivazioni reali per cui normative e standard vengono realmente introdotti.

Il termine conformity si traduce in italiano con “conformità”, e deriva dal latino “conformare” “essere conforme, assoggettare a un vincolo di forma”.

Un sistema di gestione della sicurezza informatica è conforme quando rispetta tutti i requisiti formali per cui è stato costruito, in termini di documentazione necessaria sia dal punto di vista di uno standard, sia da quello della normativa. L’esperienza insegna che la grande maggioranza di tali sistemi sono conformi quanto basta per evitare non conformità o, peggio, sanzioni amministrativi a seguito di danni cagionati all’interno della propria organizzazione o a terzi. Il motivo, spesso, non è da ricercarsi in mancanza di competenze (seppur questo sia un fattore assai diffuso) o di volontà imprenditoriale, quanto in aspetti prettamente economici in quanto costruire e mantenere un ISMS solido nel tempo ha dei costi non irrilevanti, e se rapportiamo l’attività a organizzazioni di piccola e media estensione questo può costituire un elemento di incertezza bloccante.

Un sistema di gestione della sicurezza informatica, invece, è compliant (che deriva dal latino “complere” “adempiere, realizzare, assolvere”) quando porta a modificare sensibilmente lo stato dell’arte tecnologico, comportamentale, consuetudinario, verso regole riconosciute valide e provenienti dall’esterno. Implica, in modo semanticamente forte, un processo di cambiamento, profondamente compatibile e coerente con i modelli da cui ha avuto origine.

Articolo a cura di Igor Serraino

Igor Serraino è professionista IT.

Opera come analista infrastrutturale e di Open Innovation nel contesto di Impresa 4.0 fin dal 2017, in qualità di Technology Expert per una importante società di settore attiva in ambiti aziendali eterogenei e sfidanti.

Il suo portfolio professionale senior-level si consolida attraverso una decennale esperienza da analista e sviluppatore hard-skills in ambienti Java-based, con particolare riferimento alla coprogettazione e sviluppo di applicativi per la gestione finanziaria commercializzati nel mondo della Pubblica Amministrazione.

Ha all’attivo numerose attività di formazione aziendale, workshops e pubblicazioni nei contesti di Cyber Security (GDPR e ISO27001), Legal-Tech, BlockChain Architect.