Evasive Panda, APT Cinesi e Cyber Spionaggio: l’analisi di un’infiltrazione mirata

Evasive Panda è uno dei gruppi APT cinesi più sofisticati nel panorama del cyber spionaggio, operando con tecniche avanzate per infiltrarsi in reti governative, accademiche e organizzazioni non governative. La sua attività si inserisce nel contesto più ampio delle minacce persistenti avanzate (APT), caratterizzate da attacchi mirati e di lunga durata, volti al furto di informazioni sensibili e alla raccolta di dati strategici. Questo articolo analizza il modus operandi di Evasive Panda, evidenziando le tecniche utilizzate, gli obiettivi perseguiti e le contromisure adottate per mitigare il rischio di compromissione.

Introduzione

Investigare un attacco APT di matrice asiatica è sempre un lavoro complesso, reso più arduo dalla costanza e dedizione che questo tipo di attaccanti pongono in atto quando riescono a perforare il perimetro informatico posto a protezione di un loro bersaglio designato.

A differenza di altri gruppi APT, gli asiatici e in particolare i cinesi, sono attaccanti estremamente persistenti e metodici e laddove si trovino ad operare in un contesto ordinario, composto da meccanismi di protezione e di sistemi operativi tradizionali, diventano veramente molto difficili da espellere.

Posso portare numerosi esempi, per esperienza diretta, di attacchi operati a danno di infrastrutture pubbliche e private che, basando le loro protezioni su soluzioni commerciali, prive di significative personalizzazioni, hanno visto questi attaccanti introdursi nel contesto, muoversi lateralmente e raggiungere reti segregate in maniera efficiente per poi, attivando dei canali di esfiltrazione dedicati, riuscire a trafugare documentazione sensibile, progetti, brevetti e altro.

Resta da notare che comparandoli a gruppi APT più creativi, essi risultino più noiosi da affrontare a dispetto di una minore sofisticazione tecnica, sia per quanto riguarda le tecniche di attacco che gli exploit che adottano e che la loro persistenza è di gran lunga il più grande dei problemi da affrontare quando li si deve espellere da un contesto.

In effetti, questi attaccanti puntano all’uso di exploit e tecniche rodate, invece di rischiare espedienti inediti che non padroneggiano e questo si riflette anche nel tipo di approccio che scelgono quando devono decidere quale tipo di malware usare e quali passi compiere una volta riuscita la prima fase dell’attacco.

I gruppi APT cinesi sono noti per la loro attenzione al furto di proprietà intellettuale, al cyber-spionaggio economico e alla raccolta di informazioni sensibili relative a tecnologie avanzate. La loro strategia si distingue per l’ampiezza degli obiettivi, che spaziano dalle grandi multinazionali ai settori accademici e governativi, con un focus particolare sulle industrie strategiche come l’energia, le telecomunicazioni e la difesa. La metodologia cinese è caratterizzata da una combinazione di tecniche avanzate e approcci “a rete”, in cui un numero elevato di attori collabora in modo spesso decentralizzato.

Tra i numerosi gruppi APT cinesi censiti dal MITRE, Evasive Panda (conosciuto anche come Bronze Highland o Zipmagic) rappresenta un caso particolarmente interessante.

Attivo da almeno il 2012, questo gruppo si distingue per un approccio tecnicamente più sofisticato per attuare le sue operazioni di spionaggio informatico. I principali bersagli di Evasive Panda sono entità governative, organizzazioni non governative (ONG) che supportano dissidenti e istituzioni accademiche, con una marcata attenzione alle aree geografiche sensibili per gli interessi geopolitici cinesi, come il Sud-est asiatico, il Tibet e lo Xinjiang.

Evasive Panda: Tattiche, Tecniche e Procedure

Il gruppo è noto per l’uso di strumenti personalizzati e di malware specificamente sviluppati per le sue operazioni, come il noto trojan MgBot. Un Trojan basato su un framework software, che consente di esfiltrare dati sensibili, monitorare le comunicazioni in tempo reale e semplificare i movimenti laterali dell’attaccante.

Una delle peculiarità di Evasive Panda è la sua spiccata propensione ad adottare tecniche di compromissione basate su exploit zero-day, un aspetto inusuale per i gruppi APT asiatici.

In aggiunta, l’attaccante ha mostrato di padroneggiare le tecniche di infezione basate sulle modifiche di software commerciali per diffondere i propri malware e l’adozione di componenti che rendono difficile l’analisi forense.

Obiettivi e Motivi

Gli obiettivi di Evasive Panda evidenziano una priorità data alla raccolta di informazioni legate a questioni politiche e di sicurezza interna. In particolare, le sue attività sembrano allineate con gli interessi del governo cinese in materia di monitoraggio e controllo di movimenti dissidenti o separatisti. Ad esempio, diverse campagne attribuite al gruppo si sono concentrate su ONG che operano in Tibet e ad aziende operanti a Taiwan aree critiche per l’agenda politica di Pechino.

Comparazione con altri Gruppi APT

Rispetto ad altri gruppi come APT41 (conosciuto per il mix di attività di spionaggio e crimine informatico), Evasive Panda si distingue per la sua vocazione allo spionaggio politico. Mentre gruppi come Ghostwriter (“UNC1151”) o APT28 (“Fancy Bear”) si concentrano maggiormente su campagne di disinformazione o su azioni di spionaggio eclatanti, Evasive Panda opera in modo discreto, concentrandosi sulla raccolta di dati evitando attentamente di guadagnare l’attenzione mediatica a causa delle sue azioni e da questo deve il suo nome.

In sintesi, Evasive Panda rappresenta un esempio emblematico di come i gruppi APT cinesi combinino tecnologia avanzata, strategie di lungo termine e obiettivi geopolitici per perseguire interessi nazionali.

Attacchi noti

Una delle campagne più rilevanti attribuite a Evasive Panda è stata scoperta da ESET nel marzo 2024. In questa operazione, il gruppo ha compromesso il sito web del Kagyu International Monlam Trust, un’organizzazione con sede in India che promuove il buddismo tibetano a livello internazionale.

Approfittando dell’attenzione rivolta al Monlam Festival, un raduno religioso annuale, gli aggressori hanno inserito codice malevolo nel sito per creare un attacco di tipo “watering hole”. Questo attacco mirava a distribuire malware, tra cui il trojan MgBot e una backdoor denominata Nightdoor, ai visitatori del sito, con l’obiettivo di spiare la comunità tibetana in diversi Paesi, tra cui India, Taiwan, Hong Kong, Australia e Stati Uniti.

In un’altra operazione, Evasive Panda ha compromesso il sito web di una società indiana sviluppatrice di software di traduzione in lingua tibetana. Gli aggressori hanno distribuito versioni trojanizzate degli installer per Windows e macOS, infettando gli utenti con downloader malevoli che installavano MgBot o Nightdoor. Questa campagna ha preso di mira nuovamente la comunità tibetana, sfruttando la fiducia riposta in software legittimi per facilitare l’infezione.

Queste operazioni confermano l’uso, da parte di Evasive Panda, di tecniche sofisticate per compromettere le reti e i dispositivi bersaglio.

Investigare Evasive Panda

Il nostro caso si è aperto nel mese di Settembre 2024 quando una ONG operante in Europa, impegnata nel supporto a dissidenti e persone emigrate per motivi politici, è stata vittima di un attacco informatico che ha preso di mira i dispositivi di due suoi impiegati frequentemente in viaggio.

Modalità di attacco

L’attacco si è realizzato attraverso un’azione di spear-phishing che è partita dall’invio di due email all’apparenza legittime da due account Proton mail originariamente usati da un dissidente cinese rifugiatosi in Turchia.

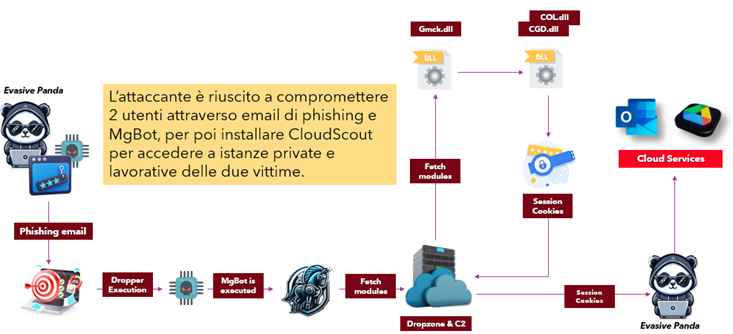

In realtà questi due messaggi contenevano link a un loader che, una volta attivato, installava MgBot e il toolkit Cloudscout sulle macchine vittima.

La meccanica con cui l’attaccante ha compromesso le prime due macchine è illustrata nella figura seguente:

Ottenuto il controllo da remoto dei due laptop l’attaccante, grazie alle funzionalità dei moduli di Cloudscout, ha potuto trafugare i session-cookie creati di volta in volta dall’utente per accedere ai sistemi remoti della NGO e grazie a questo ha potuto operare accessi abusivi successivamente, senza la necessità di autenticarsi e bypassando il meccanismo più importante posto a guardia dei dati e degli asset, ovvero la “Multi-Factor Authentication”

(MFA).

Grazie a questa prima azione, l’attaccante ha potuto accedere e poi utilizzare gli account delle due vittime per inviare messaggi ad altri soggetti interni all’organizzazione e da qui, riuscendo ad infettare altri utenti, ha potuto raggiungere i server della ONG, indicizzando informazioni riservate e prelevando dati archiviati in repository interni e in cloud della ONG.

Analisi tecnica

CloudScout è un framework malware .NET composto da più moduli che prendono di mira diversi servizi cloud.

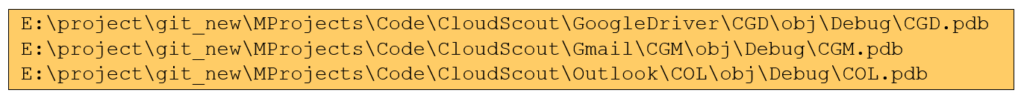

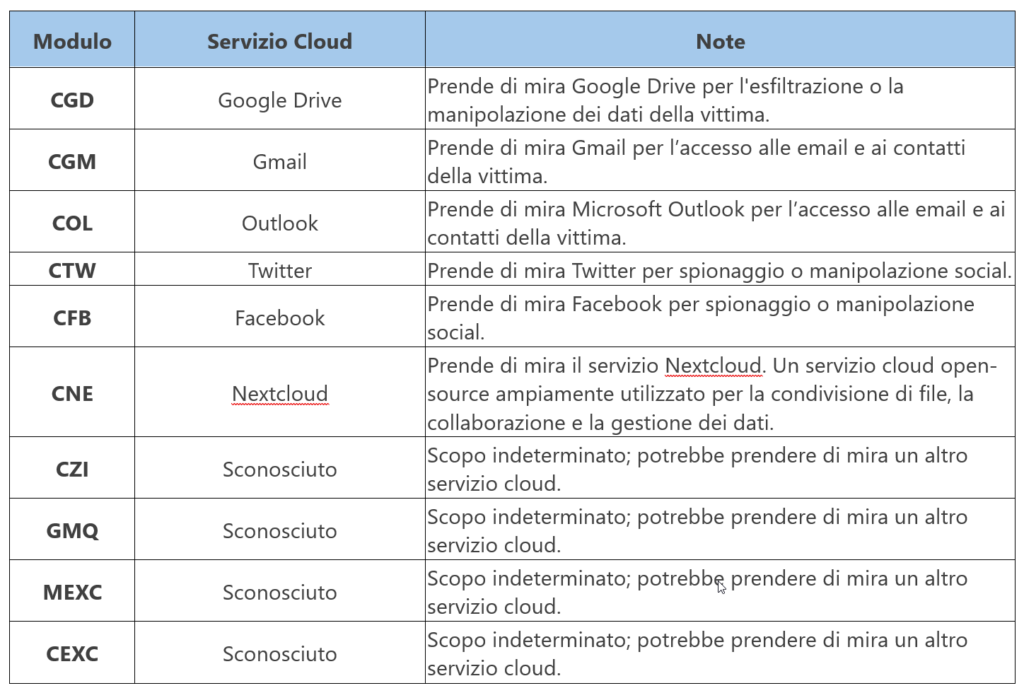

Il nome CloudScout deriva dai percorsi PDB dei moduli ottenuti dall’analisi del malware:

Lasciando il compito dell’approfondimento del malware ad un ottimo articolo di ESET, rimane essenziale per comprenderne la capacità operativa, considerare che al suo interno sono configurati sette moduli della sezione CommonUtilities ognuno selettivamente attivabile durante un attacco, e corrispondente a un diverso servizio cloud.

La tabella di seguito definisce ogni modulo e il suo corrispettivo servizio cloud:

Come confermato da ESET, lo scopo di alcuni di questi moduli rimane indeterminato, ma nel nostro caso l’attaccante ha fatto uso di Nextcloud per accedere alle informazioni più importanti, nella sua attività di spionaggio.

Allarme iniziale

Sfortunatamente, solo due settimane dopo l’iniziale compromissione dei laptop dei due operatori la ONG si è resa conto di essere stata compromessa.

La presenza di un tunnel SSL a partire da una macchina interna ha avviato l’analisi a cui è seguita la richiesta di supporto da parte del mio team.

L’avvio dell’investigazione è stato piuttosto complesso, a causa delle regole di ingaggio atipiche applicate dalla ONG che ha preteso la mappatura puntuale e preventiva di ogni accesso ai sistemi server da parte degli operatori del mio team.

Questo ha dilatato oltremodo le operazioni e ha fatto perdere tempo prezioso, ma fortunatamente la vittima è stata accomodante sulle nostre richieste di evitare azioni irrazionali nella prima fase dell’analisi.

Ovviamente è apparso chiaro, sin dall’inizio, che l’attaccante aveva avuto tempo e possibilità di muoversi indisturbato e che ogni eventuale azione sulle macchine compromesse avrebbe immediatamente allertato l’attore rendendo l’investigazione molto più complessa e tortuosa.

Dal punto di vista operativo, il team di investigazione ha puntato ai seguenti obiettivi:

- Aumentare la visibilità di rete tramite una piattaforma NDR

- Avviare l’analisi forense in modalità non invasiva sulle macchine sospettate di compromissione

- Preparare un’azione rapida e precisa di eradicazione dell’attaccante.

Tutte operazioni partite e condotte a poche ore dall’avvio dell’investigazione.

Aumentare la visibilità di rete tramite una piattaforma NDR. La visibilità di rete garantita da un sistema di Network Detection and Response (NDR), ha giocato un ruolo cruciale nella fase iniziale dell’investigazione.

Grazie a questa dimensione dell’analisi è possibile ottenere rapidamente risultati su tutta una serie di potenziali aree di lavoro. La visibilità di rete permette infatti:

- di identificare e contenere rapidamente l’attacco.

- Fornisce i dati necessari per ricostruire la catena degli eventi.

- Supporta il monitoraggio in tempo reale delle attività malevole.

- Aiuta a mitigare gli effetti e prevenire attacchi futuri.

- Offre prove forensi per analisi legali o conformità normativa.

Senza visibilità di rete, l’analista è costretto a operare “al buio”, rendendo estremamente difficile rispondere efficacemente a un attacco in corso. Nel nostro caso invece, il team investigativo ha optato per un monitoraggio approfondito del traffico di rete. Questo approccio ha permesso di:

-

- Comprendere la portata dell’attacco, identificando con precisione le macchine controllate dall’attaccante.

- Individuare gli account utilizzati per accedere ai sistemi e mappare i movimenti laterali dell’attaccante.

- Segregare gli asset critici dalle macchine compromesse, impedendo ulteriori accessi non autorizzati a informazioni riservate.

La soluzione NDR ha permesso infatti:

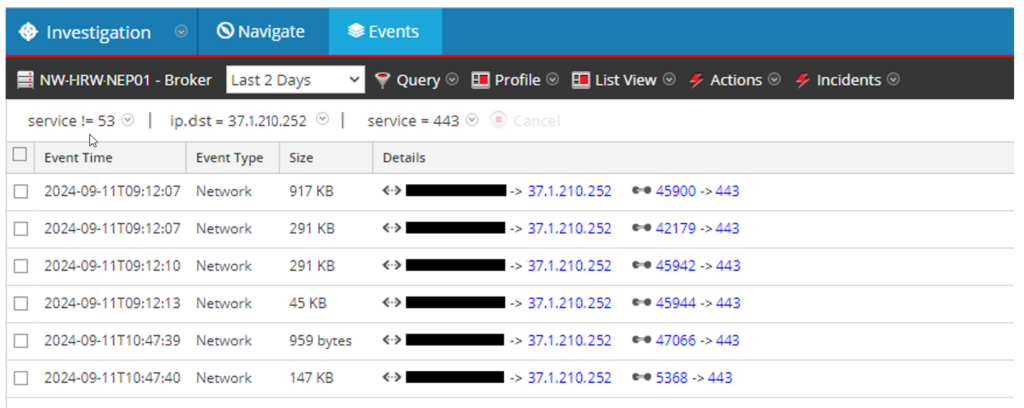

- Il rilevamento del tunnel attraverso cui l’attore esfiltrava i dati: Monitorando il traffico in uscita è stato possibile identificare sessioni anomale che in orari non canonici effettuavano traffico verso indirizzi IP sospetti.

- La presenza di CloudScout: Monitorando il traffico verso i servizi cloud (Google Drive, Gmail, Outlook, ecc.) è stato possibile identificare il malware in azione.

- Comunicazioni C2: Grazie all’analisi è stato possibile identificare la C2 del Trojan MgBot usato per controllare da remoto alcune macchine.

- Movimenti laterali: Attraverso la revisione delle attività interne è stato possibile triangolare vari movimenti laterali svolti dall’attaccante nella rete, come l’uso di strumenti di amministrazione remota.

La figura sottostante illustra il tunnel SSL usato dall’attaccante per svolgere l’esfiltrazione di dati:

Analisi forense: Grazie ai dati raccolti dall’NDR, è stato possibile espandere l’analisi ad altri sistemi, identificando per via forense con l’ausilio della soluzione di Endpoint Detection & Response (EDR) attiva i processi maliziosi attivi sulle macchine vittima raccogliendo evidenze chiave sui vettori di attacco utilizzati.

In aggiunta è stato possibile

-

- Analizzare i log di rete per tracciare le interazioni tra le macchine compromesse e i server remoti.

- Preparare un piano dettagliato per l’espulsione degli attaccanti, evitando il rischio di una rimozione parziale che avrebbe potuto lasciare porte aperte per ulteriori intrusioni.

Nell’ambito del contenimento, a valle della prima triage, il team ha proceduto ad attivare una selettiva Revoca dei session cookie terminando le sessioni attive sugli account compromessi dopo aver reimpostato le credenziali di accesso.

Si sono inoltre rafforzate le protezioni dei server contenenti dati e asset critici implementando un monitoraggio puntuale degli accessi e cambiando gradualmente la soluzione MFA in modo da costringere l’attaccante a cambiare modalità di lavoro.

Conclusioni

L’attacco condotto da Evasive Panda dimostra l’elevato livello di sofisticazione raggiunto e l’importanza di adottare misure di sicurezza avanzate per proteggere le organizzazioni operanti in settori sensibili.

L’uso di un NDR ha permesso al team investigativo di ottenere una visione chiara e completa dell’attacco, favorendo una gestione più efficace della risposta.

La protezione delle informazioni sui dissidenti è cruciale non solo per la sicurezza delle persone coinvolte, ma anche per il mantenimento della fiducia nel lavoro delle ONG.

Stefano Maccaglia è un esperto di cybersecurity, attualmente Direttore dei servizi di Incident Response (IR) di NetWitness. Con una carriera pluriennale nel campo della sicurezza informatica, ha gestito e risolto numerosi incidenti di alto profilo, affrontando minacce come ransomware, spionaggio informatico, attacchi ai sistemi di controllo industriale e molto altro.

Stefano è entrato a far parte di RSA/Netwitness nel 2013, dove ha contribuito a indagini e risposte agli incidenti per aziende di tutto il mondo, consolidando la sua reputazione come esperto nel settore.

Prima di approdare in RSA e NetWitness, ha ricoperto ruoli di ricerca e consulenza in prestigiose organizzazioni internazionali come Digital, HP, Cisco e Accenture, acquisendo una vasta esperienza in ambito tecnologico e di sicurezza.

La sua passione per l’informatica e la sicurezza risale agli anni ’80 e ’90, quando era un attivo membro delle prime comunità hacker e underground, vivendo in prima persona l’evoluzione della scena hacker internazionale. Oltre al suo lavoro operativo, Stefano è un riconosciuto security researcher, con numerosi paper e presentazioni all’attivo in prestigiose conferenze internazionali come la RSA Conference, Infosecurity e ISACA.

Stefano si e' laureato presso La Sapienza Università di Roma e vanta diverse certificazioni di cybersecurity, che attestano la sua competenza e dedizione al campo.

La sua combinazione di esperienza pratica, conoscenza tecnica e capacità di ricerca lo rendono una figura di riferimento nel mondo della cybersecurity mondiale.