Email Security: Red flag e best practice

L’email security è fondamentale per proteggere aziende e utenti da minacce come phishing, malware e attacchi mirati attraverso la posta elettronica. In questo articolo, analizzeremo le principali red flag da tenere sotto controllo per identificare email potenzialmente pericolose e le best practice per gestirle in modo sicuro. Queste includono l’adozione di protocolli sicuri, il monitoraggio delle email sospette e la formazione periodica del personale per riconoscere minacce. Scopri come applicare strategie preventive e reattive per evitare violazioni e difendere i dati sensibili della tua organizzazione dalle minacce via email.

Email Security: Red flag

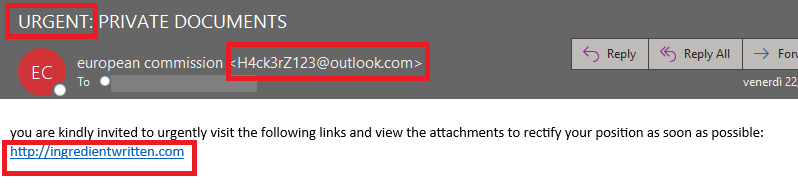

A questo punto verranno mostrate alcune mail e le relative red flag:

In questo caso è possibile osservare le seguenti red flag:

- Subject che fa leva sull’urgenza di effettuare un’azione

- Header from palesemente malevolo

- Link che fa uso del protocollo http, tipico indice di una mail di phishing.

Nota: si tenga presente che le mail di phishing avanzato utilizzano anche protocolli sicuri come “https” quindi preso singolarmente questo indicatore non è sempre “parlante”.

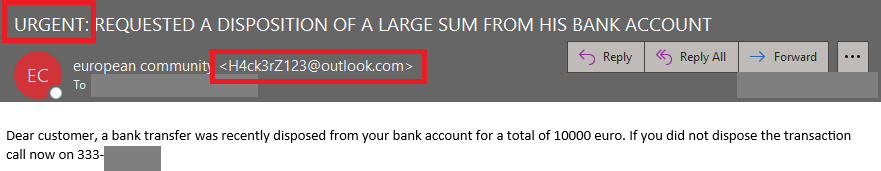

In questo caso invece, oltre alle evidenze precedenti, si può osservare come l’attaccante punti molto sul lato emotivo e tenti di farsi richiamare al numero indicato. Si può notate inoltre che la mail fa uso di terminologie “generiche” come “Dear customer”, questo è indice che possano esserci molteplici utenti coinvolti.

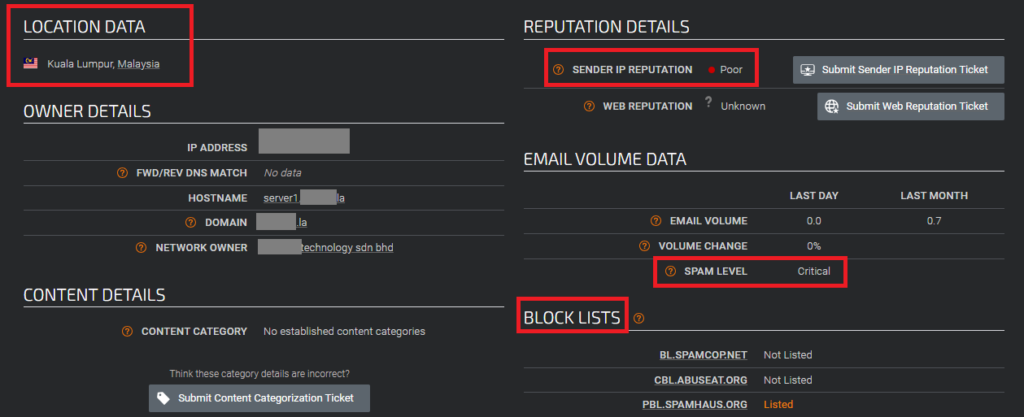

Di seguito, infine, si riportano alcune evidenze malevole, recuperabili tramite i tool precedentemente descritti, di un IP estratto dall’header di una mail.

In particolare, l’analista dovrà tenere in considerazione:

- La geolocalizzazione dell’IP, è probabile che una mail malevola sia inviata da una nazionalità con la quale l’azienda non collabora o comunque da aree note per le loro attività malevole o comunque sospette.

- La sender IP reputation.

- Il livello di spam segnalato nel web.

- Eventuali blacklist.

Email Security: Best practice

- Quando si riceve una mail da un utente sconosciuto si consiglia di evitare di rispondere e chiedere ad eventuali colleghi.

- Le mail che fanno leva sulle urgenze e/o emozioni potrebbero essere potenzialmente malevole. Anche in questo caso si consiglia di maneggiarle con attenzione.

- In caso venga segnalato via mail che la password è in scadenza si consiglia di utilizzare i link ufficiali di quel determinato canale e/o comunque non quelli presenti nella mail (specie se questa utilizza protocolli non sicuri come “http” o provenga da un sender sospetto/sconosciuto).

- Se vengono richiesti dati sensibili, si invita ad utilizzare i canali sicuri ed eventualmente contattare i riferimenti noti e non quelli forniti tramite mail. Questo genere di informazione non vengono mai richieste via mail dai gestori bancari e simili.

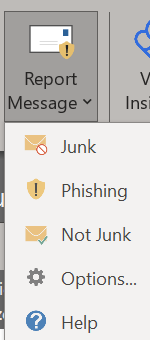

- Ogni allegato sospetto proveniente da un sender sconosciuto è potenzialmente malevolo. Solo i file “.txt” attualmente risultano essere sicuri in quanto contenente solo testo. Per tale ragione si invita a segnalare la mail al team di competenza. Uno dei metodi più utilizzati per riportare mail malevole tramite Outlook è col plugin “Report Message” (figura 23) attraverso il quale con pochi semplici passi l’utente potrà segnalare la mail sospetta.

- Ogni azienda dovrebbe abilitare la propria casella “Abuse” per la gestione delle segnalazioni di mail malevole al team di competenza.

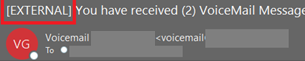

- Tutte le mail provenienti dall’esterno vanno maneggiate con cura. Ogni azienda dovrebbe quindi abilitare, tramite l’uso dei propri mail secure gateway, il tag esterno nel subject e/o nel body della mail, si veda figura 24. Questo tag è molto utile in quanto informerà l’utente che la mail ricevuta non proviene dal perimetro aziendale.

Alcune soluzioni, come Proofpoint, consentono anche un’elevata personalizzazione del tag esterno sopra descritto.

- Ogni evento noto al pubblico, come possono essere ad esempio le festività o la pandemia di Covid-19, vengono puntualmente utilizzate per avviare campagne malevole allo scopo di diffondere malware e/o altri intenti malevoli. È quindi necessario porre particolare attenzione a questo tipo di mail.

- Ogni azienda dovrebbe avviare periodicamente (almeno una volta all’anno) campagne di awareness allo scopo di sensibilizzare le varie utenze su tematiche legate all’email security al fine di ridurre al minimo tutti i potenziali rischi degli attacchi veicolati tramite email

- Nel caso in cui si cada in una mail di phishing e/o si clicchi su un link malevolo (può capitare a chiunque in caso di stanchezza) si consiglia di seguire il modello “Avoid FUD (Fear, Uncertainty, and Doubt)” in cui si invita a non farsi prendere dal panico e a segnalare prontamente l’attacco malevolo al team di competenza informandolo di essere caduti in una mail di phishing. Ciò aiuterà a prendere tutte le dovute precauzioni e (si spera) sollecitare anche il management ad avviare dei training per i dipendenti per sensibilizzarli sulla tematica e l’importanza di non eseguire file e/o link sospetti provenienti da sender sconosciuti.

In conclusione, quindi, l’email security è un insieme di misure preventive e reattive volte a garantire la sicurezza delle comunicazioni che avvengono tramite posta elettronica con l’obiettivo di proteggere le organizzazioni e gli utenti da possibili minacce provenienti dal web. È importante essere sospettosi di email che richiedono azioni immediate, contengano link o allegati sospetti e che provengono da mittenti non riconosciuti. In caso di dubbi sulla legittimità di un’email, è sempre consigliabile contattare direttamente l’organizzazione o la persona coinvolta utilizzando informazioni di contatto verificate, anziché rispondere o cliccare sui link forniti nell’email.

Questo articolo è stato estratto dal white paper “Email Security: Intelligenza Artificiale, Protocolli e Best Practice Contro gli Attacchi Informatici” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/email-security-intelligenza-artificiale-protocolli-e-best-practice-contro-gli-attacchi-informatici/

Questo articolo è stato estratto dal white paper “Email Security: Intelligenza Artificiale, Protocolli e Best Practice Contro gli Attacchi Informatici” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/email-security-intelligenza-artificiale-protocolli-e-best-practice-contro-gli-attacchi-informatici/

Articolo a cura di Fabrizio Giorgione

Fabrizio Giorgione si è laureato nel 2018 alla magistrale in ingegneria informatica presso l’università degli studi del Sannio con una tesi dal titolo “Analisi della superficie di attacco di un sistema SCADA”. Nello stesso anno ha iniziato a lavorare nel settore della Cyber Defense in NTT Data come Cyber Security Expert all’interno dello zenSOC in molteplici contesti internazionali occupandosi anche di tematiche relative all’incident response, email security, malware analysis e threat intelligence.Ha conseguito numerose certificazioni tra cui: CompTIA CySA+, Splunk, Proofpoint, Microsoft, FireEye e Fortinet e utilizza le sue conoscenze e competenze per guidare e supportare colleghi e amici su tematiche legate alla cyber security e all’ingegneria dell’informazione.