Email Security: Social Engineering e Threat Intelligence

Introduzione

L’email security è un’area della cyber security che coinvolge un insieme di metodologie, procedure e tecnologie il cui scopo è quello di proteggere le comunicazioni che avvengono tramite email prevenendo l’esecuzione di potenziali malware, URL malevoli ed esfiltrazione di informazioni sensibili. Ogni minaccia e rischio per la sicurezza che viene veicolato tramite la posta elettronica verso uno o più utenti deve quindi essere prontamente analizzato ed eventualmente neutralizzate. Il rischio di subire un attacco ransomware e/o malware tramite email è molto elevato basti pensare che, stando alla “The Definitive Email Cybersecurity Strategy Guide” di Proofpoint, oltre il 90% delle minacce per le aziende vengono veicolate o iniziano tramite email. Inoltre, osservando la top ten dei più diffusi Cyber Attacks nel 2023:

- Malware

- Phishing

- Denial-of-Service (DoS) Attacks

- Code Injection Attacks

- IoT-Based Attacks

- Identity-Based Attacks

- Supply Chain Attacks

- Spoofing

- Insider Threats

- DNS Tunneling

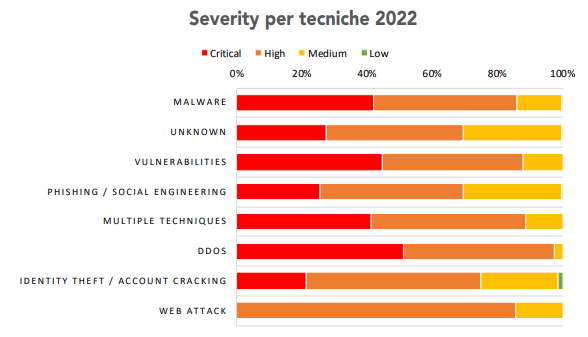

si può notare che la posta elettronica è uno dei principali vettori di attacco utilizzato dai cyber criminali. Nell’ultimo rapporto del Clusit 2024 si conferma tale tendenza in merito anche alla “severity” degli attacchi informatici, infatti, si afferma che “rimane costante la gravità degli attacchi che fanno uso di Phishing / Social Engineering” e che gli attacchi basati su “phishing e social engineering” in Italia riguardano ormai l’87% in valore assoluto.

Social engineering e threat intelligence

Tra le principali metodologie per la costruzione di mail malevole verso specifici target ci sono dunque:

- La Social engineering

- L’OSINT (Open-source intelligence)

La social engineering è una tecnica di manipolazione che fa leva sulle caratteristiche umane per ottenere informazioni private, credenziali di accesso o dati di interesse. Nell’ambito del cybercrimine, queste tecniche sono anche note come “human hacking” e hanno come obiettivo quello di adescare gli ignari utenti inducendoli a esporre dati riservati, a diffondere malware o a concedere l’accesso a sistemi riservati. Questi attacchi possono avvenire online, di persona o attraverso altre interazioni. Tra le caratteristiche di un attacco di social engineering ci sono:

- Le emozioni come la paura, la curiosità, la rabbia, la tristezza ecc.

- L’Urgenza della richiesta.

- L’indurre sicurezza e fiducia nell’interlocutore per fargli compiere azioni a suo svantaggio.

L’Open-Source Intelligence (OSINT) invece fa riferimento a tutte quelle informazioni e risorse disponibili in rete come, media (giornali, radio, televisioni ecc), pubblicazioni accademiche, conferenze e dati pubblici (report governativi e simili) che sono a disposizione di tutti e che quindi potrebbero rappresentare un rischio per la sicurezza. In base al tipo di informazione si parla di:

- GEOINT, Geospatial Intelligence.

- SIGINT, Signals Intelligence.

- HUMINT, Human intelligence (collezione di informazioni relative a una persona e/o un gruppo, tendenzialmente di potenziali criminali).

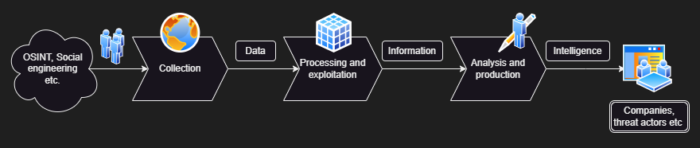

La threat intelligence si occupa quindi di collezionare i dati “non strutturati” raccolti dalla rete o altre fonti per poi, a seguito di apposite analisi, renderli “strutturati” e utilizzabili per comprendere eventuali possibili attacchi e definire potenziali “threat actors”. Ovviamente, lato attaccante, la threat intelligence può invece essere utilizzata per effettuare azioni malevoli ad aziende e/o piattaforme aiutandoli a definire il “profilo” del target che si intende colpire. In figura 1 si può osservare il processo sin qui descritto.

Tra le principali fonti OSINT ci sono i social network (Facebook, Instagram, Tik Tok e simili), i motori di ricerca (Google, DuckDuckGo, Bing ecc) e le piattaforme come Shodan, che consentono di ricercare e individuare server o altri sistemi, come webcam ecc, esposti in rete.

“Only The Paranoid Survive”

[Andy Grove]

Esistono inoltre fonti OSINT più strutturare che consentono alla cyber defense di reagire prontamente alle nuove minacce, tra cui:

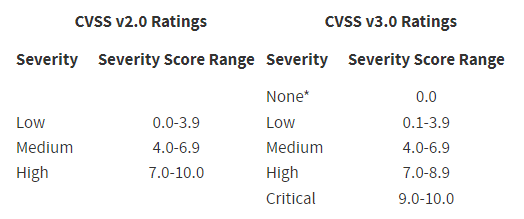

- CVSS (Common Vulnerability Scoring System (CVSS)) utilizzato per misurare qualitativamente la “severity” (low, medium, high, critical) di una minaccia. Consente alle organizzazioni di valutare le caratteristiche di una vulnerabilità e la sua gravità mediante un punteggio numerico utilizzando tre componenti:

- Base: rappresenta le caratteristiche intrinseche della vulnerabilità e che non variano nel tempo. Considera l’impatto della vulnerabilità in caso questa venga sfruttata.

- Temporale, tiene conto di come la vulnerabilità possa variare nel tempo valutando anche le possibili mitigazioni.

- Ambientale, dipendente dal sistema in cui si andrà ad operare, si valutano i vari asset di interesse e se ne calcoleranno i danni e i potenziali effetti collaterali.

Di seguito la tabella con i relativi score con le due ultime versioni a confronto:

Le vulnerabilità vengono collezionate dal NIST e pubblicate nell’NVD “national vulnerability database” a disposizione di chiunque ne abbia bisogno.

Mitre Att&ck framework: è una knowledge-base che consente di usufruire della “conoscenza” acquisita dalla security community in termini di tattiche, tecniche e procedure (TTPs) utilizzate dagli attaccanti, documentandone il “comportamento” (adversary behaviors) e le modalità d’interazione con gli elementi del sistema target. Questo tipo di minacce sono anche note come APT (Advanced persistence threat) e consentono di stabilire una presenza illecita e duratura all’interno di una rete aziendale. I target tipici di questi attacchi sono gli enti governativi e/o aziende per le quali le conseguenze dell’intrusione vanno dal furto di brevetti industriali, alla compromissione di informazioni personali di impiegati o pazienti, fino ad arrivare al sabotaggio di intere infrastrutture critiche e siti produttivi (si veda ad esempio Stuxnet).

Questo articolo è stato estratto dal white paper “Email Security: Intelligenza Artificiale, Protocolli e Best Practice Contro gli Attacchi Informatici” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/email-security-intelligenza-artificiale-protocolli-e-best-practice-contro-gli-attacchi-informatici/

Articolo a cura di Fabrizio Giorgione

Fabrizio Giorgione è nato a Napoli (NA) nel 1992. Si è laureato in ingegneria informatica presso l’università degli studi del Sannio il 17 dicembre del 2018 con una tesi dal titolo: “Analisi della superficie di un sistema SCADA”. Ha sviluppato, presso il laboratorio ISWATlab, un’applicazione Android denominata “Privacy Guard” la quale valuta il rischio di privacy leakage, ovvero il furto di informazioni, sugli smartphone (http://www.iswatlab.eu/?page_id=499). Ha effettuato il tirocinio presso lo “ZLab” di “Cse Cyber Sec” nell’ambito “SOC”, “Forensic” e “Malware Analysis”. Attualmente lavora presso la società di “NTT DATA” come “Cyber security Analyst” nel SOC di Napoli. Il suo compito è quello di effettuare analisi di log, di malware e di prevenire minacce interne ed esterne alla sua azienda e ai clienti della società. Si è occupato, inoltre, del montaggio e della gestione di sonde IDS/IPS presso Telecom Italia nella sede di Roma (RM).