Email Security e Intelligenza Artificiale

Nei precedenti articoli, abbiamo esplorato in dettaglio vari aspetti della sicurezza delle email, trattando la “Struttura di una mail, Email secure gateway e relativo mail flow” e approfondendo “Email Security: I Protocolli di Sicurezza che garantiscono l’Autenticità, l’Integrità e la Riservatezza delle Comunicazioni“. Questi protocolli e strutture costituiscono il fondamento tecnico e operativo su cui si basa la sicurezza delle comunicazioni digitali, fornendo un’infrastruttura solida per la protezione dei dati scambiati tramite posta elettronica. Tuttavia, con l’evoluzione continua delle minacce e l’adozione di tecniche sempre più sofisticate da parte degli attaccanti, emerge la necessità di implementare strumenti di difesa più avanzati, in grado di adattarsi dinamicamente alle nuove sfide poste dagli ambienti digitali odierni.

In questo contesto, l’intelligenza artificiale (IA) sta assumendo un ruolo sempre più centrale nella sicurezza delle email. L’IA, con le sue capacità di apprendimento automatico e profonda analisi dei dati, rappresenta un elemento chiave nell’identificazione e nella prevenzione delle minacce moderne, le quali sono spesso caratterizzate da un alto grado di complessità e imprevedibilità. Il presente articolo si concentra sull’esplorazione delle potenzialità dell’IA nella protezione delle infrastrutture di posta elettronica, analizzando come le tecniche di machine learning e deep learning possano contribuire a migliorare significativamente l’efficacia dei sistemi di difesa rispetto agli approcci convenzionali.

Verranno discussi gli sviluppi più recenti nel campo dell’IA applicata alla sicurezza informatica, con particolare riferimento alle tecnologie che consentono di rilevare comportamenti anomali, identificare schemi malevoli e prevenire attacchi avanzati. Questo approccio consente di andare oltre la semplice identificazione basata su regole predefinite, permettendo una risposta proattiva e adattiva alle minacce emergenti.

Email Security e Protection Server

I protection server non sono “onniscenti” e non sono in grado di comprendere il testo all’interno del body né di individuare qualunque tipo di minaccia.

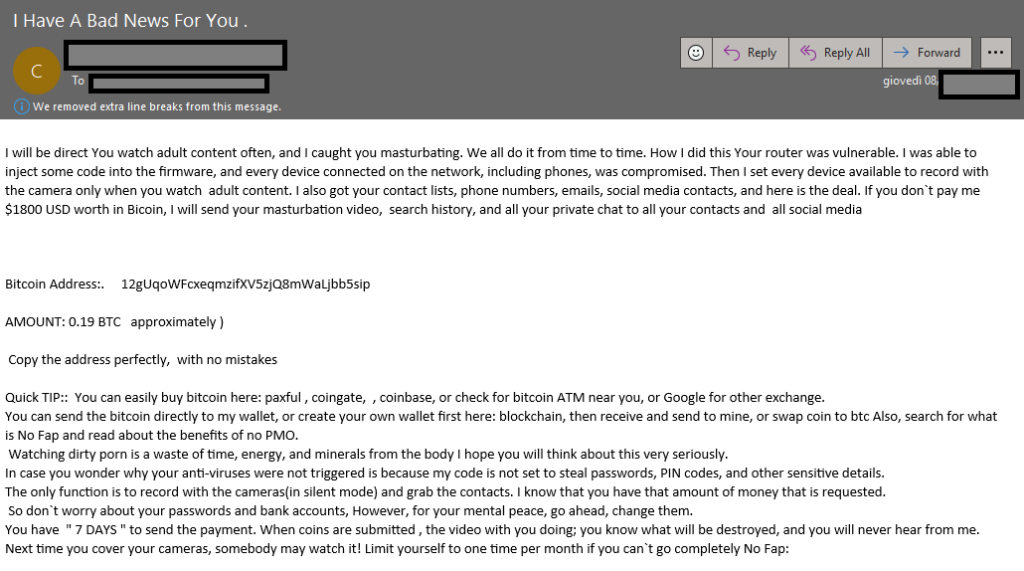

Ad esempio, le email contenente solo testo (in cui si invita l’utente ad effettuare pagamenti e/o lo si minaccia) proveniente da domini molto utilizzati (come gmail, yahoo ecc) tendenzialmente non vengono bloccate in quanto il protection server non è in grado di comprendere il “significato” del testo di una mail. Quindi una mail proveniente da “pippo@gmail.com” contenente solo testo in cui si richiede un pagamento su un certo IBAN non è sempre detto che venga bloccata, anzi. In figura 10 è possibile osservare un tentativo di frode in cui si richiede un pagamento in bitcoin per evitare che venga diffuso materiale altamente personale del dipendente.

Come si può evincere, la mail fa leva sullo stato emozionale che può scaturire sul destinatario. Realisticamente è probabile che non abbia nemmeno a disposizione il materiale di cui parla tuttavia tenta di creare panico nel dipendente che potrebbe, se non ha effettuato alcun tipo di training contro queste minacce, andare ad eseguire le azioni richieste.

Uno dei problemi principali quindi, oltre alla mancanza di training dei dipendenti, è legata alla mancanza da parte del secure gateway di bloccare queste tipologie di mail:

- sender proveniente da domini noti (gmail, yahoo e simili);

- mail contenente solo testo;

- nessuna evidenza malevola e/o di spoofing/phishing;

questo perché i mail secure gateway non sono “senzienti” e non sono quindi in grado di comprendere il testo. È in questo campo che si sta osservando l’entrata in gioco dell’intelligenza artificiale (IA). Di fatto molti secure gateway moderni stanno iniziando ad integrare le IA nei loro sistemi allo scopo di bloccare e/o prevenire un maggior numero di minacce di questo tipo e non solo. Tra le IA più note ci sono chatGTP e Gemini ma se ne potrebbero citare molte altre in base all’ambito di interesse, tra cui Synthesia, Midjourney e Stable Diffusion.

L’Adozione dell’Intelligenza Artificiale nell’Email Security

In questo contesto, l’adozione dell’intelligenza artificiale (IA) nei sistemi di email security rappresenta un punto di svolta tecnologico indispensabile per colmare le lacune presenti nelle soluzioni convenzionali. L’intelligenza artificiale consente l’implementazione di capacità analitiche avanzate, capaci di individuare schemi comportamentali anomali e di adattarsi proattivamente ai cambiamenti nel comportamento degli attaccanti.

Le metodologie avanzate di machine learning, ad esempio, consentono di identificare le minacce emergenti in maniera dinamica, attraverso l’analisi del comportamento e un adattamento continuo ai contesti specifici delle comunicazioni digitali. Tali metodologie possono essere ulteriormente potenziate mediante l’integrazione di tecniche di deep learning, che permettono di costruire modelli predittivi altamente sofisticati, in grado di analizzare grandi quantità di dati e rilevare minacce difficili da identificare con gli approcci tradizionali.

Email Security e Tecnologie di Natural Language Processing (NLP)

Un altro aspetto cruciale è l’utilizzo di tecnologie di Natural Language Processing (NLP) per migliorare la capacità dei sistemi di sicurezza di comprendere il contenuto semantico delle email. Queste tecnologie, combinate con il machine learning, permettono di rilevare messaggi che presentano indicazioni di manipolazione o intento malevolo, migliorando la capacità di individuare attacchi basati sull’ingegneria sociale. Inoltre, la capacità di adattamento dell’intelligenza artificiale consente ai sistemi di email security di apprendere dai tentativi di attacco precedenti e di evolversi per prevenire future minacce, aumentando la resilienza complessiva del sistema.

L’importanza della Formazione degli Utenti

Tuttavia, l’efficacia di un sistema di email security non dipende esclusivamente dall’impiego di tecnologie all’avanguardia: è imperativo anche che gli utenti siano dotati di un elevato livello di consapevolezza e formazione sulla sicurezza. Gli attacchi di ingegneria sociale, come il phishing, si basano proprio sulla manipolazione degli utenti, e l’elemento umano rimane una delle vulnerabilità più critiche. Solo attraverso un approccio integrato, che unisca tecnologie di intelligenza artificiale avanzate a un continuo addestramento del personale, è possibile ottenere una protezione resiliente e proattiva contro le sofisticate minacce dell’attuale panorama digitale.

La formazione degli utenti deve includere non solo la consapevolezza sui rischi potenziali, ma anche esercitazioni pratiche che simulino attacchi reali, per migliorare la capacità di riconoscere e reagire in modo appropriato alle minacce.

Conclusione

L’email security, dunque, non è soltanto una questione tecnologica, ma implica un impegno sinergico tra innovazione e formazione, affinché le organizzazioni possano proteggere in maniera efficace le proprie infrastrutture comunicative e garantire la continuità operativa in un ambiente sempre più esposto a rischi. Le soluzioni di sicurezza basate sull’intelligenza artificiale, combinate con un focus strategico sulla formazione e la consapevolezza del personale, rappresentano l’approccio più promettente per affrontare le sfide del futuro. In un panorama di minacce in costante cambiamento, solo un sistema di email security che sia adattivo, intelligente e supportato da una forza lavoro ben formata può garantire una difesa efficace e resiliente contro attacchi sempre più complessi e subdoli.

Questo articolo è stato estratto dal white paper “Email Security: Intelligenza Artificiale, Protocolli e Best Practice Contro gli Attacchi Informatici” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/email-security-intelligenza-artificiale-protocolli-e-best-practice-contro-gli-attacchi-informatici/

Articolo a cura di Fabrizio Giorgione

Fabrizio Giorgione è nato a Napoli (NA) nel 1992. Si è laureato in ingegneria informatica presso l’università degli studi del Sannio il 17 dicembre del 2018 con una tesi dal titolo: “Analisi della superficie di un sistema SCADA”. Ha sviluppato, presso il laboratorio ISWATlab, un’applicazione Android denominata “Privacy Guard” la quale valuta il rischio di privacy leakage, ovvero il furto di informazioni, sugli smartphone (http://www.iswatlab.eu/?page_id=499). Ha effettuato il tirocinio presso lo “ZLab” di “Cse Cyber Sec” nell’ambito “SOC”, “Forensic” e “Malware Analysis”. Attualmente lavora presso la società di “NTT DATA” come “Cyber security Analyst” nel SOC di Napoli. Il suo compito è quello di effettuare analisi di log, di malware e di prevenire minacce interne ed esterne alla sua azienda e ai clienti della società. Si è occupato, inoltre, del montaggio e della gestione di sonde IDS/IPS presso Telecom Italia nella sede di Roma (RM).