Email Security: Cyber Kill Chain come modello di Difesa

Per comprendere come difendersi da potenziali attacchi malevoli è necessario studiare come questi avvengano. Per fare ciò, esistono diversi modelli, tra questi uno dei più noti ed utilizzati è quello della “Cyber Kill Chain” ideato da Lockheed Martin nel 2011.

Cyber Kill Chain: Un Modello Essenziale per la Sicurezza Informatica e la Difesa Cibernetica

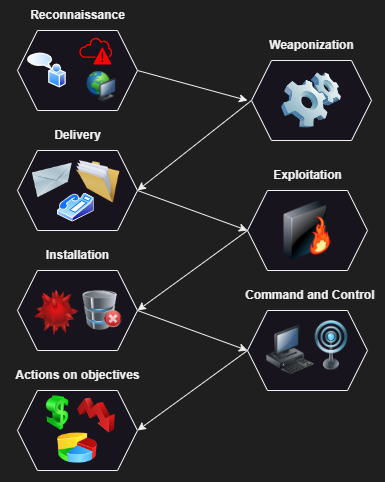

Questo modello descrive in sette fasi, si veda la figura 2, come un attaccante può compromettere un determinato target e di contro anche come identificare e prevenire potenziali attività malevole:

- Reconnaissance: consiste nella raccolta di informazioni tramite tecniche di social engineering e/o OSINT per identificare e selezionare l’obiettivo. Questa fase può avvenire in due modalità:

-

- Passiva: analisi e raccolta di informazioni tramite l’uso di siti web, annunci, Google, Shodan e simili.

- Attiva: tramite l’uso di tool per effettuare scansioni dirette sul target (verifica delle porte aperte con i relativi servizi esposti e molto altro). Tra i tool più noti va sicuramente citato Nmap.

L’obiettivo di questa fase è trovare delle vulnerabilità che, potenzialmente, consentiranno agli attaccanti di entrare nella rete. Di contro la cyber defense dovrà occuparsi di mitigare e ridurre la superficie d’attacco utilizzabile dagli attaccanti.

- Weaponization: trovata una vulnerabilità, gli attaccanti creano o cercano un exploit che consenta di sfruttarla. In questa fase vengono anche individuati possibili malware a supporto dell’attacco. Spesso per guadagnare l’accesso ad un sistema, vengono sfruttati anche gli zero day o vulnerabilità note ma non ancora “patchate” dagli amministratori del sistema.

- Delivery: consiste nella trasmissione dell’exploit individuato all’obiettivo, di seguito alcuni esempi di come potrà essere consegnato:

-

- Compromissione di un servizio esposto;

- Invio di una mail malevola all’indirizzo della vittima;

- Campagne di Social Engineering;

- Chiavetta USB lasciata nei pressi dell’azienda, ad esempio nel parcheggio;

- Compromissione di siti web terzi, abitualmente visitati dai dipendenti dell’azienda target (tramite l’uso, ad esempio, di attacchi di cross-site scripting (XSS)).

In questa fase, nella cyber defense, è fondamentale adottare un sistema di monitoraggio che consenta di individuare potenziali attività malevole e quindi strutturare un perimetro difensivo che comprenda almeno: firewall perimetrali, IDS/IPS, secure mail gateway, SIEM e un security operation center (SOC) per la gestione dei molteplici alert che verranno generati.

- Exploitation: consiste nello sfruttamento di una o più vulnerabilità da parte dei malware introdotti nel sistema sotto attacco. Tendenzialmente si fa uso anche di tecniche di obfuscation per rendere queste azioni totalmente invisibili ai sistemi difensivi precedentemente elencati.

- Installation: ottenuto l’accesso al sistema gli attaccanti cercheranno di mantenerlo tentando di installare ulteriori malware e backdoors che gli consentiranno successivamente di propagarsi nella rete e di accedere, tramite movimenti laterali, ad utenze con maggior privilegio.

- Command and Control (C2 o C&C): in questa fase si tenta di stabilire una comunicazione stabile e duratura con l’obiettivo di utilizzare la macchina infetta. In questa fase un APT consentirà ad esempio di:

- Esfiltrare informazioni sensibili;

- Infettare altre macchine;

- Effettuare “privilege escalation” su macchine amministrative;

In queste ultime due fasi, il monitoraggio delle attività sospette lato cyber defense è fondamentale. È molto importante in questo caso, ad esempio, avere sistemi come UEBA (User and entity behavior analytics) e regole di GPO (Group Policy Objects) che consentano di individuare comportamenti anomali e accessi non autorizzati.

- Actions on objectives: in quest’ultima fase avverrà il vero e proprio attacco al sistema; Questo varierà in base al tipo di attaccante e alle sue motivazioni, ad esempio:

- Finanziarie;

- Politiche;

- Militari;

L’attaccante avrà accesso a informazioni confidenziali e potrà interrompere servizi e/o avere capacità di bloccare l’ordinaria operatività.

Mitigazione dei Rischi e Interruzione della Catena d’Attacco: Strategie di Difesa Cibernetica

In ogni fase del modello, come visto, è possibile individuare delle azioni per mitigare e quindi interrompere la catena d’attacco. Esistono diverse varianti al modello illustrato ma il cui obiettivo è sempre lo stesso; ovvero comprendere il modus operandi dell’attaccante allo scopo di moderare i rischi e quindi “rompere la catena” al fine di interrompere e/o mitigare la minaccia. Questo modello, infine, è anche utilizzato per comprendere al meglio le TTPs (Tecniche, tattiche e procedure) di un determinato “Threat actors” e/o “Malware”. Come visto, la consegna di un malware può avvenire tramite un’email malevola durante la fase di delivery.

Questo articolo è stato estratto dal white paper “Email Security: Intelligenza Artificiale, Protocolli e Best Practice Contro gli Attacchi Informatici” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/email-security-intelligenza-artificiale-protocolli-e-best-practice-contro-gli-attacchi-informatici/

Articolo a cura di Fabrizio Giorgione

Fabrizio Giorgione si è laureato nel 2018 alla magistrale in ingegneria informatica presso l’università degli studi del Sannio con una tesi dal titolo “Analisi della superficie di attacco di un sistema SCADA”. Nello stesso anno ha iniziato a lavorare nel settore della Cyber Defense in NTT Data come Cyber Security Expert all’interno dello zenSOC in molteplici contesti internazionali occupandosi anche di tematiche relative all’incident response, email security, malware analysis e threat intelligence.Ha conseguito numerose certificazioni tra cui: CompTIA CySA+, Splunk, Proofpoint, Microsoft, FireEye e Fortinet e utilizza le sue conoscenze e competenze per guidare e supportare colleghi e amici su tematiche legate alla cyber security e all’ingegneria dell’informazione.