Email Forensics: Studio di email malevola e principali tool di analisi

Nell’era digitale, la sicurezza email è diventata una priorità imprescindibile per organizzazioni e individui. Questo articolo offre una guida all’Email Forensics utile ad analizzare e difendere le comunicazioni via email da minacce informatiche illustrando metodologie e strumenti all’avanguardia per individuare messaggi sospetti o dannosi.

Il testo si propone come risorsa fondamentale per chi desidera potenziare le proprie difese, fornendo best practice, indicatori chiave da monitorare e una panoramica degli strumenti più efficaci per l’analisi forense: dall’esame degli header alla verifica degli allegati, vengono trattati tutti gli aspetti critici per implementare una strategia di protezione completa.

In un contesto in cui le minacce veicolate via email diventano sempre più sofisticate, questa guida offre competenze essenziali per proteggere dati sensibili e infrastrutture IT. Per un’analisi più approfondita sull’intersezione tra sicurezza email e tecnologie emergenti, vi invitiamo a consultare il precedente articolo “Email Security e Intelligenza Artificiale“, che esplora le ultime innovazioni nel settore.

Email Forensics, come realizzare un’analisi approfondita

Quando si analizza un’email ci sono diversi fattori da tenere in considerazione:

- Verifica dell’header from, se quindi il sender è noto oppure sconosciuto facendo caso anche ad eventuali “errori” nel dominio e/o nel nome dell’indirizzo. Questo potrebbe essere un primo chiaro segnale di una mail potenzialmente malevola.

- Se il contenuto della mail cerca di far leva sulle nostre emozioni per ottenere delle informazioni

- Analisi degli URL: un primo sintomo di una mail malevola riguarda l’uso del protocollo “http” invece dell’uso di un protocollo più sicuro e protetto come “https”.

- Analisi degli allegati, utili per infettare una macchina e/o eseguire un malware, ad esempio, aprendo un file word/excel se come prima azione viene richiesto di “attivare le macro”. L’attivazione di macro di un file office è uno dei modelli d’attacco più utilizzati da molteplici malware, tra cui Emotet e da altri ransomware, per infettare le macchine destinatarie. Quest’operazione quindi in moltissimi casi è sintomo che l’allegato possa essere malevolo. Si invita quindi a non aprire e/o eseguire allegati provenienti da mittenti sconosciuti e in cui si chieda di “abilitare” le macro. Altri file da cui si consiglia di porre maggior attenzione sono gli eseguibili “.exe” e i file con estensione “.bat”.

Un’analisi più approfondita può essere effettuata tramite analizzando l’header. Quest’analisi consentirà di individuare molteplici IoC (Indicator of compromise) che aiuteranno a comprendere se effettivamente la mail risulta essere malevola. Tra le informazioni più rilevanti estraibili dall’header di un email ci sono:

- “Connections” come sender IP da cui è partita la mail e relativi hostname/relay attraversati;

- Envelope information (Sender e Recipient);

- Header From, to, subject e data;

- Return-Path;

- SPF, DKIM e DMARC e relative configurazioni;

- Message-ID, univoco per ogni mail;

- MIME- Version;

- X-Spam Status;

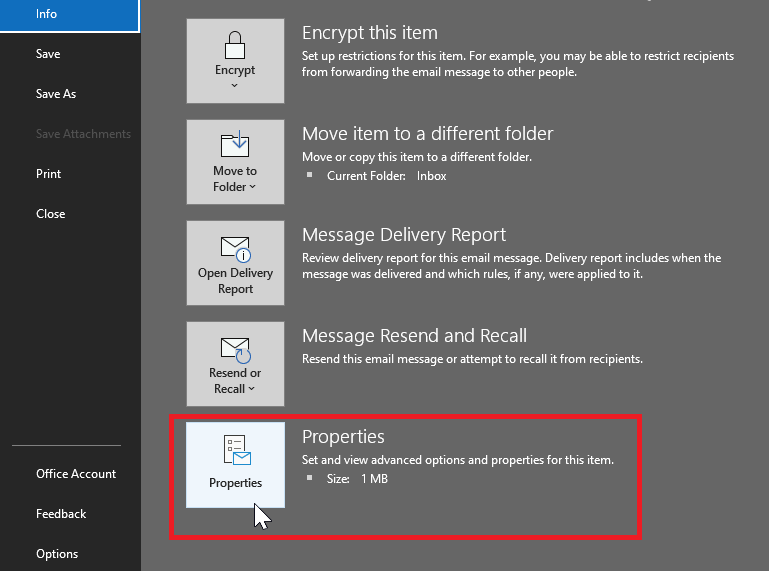

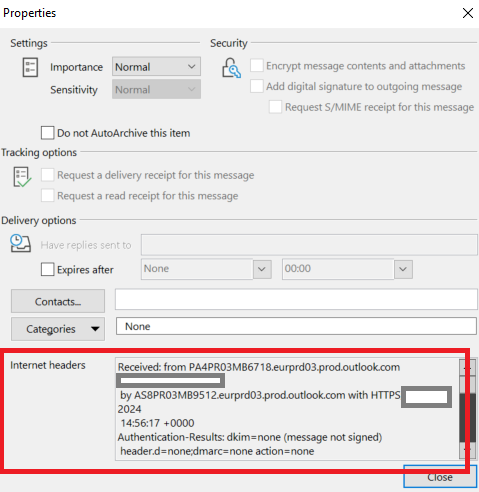

Per estrarre l’header di una mail è sufficiente seguire i seguenti passi:

- Aprire la mail tramite Outlook, Thunderbird o altro software simile

- File -> Info -> Properties -> Internet headers

Nota. Per effettuare una corretta analisi dell’header è fondamentale che la mail NON sia stata “forwadata” ma che la segnalazione ricevuta sia invece allegata nella mail. Ciò consentirà di non perdere tutte le informazioni relative alle connessioni e comunicazioni avvenute tra il sender sospetto e il recipient.

Una volta selezionato il contenuto “dell’internet headers” sarà possibile procedere all’analisi di tutti i vari campi di interesse sin qui elencati. Tra i tool a supporto per analizzare un header si segnalano:

- MxToolbox: https://mxtoolbox.com/EmailHeaders.aspx

- Google Admin Toolbox: https://toolbox.googleapps.com/apps/messageheader/

- Analyze mail header: https://mailheader.org

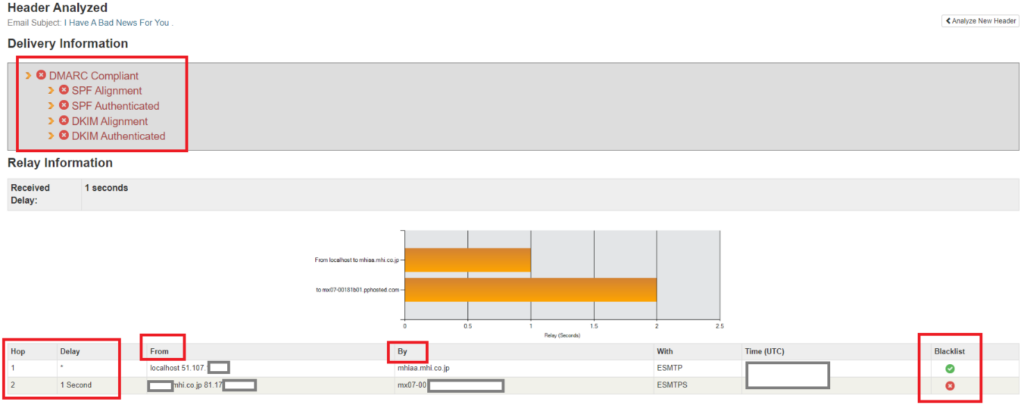

MxToolbox fornisce una vasta gamma di informazioni relative a:

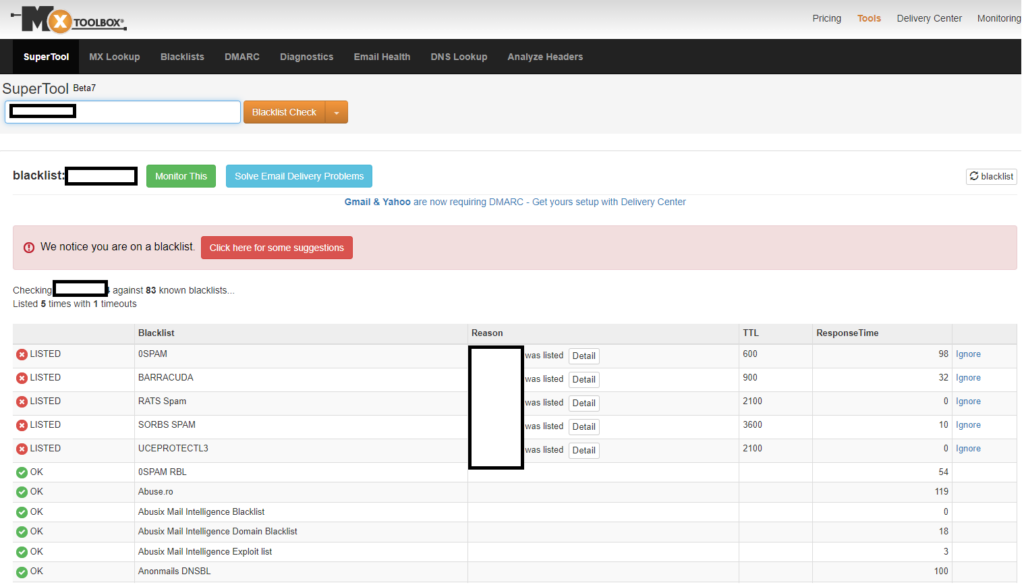

- Blacklist di un IP e/o dominio

- “Delivery information”: SPF, DKIM e DMARC

- “Relay information” con tutte le informazioni di interesse relative al flusso della mail (dal sender al recipient finale). Tramite quest’area sarà infatti possibile osservare se la mail ha attraversato qualche relay e/o hostname malevolo.

Cliccando sul tasto blacklist e poi successivamente su “Detail” l’analista potrà osservare in quali di queste l’IP è stato inserito e perché quell’IP è stato classificato come malevolo da quella specifica blacklist:

Non è sempre detto che se una mail proviene da un IP in blacklist sia necessariamente malevola; tuttavia, questo potrebbe essere un primo segnale di allarme per un analista.

Per effettuare ulteriori analisi degli IP estratti dall’header è possibile utilizzare diversi tool tra cui:

- Talos: effettua analisi di IP fornendo informazioni come: ‘country, domain reputation ecc e blacklist.

- AbuseDB: che fornisce informazioni anche sul “behavior monitoring” nel web.

- DMarcian & Wise: che consentono l’analisi dei record SPF, DKIM e DMARC

- https://dmarcian.com

- https://tools.wordtothewise.com

In merito all’analisi degli URL si segnalano invece i seguenti tool:

- URL Scan: https://urlscan.io

- Browserlinkg: https://www.browserling.com

Mentre per l’analisi degli allegati/URL si segnalano diverse sandbox tra cui:

- Cuckoo: https://cuckoo.cert.ee (gratuita)

- JoeSandbox: https://www.joesandbox.com/#windows (gratuita)

- Any Run: https://any.run (a pagamento)

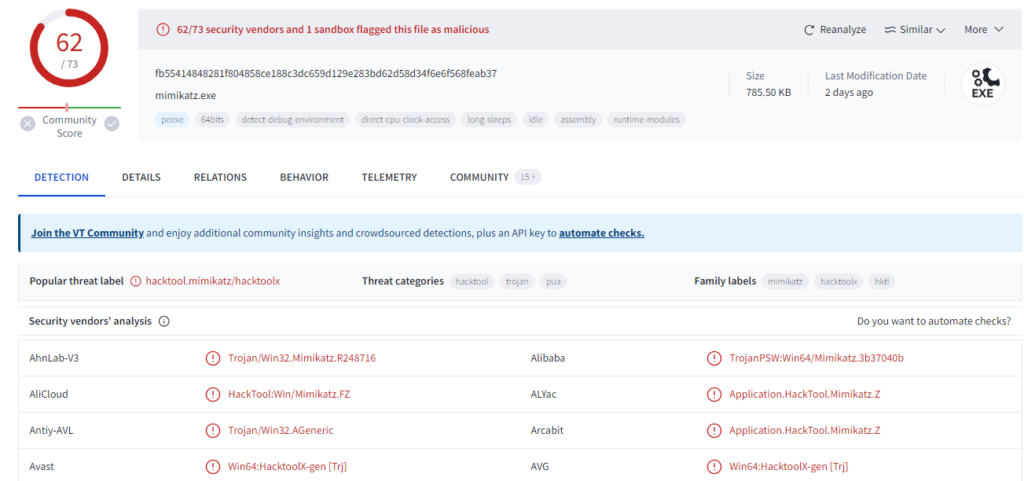

Infine, tra i tool più noti a tutti gli analisti si segnala anche Virustotal (https://www.virustotal.com/gui/home/upload):

le cui capacità spaziano dall’analisi di IP, URL, Hash all’analisi di file. Virustotal possiede una collezione di antivirus a cui sottoporre l’evidenza e come risultato produce un report con i risultati dell’analisi. Qualora presenti, fornirà anche informazioni relative ad eventuali “whois” degli IP sottoposti e riferimenti a potenziali attività malevole correlate. Possiede, infine, anche una sezione relativa alla community in cui ogni analista potrà fornire il proprio contributo in merito all’evidenza sottoposta. Si veda figura 16 per tutti i dettagli.

Note. Si tenga presenta che Virustotal non è in grado di individuare minacce sconosciute e/o zeroday.

Di seguito, infine, in figura 17 è possibile osservare ulteriori tool per le analisi:

![Figura 17. Email analysis tools [LetsDefend] - Email Forensics](https://www.ictsecuritymagazine.com/wp-content/uploads/020-1024x535.png)

“Se qualcosa può andar male, lo farà” [Legge di Murphy]

Di seguito verranno mostrati alcuni scenari di mail malevole che potrebbero essere utilizzati dagli aggressori con potenziali subject:

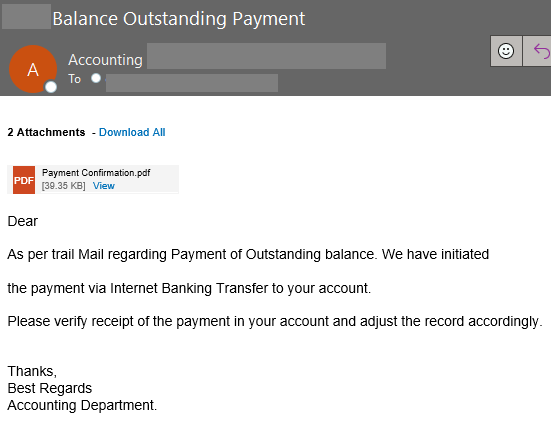

- Tipologia: Malware veicolato tramite email:

- Potenziali subject malevoli:

- “Fattura allegata”

- “Il protocollo del certificato medico”

- “Domanda per la nuova indennità COVID-19”

- Descrizione: email proveniente da un fornitore o un servizio noto contente un allegato che dichiara essere una fattura e/o un certificato medico. L’allegato contiene un file dannoso che, se aperto, può infettare il sistema con un malware e/o ransomware.

- Potenziali subject malevoli:

Esempio:

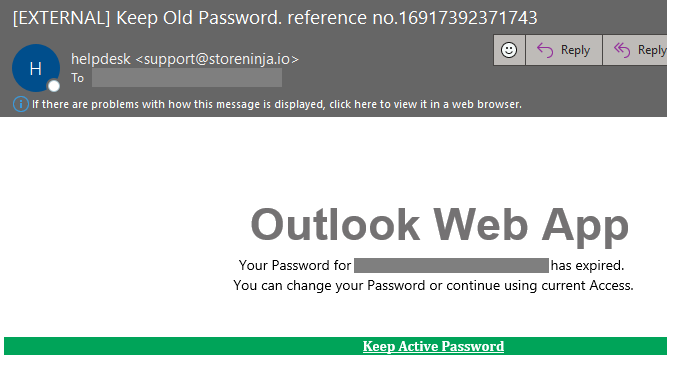

- Tipologia: Phishing/Spoofing/BEC:

- Potenziali subject malevoli:

- “Importante: Aggiornamento della Password Richiesto”

- “Cambio di Conto Bancario per i Pagamenti”

- “Urgente: Problemi con il tuo account bancario”

- “Il tuo account è stato compromesso”

- Descrizione: email proveniente da un servizio noto contenente un messaggio che avvisa l’utente di un presunto accesso non autorizzato oppure di una password scaduta. Si chiede quindi all’utente di cliccare su un link per aggiornare la password e/o inserire informazioni sensibili (informazioni bancarie e simili). Il link porterà a un sito di phishing dove verranno catturare le informazioni inserite.

- Potenziali subject malevoli:

Esempio:

Alcune mitigazioni e analisi possibili:

- Segnalazione della mail al team di competenza.

- Tramite email secure gateway, verificare se è in corso una campagna malevola oppure se fa riferimento a pochi casi isolati. Per fare ciò bisognerà incrociare informazioni legate al sender email/IP/domain e subject ad esempio.

- Blocco del sender e di eventuali IP/domini malevoli.

- Attivare il rewriting URL così da bloccare eventuali accessi a link malevoli.

- Far uso di sandbox per analizzare gli allegati.

- Analisi dell’header e delle connessioni per verificare la reale provenienza della mail.

Questo articolo è stato estratto dal white paper “Email Security: Intelligenza Artificiale, Protocolli e Best Practice Contro gli Attacchi Informatici” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/email-security-intelligenza-artificiale-protocolli-e-best-practice-contro-gli-attacchi-informatici/

Articolo a cura di Fabrizio Giorgione

Fabrizio Giorgione si è laureato nel 2018 alla magistrale in ingegneria informatica presso l’università degli studi del Sannio con una tesi dal titolo “Analisi della superficie di attacco di un sistema SCADA”. Nello stesso anno ha iniziato a lavorare nel settore della Cyber Defense in NTT Data come Cyber Security Expert all’interno dello zenSOC in molteplici contesti internazionali occupandosi anche di tematiche relative all’incident response, email security, malware analysis e threat intelligence.Ha conseguito numerose certificazioni tra cui: CompTIA CySA+, Splunk, Proofpoint, Microsoft, FireEye e Fortinet e utilizza le sue conoscenze e competenze per guidare e supportare colleghi e amici su tematiche legate alla cyber security e all’ingegneria dell’informazione.