Elementi di sicurezza negli impianti domotici – parte prima

Introduzione

Il settore della domotica negli ultimi anni ha subito un forte impulso innovativo e una rapida evoluzione tecnologica. Inoltre, i gusti e le esigenze dei consumatori hanno fatto segnare una crescente richiesta di intelligenza della casa e l’attesa di ritrovare negli impianti domestici gli stessi pattern di interazione e semplicità tipici degli smartphone.

Va evidenziato che questa ventata di innovazione arriva non tanto dall’interno del settore edile ma dall’espansione d’ambito applicativo che sta investendo l’IT grazie all’interesse crescente verso l’integrazione del mondo fisico con quello digitale: IoT, physical computing, realtà aumentata e così via.

Questo “atto di sconfinamento” sta introducendo nuove esigenze nelle fasi di progettazione e realizzazione di edifici o abitazioni che non sono proprie del settore e che sembrano più affini ai professionisti dell’informatica rispetto a quelli dell’impiantistica edile.

Il presente articolo vuole evidenziare proprio le conseguenze di questo mutamento in ottica di sicurezza. Faremo principalmente riferimento a impianti domestici per provare a sottolineare come il tema sicurezza con la diffusione della domotica sia ormai da considerare un elemento integrato con la quotidianità e non da incasellare solo in contesti lavorativi e professionali.

Affronteremo il tema dividendo i fattori di rischio in tre grandi aree: il fattore umano, l’infrastruttura tecnica impiantistica e l’interconnessione degli ambienti verso l’esterno.

Il primo punto è il tema di questa prima parte, mentre i successivi due saranno trattati rispettivamente nella parte due e tre.

Problematiche di sicurezza date dal fattore umano

Con fattore umano, intendiamo riferirci a tutte le criticità che sono introdotte dal comportamento, spesso non consapevole, di:

- utenti che abitano e utilizzano il sistema domotico;

- professionisti che realizzano un impianto domotico;

A) Gli utenti che utilizzano il sistema

Per capire meglio l’impatto di un utente nell’ambito di un impianto domotico è bene delimitare i nuovi contorni di azione del fattore umano negli impianti contemporanei. Di fatto, pensare ad un sistema di home automation in termini solo di interazione tra sistemi elettrici non è più sufficientemente rappresentativo del notevole grado di novità di cui abbiamo discusso precedentemente.

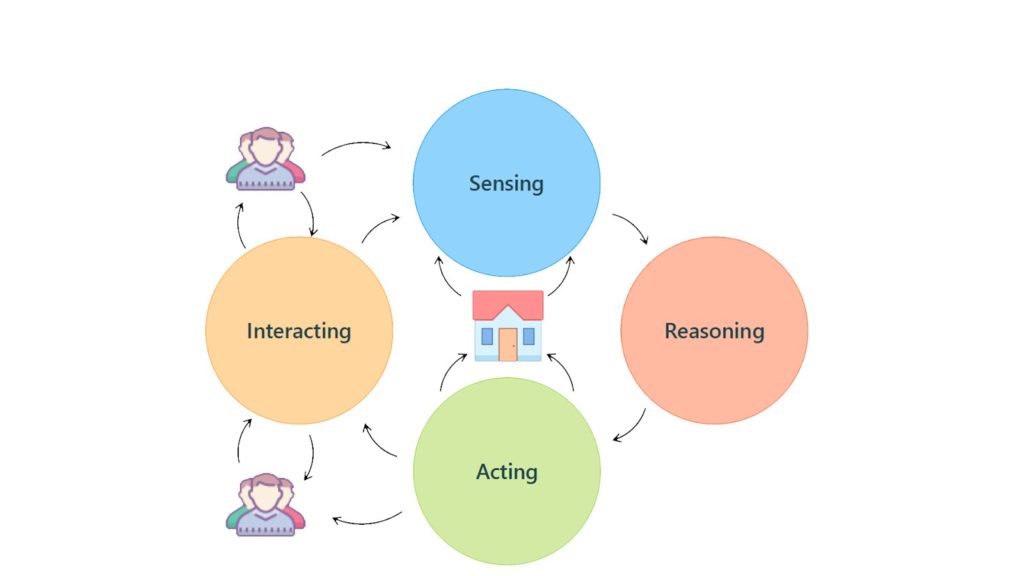

Un modello che meglio descrive l’impianto domotico contemporaneo è quello introdotto da D.J.Cook ovvero l’Ambient Intelligence [1]. La definizione proposta è:

“An Ambient Intelligence system is a digital environment that proactively, but sensibly, supports people in their lives”

ovvero potremmo tradurre in “un sistema che proattivamente, ma in modo ragionato, supporta le persone nella loro vita”. L’idea è ben rappresentata dallo schema seguente proposto dal F. Corno [2].

In questa visione l’utente – il fattore umano – non è più semplicemente destinatario degli output del sistema, ma è elemento attivo che determina il comportamento stesso del sistema. Questo anello di retrazione introdotto, tuttavia, fa perno su un elemento altamente imprevedibile ovvero l’essere umano, che è notoriamente un fattore di rischio.

Facendo riferimento alle tipologie di attacchi più comuni che fanno leva sul fattore umano [3] citiamo i seguenti come più probabili in contesti domotici:

- Hacking

- Social Engineering

- Perdita dei dispositivi mobili personali

- Attacco dall’interno (Insider theft)

Un attacco malevolo (hacking) verso un impianto domotico è spesso facilitato dalla propensione umana al riutilizzo di PIN, all’utilizzo di codici poco sicuri, alla creazione di password per servizi di accesso deboli. Proteggere con comportamenti appropriati le credenziali di accesso è il requisito minimo da soddisfare non solo in ambito lavorativo e nella navigazione on-line ma, ormai, anche per i sistemi che governano la casa.

Con il Social Engineering è possibile recuperare un accesso alla rete interna di casa. Ad esempio, un finto tecnico della tv satellitare potrebbe chiedere la password di accesso al wireless per configurare il decoder e ritrovarsi così con l’accesso alla rete interna che, molto spesso come vedremo nei prossimi articoli, è anche la rete di appoggio per gli apparati di automazione. Recuperare un PIN di accesso ad un alloggio, se l’utente non è sufficientemente consapevole dell’importanza della protezione di questa informazione, può dare libero accesso a tutta la casa.

La perdita del dispositivo mobile personale (es. tablet o telefono) con grande probabilità rischia di dare completo accesso a tutta la casa. Infatti, spesso le app di controllo degli apparati si affidano alla sicurezza offerta dal sistema operativo e quindi, ad esempio, se il telefono non ha un PIN di blocco attivato, basta un tap per accedere all’app di controllo dell’impianto.

L’attacco interno è una situazione forse più comune in uffici e ambiti lavorativi che in appartamento ma non si può sottostimare il fatto che anche domestici, giardinieri, babysitter, custodi e altre figure professionali esterne al nucleo familiare che frequentano regolarmente le nostre case possano essere possibili portatori di attacchi di questo tipo.

L’utente, inoltre, è un moltiplicatore di vulnerabilità in un impianto domotico perché l’ambiente casalingo è fondamentalmente in continuo mutamento e non è monitorato rendendo un sistema messo in sicurezza progressivamente vulnerabile. Ad esempio, portare in casa un nuovo device per il controllo della musica da connettere all’infrastruttura di rete esistente, l’aggiunta di soluzioni fai-da-te, l’abilitazione di servizi terzi cloud non verificati e via dicendo, non solo è da considerare possibile ma è ormai la norma. Infatti, questa attitudine alla modifica dell’ambiente domestico che rende una casa “propria”, alla fine, è il punto di ingresso per il grande mercato a cui puntano player come Amazon, Google e Apple.

L’unico modo per arginare l’impatto del fattore umano introdotto dall’utente è la consapevolezza e l’educazione ai principi della sicurezza. Dovrebbe essere uno dei servizi offerti dagli installatori o dai progettisti quello di fornire degli elementi di base per aiutare l’utente ad acquisire le nozioni principali a tutela della propria sicurezza,

B) I professionisti che realizzano l’impianto

Il professionista che progetta e realizza un impianto ha molta responsabilità sul fronte della sicurezza. Oltre a quella di dare al cliente un impianto che minimizzi i punti di vulnerabilità tecnici offrendo apparati di ultima generazione, aggiornati e che offrano meccanismi di difesa, ha anche la responsabilità culturale, come dicevamo, di rendere consapevole l’utente dei rischi a cui un’abitazione si espone a seguito di comportamenti non avveduti.

Quello che purtroppo non è raro che accada è che la consapevolezza in termini di sicurezza manchi al professionista stesso. Questo non è da attribuire meramente ad una negligenza professionale ma a una carenza culturale che si sta evidenziando nel settore a causa della crescente contaminazione con elementi IT che introducono concetti, fino a pochi anni fa, del tutto estranei all’ecosistema produttivo dell’edilizia.

Un errore molto comune tra i professionisti è quello di credere che il rischio sia minimizzato dal fatto che un sistema sia sufficientemente sicuro perché non fisicamente accessibile. Questo è ragionevolmente vero per impianti tradizionali: un dispositivo di automazione collocato all’interno di un quadro elettrico non accessibile e con cavi inseriti all’interno di muri, rendono oggettivamente troppo complicato un attacco o riducono il numero di punti vulnerabili. Questa idea resta, ahinoi, molto radicata. La conseguenza è che, più spesso di quanto non sembri, il professionista ritiene superfluo mettere in campo perfino quel minimo di precauzioni ragionevoli convinto che sia inutile mettendo così in campo dispositivi con configurazioni di fabbrica oppure che usano credenziali di accesso di amministratore imbarazzanti come admin/admin, admin/password, 12345, ecc… Troppo spesso non ci si chiede cosa succeda ad un impianto che fino a 5 anni fa era isolato nel momento in cui viene connesso alla rete di casa per renderlo accessibile dall’esterno.

Un esempio clamoroso di questo comportamento è stato riportato dal sito Il disinformatico [4] ad inizio 2018: nello specifico il sito riportava il caso di un intero impianto idrico aziendale liberamente accessibile tramite un client VNC. Pare proprio che nessuno si sia preoccupato di configurare un firewall né di modificare le password di fabbrica. Nonostante l’azienda sia stata avvisata, la falla di sicurezza risulta al momento della scrittura dell’articolo, per quanto a nostra conoscenza, ancora non risolta. Questo incredibile ritardo nella risoluzione della vulnerabilità rafforza la convinzione che il settore tutto debba fare un profondo cambio culturale e di sensibilità sul tema.

Come fatto per l’utente, riassumiamo quindi i maggiori attacchi a cui un impianto domotico è esposto a causa del fattore umano introdotto dal professionista che realizza l’impianto:

- Hacking

- Attacco dall’interno (Insider theft)

- Man-in-the-middle

- Perdita del dispositivo mobile

Esporre un impianto domotico a facili hacking, come abbiamo visto, deriva fondamentalmente da una visione naïve della sicurezza e dall’idea che l’accessibilità fisica sia di per sé un fattore di sicurezza. Altro errore tipico è quello di considerare come elemento di sicurezza il fatto di tenere riservate alcune informazioni come gli indirizzi IP di un impianto o la tipologia di apparati installati. Deve essere ben chiaro che queste sono tutte informazioni recuperabili (anche facilmente) come dimostra il caso citato precedentemente. L’unico modo che il professionista ha per ridurre il rischio di hacking è avere competenze di sicurezza IT e affidarsi a prodotti che offrano protezioni adeguate.

L’attacco dall’interno, ovviamente, è sempre possibile. In questo caso per interno si intende interno all’azienda installatrice. Banalmente basterebbe che l’addetto alla configurazione dell’impianto condivida o usi codici e informazioni che ha egli stesso usato per realizzare il lavoro. Ovviamente prevenire questo tipo di attacco è molto più complesso e potrebbe essere minimizzato se l’azienda stessa che realizza l’impianto si strutturasse internamente per gestire in modo appropriato le risorse umane e le informazioni sensibili che i dipendenti maneggiano [5].

Un attacco man-in-the-middle può sembrare già un caso più sofisticato ma non è da sottovalutare. Il numero di servizi a cui un sistema domotico è connesso oggi è crescente come lo sono il numero di dispositivi che in varie vesti si appoggiano alle reti domestiche. Questo aumenta la probabilità di manipolazione delle informazioni scambiate tra i sistemi. Un esempio potrebbe essere un sistema di controllo domotico che basa alcune scelte (es. accensioni luci, disattivazione di allarmi, attivazione di irrigazioni) su sistemi esterni di geolocalizzazione o meteo. Poter modificare le informazioni inviate dal sito del meteo o quelle di posizione potrebbe far credere all’impianto che è giorno quando in realtà è notte facilitando magari l’intrusione di un malintenzionato. Quindi è molto importante che ogni nodo della rete di cui fa parte l’impianto domotico sia esso stesso sicuro e sia identificabile con certezza (es. usare solo servizi certificati o molto diffusi ed evitare servizi che non offrano una connettività cifrata, blindare le connessioni punto-punto tramite il riconoscimento di MAC address specifici, ecc…). Inoltre, il professionista deve essere consapevole che le reti domestiche alle quali accede sono di norma poco sicure e che quindi esso stesso è esposto al rischio di sniffing, spoofing e altre pratiche simili.

La perdita del dispositivo mobile del professionista molto probabilmente rischia di esporre numerosi clienti a problemi di sicurezza. Per il professionista è fondamentale che il suo smartphone o tablet sia dotato di tutte le accortezze di sicurezza messe a disposizione dal sistema (pin di blocco, funzionalità di reset da remoto dei contenuti, ecc…). I portatili dovrebbero essere configurati per cifrare le informazioni disco, dovrebbe essere osservata una policy di sicurezza molto rigida per le password e, altra cosa non molto comune purtroppo, dovrebbe essere effettuata regolarmente manutenzione e aggiornamento sistemistico.

Nel prossimo articolo cercheremo di capire meglio l’architettura di un impianto domotico e di evidenziare alcune buone pratiche per proteggere il sistema di reti eterogenee interconnesse che sono il cuore di un impianto domotico.

Riferimenti

- “Ambient intelligence: Technologies, applications, and opportunities” – Diane J.Cook, Juan C. Augusto, Vikramaditya R.Jakkula – https://doi.org/10.1016/j.pmcj.2009.04.001

- “Human vs the IoT” – Fulvio Corno – Politecnico di Torino – https://www.slideshare.net/fulvio.corno/humans-vs-the-internet-of-things

- “The Influence of the Human Factor on ICT Security: An Empirical Study within the Corporate Landscape in Austria” – Christine Schuster et al – International Journal on Advances in Security, vol 10 no 1 & 2, year 2017, http://www.iariajournals.org/security/

- https://attivissimo.blogspot.com/2018/01/un-impianto-idrico-comandabile-via.html

- https://www.tripwire.com/state-of-security/security-data-protection/insider-threats-main-security-threat-2017/

- “INTERNET OF THINGS AND THE MAN-INTHE-MIDDLE ATTACKS – SECURITY AND ECONOMIC RISKS” – Z. Cekerevac, Z. Dvorak, L. Prigoda, P. Cekerevac – MEST Journal – DOI 10.12709/mest.05.05.02.03 – http://mest.meste.org/MEST_2_2017/10_03.pdf

A cura di: Michelangelo De Bonis, Matteo De Simone