Digital Twin per la cybersecurity: ambiti di applicazione

Che cos’è un Digital Twin?

Un Digital Twin può essere definito come una rappresentazione virtuale di un oggetto fisico, un processo o un sistema. Esso cattura le caratteristiche, i comportamenti e le interazioni del corrispettivo fisico in tempo reale, consentendo il monitoraggio continuo, l’analisi e la simulazione. Il DT viene creato combinando diverse fonti, tra cui dati provenienti da sensori, dispositivi IoT, da processi operativi o di monitoraggio, per riprodurre fedelmente l’entità fisica.

In ambito accademico, molti esperti distinguono il “Digital Twin”, in cui l’interazione tra il mondo fisico e le istanze digitali è automatizzata, bidirezionale e avviene in tempo reale, il “Digital Shadow” in cui l’interazione tra mondo fisico e istanze digitali è automatizzata, monodirezionale, e avviene in tempo reale, e il “Digital Model” in cui l’interazione tra mondo fisico e istanze digitali è unicamente manuale per cui qualsiasi modifica avvenuta nel mondo fisico non avviene automaticamente anche nell’istanza digitale e viceversa.

Ambiti di applicazione dei Gemelli Digitali

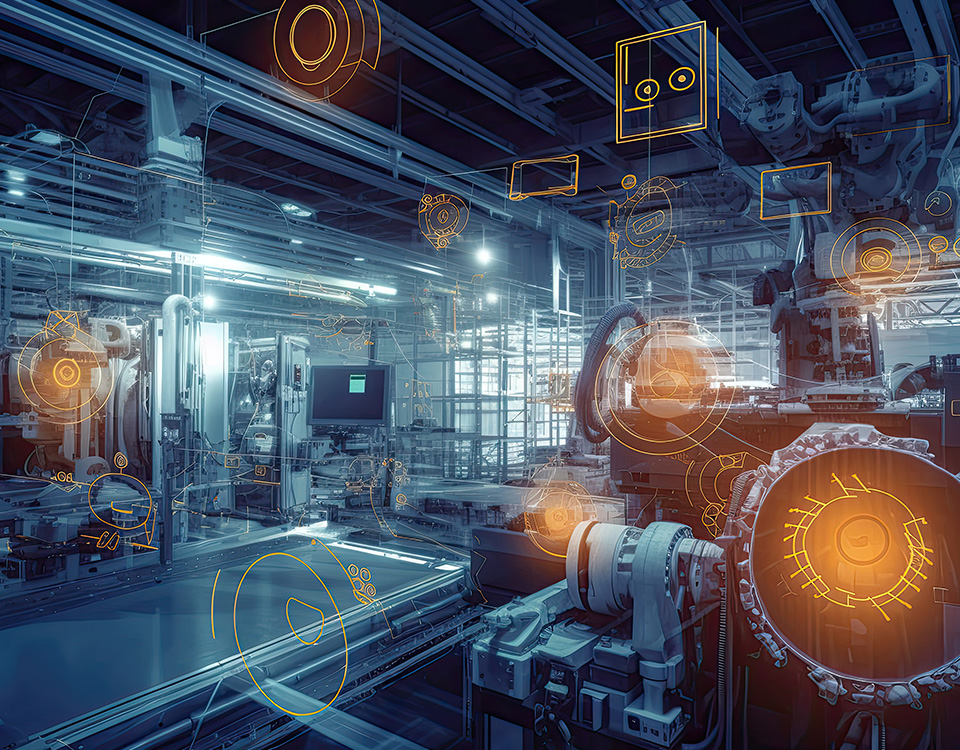

Il DT trova applicazione in diversi settori, rivoluzionando i processi tradizionali e migliorando l’efficienza operativa. In ambito manifattura e industria 5.0, ad esempio, i DT consentono il monitoraggio in tempo reale delle linee di produzione, ottimizzando i processi, prevedendo le esigenze di manutenzione e migliorando la produttività complessiva. I produttori possono simulare scenari diversi, condurre test virtuali e ottimizzare le Operations basandosi sui dati forniti dal DT.

In ambito Smart Cities e Infrastrutture i DT offrono modelli completi di ambienti urbani, compresi edifici, reti di trasporto e servizi. Essi facilitano una migliore pianificazione urbana, la gestione del traffico, l’ottimizzazione energetica e la pianificazione di interventi in caso di emergenze migliorando sostenibilità, resilienza e vivibilità delle città.

Ancora, in ambito Sanitario, i DT svolgono un ruolo fondamentale nella medicina personalizzata, consentendo simulazioni e previsioni accurate basate sui dati dei singoli pazienti. Essi aiutano nella pianificazione di interventi chirurgici, nella scoperta di nuovi farmaci e nel monitoraggio remoto dei pazienti, portando a un miglioramento dei risultati sanitari.

Come si evince dagli esempi citati, sono molti i vantaggi legati all’utilizzo del DT insieme al potenziale che gli stessi hanno di trasformare i processi produttivi e il modo in cui interagiamo con la realtà fisica, tuttavia, sono altrettanto numerose le preoccupazioni che l’utilizzo di questa tecnologia genera tra i professionisti cyber. Per questo vale la pena approfondire rischi e opportunità legate all’utilizzo del DT per fini di sicurezza informatica.

Cybersecurity, rischi e best practice per l’integrazione della tecnologia DT

Innanzitutto, l’integrazione della tecnologia DT dovrebbe richiedere il rispetto di standard e best practice di settore, facendo in modo che la sicurezza informatica venga considerata prioritaria dalla fase di progettazione di un DT e per tutto il suo ciclo di vita.

Inoltre, poiché i DT colmano il divario tra il mondo fisico e quello virtuale, essi diventano vulnerabili rispetto agli attacchi cyber-fisici. Potenziali attori malevoli possono sfruttare le vulnerabilità nei sistemi interconnessi, come i dispositivi IoT o l’infrastruttura di rete, per manipolare i processi fisici o interrompere le Operations. Ad esempio, un attacco informatico a un DT che controlla un impianto di produzione intelligente potrebbe causare danni fisici, interruzioni nella produzione o pericoli per la sicurezza fisica delle persone di impianto. L’implementazione di robuste misure di sicurezza di rete, sistemi di rilevamento delle intrusioni e algoritmi di rilevamento delle anomalie può contribuire a mitigare questi rischi.

Ancora, poiché i DT analizzano enormi quantità di dati, garantire l’integrità e l’affidabilità degli stessi è fondamentale per un corretto funzionamento del DT. Dati manipolati o alterati possono portare a intuizioni o previsioni errate e quindi decisioni sbagliate. Implementare meccanismi di convalida dei dati, controlli sull’integrità degli stessi e registri di audit può contribuire a mantenere l’affidabilità e l’integrità del DT. Inoltre, dovrebbero essere implementati processi regolari di convalida e verifica per individuare e affrontare eventuali anomalie o discrepanze.

Un altro dei rischi associati all’utilizzo di DT riguarda la protezione della privacy e della riservatezza dei dati. Poiché i DT si basano sulla raccolta e integrazione estensiva di dati, spesso trattano informazioni sensibili, tra cui proprietà intellettuale, segreti commerciali e dati personali. L’accesso non autorizzato o le violazioni di questi possono causare significative perdite finanziarie, danni alla reputazione e conseguenze legali. È fondamentale implementare robuste tecniche di crittografia, controlli di accesso e anonimizzazione dei dati personali per salvaguardare la privacy e la riservatezza dei dati dei DT.

I DT spesso dipendono da dati provenienti da diverse fonti, inclusi fornitori e partner. Ciò introduce i rischi legati alla catena di fornitura, poiché la maturità cyber e i controlli implementati da queste entità esterne possono variare. È essenziale allora condurre valutazioni approfondite dei fornitori e prevedere delle specifiche e stringenti clausole di cybersecurity nei contratti stipulati.

Anche le minacce interne rappresentano un rischio significativo per la cybersecurity del DT. L’accesso non autorizzato da parte di insider malintenzionati può compromettere l’integrità del DT, sia in termini di manipolazione dei dati sia in termini di interruzione delle Operations.

Un altro rischio significativo è la mancanza di consapevolezza e formazione sulla cybersecurity tra gli attori coinvolti nell’ecosistema dei DT perché questa potrebbe determinare errori involontari e quindi ulteriori vulnerabilità. È fondamentale quindi fornire programmi di formazione sulla cybersecurity completi per ingegneri, manutentori, amministratori di sistema, utilizzatori e fornitori, al fine di promuovere una cultura di consapevolezza sulla cybersecurity e garantire il rispetto di standard e best practice.

I vantaggi offerti dai Digital Twin per la gestione della sicurezza informatica

Seppure significativi, i rischi evidenziati, non superano i vantaggi ottenibili tramite l’utilizzo di un DT per la gestione della sicurezza informatica. Per questo, vale la pena evidenziare brevemente i principali vantaggi:

Monitoraggio, Rilevamento delle Minacce Real-Time e Analisi Predittiva

I DT offrono un vantaggio unico nell’individuare ed analizzare in modo proattivo e in tempo reale le potenziali minacce informatiche.

Creando una replica virtuale del sistema fisico i DT forniscono rappresentazioni normalizzate e altamente dettagliate di hardware, firmware o software di un dispositivo, facilitando monitoraggio e analisi per identificare esposizione a CVE, possibili pattern d’attacco, anomalie e indicatori di compromissione. Questo monitoraggio in tempo reale consente risposte proattive, come l’invio di avvisi, l’implementazione di misure difensive automatizzate o l’avvio tempestivo delle procedure di gestione degli incidenti per fare in modo che le organizzazioni possano stare un passo avanti rispetto ai potenziali attaccanti. Inoltre, la capacità del DT di utilizzare algoritmi avanzati di analisi e apprendimento automatico per analizzare grandi volumi di dati può essere sfruttata per scopi di intelligence predittiva non solo sulle minacce, ma anche sui comportamenti, ad esempio, di software malevoli.

Valutazione del Rischio e Gestione Avanzata delle Vulnerabilità

I DT offrono una visione completa dell’intero sistema, consentendo di condurre una valutazione approfondita del rischio e una gestione efficace delle vulnerabilità. Simulando diversi scenari e testando diversi vettori di attacco sul DT, è possibile identificare proattivamente e mitigare quasi real-time le vulnerabilità individuate. Provando a pensare ad una applicazione concreata, un impianto produttivo ad esempio, è caratterizzato da molti asset con diversi componenti hardware e software, di natura open-source o commerciale, che provengono spesso da vendor differenti e che vengono utilizzati dagli OEMs nei loro prodotti finali. La responsabilità dell’asset di solito ricade sugli OEMs, ma di fatto spesso questi sono ciechi sul software che alimenta i loro prodotti e sulle vulnerabilità degli stessi.

I DT possono fornire visibilità sul software che guida i dispositivi, esponendo non solo la loro intera struttura (SBOM, hardware BOM, ecc.), ma anche le caratteristiche e il contesto in cui operano (elenco accurato di pacchetti, versioni e licenze, fino alle architetture sottostanti e ai sistemi operativi, interfacce esposte, configurazioni).

L’intera catena di approvvigionamento diventa quindi trasparente per tutte le parti coinvolte: OEM, fornitori, auditor di terze parti e autorità di regolamentazione, consentendo una migliore collaborazione e quindi un maggiore controllo del rischio.

Simulazione Attacchi Avanzati

I DT offrono un ambiente sicuro e controllato per la formazione sulla cybersecurity permettendo ad esempio l’esecuzione di attività di Penetration Test o Red Teaming avanzate. Simulando attacchi informatici sul DT, i professionisti cyber possono esercitarsi nelle procedure di risposta agli incidenti, testare l’efficacia delle misure di sicurezza e formare i dipendenti su come riconoscere e rispondere alle diverse minacce informatiche.

Fast Incident Response & Recovery

In caso di un incidente di sicurezza informatica, i DT possono accelerare il processo di risposta agli incidenti e recovery. Simulando l’impatto dell’incidente sul DT, i team cyber possono valutare rapidamente le conseguenze potenziali, sviluppare piani di risposta e testare strategie di ripristino. Ciò consente una rapida presa di decisioni, riducendo il tempo per contenere e rimediare all’incidente, e minimizzando l’impatto complessivo sul sistema fisico. I DT possono inoltre supportare nell’analisi forense, fornendo dati preziosi per le indagini post-incidente.

Ambienti di Sviluppo e Test Sicuri

I DT possono fungere da ambienti sicuri per lo sviluppo e per i test di nuove soluzioni e tecnologie cyber. Creando una replica del sistema di interesse in un DT, gli esperti cyber possono testare in modo sicuro sia l’efficacia di nuove misure di sicurezza valutando l’impatto sulle prestazioni del sistema sia testare ad esempio delle patch prima della loro applicazione per verificare la risposta del sistema azzerando quasi del tutto il rischio di inoperatività. Questo ambiente “sandbox” riduce il rischio di interruzioni del sistema operativo durante i test, consentendo una valutazione completa delle soluzioni di sicurezza prima della loro implementazione.

Miglioramento della Collaborazione e della Comunicazione

Infine, i DT possono contribuire a migliorare la collaborazione, la comunicazione tra i team cyber, i reparti IT e gli altri stakeholder. La rappresentazione virtuale del sistema consente una visualizzazione efficace e la condivisione di informazioni correlate alla sicurezza, facilitando le discussioni e promuovendo una comprensione comune dei rischi potenziali e delle strategie di mitigazione. Questa collaborazione garantisce che le considerazioni sulla cybersecurity siano integrate nelle iniziative generali di trasformazione digitale e favorisce misure proattive di sicurezza informatica in tutta l’organizzazione.

I rischi e i vantaggi in ambito cyber legati all’utilizzo dei DT e analizzati brevemente, permettono di ribadire ancora una volta quanto sia cruciale avere una strategia di sicurezza informatica a partire dalla fase di design di un DT passando per tutto il suo ciclo di vita, fino alla sua dismissione.

Sicuramente una delle sfide nell’utilizzo della tecnologia DT sarà l’integrazione senza soluzione di continuità con le infrastrutture di sicurezza esistenti. Le organizzazioni devono assicurarsi che il loro ambiente di DT sia in linea con gli strumenti, le tecnologie e i protocolli di sicurezza utilizzati. Ciò include l’integrazione con i sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM), i sistemi di rilevamento e prevenzione delle intrusioni (IDPS) e altri controlli di sicurezza. Una strategia di integrazione coesa è fondamentale per garantire l’efficacia ed efficienza delle operazioni di sicurezza informatica all’interno dell’ambiente di DT.

Ancora l’implementazione di controlli di accesso rigorosi, meccanismi di crittografia e tecniche di anonimizzazione dei dati può contribuire a proteggere le informazioni sensibili all’interno del DT. È fondamentale stabilire canali di comunicazione sicuri e meccanismi di autenticazione robusti per prevenire accessi non autorizzati e manomissioni dei dati.

L’utilizzo dei DT per la sicurezza informatica richiede poi conoscenze e competenze specializzate: bisogna investire nella formazione dei team cyber. Ciò include la comprensione delle complessità della tecnologia del DT, delle tecniche di analisi dei dati, della modellazione delle minacce e della risposta agli incidenti all’interno dell’ambiente di DT. Programmi di formazione continua e opportunità di sviluppo professionale sono cruciali per garantire che i professionisti della sicurezza informatica siano dotati delle competenze necessarie per proteggere e mettere in sicurezza gli ecosistemi dei DT.

Infine, il successo della sicurezza informatica dei DT si basa sulla collaborazione e la condivisione delle informazioni tra organizzazioni, fornitori di sicurezza informatica ed esperti del settore. Creare forum di collaborazione, condividere le migliori pratiche e condurre ricerche congiunte può migliorare la conoscenza collettiva e la comprensione della sicurezza informatica dei DT. Costruire solide partnership e favorire una cultura di collaborazione all’interno della comunità di sicurezza informatica contribuirà allo sviluppo di soluzioni innovative e strategie di difesa efficaci contro le minacce informatiche in continua evoluzione.

Concludendo, i DT, come tecnologia emergente, sono un ambiente digitale in cui i dispositivi fisici, il software, il firmware e le interazioni tra di essi vengono accuratamente replicati in forma digitale. Questo articolo ha cercato di esplorare in maniera riassuntiva le sfide e le opportunità per la sicurezza informatica dei sistemi cyber-fisici che sono create o amplificate dalla tecnologia dei DT, con l’intento di stimolare la discussione e la riflessione sui benefici, le sfide per l’implementazione sicura della tecnologia DT e i possibili utilizzi della stessa in ambito cyber.

Articolo a cura di Mariacristina Bringheli

Mariacristina è una Cyber Security Manager con oltre 5 anni di esperienza in ambito IT ed OT. Ha lavorato in diversi contesti internazionali, inclusi Stati Uniti e Medio Oriente, interagendo con una vasta gamma di clienti e fornendo supporto nella definizione e implementazione di strategie integrate di sicurezza informatica.

Negli ultimi anni, nell’area Emerging Technology di Deloitte Risk Advisory, si concentra sulle tematiche cyber legate alle tecnologie emergenti, con focus sulla sicurezza OT e IIoT, e ha acquisito una conoscenza strutturata e approfondita diversi processi produttivi e delle minacce informatiche che li prendono di mira, in particolare in ambienti complessi e fortemente interconnessi. La sua esperienza e competenza si estendono anche alla valutazione dei rischi informatici e alla protezione delle infrastrutture critiche.

Inoltre, grazie al suo coinvolgimento in diversi progetti focalizzati sulla gestione delle crisi informatiche e l'esecuzione di simulazioni ed esercitazioni con CEO e Top Management, ha sviluppato competenze nella gestione di crisi cyber a livello strategico, tattico e operativo.