Cyber-enabled information warfare. Manipolazioni delle informazioni ed armi cognitive

La guerra è principalmente un fenomeno politico/sociale e non tecnologico/materiale. La natura della guerra, consiste nell’uso della violenza organizzata da parte di Stati ma anche di altri attori geopolitici, non sostituisce la politica con i suoi canali diplomatici, economici e culturali, ma aggiunge l’utilizzo di mezzi militari.

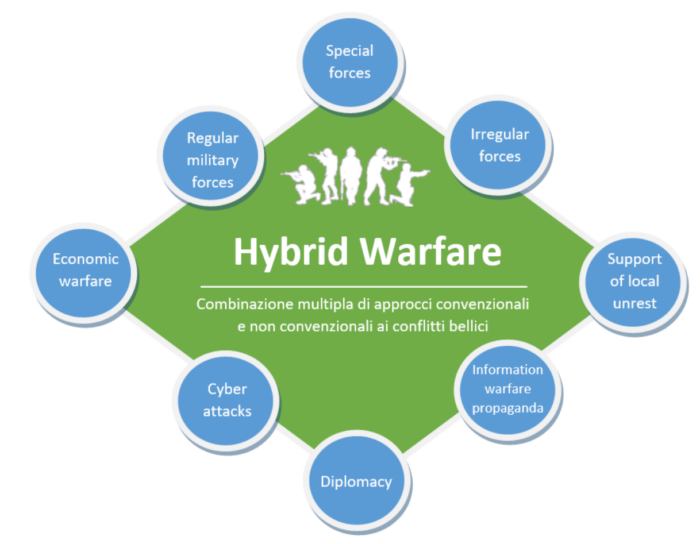

Nessuna guerra è eguale ad un’altra, la sua natura rimane identica ma le sue caratteristiche, negli ultimi decenni, sono mutate profondamente e si sono aperte nuove dimensioni di combattimento. Infatti oggi i conflitti non hanno origine solo fra gli Stati forti, ma soprattutto fra quelli deboli ed al loro interno. Le guerre, o conflitti armati, come ora si chiamano, sviluppano sempre di più caratteristiche di conflitti asimmetrici definiti anche “ibridi”, mix di guerra regolare, ad alta intensità operativa e tecnologica, ed irregolare, dove forze belligeranti con potenziale bellico “tradizionale” inferiore utilizzano strategie in grado di compensare le proprie carenze quantitative e qualitative.

Information Warfare: una panoramica storica e contemporanea

Con il termine “asimmetrico” ci si riferisce ai conflitti irregolari, mentre con il termine “ibrido” si sottolinea il fatto che occorre preparare le forze a fronteggiare un’intera gamma di possibili minacce eterogenee.

Ed è così ad es., che oggi i gruppi terroristici pur essendo inferiori in termini di potenza militare tradizionale, possono permettersi di intraprendere campagne di guerra nei confronti di super potenze.

Tra le nuove dimensioni di combattimento delle guerre ibride, oltre allo spazio extra-atmosferico, ancora appannaggio delle super potenze e di qualche nuovo attore geopolitico che potrebbe in futuro essere presente (si pensi ad es. alla SpaceX di Elon Musk) , il cyberspazio è sicuramente il più utilizzato, grazie alla sua predisposizione a sviluppare “asimmetrie hi-tech”, permette di attaccare le vulnerabilità del potenziale avversario in maniera estremamente efficiente e multidimensionale: virtuale, fisico e soprattutto cognitivo.

I costi d’accesso “all’infoguerra” nel cyber spazio sono relativamente bassi, non richiedono grandi eserciti, contraddicendo la teoria secondo cui il successo di un movimento dipende direttamente dalla quantità di risorse che riesce a mobilitare. Piccoli movimenti e gruppi particolarmente motivati possono così intraprendere un’infoguerra anche solo per acquisire visibilità, l’assenza di un fronte, l’incertezza delle fonti inoltre spaventano e fanno slittare il conflitto verso la guerriglia, terreno in cui la paura dell’imprevedibile, la mancanza di limiti dello scenario di combattimento aggiungono elementi di guerra psicologica.

In conflitti ormai multispettro, la strategia deve tener conto del possibile impiego di tutti i possibili effetti derivati dalle combinazioni di risorse utilizzabili nelle guerre ibride, il concetto strategico della NATO “comprehensive approach” va proprio in questa direzione.

La combinazione di queste capacità può generare ulteriori risorse militari da utilizzare verso il nemico, ad es. il solo “raccontare”, attraverso i media, social network, la propria capacità di arsenale cinetico può evitare che potenziali conflitti diventino reali, i loro effetti sono virtuali.

Le armi possono servire non solo quando impiegate, ma anche quando non lo sono, anzi si rivelano più utili, perché i costi ed i rischi sono inferiori ed hanno solo effetti potenziali. L’equilibrio, anche solo presunto tra le forze, previene lo scoppio di conflitti o come più semplicemente dicevano i romani “si vis pacem para bellum”.

Cyber-Enabled Information Warfare (C-IW): il campo di battaglia digitale

La guerra nel cyberspazio basata sull’informazione è diventata una minaccia esistenziale a sé stante, il suo uso crescente mina i pilastri stessi (logica, verità e realtà) delle moderne democrazie.

Il controllo e la manipolazione delle informazioni per scopi strategici e operativi, Information Warfare (IW), non è una novità.

Ma la crescita esponenziale dell’Information Technology (IT) degli ultimi decenni, la sua pervasività nei vari strati del tessuto sociale ed economico degli stati a livello internazionale, ha avuto un effetto moltiplicatore sull’IW, che sempre più spesso si rivela uno strumento fondamentale per il raggiungimento di obiettivi politici e militari.

L’IW non è un’attività limitata al tempo di guerra, è costantemente in corso a prescindere dallo stato di relazioni con l’avversario. L’obiettivo è trafugare, interdire, manipolare, distorcere e distruggere le informazioni tramite tutti i canali di comunicazione e metodi disponibili.

L’Information Warfare è il punto di partenza di ogni guerra ibrida in cui si fa ampio utilizzo dei mass media e delle reti informatiche globali.

Come conseguenza della significativa sovrapposizione dell’IW con il cyberspazio, gli analisti hanno adottato il termine “Cyber-enabled Information Warfare” (C-IW).

Da un punto di vista ambientale poi, il domino cibernetico si distingue significativamente dagli altri ambiti di conflitto, non solo perché rappresenta una realtà artificiale e ibrida, ma soprattutto perché la geografia del cyberspace è molto più mutevole rispetto ad altri ambienti. Infatti a differenza delle montagne e degli oceani, nel cyberspace possono essere attivate e disattivate con un semplice click scenari, interi mondi ed ecosistemi virtuali. Questa caratteristica “geografica” dello spazio cibernetico ha reso necessario un nuovo approccio in relazione all’evoluzione degli scenari bellici.

C-IW e Guerra Ibrida: Le Nuove Frontiere del Conflitto di Quinta Generazione

In termini generali possiamo definire l’C-IW l’elemento chiave della guerra di quinta generazione, dove il campo di battaglia è il cyberspazio e l’architettura dell’informazione globale, sia nella sua forma immateriale attraverso il dominio cibernetico e virtuale, sia nelle sue infrastrutture tecnologiche fisiche interconnesse.

Nella guerra di quinta generazione il raggiungimento dell’obiettivo avviene quindi attraverso la persuasione e l’influenza dei popoli e dei governi piuttosto che con la violenza. Avere il controllo delle informazioni, dominarle, permette di mantenere una superiore comprensione del campo di battaglia, identificare i punti deboli del nemico, su cui concentrare gli attacchi nel modo più produttivo, e nascondere contestualmente i propri punti critici.

Obiettivo finale di un attacco IW/C-IW è quello di influenzare la conoscenza dell’avversario per determinarne il comportamento alterando la sua percezione. Una campagna IW/C-IW non deve limitarsi ad influenzare una singola decisione, ma deve essere strutturata per creare una persistenza temporale a vantaggio di una errata posizione resiliente.

La persistenza implica il controllo degli obiettivi. La multidimensionalità di un attacco IW/C-IW ha come obiettivo quello di alterare il processo intellettuale del nemico, avendo preventivato a priori la possibile propagazione degli effetti a qualsiasi livello. Gli attacchi possono avere bersagli ed effetti immediati, creando diversi effetti funzionali a cascata, in grado di propagarsi anche da punti diversi rispetto al punto di attacco iniziale.

Il Potere delle Informazioni: Manipolazione, Disinformazione e Cyber Warfare

Un aspetto fondamentale è non sottovalutare il potere dell’informazione. L’essere umano crea modelli mentali e formula idee in base alla sua percezione della realtà, acquisendo, elaborando e producendo informazioni.

Allo stesso modo, attraverso le interazioni nell’ambiente virtuale (ad es. i social network), i processi mentali si comportano e si sviluppano. In quello stesso ambiente artificiale, le persone o meglio gli utenti, interagiscono, condividono idee e principi senza avere un reale senso di fiducia per la qualità delle informazioni scambiate.

La tecnologia ci impone di elaborare flussi continui di informazioni spesso progettati per influenzare il modo in cui pensiamo, creano distrazione.

La distrazione consiste nell’orientare e distrarre l’attenzione del pubblico verso argomenti irrilevanti, sovraccaricandoli di informazioni in modo da tenere occupato il loro interesse. Ad es. si dà eccessiva importanza, ad eventi mondani, sportivi, etc. e questo fa sì che la gente perda di vista i problemi reali e importanti come il lavoro o la salute. Attraverso questi strumenti diventa relativamente facile diffondere informazioni false su Internet mentre la percezione e la capacità di discernimento degli utenti viene costantemente plasmata.

Il flusso costante, “in real time” delle informazioni (verificate e non) tende ad annullare la capacità di analisi critica dell’utente, a vantaggio del giudizio collettivo. Nel cyber spazio, le informazioni non verificate ma ritenute veritiere dagli utenti, influenzano la percezione e la comprensione generale degli eventi. La condivisione di queste informazioni amplifica la diffusione senza permettere un confronto nel breve termine.

La disinformazione è applicata anche agli utenti più riflessivi, quelli che preferiscono analisi approfondite con fonti apparentemente accurate e credibili, ma i riferimenti di solito, rimandano ad altri siti di disinformazione. Le “forme” della disinformazione e delle fake news sono progettate per manipolare i pensieri ed i sentimenti di ogni specifica tipologia di destinatari, ad es. i giovani utenti vengono colpiti con messaggi visivamente più strutturati e più fruibili per loro, come video, immagini, meme e caricature.

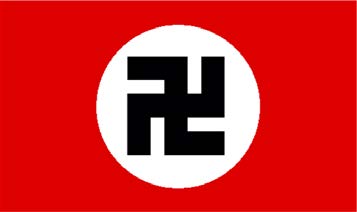

Il potere dei simboli, delle immagini, ad es., e la loro manipolazione può modificare il pensiero o lo stato d’animo degli utenti, facendo leva su meccanismi culturali con cui il cervello elabora l’informazione stessa. Se ad esempio, ad un utente di cultura occidentale, viene mostrato il simbolo nella figura A, il suo primo pensiero andrà inconsciamente al concetto di nazismo.

In realtà il simbolo rappresentato in figura A è quello della svastica induista, e nella cultura orientale rappresenta un segno di buon auspicio, è un segno mistico che sul corpo di una persona, luogo o cosa, sta ad indicare buona sorte e fortuna.

In un ipotetico attacco C-IW, l’immagine in figura B potrebbe essere condivisa su tutti i social network, magari con un commento in cui si sostiene che l’ideologia nazista è stata ispirata dalla religione buddista e fomentare così odi e paure nei confronti dei suoi credenti. Se a questo fosse poi scatenata un’ondata massiva di condivisioni, commenti ed interazioni sui social, l’analisi sull’affidabilità della fonte e dell’informazione verrebbe meno.

Questo è soltanto un banale esempio di come le convinzioni degli utenti sulla rete potrebbero diventare certezze in base ad un pregiudizio. L’informazione viene sempre manipolata studiando la sfera culturale e politica dei bersagli.

Nell’esempio precedente un altro elemento importante da notare è che l’informazione a secondo del modo in cui viene formulata e/o veicolata può manipolare il pensiero critico, la comprensione e le decisioni del ricevente, in quanto se adeguatamente “confezionata” può far leva e sfruttare anche aspetti della coscienza umana più interiori, tra quelli più utilizzati nell’ambito C-IW ci sono i bias cognitivi.

I bias sono limiti cognitivi, errori nella percezione delle informazioni che interferiscono con il pensiero, l’analisi ed il ragionamento di ogni essere umano. Nessun uomo ne è esente, perché insiti nella cultura, nel comportamento e nella diversità etnico-sociale dell’uomo. Possono interferire con il pensiero, instillando la convinzione di prendere la decisione corretta o di compiere l’azione giusta, e questo vale per qualsiasi attività lavorativa, ludica, religiosa, etc.., impedendo di percepire la realtà come essa è e non come si pensa o si vuole che sia.

La C-IW sviluppa algoritmi sempre più sofisticati e sempre di più aiutati dall’intelligenza artificiale per manipolare la realtà delle informazioni a vantaggio dell’attaccante. Questa strategia non è nuova e soprattutto è utilizzata da anni ad es. sui social network dove la nostra interazione è manipolata da algoritmi che registrano e immagazzinano le nostri azioni e informazioni, per poterle riutilizzare a scopi specifici. Ad es. le notizie presenti sulla homepage di facebook, le immagini su Instragram o i video che ci propone Tik Tok sono diversi per ogni utente perché costruiti in base ai nostri interessi personali.

Ogni volta che facciamo un commento, condividiamo un post o mettiamo un “mi piace”, i nostri dati vengono registrati e immagazzinati. In questo modo i social studiano i nostri gusti, convinzioni, ideologie e ci propongono altri contenuti simili, convogliando l’attenzione esclusivamente su alcuni prodotti e pubblicità di marketing allettanti e mirate sui nostri gusti. L’obiettivo è catturare l’attenzione, filtrando le informazioni in un’unica direzione.

In pratica gli utenti interagendo con i post, danno maggior valore e credibilità a quelli che confermano le proprie convinzioni e, ignorano quelli che li contraddicono.

Le campagne di C-IW utilizzano tecniche simili per influenzare il pensiero politico e decisionale degli stati e manipolare il pensiero delle masse a vantaggio dell’attaccante. Gli aggrediti spesso non sanno di dover combattere, a differenza degli aggressori che attraverso campagne anonime ed invisibili, acquisiscono informazioni pregiate e comportamentali sull’avversario di cui avvalersi per neutralizzarli.

Il Ciclo di Intelligence nella C-IW: Dalla Raccolta alla Valutazione delle Minacce Informatiche

In questo momento storico dove l’informazione domina più che mai gli scenari decisionali globali, anche le fasi che compongono il processo di analisi delle informazioni detto ciclo dell’intelligence (o ciclo delle informazioni), quando applicato all’ambito C-IW, subisce significative variazioni nella sua modalità applicativa. Brevemente identifichiamo sei fasi che compongono il ciclo dell’intelligence:

- Identificazione del fabbisogno informativo (requirements).

Vengono delineate le aree di interesse per le quali è necessario un contributo d’intelligence. - Raccolta delle informazioni (collection).

Questa fase comprende:

– L’attività di raccolta delle informazioni connessa al fabbisogno informativo.

– La quantità corretta di informazioni da assumere, nella corretta proporzione tra intelligence proveniente da fonti umane rispetto alle fonti tecnologiche. - Trattamento delle informazioni (processing and exploitation).

Tutte le informazioni raccolte, specialmente se ottenute attraverso fonti tecnologiche, devono essere trattate per assumere una valenza significativa nelle successive fasi del processo d’intelligence. - Analisi, valutazione e produzione (analysis and production).

Il momento dell’analisi e della valutazione che trasforma l’informazione in un prodotto finito, il passaggio chiave nel processo d’intelligence, dove generalmente si sviluppa un’analisi tattica, più circoscritta, utile per esigenze di breve termine e un’analisi strategica a lungo termine e più ampia e qualificante nell’individuare ed ipotizzare scenari e possibili eventi. - Disseminazione (dissemination) e utilizzazione (consumption).

È il momento nel quale il prodotto d’intelligence, opportunamente lavorato e trasformato, viene utilizzato, raggiungendo il suo scopo. Inoltre l’informazione elaborata continua ad esplicare un ruolo importante all’interno del processo come patrimonio informativo. - Feedback.

La fase finale di feedback, o ritorno informativo, permette di effettuare una valutazione sull’efficacia del processo e della metodologia di analisi svolta.

Nel contesto C-IW, le fasi del processo di analisi delle informazioni, devono adattarsi alle regole dell’informazione nel mondo di internet. Nuove capacità di raccolta, verifica e velocità di analisi delle informazioni sono alcuni dei principali aspetti che devono essere presi in considerazione.

La fase più sensibile nella ricerca di informazioni su internet riguarda la valutazione delle fonti, difatti, il valore delle informazioni reperite attraverso internet è estremamente variabile. L’enorme flusso di contenuti presente in rete cresce in maniera esponenziale (Big Data) ma le informazioni veicolate hanno spesso un ciclo di vita molto breve, in quanto possono apparire, modificare il significato dei loro contenuti e scomparire dalla rete in tempi estremamente rapidi.

I Big Data rappresentano uno strumento di grande utilità per l’intelligence ed in particolare per la cyber intelligence, ma per poterli utilizzare al meglio è necessario dotarsi di nuovi strumenti e risorse umane in grado di trattarle, come ad es. i “data scientist”, professionisti del data mining, in grado cioè di individuare informazioni di varia natura (non risapute a priori) tramite l’estrapolazione mirata da grandi banche dati, singole, multiple o dati non strutturati. La priorità delle analisi, oggi risiedere nella faticosa e complessa selezione delle informazioni piuttosto che nella ricerca delle stesse, disponibili in quantità fino a poco tempo fa impensabile.

Tutte le informazioni raccolte, specialmente quelle ricavate da strumenti automatici, quasi mai sono pronte per essere utilizzate, infatti necessitano di essere trattate per assumere valenza e significato nelle successive fasi del processo d’intelligence, manifestando così la sproporzione tra informazioni raccolte ed informazioni realmente utili. Il pericolo maggiore per un analista consiste nel condurre analisi su informazioni parziali, non oggettive e provenienti da una errata valutazione delle fonti.

L’accuratezza, credibilità ed autorevolezza delle fonti divengono così un aspetto più che mai fondamentale nell’analisi delle informazioni in rete. Un altro aspetto che riguarda l’analisi delle informazioni in un ambito C-IW è che la raccolta delle stesse non viene effettuata in maniera “asettica”, senza cioè interagire con la controparte, ma sempre più spesso, per ottenere una raccolta informativa efficace, è richiesta una notevole esposizione e sollecitazione dell’avversario.

Si pensi ad es. all’OSINT, che per definizione non prevede alcun contatto diretto col nemico, ebbene esso stesso può soffrire di un’attività ostile e occulta dell’avversario, quando questi diffonde artatamente informazioni inutili o false. Questo spesso modifica il contesto in cui le fasi di analisi vengono svolte, il che introduce un nuovo aspetto, e cioè che le varie fasi di analisi vengono sempre più frequentemente avviate come task paralleli in continuo aggiornamento tra loro.

Gli analisti si trovano così a lavorare non su dati e specifici contenuti ma su processi dinamici, globali, non deterministici con un elevato grado di complessità. In scenari e contesti così ampi analizzare e comprendere i processi vuol dire non solo poterli modificare ma anche controllare l’essenza stessa, il “DNA”, delle informazioni e delle azioni subliminali o manifeste sottostanti, veicolate tramite essi, punto questo fondamentale, essenziale da dominare, se si vogliono svolgere campagne di C-IW efficaci.

La risultanza delle informazioni utilizzate, in particolare in ambito I-CW, ha una ulteriore doppia valenza:

- I modelli di ricerca utilizzati in fase di analisi consentono non solo di interpretare le informazioni raccolte ma soprattutto di essere utilizzati come base per successive nuove ricerche e fungono da acceleratori di nuove campagne I-CW.

- Eventuali risultati ottenuti da azioni intraprese dall’analisi delle informazioni possono essere riutilizzati per successive campagne I-CW ottenendo risultati molto più stabili e duraturi sul lungo periodo. Ad es. campagne di C-IW che mirano a controllare il voto politico in uno stato, spesso svolgono attività di analisi dei processi e delle informazioni dell’intero contesto socio culturale elettivo operando nel tempo, modificando e/o inserendo specifiche informazioni mirate piuttosto che intervenire direttamente su una specifica tematica e/o votazione. Cambiare l’opinione delle masse in generale su determinati temi, piuttosto che su uno specifico evento, da maggiori vantaggi in termini di efficacia nel tempo, infatti una volta modificata l’opinione pubblica, questa impiegherà più tempo a “disintossicarsi”, ed eventuali nuove campagne IW/C-IW potranno sfruttare quanto già fatto e richiederanno un minor sforzo per raggiungere nuovi e più efficaci risultati.

Armi Cognitive: Quando la Tecnologia diventa un’Arma Psicologica

Uno degli aspetti che la C-IW mette in luce in questo scenario di conflitti ibridi, è la natura umana che non viene più considerata come parte di un’entità cosmologica che evolve autonomamente attraverso la conoscenza e l’esperienza, ma come un dispositivo aggiornabile sulla base delle nuove scoperte scientifiche.

Questa concezione tra l’altro, in ambito filosofico e sociale, è sostenuta da due correnti di pensiero: il trans-umanesimo, che si propone di rivoluzionare, potenziare e far evolvere l’essere umano attraverso la scienza e la tecnologia, e il post-umanesimo, che interpreta l’uomo come un essere ibrido, cioè umano e non umano, trasformabile fisicamente e mentalmente in qualcosa di nuovo sulla base del periodo storico in cui vive. La tecnologia da strumento a nostra disposizione, sta diventando sempre di più l’ambiente che ci circonda e al quale siamo diventati subordinati.

Una Tecnologia con cui interagiamo con specifici criteri: funzionalità, efficienza e convenienza, subordinando concetti come: cultura, individuo, dignità, libertà, verità, etica, politica, religione, storia, etc., nonché le esigenze ed i bisogni dell’uomo alle necessità del sistema globale. Un campo di battaglia nel quale stiamo subendo involontariamente una immersione sempre più completa, una realtà artificiale e ibrida.

Questo scenario ha permesso di sviluppare nuove tipologie di armi: le armi cognitive, che sfruttando la manipolazione dell’informazione e la tecnologia per trasferirla, nell’ambito di conflitti ibridi possono rivelarsi la strategia vincente nei conflitti.

Alla base di queste armi c’è la manipolazione delle informazioni. Una delle tecniche da sempre utilizzate è la diffusione di notizie false e la “buzzword” che più identifica questa strategia nel secolo che stiamo vivendo è: fake news, la fake news è diventata la parola d’ordine collettiva per identificare qualsiasi forma di disfunzione informativa nella nostra società.

Le fake news sono informazioni false (disinformazione) o fuorvianti per indurre il bersaglio a prendere decisioni (o ad adottare atteggiamenti o idee) contrarie ai suoi interessi e che favoriscono gli interessi del “disinformatore”. E’ un’arma che consente a chi la usa con successo di esercitare la manipolazione o l’eterodirezione.

La disinformazione é un argomento centrale del pensiero politico e strategico occidentale e orientale sin dall’antichità, basti pensare a trattati di strategia militare come “l’arte della guerra” di Sun Tzu, secondo cui tutte le guerre si basano sull’inganno. Grazie poi alla tecnologia dei “nuovi media” (Google, YouTube, Twitter, Facebook, etc.) le azioni disinformative attraverso notizie deliberatamente falsificate sono sempre più efficaci, consentendone la diffusione massiccia, incontrollata e pressoché istantanea.

Le fake news sfruttano una debolezza cognitiva sempre più evidente nella nostra società moderna dominata da internet, la tendenza ad accedere e diffondere informazioni senza valutarle criticamente, la refrattarietà all’approfondimento, la sindrome da deficit di attenzione (Attention Span Deficit Disorder) sono tra le principali cause dell’analfabetismo funzionale, l’incapacità di avere la comprensione ed un giudizio critico su quello che si legge.

Tuttavia la definizione di fake news rappresenta solo la parte più nota ed evidente delle capacità di manipolazione delle informazioni, tant’è che in ambito di C-IW / IW si parla più specificatamente di “information disorder”.

Anche se l’uso dell’etichetta “information disorder”, si sta sempre più rapidamente sostituendo alla locuzione fake news per via dell’utilizzo delle stesse strategie e metodologie anche da parte di attori non governativi e militari, l’information disorder definisce una serie di dinamiche legate all’inquinamento delle informazioni più articolate e complesse, sviluppandosi su tre diverse dimensioni:

- DISINFORMATION, in cui il contenuto che viene diffuso è intenzionalmente falso e progettato ad hoc per creare conseguenze dannose;

- MISINFORMATION, in cui la condivisione di “parti” di contenuti falsi viene veicolata attraverso utenti inconsapevoli, che diventano vettori presso le proprie reti, convinti di immettere nel loro canale comunicativo contenuti utili;

- MALINFORMATION, in cui informazioni vere vengono condivise con l’intenzione di creare conseguenze dannose, attraverso l’uso di frame deformati che vengono strumentalizzati all’interno di contesti geopolitici e di conflitto.

Queste tre dimensioni rappresentano le tipologie di contenuti che possono essere strumentalizzati e veicolati attraverso la rete in una campagna IW/C-IW in base alle intenzioni dell’attaccante, pensati per ingannare e generare conseguenze manipolando la sfera delle informazioni. I driver utilizzati tipicamente sulla rete per veicolare campagne C-IW sono di natura tecnologica e driver (dinamiche) di natura sociale.

L’ approccio utilizzato non è selettivo, tecnologico o sociale ma integrato, infatti gli elementi tecnologici e quelli sociali si influenzano a vicenda senza soluzione di continuità, rendendo le strategie di information disorder, endemiche nella sfera dei conflitti basati sulle informazioni digitalizzate. Nelle campagne C-IW il driver tecnologico non è solo un vettore privilegiato ma un acceleratore in grado di generare effetti di attrazione e polarizzazione.

Internet è una rete ad invarianza di scala che segue la legge di potenza (power law). Questo vuol dire che indipendentemente dal numero di nodi che compongono ogni insieme della rete (invarianza), il meccanismo di distribuzione delle risorse (link) sarà sempre guidato dalla power law, ovvero dalla coesistenza tra nodi più ricchi (hub) e nodi meno ricchi (nodi comuni).

All’interno di questi insiemi, i nuovi utenti scelgono di connettersi ai nodi già presenti mediante un meccanismo noto come “attaccamento preferenziale”, cioè tenderanno a preferire l’interazione con i nodi più popolari, gli hub appunto, siano essi persone (attori, politici, influencer, etc.), contenuti (post, meme, video, etc.) o servizi digitali (social network, motori di ricerca, etc.).

Più un elemento è popolare, più connessioni possiede, più sarà “scelto” dagli altri nodi, aumentando così la sua popolarità e diventando sempre più appetibile per le scelte di nuovi utenti, in un processo noto come l’effetto San Matteo, un meccanismo iniquo per cui i ricchi diventano sempre più ricchi.

Ed è a questo punto che si sviluppano nuove interazioni tra il driver tecnologico ed il driver delle dinamiche sociali, disegnando un ambiente digitale in cui più una informazione viene diffusa, più saranno elevate le sue probabilità di ricevere maggiori attenzioni e di essere a sua volta propagata.

Grazie a questo meccanismo l’informazione manipolata e inizialmente “inoculata”, verrà, durante la fase di propagazione, continuamente rimaneggiata (spesso modificata ripetutamente anche da altri utenti), sia in termine di “trust” degli utenti sia in termini di contenuto della stessa, cioè si arricchirà di ulteriori informazioni (ad es. commenti, condivisioni con altri post, etc.) questo processo renderà l’informazione sempre più difficile da analizzare e valutare, non solo in termini di credibilità ma anche in termini di affidabilità e verifica della fonte.

Altri strumenti utilizzati in ambito C-IW sono stati introdotti proprio per manipolare ulteriormente le dinamiche sociali, ad es. per aumentare la visibilità di un hub creato per diffondere notizie manipolate “credibili” sono stati sviluppati dei generatori di “fake follower”, finti utenti per ingannare altri utenti, rappresentando così gli hub generatori di fake, più popolari di quanto in realtà lo siano. Ad es. i social bot rispondono proprio a questa esigenza, sono programmi per computer che imitano gli esseri umani e i loro comportamenti nei social network, con l’obiettivo di manipolarne i comportamenti.

La caratteristica di questa tecnologia e che imita gli utenti umani fingendo anche interazioni tra finti utenti ed eludendo così gli algoritmi di controllo dei social network. E anche se negli ultimi tempi gli algoritmi di controllo sono sempre più sofisticati, per poterli ingannare ulteriormente è stata affiancata ai social bot la figura “dell’untore digitale”, cioè umani che si comportano bot, rendendo così il riconoscimento e contrasto molto più difficile.

Il fine rimane dunque la possibilità di aumentare la credibilità delle fonti di informazione, in modo che siano percepite come utenti legittimi (umani) ed interessati a diffondere informazioni utili.

L’evolversi delle tecnologie inoltre sta manipolando anche la natura stessa delle informazioni. I fotomontaggi, i ritocchi alle immagini, comunemente chiamate “immagini photoshoppate“, sono un esempio di informazione manipolata a cui siamo ormai abituati anche come utilizzatori, infatti esistono oggi centinaia di applicazioni di uso comune sugli smartphone che permettono di modificare le proprie foto con una qualità di contraffazione sempre più fedele alla realtà.

Negli ultimi anni però si sta aprendo un nuovo capitolo nel panorama dei contenuti costruiti in laboratorio, soprattutto grazie all’aiuto dell’intelligenza artificiale.

Ne è un esempio la tecnologia Deep Fake, questa tecnologia è in grado di riprodurre la voce e generare volti umani identici a persone reali ma completamente creati dal computer, realtà “sintetiche” che riproducono azioni, discussioni o intere scene (anche in tempo reale) ritraendo ed impersonando persone totalmente estranee alle ricostruzioni.

I video elaborati tramite questa tecnologia vengono processati più volte da algoritmi gestiti dall’A.I. che ottiene alla fine dei filmati, tecnicamente, sempre più indistinguibili da quelli reali.

Le strategie e le tecnologie della C-IW sono sempre di più utilizzate anche in altri ambiti, dove gli attacchi sono sempre rivolti all’utente e non al computer ma dove l’obiettivo è esfiltrare informazioni o inoculare malware per attività di cyber crime, come nel caso del social engineering un insieme di tecniche utilizzate dai cybercriminali per attirare gli ignari utenti ad inviare loro i propri dati riservati, infettare i loro computer tramite malware o aprire collegamenti a siti malevoli.

Articolo a cura di Francesco Arruzzoli

Con oltre 25 anni di esperienza nell’ambito della sicurezza delle informazioni Francesco Arruzzoli è Senior Cyber Security Threat Intelligence Architect presso la Winitalia srl di cui è cofondatore. Si occupa di progettare infrastrutture e soluzioni per la Cyber Security di aziende ed enti governativi. In passato ha lavorato per multinazionali, aziende della sanità italiana, enti governativi e militari. Esperto di Cyber Intelligence e contromisure digitali svolge inoltre attività di docenza presso alcune università italiane.