Cyber Deception Technology & Hybrid Warfare – Parte 1

Cyber Deception tra arte e tecnologia dell’inganno

Considerata l’ampiezza dei temi da trattare e la loro stretta correlazione, ho suddiviso l’articolo in due parti, in questa prima parte tratteremo la Cyber Deception Technology e le sue principali caratteristiche.

La Cyber Deception Technology è l’insieme delle tecnologie, metodologie, strategie e tattiche utilizzate per creare scenari verosimili di infrastrutture tecnologiche ICT e di strutture di informazioni il cui fine è ingannare potenziali attaccanti in modo da indurli ad interagire con questi cyber ambienti, permettendo così lo studio comportamentale dell’attaccante e riducendo, a volte annullando completamente, la loro capacità offensiva. L’obiettivo è quindi quello di riprodurre alla perfezione il target appetibile per un agente ostile, senza che esso possa rendersene conto, cercando di adattare l’ambiente fittizio dinamicamente, in modo da poter analizzare e anticipare le mosse del nemico.

Nella Cyber Deception la componente tecnologica non è quindi il solo elemento principale, ma come accade per il social engineering è necessario tener conto dell’aspetto cognitivo dell’attacco. Per rendere interattivi e credibili i processi e i dati di sistema artefatto la “User Experience” deve essere del tutto simile a sistemi “vulnerabili” reali. Le vulnerabilità che devono attrarre l’attaccante devono essere credibili, ad es. la misconfiguration di un dispositivo che permette l’accesso non autorizzato ad un sistema, non deve essere troppo banale ma deve lasciar pensare che sia un errore di distrazione umana in fase di configurazione.

In questi ultimi mesi, la Cyber Deception è divenuto un tema molto caldo in quanto stiamo assistendo ad una vera e propria “svolta” nella tipologia degli attacchi cyber, tipologie di attacchi che richiedono ulteriori livelli di sicurezza da implementare nelle organizzazioni, proprio come la Cyber Deception Technology. Il conflitto tra Russia e Ucraina ha reso sempre più evidente il concetto di guerra ibrida di quinta generazione [1], che vede il cyberspazio come nuova dimensione per il combattimento.

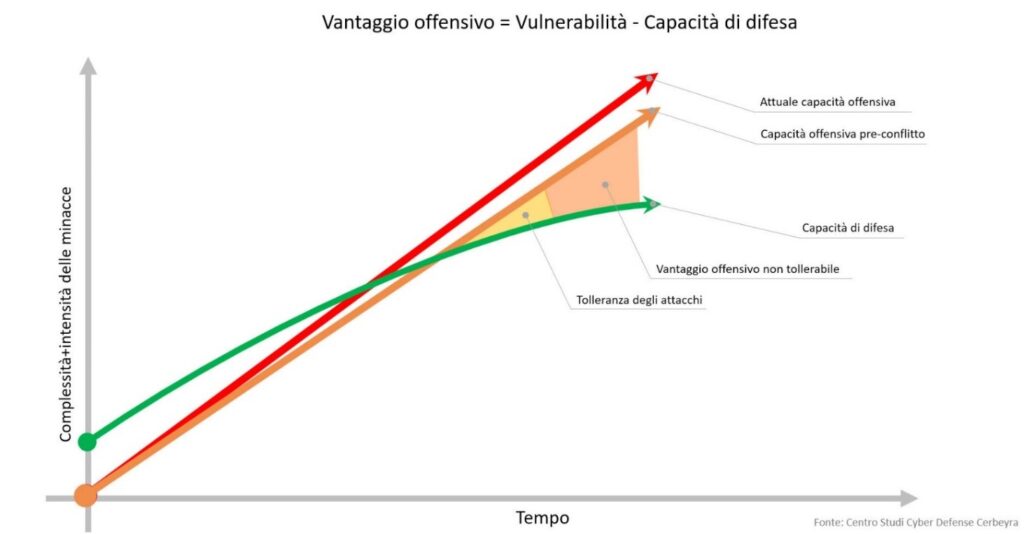

In figura 1 viene rappresenta la complessità e l’intensità delle minacce pre-conflitto rispetto alle capacità di cyber difesa media delle organizzazioni, dove si nota l’area di tolleranza agli attacchi e l’area non tollerabile.

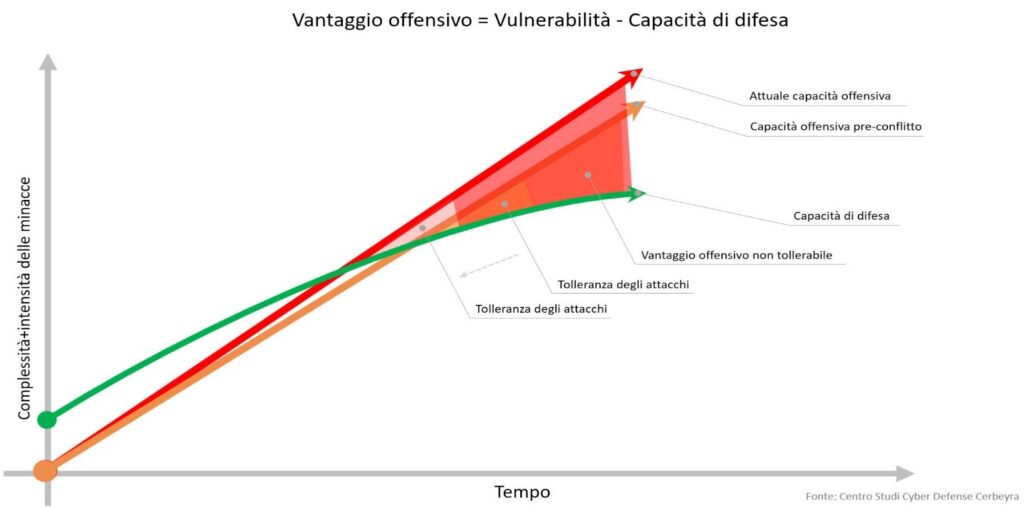

Se analizziamo invece la capacità offensiva, nell’attuale stato di conflitto (Fig.2), notiamo come l’area di NON TOLLERANZA sia significativamente aumentata e quella di TOLLERANZA si sia invece drasticamente abbassata.

Questo scenario evolutivo negli attacchi cyber è principalmente dovuto ai seguenti principali fattori :

- Una maggiore attività massiva nel numero degli attacchi, anche attraverso sistemi automatici gestiti tramite tecnologia di intelligenza artificiale.

- Attacchi mirati al blocco di infrastrutture tecnologiche e servizi ICT, distruzione dei dati presenti nei sistemi informativi.

- Maggiore complessità degli attacchi.

Nuovi scenari di cyber minaccia richiedono nuove soluzioni di cyber difesa, o meglio, un maggiore e più sofisticato utilizzo di tecnologie di cyber difesa già esistenti.

Occorre sviluppare una strategia ed una tattica di cyber difesa che possa sfruttare ed introdurre nuovi approcci, tra queste, la strategia del cyber-inganno attraverso tecnologie di cyber-deception, può risultare estremamente efficiente, per indebolire la capacità offensiva degli attaccanti e per sviare l’attenzione del nemico dagli asset “core” dell’azienda. La cyber-deception permette una difesa intelligente e pro-attiva nei casi di violazione del perimetro di cyber difesa delle organizzazioni.

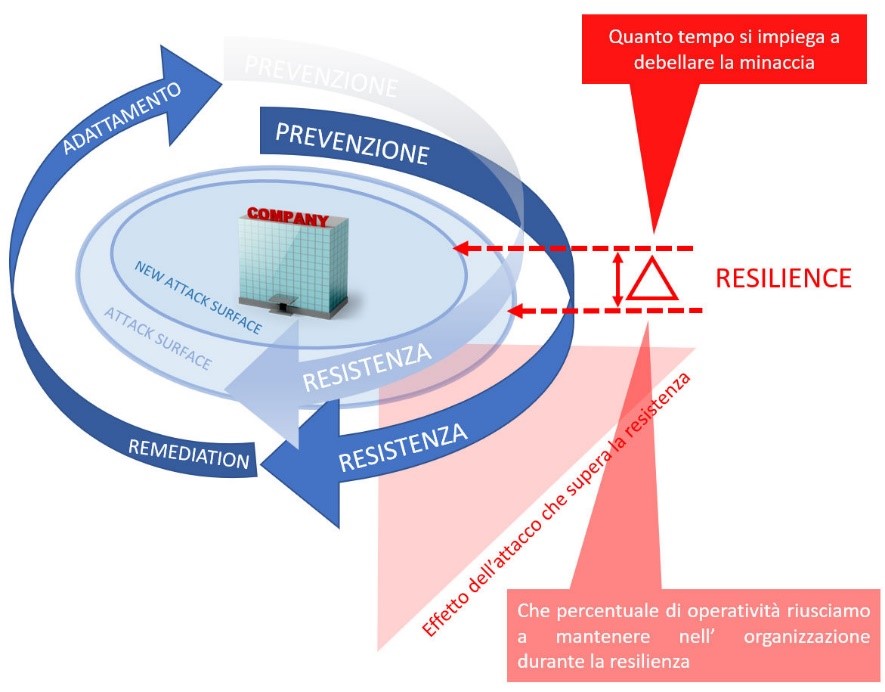

Diminuire il GAP temporale, la tempestività, tra rilevamento di agenti ostili e attività di difesa è uno dei fattori principali nella gestione della cyber resilience delle organizzazioni (Fig.3).

L’aspetto interessante della tecnologia di Cyber Deception è che a differenza della maggior parte dei sistemi di difesa informatici, che si basano su una continua analisi del traffico e delle attività ICT presenti nei sistemi di una organizzazione, alla ricerca di anomalie e agenti ostili, la cyber-deception si basa su una difesa attiva , in grado di “attirare”, rilevare e difendere da agenti ostili (ad es. malware, botnet, cyber criminali, etc..) gli asset dell’organizzazione, andando ad individuare attività malevoli che possono muoversi lateralmente all’interno della rete e dei sistemi ICT.

Sicuramente l’aspetto più interessante di questa tecnologia è la sua capacità di essere poco invasiva nella sua implementazione tecnica ed economica, i suoi benefici sono esponenziali rispetto all’investimento (mediamente rispetto ad un 20% di effort si ottiene l’80% dei risultati), e di rilevare attività illecite senza generare significativi falsi positivi, rispetto invece ai sistemi di difesa tradizionale che spesso oltre ad un elevato numero di falsi positivi comportano anche impatti importanti nelle performance dei sistemi controllati con un costo economico e di risorse spesso non trascurabile.

L’obiettivo principale della Cyber Deception è ingannare l’attaccante, portare l’attaccante a concentrarsi su finti obiettivi, affetti da apparenti vulnerabilità che attirano e catturano la sua attenzione, uno “specchietto per le allodole”, in poche parole, trappole per raggirare l’avversario. Se l’agente ostile innesca una delle trappole, il sistema di deception traccia tutte le sue attività, cercando di individuare più informazioni possibili sull’avversario.

Ad es. come abbiamo visto, nell’attuale contesto storico dove il conflitto tra Russia e Ucraina ha visto aumentare in maniera esponenziale gli attacchi cyber, l’utilizzo del paradigma della Cyber Deception permette di dirottare una buona parte di questi attacchi verso falsi obiettivi, ridimensionando così il gap tra le soluzioni di cyber difesa e la tolleranza agli attacchi.

Maggiore è il tempo di permanenza dell’avversario nel sistema di cyber deception, minore è il tempo e le risorse che dedica ai reali asset. Più rapida ed evidente diviene la sua rilevazione e maggiore sarà la capacità di tracciare i suoi riferimenti, vettori di attacco ed attività all’interno dell’organizzazione. Informazioni queste essenziali per i difensori, poiché, come accennato sopra per la cyber resilience, il rilevamento tempestivo e la risposta agli incidenti, sono elementi fondamentali.

I principali sistemi e metodologie utilizzate, da molti anni nella cyber deception, sono rappresentati dalle Honeypot e Honeynet.

Il nome Honeypot (barattolo di miele) si ricollega al mondo “esoterico” dello spionaggio, dove si utilizzano spesso delle esche per attirare la vittima designata. Nell’ambito dello spionaggio spesso queste esche servono per compromettere spie nemiche ed ottenere informazioni riservate. In ambito informatico l’honeypot si comporta in modo simile, attrae l’agente ostile su un sistema o servizio apparentemente reale e “debole”, fungendo da esca, distraendo l’attaccante dai reali bersagli.

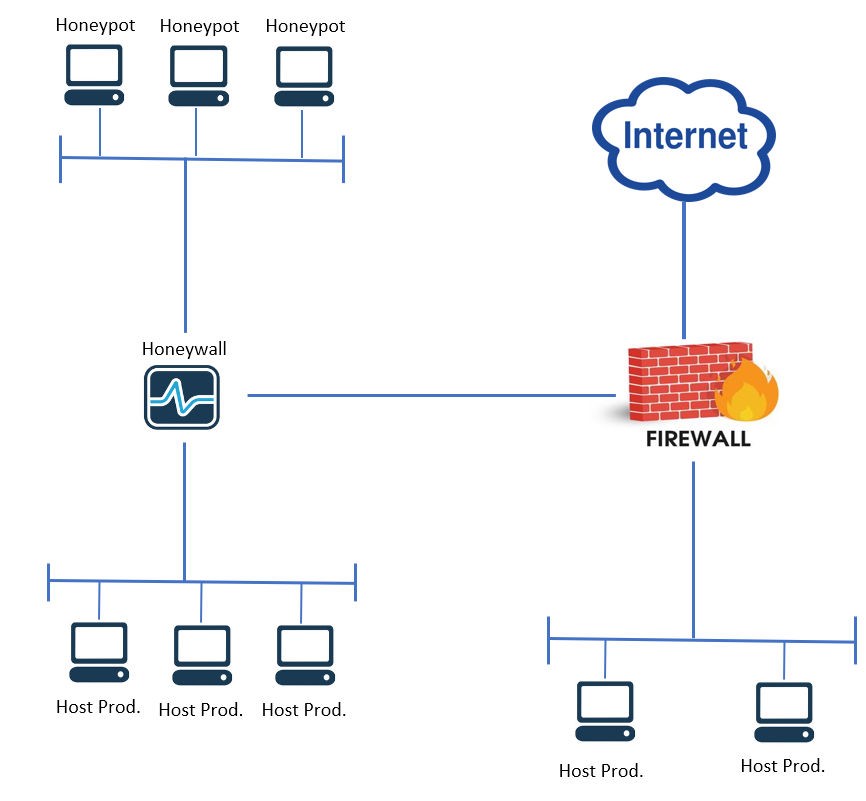

La Honeynet è una rete formata da sistemi, dispositivi ed applicazioni honeypot ad alta interazione che simula una rete di produzione reale, come ad es. host con applicazioni che “emulano” servizi e dati apparentemente reali (ad es. sito web, ftp server, mail server, etc..). Con l’avvento della virtualizzazione la possibilità di creare honeynet è divenuta estremamente facile ed economica.

Le honeypot come le honeynet sono ambienti altamente controllati, ma mentre nelle Honeypot il sistema di controllo e monitoraggio degli attacchi è collocato al suo interno, esponendo la Honeypot al rischio di disattivazione e/o identificazione, nelle honeynet sia non un prodotto o singolo host ma bensì un’ architettura, composta da più honeypot, dove il ruolo di controllo e monitoraggio delle attività malevoli è concentrato sull’ honeywall: un sistema gateway, del tutto trasparente all’aggressore, che separa la rete honeynet dal mondo reale (Fig.4).

Usare le honeypot ha diversi vantaggi nell’individuazione delle intrusioni, ad es. hanno un basso tasso di falsi positivi, poiché per sua stessa definizione, una honeypot non dovrebbe ricevere alcun tipo di contatto dal mondo esterno, qualsiasi attività registrata in entrata dovrebbe quindi essere un tentativo di esplorazione o intrusione, qualsiasi IP dovesse contattare l’Honeypot potrebbe essere facilmente tracciato e verificato, non verrebbe “nascosto” dal traffico complessivo di tutta la rete dell’organizzazione, e dovendo gestire un traffico molto limitato le honeypot non richiedono molte risorse HW & SW.

Un’altra caratteristica specifica delle tecnologie di cyber deception è appunto la simulazione avanzata di servizi e sistemi, questo oltre a far perdere tempo dall’agente ostile, che non si rende immediatamente conto di essere di fronte ad un sistema “fake”, permette di studiare nel dettaglio le tecniche utilizzate dall’aggressore per effettuare gli attacchi. Le honeypot vengono di solito rese particolarmente esposte e vulnerabili, proprio per essere più appetibili per gli attaccanti. Generalmente tra due host l’attaccante si concentrerà per primo su quello più debole, ad es. le honeypot rispondono a scansioni network e mostrano servizi in chiaro, rispetto ad una più sicura rete aziendale.

Rispetto a sistemi di difesa tradizionali come firewall e antivirus, l’honeypot non viene creata per bloccare determinate attività ma per raccoglie informazioni utili a capire le minacce esistenti e scoprire l’emergere di nuove minacce. A differenza dei metodi puramente difensivi, come ad es. i sistemi di rilevamento delle intrusioni (IDS), che cercano di evitare l’interazione con l’attaccante, l’honeypot si basa invece sull’idea di interazione pro-attiva con l’attaccante.

In genere le honeypot sono sviluppate in base al tipo di minaccia che si vuole analizzare, tra le principali:

Spam Honeypot – utilizzano un falso indirizzo e-mail in una posizione nascosta, ad es. del sito aziendale, dove solo un raccoglitore automatico di indirizzi (“harvester”) può trovarlo. Siccome lo l’unico scopo dell’indirizzo mail è quello di fare da trappola, quando utilizzato si è sicuri al 100% che qualsiasi mail si riceva sia uno spam. Conoscendo poi il contenuto della mail di spam è possibile bloccare messaggi simili inviati ad altre mail aziendali e bloccare automaticamente l’IP del mittente tramite una blacklist.

DB Honeypot – simula un database esca e può essere impostato per monitorare vulnerabilità applicative ed individuare attacchi basati su SQL Injection, sfruttamento dei servizi SQL, abuso delle autorizzazioni e come falsa fonte dati da esfiltrare.

Malware Honeypot – imita applicazioni,servizi software e chiamate a servizi API per attrarre attacchi malware. Spesso questa tipologia di Honeypot è utilizzata per eliminare vulnerabilità nelle API, o per studiare i malware e sviluppare software antimalware.

Spider Honeypot – ha lo scopo di intrappolare i webcrawler (spider), creando illusorie pagine Web e link accessibili soltanto dall’attaccante. Questa tipologia di Honeypot viene sfruttata ad esempio per rilevare bot dannosi e crawler di piattaforme pubblicitarie.

E’ possibile sviluppare Honeypot ad alta o bassa interazione. Gli Honeypot a bassa interazione raccolgono meno informazioni, sono nella maggior parte dei casi molto economici e sono meno sofisticati nell’emulazione, sono pensati più per far perdere tempo e per dare un allarme in caso di contatto con un agente ostile che per studiarlo. Ad es. Google Hack Honeypot (GHH) è un sistema economico, progettato per essere vulnerabile alle query sofisticate dei motori di ricerca, allo scopo di attirare gli hacker e rilevarne il comportamento. GHH inserisce un link invisibile sul sito web dell’utente che può essere rilevato solo attraverso l’utilizzo di operatori di ricerca avanzati. Un altro esempio è honeynet Honeyd (http://www.honeyd.org/), un software open source che crea host virtuali su una rete. Gli host possono essere configurati per eseguire servizi arbitrari e personalizzati per simulare determinati sistemi operativi.

I sistemi Honeypot ad alta interazione sono più sofisticati, generalmente utilizzano più risorse di sistema ed il loro scopo principale è non solo trattenere l’ostile il più possibile nel proprio “sistema” ma studiarlo approfonditamente, cercando di testare il suo livello di skill.

Proprio per queste caratteristiche di studio ed analisi le honeypot/honeynet sono state nella maggior parte dei casi utilizzate esclusivamente in ambito di ricerca ed accademico. Negli ultimi anni però i sistemi di cyber deception si sono evoluti, oggi offrono una maggiore automazione sia per il rilevamento che per l’implementazione delle difese sulla base dei dati raccolti, è diventata una tecnologia matura per fornire un ulteriore importante livello di sicurezza ai framework di cyber security delle organizzazioni, soprattutto in realtà di grandi dimensioni e geograficamente distribuite, dove oltre a segnalare la presenza di agenti ostili possono :

- Ridurre i tempi di isolamento e contenimento dell’intruso nella rete attaccata.

- Velocizzare i tempi di mitigazione delle minacce.

- Dalla raccolta dei loro dati è possibile ottenere suggerimenti su come migliorare la sicurezza dei sistemi e delle infrastrutture.

- La possibilità di distribuire sensori (Honeypot) nell’infrastruttura ICT riduce l’effort necessario al monitoraggio delle infrastrutture ICT.

- Possono essere utilizzati per produrre misurazioni relative agli indicatori IOC (Indicatore di Compromissione) e TTP (Tattiche, Tecniche e Procedure).

Come tutte le metodologie e tecnologie anche quella delle honeypot/honeynet ha i suoi limiti e controindicazioni, ad es. gli unici attacchi che una honeypot può vedere sono quelli rivolti contro di lei, quindi il fatto che una honeypot non registra una minaccia non vuol dire che non esista.

E’ importante che una honeypot sia ben configurata per trarre in inganno gli agenti ostili, nel caso un attaccante si accorgesse dell’inganno, potrebbe concentrarsi sui target reali trascurando le honeypot o potrebbe creare finti attacchi sulle honeypot, magari fornendo false informazioni, per distrarre l’attenzione dal vero exploit rivolto ai sistemi di produzione dell’organizzazione.

Infine un attaccante esperto potrebbe accedere a honeypot non perfettamente configurate e comprometterle, per poi sfruttarle per introdursi nei sistemi dell’organizzazione.

In generale i vantaggi delle honeypot/honeynet superano di gran lunga i rischi.

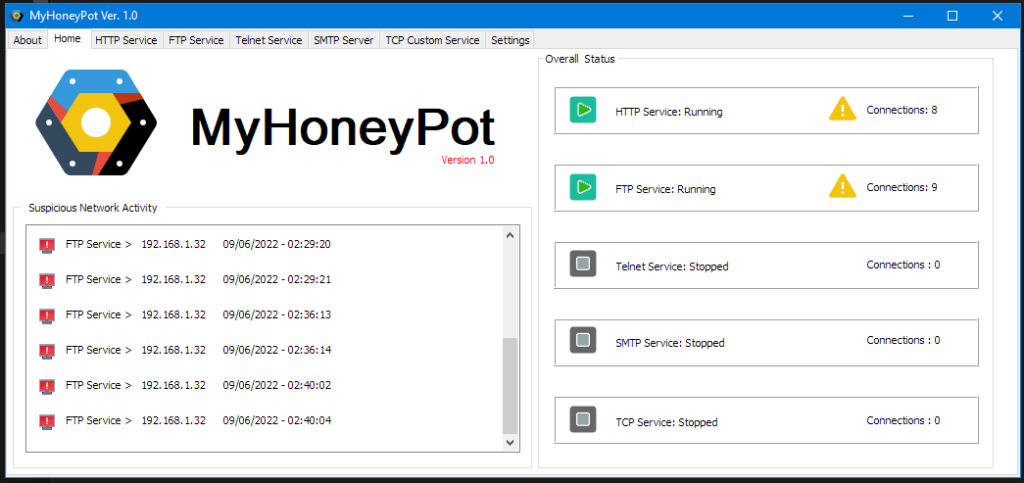

Per chi volesse avere un approccio più “hands on” sulla tematica, ho sviluppato una semplice HoneyPot “MyHoneyPot” (Fig.5) ad alta interattività su ambiente Windows a scopo esclusivamente didattico, trovate l’applicazione sul mio link Github:

https://github.com/FrancescoArruzzoli/MyHoneyPot

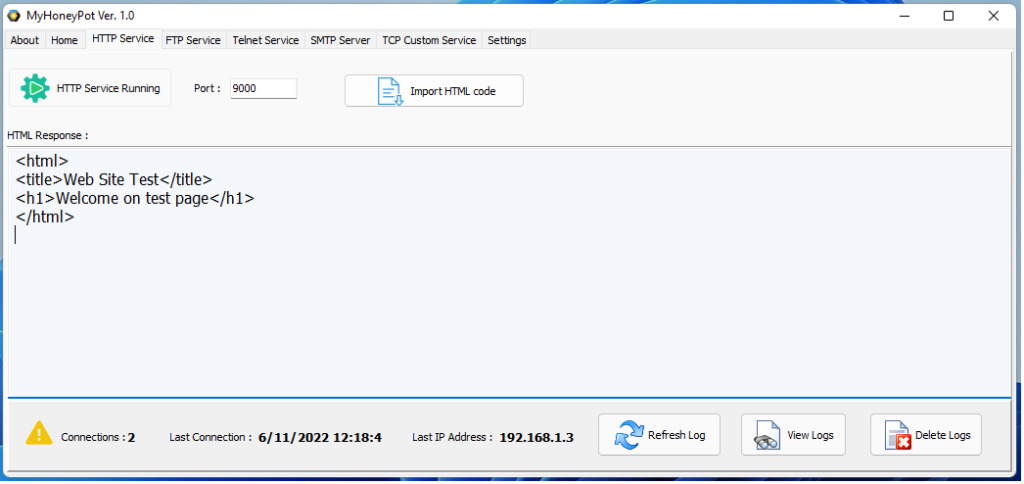

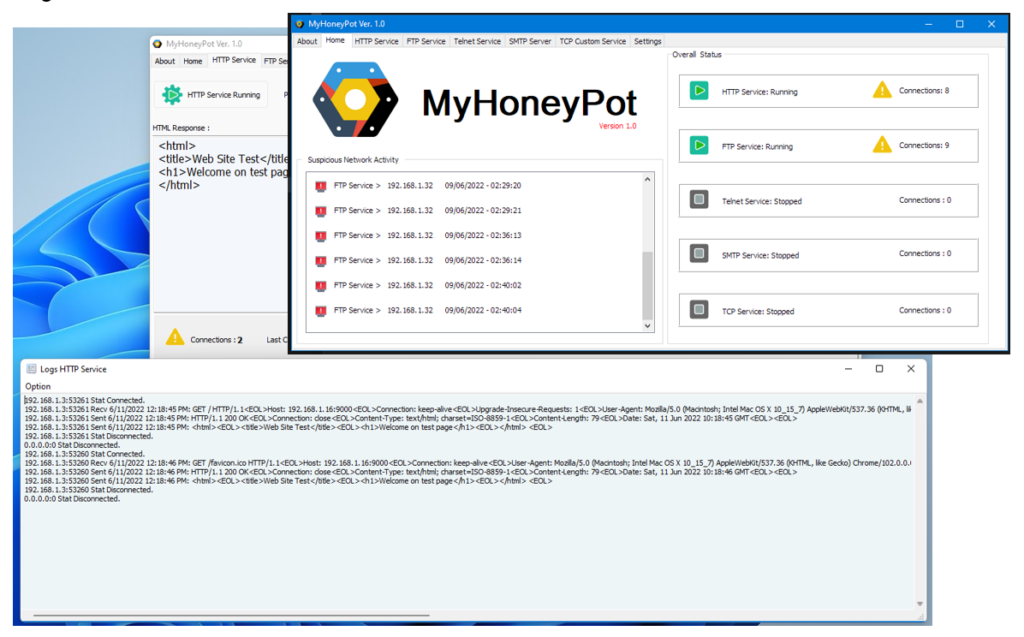

L’applicazione permette di emulare alcuni dei principali servizi di rete su cui è possibile personalizzare alcuni parametri.

Ad es. è possibile attivare un servizio web http selezionando la porta ed il contenuto html da visualizzare (Fig.6)

Se un host si connette al servizio viene tracciato (Fig.7), segnalato e tutte le attività registrate sui file di log.

In conclusione, la tecnologia della Cyber Deception è sicuramente un livello aggiuntivo di difesa che utilizza un approccio diverso, strategicamente importante in uno scontro quotidiano contro attaccanti sconosciuti, ci permette di creare mondi virtuali all’interno del nostro cyberspazio, dove attirare ed intrappolare gli agenti ostili in infiniti percorsi privi di uscita, dandogli l’illusione di aver a disposizione l’intera organizzazione.

“Potrei essere rinchiuso in un guscio di noce e tuttavia ritenermi Re di uno spazio infinito..”

William Shakespeare, Amleto, atto II, scena II

Riferimenti

[1]. “LE PROSPETTIVE DELLA CYBER INTELLIGENCE”, Commissione di Studi Cyber Threat Intelligence e Cyber Warfare, CAPITOLO 5, Cyber-Enabled Information Warfare di Francesco Arruzzoli, anno 2022 ISBN 979-12-80111-32-6

Articolo a cura di Francesco Arruzzoli

Con oltre 25 anni di esperienza nell’ambito della sicurezza delle informazioni Francesco Arruzzoli è Senior Cyber Security Threat Intelligence Architect presso la Winitalia srl di cui è cofondatore. Si occupa di progettare infrastrutture e soluzioni per la Cyber Security di aziende ed enti governativi. In passato ha lavorato per multinazionali, aziende della sanità italiana, enti governativi e militari. Esperto di Cyber Intelligence e contromisure digitali svolge inoltre attività di docenza presso alcune università italiane.