Continuous Threat Exposure Management e Cyber Risk Operation Center: Architettura Avanzata per la Cybersecurity

La gestione continua dell’esposizione alle minacce (Continuous Threat Exposure Management – CTEM) emerge come paradigma fondamentale, superando i limiti delle metodologie convenzionali per consentire una risposta più sofisticata e proattiva: al riguardo è stato introdotto il concetto di Cyber Risk Operation Center (CROC), mostrandone l’utilità nell’ambito della gestione del rischio informatico aziendale.

L’intervento a due voci “Gestione Continua dell’Esposizione alle Minacce, un approccio strategico alla Cybersecurity”, tenuto durante il 22° Forum ICT Security da Francesco Faenzi (Direttore Cyber Security & Resiliency di Itway) e Alessio Fasano (Country Manager di Skybox Security), ha messo in luce come la continua evoluzione delle minacce informatiche richieda un ripensamento radicale dei tradizionali approcci alla sicurezza.

Guarda il video completo dell’intervento:

Il Cyber Risk Operations Center (CROC)

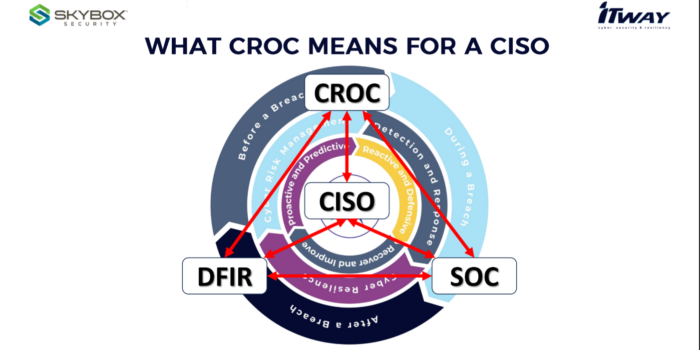

Faenzi ha aperto l’intervento evidenziando come al centro di questo nuovo modello di sicurezza si collochi proprio il Cyber Risk Operations Center (CROC), che rappresenta un’evoluzione cruciale rispetto al tradizionale Security Operation Center (SOC).

Se infatti quest’ultimo si concentra prevalentemente sul monitoraggio delle minacce informatiche, il CROC opera a un livello strategico superiore, trasformando le informazioni tecniche in indicatori di rischio a supporto delle scelte manageriali: l’integrazione delle informazioni fornite dal SOC permette al CROC di tradurre i dati operativi in insight strategici, contribuendo a una sicurezza che sia non solo tecnicamente robusta ma anche funzionalmente allineata alle esigenze di business.

Il Cyber Risk Operations Center non si limita quindi alla rilevazione degli attacchi ma mira a creare una visione olistica e complessiva del rischio informatico, abilitandone una gestione proattiva e coerente con gli obiettivi aziendali.

Framework di Sicurezza e Resilienza

Il framework di sicurezza e resilienza del CROC si articola lungo i principali domini temporali della cybersecurity: pre-intrusione, durante l’intrusione e post-intrusione.

La governance del rischio informatico prevede l’implementazione di processi e capacità specifici per ciascuna di queste fasi:

- prevenzione,

- rilevamento e risposta,

- recupero.

Il Cyber Risk Management si concentra principalmente sulla fase preventiva, ponendo le fondamenta necessarie per anticipare e mitigare le potenziali minacce.

Questo approccio si basa su tre pilastri essenziali:

- conoscenza approfondita degli asset e del contesto operativo;

- capacità di misurare quantitativamente rischi e minacce;

- implementazione di una governance efficace basata su metriche oggettive.

La capacità di comprendere appieno gli asset e il loro valore per il business rappresenta la base di una difesa proattiva e resiliente. Sulla base di tale visibilità l’integrazione di questi tre pilastri consente una gestione del rischio non solo reattiva ma “anticipatoria”, in grado di adattarsi rapidamente ai cambiamenti del panorama tecnologico e alle minacce emergenti.

Operatività del CROC

L’operatività del CROC si realizza attraverso l’integrazione di una vasta gamma di fonti informative, che spaziano dall’analisi delle intrusioni in corso alla valutazione delle vulnerabilità e dei potenziali impatti sull’organizzazione.

Un Cyber Risk Operations Center – inteso come insieme di processi, prodotti e competenze – si concentra quindi sulla governance del rischio, fornendo una prospettiva più ampia per la definizione delle strategie organizzative.

La visibilità fornita dal SOC e dalle sue piattaforme è un componente essenziale per il CROC, che traduce le informazioni provenienti dal monitoraggio continuo delle minacce in indicatori di rischio: queste informazioni vengono aggregate a quelle sulla postura di sicurezza degli asset e, quindi, trasformate in dati utilizzabili per decisioni strategiche e operative.

Faenzi ha evidenziato come il CROC possa rappresentare un fattore abilitante per una governance più efficace, in cui le informazioni tecniche vengono contestualizzate come rischi e opportunità per l’organizzazione.

Mappatura dei Percorsi di Attacco

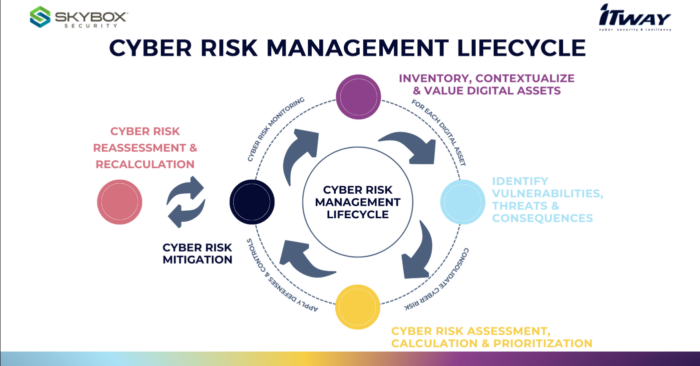

Attraverso la mappatura degli asset, la misurazione dei rischi e l’applicazione di metriche oggettive, il CROC permette di identificare e prioritizzare le vulnerabilità che rappresentano un rischio significativo per l’organizzazione.

Uno degli aspetti più innovativi del modello CROC, infatti, è la capacità di mappare i potenziali percorsi di attacco e contestualizzarli rispetto al valore degli asset coinvolti: questa mappatura è fondamentale per assicurare che le decisioni di sicurezza siano sempre allineate con le priorità del business e per valutare le azioni di mitigazione in funzione degli obiettivi aziendali.

L’analisi dei percorsi di attacco consente al CROC non solo di identificare le vulnerabilità più critiche ma anche di valutare quali strategie di mitigazione abbiano il maggiore impatto nel ridurre il rischio complessivo, integrando considerazioni tecniche e strategiche in un quadro unico: ciò contribuisce a rafforzare la resilienza complessiva, aiutando le aziende a gestire un panorama di minacce in continua evoluzione.

La Piattaforma di Continuous Threat Exposure Management

L’evoluzione tecnologica di questo approccio è stata esposta da Alessio Fasano, il quale ha presentato la piattaforma di Continuous Threat Exposure Management di Skybox, basata su tre pilastri fondamentali:

- Governance, Risk e Compliance (GRC)

- Garantisce la conformità con le normative in vigore, sia di natura cogente (come NIST, PCI DSS e DORA) sia ad adesione volontaria (come ISO 27001).

- Facilita il rispetto delle normative e consente di implementare una governance del rischio basata su principi strutturati e metriche oggettive.

- Attack Surface Management

- Consente una visione completa e dinamica della superficie di attacco, monitorando continuamente i cambiamenti nella configurazione degli asset e identificando nuove esposizioni al rischio.

- Garantisce una riduzione continua della superficie di attacco, prevenendo così nuove possibili vie di ingresso per gli attaccanti.

- Threat Detection and Response

- Integra le capacità di threat intelligence con informazioni provenienti da oltre 150 piattaforme di sicurezza, offrendo una panoramica completa della postura di rischio.

- Utilizza tecniche avanzate di machine learning per identificare comportamenti anomali e pattern sospetti, migliorando la capacità di rilevare minacce sconosciute.

La capacità di correlare informazioni provenienti da diverse fonti consente una comprensione più accurata del contesto delle minacce, permettendo una risposta rapida ed efficace; mentre l’integrazione delle capacità di GRC, gestione della superficie di attacco e rilevamento delle minacce rappresenta la base per una difesa informatica multilivello.

Digital Twin nella Cybersecurity

Un elemento distintivo dell’approccio CTEM è l’adozione del concetto di digital twin per la cybersecurity.

Il digital twin consente di creare una mappa relazionale completa e aggiornata degli asset aziendali: ciò permette di superare i tradizionali confini tra silos organizzativi e tecnologici, offrendo una panoramica dettagliata delle interconnessioni tra i vari elementi dell’infrastruttura IT.

Avere una rappresentazione virtuale e dinamica della propria superficie consente di comprendere meglio le interazioni tra asset critici e possibili punti di vulnerabilità, simulare scenari di attacco e valutare l’impatto delle misure di sicurezza in modo realistico e proattivo, aiutando a prioritizzare le azioni di mitigazione .

Il ricorso ai digital twin può quindi offrire un ulteriore supporto ai processi decisionali, migliorando significativamente l’efficacia delle strategie di difesa e ottimizzando la gestione del rischio complessivo.

Ottimizzazione della Gestione delle Vulnerabilità

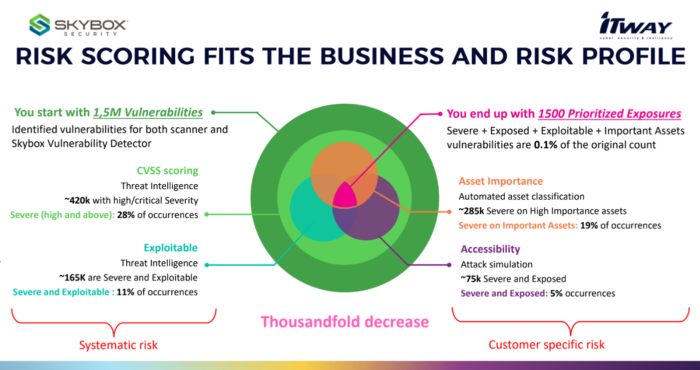

Un aspetto di particolare rilevanza della piattaforma CTEM è l’ottimizzazione della gestione delle vulnerabilità.

In un caso citato dal relatore l’analisi avanzata ha permesso, partendo da un milione e mezzo di vulnerabilità identificate su 30.000 asset, di identificare 1.500 vulnerabilità critiche da gestire con priorità. Questo risultato è ottenuto grazie ad algoritmi avanzati che non considerano solo le criticità tradizionali secondo il punteggio CVSS ma anche fattori quali i percorsi di raggiungimento, l’esposizione effettiva, la sfruttabilità pratica, la presenza di campagne attive di minacce e l’impatto potenziale sul business.

Questo consente di ottimizzare l’allocazione delle risorse, concentrandosi sulle vulnerabilità che rappresentano la minaccia più significativa per l’organizzazione e migliorando drasticamente l’efficacia delle attività di remediation.

Virtual Patching

Un altro elemento innovativo è la capacità di implementare soluzioni di virtual patching.

Anziché attendere che siano disponibili patch ufficiali – che tipicamente richiedono tempi prolungati – la piattaforma può suggerire regole firewall o firme IPS per mitigare temporaneamente le vulnerabilità rilevate: questo approccio riduce significativamente la finestra di esposizione alle minacce, migliorando in tempi brevissimi la postura di sicurezza dell’organizzazione.

Il virtual patching si rivela particolarmente utile in contesti in cui l’applicazione di patch tradizionali è complessa o richiede tempi lunghi, come nei sistemi legacy o nelle infrastrutture critiche. La capacità di mitigare le vulnerabilità in maniera tempestiva garantisce una riduzione del rischio immediata, limitando l’opportunità per i potenziali attaccanti di sfruttare le debolezze del sistema.

Conclusioni

La capacità di aggregare e correlare in un’unica piattaforma informazioni provenienti da diverse fonti – dalla rete agli scanner, fino alle piattaforme cloud e OT – rappresenta un notevole progresso rispetto alle soluzioni tradizionali, che tipicamente affrontano solo aspetti specifici della sicurezza.

Oltre a consentire analisi del rischio molto più accurate, questo permette di ottenere una visione olistica della propria postura di sicurezza, facilitando l’identificazione delle interdipendenze tra diverse aree dell’infrastruttura IT e migliorando la capacità di risposta a minacce complesse e coordinate.

Tale approccio integra un’evoluzione necessaria, permettendo alle organizzazioni di affrontare le moderne sfide della sicurezza: la combinazione di visibilità completa degli asset, analisi contestuale dei rischi e capacità di risposta rapida fornisce alle organizzazioni gli strumenti necessari per mantenere una postura resiliente in un panorama di minacce in costante evoluzione.

Questo modello consente di trasformare la sicurezza informatica in una funzione strategica e proattiva, integrata con gli obiettivi di business e in grado di supportare la crescita e l’innovazione.

La capacità di anticipare le minacce, adattarsi rapidamente e migliorare continuamente la propria resilienza rappresenta il cuore della cybersecurity contemporanea: il Continuous Threat Exposure Management fornisce il quadro operativo – nonché gli strumenti tecnologici – per raggiungere questi obiettivi in modo strategico ed efficace.