Il collegamento tra minacce e misure di sicurezza sui dati ai sensi del GDPR e delle raccomandazioni ENISA

A distanza di circa sei mesi dall’obbligo di applicazione del Regolamento UE 2016/679 (General Data Protection Regulation – GDPR), aziende e PA si stanno preparando ad affrontare una serie di cambiamenti organizzativi ed operativi necessari ad ottemperare agli obblighi imposti dalla normativa europea, in particolar modo sotto l’aspetto della protezione dei dati e della sicurezza dei trattamenti.

Sicurezza dei dati secondo l’Art. 32 del GDPR

Proprio l’art. 32 del GDPR prende in esame l’aspetto della sicurezza dei dati e, pur non elencando tassativamente le misure minime (ma facendo esplicito riferimento alle necessarie misure di “pseudonimizzazione” e cifratura, nonché alla resilienza dei sistemi come condizione imprescindibile di una adeguata politica di sicurezza dei dati e del trattamento), prescrive l’obbligo per titolari e responsabili di mettere in atto misure tecniche e organizzative adatte a garantire un livello di sicurezza adeguato al rischio in un’ottica di accountability.

Definizione di Accountability nell’Art. 24 del GDPR

Il concetto di accountability viene ben descritto nell’art. 24 GDPR e nei relativi considerando, allorquando il titolare del trattamento viene chiamato a dimostrare la conformità dei trattamenti al Regolamento UE attraverso policy e misure orientate ai principi della protezione dei dati by default (come impostazione predefinita) e by design (fin dalla progettazione).

Un’efficace valutazione dei rischi attinenti alla sicurezza del trattamento deve prendere in considerazione tutte le possibili minacce a cui potrebbero essere esposti i dati trattati per adottare le misure organizzative e tecniche più adeguate a contrastarle.

Partendo dal presupposto che una gran parte di informazioni e di dati personali vengono indebitamente acquisiti online utilizzando il web e i social, risulta utile prendere in considerazione il contributo fornito dal rapporto annuale ENISA che presenta un’approfondita disamina delle principali minacce alla sicurezza IT connesse all’uso di Internet e, nel contempo, suggerisce una serie di misure di prevenzione e di attenuazione del rischio.

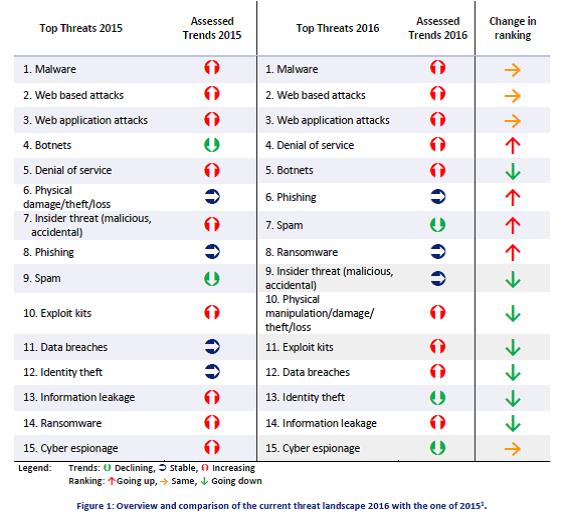

In questo articolo l’interesse si è focalizzato con maggior dettaglio sulle minacce che risultano essere in crescente aumento e quindi particolarmente critiche per il trattamento dei dati.

Tipologie di Minacce alla Sicurezza dei Dati

ENISA definisce ‘minaccia’ qualsiasi circostanza o evento che possa avere un impatto negativo su una risorsa attraverso l’accesso, la distruzione, la divulgazione, la modifica dei dati e/o il diniego di un servizio.

Occorre tener presente che le minacce non sono rappresentate solo ed esclusivamente da attacchi fisici a infrastrutture, apparati e risorse hardware e software; esistono diverse minacce non IT altrettanto meritevoli della massima attenzione, quali la social engineering (ingegneria sociale) e lo spionaggio.

Social Engineering e Minacce legate ai Social Media

A questo proposito è ormai noto che proprio la social engineering rappresenta un fenomeno sempre più strettamente connesso all’utilizzo dei social, e può considerarsi senza dubbio il canale più fertile per la raccolta di dati e informazioni di immediata e facile reperibilità a scopo fraudolento. Ricordiamo che la modalità di estorsione delle informazioni riservate si basa sullo studio del comportamento delle vittime inconsapevoli e sull’utilizzo di tecniche psicologiche atte per lo più ad instaurare con le stesse interazioni confidenziali con l’obiettivo di carpire dati e informazioni altrimenti non immediatamente disponibili o accessibili.

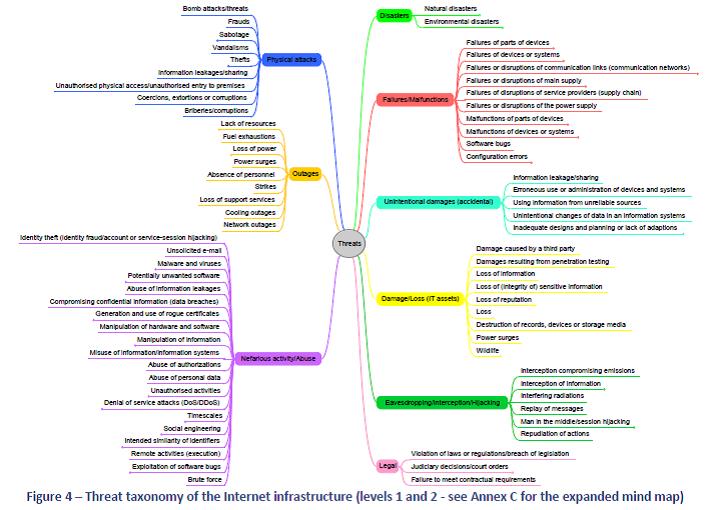

Rimanendo nel campo delle minacce che in via generale pervengono in maniera sempre più diffusa attraverso Internet, occorre tenere presente alcune considerazioni che di fatto rappresentano una suddivisione delle stesse minacce, di seguito sinteticamente riportate:

- gli ‘attacchi fisici’ sono rappresentati da azioni offensive finalizzate a distruggere, esporre, alterare, disabilitare, sottrarre o ottenere l’accesso non autorizzato a risorse fisiche come l’infrastruttura, l’hardware o l’interconnessione. Si tratta generalmente di atti di vandalismo, furto, sabotaggio, perdita di informazioni e attacchi massivi. Questo tipo di minaccia può ovviamente riguardare qualsiasi tipo di infrastruttura e dunque anche quella Internet;

- lo status di ‘insufficiente o mancato funzionamento’ dell’infrastruttura è definita come guasto o malfunzionamento. Ne sono esempi guasti o interruzioni di dispositivi di rete o sistemi, bug di software o errori di configurazione;

- le ‘interruzioni’ sono disordini inattesi del servizio o riduzione della qualità che scendono al di sotto di un livello richiesto;

- il ‘danno involontario’ o accidentale si riferisce a distruzione, danni fisici e perdite di informazioni per lo più dovuti ad alterazioni del sistema o all’utilizzo inadeguato dei sistemi;

- il ‘danno intenzionale’ si riferisce principalmente alle risorse IT; le minacce attengono sia alla perdita di dati che al danneggiamento dello stesso hardware;

- gli ‘abusi dissimulati’ sono azioni che mirano ai sistemi, alle infrastrutture e/o alle reti mediante azioni dannose; le minacce comuni sono generalmente definite come attacchi informatici e azioni correlate (ad es. spam, malware, spyware, botnet, manipolazione di hardware e software, alterazioni delle configurazioni, DDoS, ingegneria sociale, sfruttamento di bug software, violazione di dati, furto di identità);

- la ‘intercettazione’ e la ‘disattivazione’ si riferiscono ad azioni mirate ad ascoltare, interrompere o prendere il controllo di una comunicazione di terzi senza il consenso;

- le minacce ‘legali’ comprendono la violazione di norme e leggi, nonché il mancato rispetto dei requisiti contrattuali da parte di prestatori di servizi verso gli utilizzatori dell’infrastruttura di rete.

Di seguito la mappa concettuale elaborata da ENISA che rappresenta la classificazione delle minacce allo stato attuale.

Panoramica delle minacce più insidiose nell’ultimo biennio e misure di attenuazione del rischio

Questo grafico, tratto dal rapporto ENISA 2016, rappresenta lo stato delle minacce informatiche e il loro trend nell’ultimo biennio.

Con riferimento ai trend sopra indicati, si rappresenta, di seguito, un possibile schema di correlazione tra le minacce più significative e le relative misure di sicurezza tecniche ed organizzative a mitigazione del rischio.

| Minaccia | Misura di attenuazione del rischio |

| Malware Software creato allo scopo di introdursi in un computer senza autorizzazioni per trafugarne i dati o causare danni al sistema informatico su cui viene eseguito – (Glossario Cert Nazionale Italia) | Adozione di misure antimalware applicate a tutti i canali di comunicazione da/verso l’esterno (server, infrastrutture di rete, personal computer e dispositivi mobili) Utilizzo di tools per l’analisi dei malware nell’ambito di una gestione degli “incidenti” in grado di assicurare una risposta efficace Adozione di politiche di sicurezza per definire preventivamente a tutti i livelli le procedure da seguire nei casi di infezione (da quelli dirigenziali agli operativi, fino agli utenti finali) Aggiornamento regolare dei controlli di prevenzione dei malware e adeguamento degli stessi a nuovi metodi di attacco Monitoraggio sistematico dei test antivirus |

| Web based attack Attacchi contro componenti Web | Protezione delle postazioni da software non aggiornato contenente vulnerabilità note Blocco all’installazione di sw dannosi attraverso “programmi potenzialmente indesiderati” Monitoraggio del comportamento del software per rilevare componenti dannosi (come i plug-in del browser web) Filtrare il traffico web per individuare gli attacchi apportati con tecniche di oscuramento Stabilire una classificazione orientata ai rischi delle risorse web (indirizzi web, contenuti web, elenchi e filtri) Controllare le impostazioni dell’applicazione e del browser per evitare comportamenti indesiderati in base alle impostazioni predefinite (in particolare per i dispositivi mobili) Evitare l’installazione di plugin del browser a meno che non siano di origine attendibile |

| Web application attack Attacchi contro applicazioni e servizi web | Adozione di politiche di sicurezza per lo sviluppo e il funzionamento delle applicazioni Utilizzo di meccanismi di autenticazione e autorizzazione in stretta correlazione allo stato dell’arte Installazione di firewall per applicazioni Web Filtraggio del traffico di tutti i canali rilevanti (web, rete, posta) Gestione della distribuzione della larghezza di banda Attività sistematiche di scansione delle applicazioni web finalizzate alla rilevazione di vulnerabilità e di tentativi di intrusione |

| Denial of Service Attacchi finalizzati ad impegnare completamente la larghezza di banda di una rete o a sovraccaricare le risorse di un sistema informatico al punto da rendere inutilizzabili per i client i servizi da essi offerti. Una variante di questo attacco è il DDoS (Distributed Denial of Service), dal funzionamento identico ma realizzato utilizzando numerose macchine attaccanti che insieme costituiscono una botnet – (Glossario Cert Nazionale Italia) | Creazione di policy di sicurezza DoS / DDoS comprensive di un piano di reazione agli incidenti rilevati Utilizzo di ISP che implementano misure di protezione DDoS Valutazione dell’utilizzo di una soluzione gestita per la protezione DDoS Scelta di un approccio tecnico di protezione DoS / DDoS Documentazione e valutazione dei ruoli di tutte le parti coinvolte nell’approccio di protezione DoS / DDoS attuato. Test sistematici del tempo di reazione e dell’efficienza dei ruoli coinvolti Creazione di interfacce delle soluzioni implementate per raccogliere e elaborare informazioni su incidenti DoS / DDoS Rivalutare regolarmente l’efficacia dei controlli implementati e prevederne lo sviluppo di nuovi Un sistema di prevenzione delle intrusioni (IPS) è la base per identificare altri tentativi di intrusione. |

| Botnet Rete di computer compromessi (bot o zombie) collegati tramite Internet e controllati da un entità detta botmaster attraverso vari canali di comunicazione, tra cui IRC (Internet Relay Chat) e le reti P2P (peer-to-peer). – (Glossario Cert Nazionale Italia) | Installazione e configurazione di firewall di rete e applicazioni Attività di filtraggio del traffico di tutti i canali rilevanti (web, rete, posta) Installazione e manutenzione di una blacklist di indirizzi IP Attività sistematica di aggiornamento in accordo con la gestione delle vulnerabilità Formulazione di controlli sia a livello di host che di rete Considerare che organizzazioni accreditate possono agevolare la rilevazione e il filtraggio del traffico fraudolento |

| Physical manipulation Manipolazione fisica / danno / furto / perdita | Utilizzo della crittografia in tutti gli archivi e i flussi di informazioni che sono al di fuori del perimetro di sicurezza (dispositivi, reti) Stabilire e comunicare procedure per la protezione fisica degli asset, a prevenzione dei casi di perdita, danni e furto Utilizzare gli inventari degli asset per tenere traccia dei dispositivi e sollecitare sistematicamente gli utenti affidatari a verificare la disponibilità degli stessi Adottare tutte le misure necessarie per ridurre il tempo per la gestione di furti / danni / incidenti di perdita Produrre guide utente per diffondere buone pratiche nell’uso dei dispositivi mobili |

| Exploit kit Un exploit kit, a volte chiamato anche exploit pack, è un tool software che consente di automatizzare lo sfruttamento di vulnerabilità lato client che affliggono i browser e i programmi che un sito Web può invocare attraverso il browser, come plug-in ed estensioni. Questi strumenti vengono tipicamente utilizzati per diffondere bot, backdoor, spyware e altri tipi di malware. – (Glossario Cert Nazionale Italia) | Attività di aggiornamenti sistematici in accordo alla gestione delle vulnerabilità La rilevazione di malware deve essere implementata per tutti i canali in entrata e in uscita, inclusi i sistemi di rete, web e applicazioni in tutte le piattaforme utilizzate (ad esempio server, infrastruttura di rete, personal computer e dispositivi mobili) Utilizzo di un gateway di posta elettronica con la regolare (eventualmente automatizzata) manutenzione di filtri (anti-spam, anti-malware, filtri basati su criteri) Filtraggio dei contenuti per intercettare allegati indesiderati, messaggi di posta elettronica con contenuti dannosi e spam Seguire le buone pratiche dei diversi fornitori |

| Data breaches (violazione di dati) | Valutare il livello di protezione necessario alle diverse tipologie di dati Implementare soluzioni per la prevenzione delle perdite di dati sia durante che dopo il loro utilizzo Utilizzare la crittografia dei dati sensibili Rivedere i profili di accesso ai dati assegnando il livello minimo necessario Sviluppare e implementare politiche di sicurezza per tutti i dispositivi utilizzati Effettuare aggiornamenti sistematici in accordo alle politiche di gestione delle vulnerabilità Implementare delle policies per la protezione da malware e da minacce interne |

| Information leakage (perdita di dati) | Evitare il trattamento di testo in chiaro, specialmente in fase di registrazione e di trasmissione dei dati Analisi dinamica del codice applicativo per individuarne le vulnerabilità Revisione manuale del codice sorgente fino a un certo livello di dettaglio (un’analisi più dettagliata richiede l’utilizzo di tools specifici) Applicare una classificazione delle informazioni elaborate / trasmesse / memorizzate in base al livello di riservatezza Utilizzare le tecnologie disponibili per evitare possibili perdite di dati quali tools per la ricerca di vulnerabilità, per la ricerca di malware e per la prevenzione delle perdite di dati Identificazione di tutti i dispositivi e le applicazioni che hanno accesso / elaborano informazioni confidenziali e applicazione delle misure sopra menzionate per proteggere dispositivi e applicazioni da minacce di perdite di dati |

Si evidenzia, altresì, che nel corso del 2017 una minaccia che si è rivelata particolarmente insidiosa – sia per la numerosità degli attacchi che per il danno economico causato agli attaccati – è stata il ransomware, particolare tipologia di malware la cui caratteristica è quella di richiedere il pagamento di un riscatto al fine di sbloccare l’accesso al sistema informatico sotto attacco o decifrare i dati aziendali.

Anche per questo tipo di minaccia, ENISA suggerisce utili misure di attenuazione del rischio ed in particolare:

- la puntuale definizione e implementazione dei diritti di accesso al fine di ridurre al minimo le conseguenze di un attacco

- la disponibilità di set di back up realizzati secondo schemi affidabili e testati per assicurare un ripristino veloce dei dati

- l’implementazione di una gestione robusta delle vulnerabilità e degli aggiornamenti e di strumenti di filtraggio dei contenuti finalizzati a bloccare attacchi indesiderati, mail con allegati dannosi, spam e traffico di rete indesiderato

- l’installazione di strumenti di protezione delle postazioni, costituiti non solo da software antivirus ma anche da componenti in grado di bloccare l’esecuzione di programmi non verificati anche tramite uso di white list

- l’adozione di politiche per il controllo di dispositivi esterni e in generale dell’accesso attraverso porte usb

- la formazione degli utenti sul comportamento consapevole della navigazione web

- l’attenzione sempre massima agli sviluppi di nuovi ramsomware e ai suggerimenti per la prevenzione

La valutazione dei rischi

In generale, indipendentemente dalla tipologia di Ente o impresa e dalla metodologia che si vuole applicare per definire e condividere a tutti i livelli le proprie policy di sicurezza, i processi di identificazione, analisi e valutazione delle minacce e delle vulnerabilità rappresentano lo strumento per comprendere e misurare l’impatto del rischio e di conseguenza per decidere sulle misure da implementare per mitigarlo e gestirlo.

Risulta dunque opportuno inquadrare il discorso nel contesto più ampio della Risk Analysis e del Risk Management che, benché siano concetti ampiamente diffusi, conosciuti e documentati da una corposa letteratura di settore, rappresentano sostanzialmente dei processi, ovvero sequenze di attività ben definite per l’individuazione delle quali è possibile riferirsi a standard e buone pratiche da adattare sulla propria organizzazione.

Lo standard ISO/IEC 27005 (Information technology – Security techniques – Information security risk management), ad esempio, mutuando i concetti generali contenuti nella ISO/IEC 27001, è stato all’uopo progettato con la finalità di fornire indicazioni e linee guida per agevolare l’implementazione di un’efficace gestione della sicurezza basata sulla gestione dei rischi. Questo standard raccomanda di:

- definire il contesto di gestione dei rischi (l’ambito, i vincoli, il metodo da utilizzare per la mappatura dei rischi e l’ individuazione dei criteri di pertinenza e di tolleranza degli stessi);

- valutare quantitativamente e qualitativamente i rischi significativi, determinare la probabilità di possibili incidenti e definire le misure da implementare tenendo conto delle minacce, delle vulnerabilità, delle risorse informative esistenti e dei controlli;

- trattare opportunamente i rischi individuati tenendo conto dei livelli definiti nella fase di valutazione e assegnare agli stessi un indice descrittivo del grado di priorità;

- monitorare e riesaminare continuamente i rischi, gli obblighi, i criteri e il trattamento degli stessi, con l’obiettivo di individuare tempestivamente i cambiamenti significativi e rispondere a questi prontamente e adeguatamente.

Conclusioni

Benché la messa in atto delle sopra indicate misure possa considerarsi utile premessa ad una corretta gestione della protezione dei dati, occorre tener presente che nessun elenco di raccomandazioni o buone prassi può considerarsi realmente esaustivo, in quanto non è possibile formulare a priori un elenco di misure di prevenzione senza un’approfondita conoscenza dell’organizzazione e dei processi a cui applicarle[1].

Tuttavia, la mappatura delle minacce, l’aggiornamento delle stesse in un contesto dinamico e “vivo”, accompagnata dalle misure di sicurezza sopra descritte, rappresentano un ottimo strumento a supporto dell’azienda rispetto alla mitigazione dei rischi che incombono sulle infrastrutture e sui dispositivi che contengono dati e quindi sui dati stessi.

In ogni caso, qualunque sia la scelta metodologica per l’individuazione delle minacce e delle misure adatte a contrastarle o a reprimerle, tutte le misure di prevenzione di tipo tecnico devono necessariamente accompagnarsi a quelle organizzative e si concretizzano nella definizione e nell’adozione di procedure operative ben definite e ampiamente condivise, nonché di una approfondita conoscenza dell’organizzazione aziendale e dei suoi processi. Risulta inoltre necessario sviluppare una conoscenza specifica e livellata fra i diversi ruoli operativi, prevedendo e mettendo in atto piani di formazione di base e specialistica sia ambito privacy che sicurezza ed eventuali percorsi per il conseguimento di certificazioni.

L’efficacia della security aziendale, anche nel contesto della novella del GDPR, potrà prendere spunto da questo approccio metodologico – per disegnare una proposta di misure adeguate – ma corre l’obbligo di evidenziare che la profondità di implementazione (rectius: l’adeguatezza) delle stesse è strettamente correlata anche ad altri fattori in relazione a contesti (c.d. industry di riferimento), investimenti, tecnologie, risorse umane e processi.

[1] Relativamente alle Pubbliche Amministrazioni, inoltre, occorre ricordare che già la Direttiva del Presidente del Consiglio dei Ministri del 1 agosto 2015 impone un preciso obbligo di adozione di standard minimi di prevenzione e reazione ad eventi cibernetici che minacciano di compromettere il funzionamento dei sistemi e dei dispositivi fisici controllati dagli stessi, alla quale si rimanda.

A cura di: Anna Cardetta

Data Protection Advisor

Laureata in Economia e perfezionata in Diritto dell'Informatica, è da anni impegnata in progetti a sostegno dell’innovazione rivolti al personale di aziende pubbliche e private in tema di semplificazione dei processi, dematerializzazione, sicurezza informatica, trattamento dei dati personali, trasparenza amministrativa, eGovernment. E' socio IISFA e Anorc Professioni.