L’obbligo di attivazione di soluzioni di Data Loss Prevention

Questo articolo fa parte di una serie scritta da Vito Sinforoso sul tema delle soluzioni di Data Loss Prevention. In questo approfondimento affronteremo in particolare l’obbligo di attivazione di soluzioni di Data Loss Prevention nel contesto normativo italiano ed europeo, con un focus sulle disposizioni per le pubbliche amministrazioni.

La Normativa relativa alla Data Loss Prevention in Italia

In Italia, il contesto normativo relativo alla Data Loss Prevention è principalmente influenzato dalle leggi europee in materia di protezione dei dati e dalle normative nazionali che ne derivano. Il principale regolamento europeo che impatta la DLP è il Regolamento Generale sulla Protezione dei Dati (RGPD/GDPR), che è entrato in vigore il 25 maggio 2018.

Il GDPR è applicabile in Italia e stabilisce norme chiare sulla protezione dei dati personali. Impone alle organizzazioni di adottare misure adeguate per proteggere i dati personali, tra cui l’implementazione di soluzioni DLP consente di prevenire la perdita o la divulgazione non autorizzata di tali dati.

Il GDPR promuove il concetto di “Privacy by Design e by Default”, il che significa che le organizzazioni devono integrare la protezione dei dati nelle loro operazioni fin dall’inizio e adottare misure di sicurezza adeguate per prevenire la perdita dei dati. Inoltre, il Regolamento GDPR richiede che il consenso degli utenti per il trattamento di particolari dati personali sia esplicito, informato e revocabile in qualsiasi momento. Questo aspetto è rilevante per le politiche DLP che coinvolgono la raccolta e l’uso dei dati personali.

Il Codice Privacy e l’Autorità Garante per la Protezione dei Dati Personali

Il GDPR è integrato dal Codice in materia di protezione dei dati personali (D.Lgs. 196/2003, noto come “Codice Privacy”). Il Codice disciplina in dettaglio i diritti degli interessati, i doveri delle organizzazioni e stabilisce specifiche misure di sicurezza che devono essere adottate per la protezione dei dati personali.

In Italia, l’Autorità Garante per la Protezione dei Dati Personali è l’ente responsabile dell’applicazione delle leggi sulla privacy e della supervisione delle pratiche di trattamento dei dati personali. Le organizzazioni devono notificare le violazioni dei dati personali all’Autorità e, in alcuni casi, agli interessati stessi.

Alcuni settori, come quello sanitario, sono soggetti a prescrizioni specifiche in materia di protezione dei dati, così come introdotte dal decreto legislativo 10 agosto 2018, n. 101.

Disposizioni chiave del GDPR

Menzionando alcune disposizioni del GDPR, si ritengono di particolare interesse ai fini dell’oggetto della presente trattazione, i seguenti articoli:

- Art.32: (Sicurezza del trattamento), che al primo comma prevede che “il titolare del trattamento e il responsabile del trattamento mettono in atto misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio, che comprendono, tra le altre, se del caso:

- la pseudonimizzazione e la cifratura dei dati personali;

- la capacità di assicurare su base permanente la riservatezza, l’integrità, la disponibilità e la resilienza dei sistemi e dei servizi di trattamento;

- la capacità di ripristinare tempestivamente la disponibilità e l’accesso dei dati personali in caso di incidente fisico o tecnico;

- una procedura per testare, verificare e valutare regolarmente l’efficacia delle misure tecniche e organizzative al fine di garantire la sicurezza del trattamento”.

- Art.33 (Notifica di una violazione dei dati personali all’autorità di controllo), che al primo comma prevede che “in caso di violazione dei dati personali, il titolare del trattamento notifica la violazione all’autorità di controllo competente a norma dell’articolo 55 senza ingiustificato ritardo e, ove possibile, entro 72 ore dal momento in cui ne è venuto a conoscenza, a meno che sia improbabile che la violazione dei dati personali presenti un rischio per i diritti e le libertà delle persone fisiche. Qualora la notifica all’autorità di controllo non sia effettuata entro 72 ore, è corredata dei motivi del ritardo.

- Art.34 (Comunicazione di una violazione dei dati personali all’interessato), che al primo comma prevede che “quando la violazione dei dati personali è suscettibile di presentare un rischio elevato per i diritti e le libertà delle persone fisiche, il titolare del trattamento comunica la violazione all’interessato senza ingiustificato ritardo”.

- Art.35 (Valutazione d’impatto sulla protezione dei dati) che al primo comma prescrive che “quando un tipo di trattamento, allorché prevede in particolare l’uso di nuove tecnologie, considerati la natura, l’oggetto, il contesto e le finalità del trattamento, può presentare un rischio elevato per i diritti e le libertà delle persone fisiche, il titolare del trattamento effettua, prima di procedere al trattamento, una valutazione dell’impatto dei trattamenti previsti sulla protezione dei dati personali. Una singola valutazione può esaminare un insieme di trattamenti simili che presentano rischi elevati analoghi”.

Normativa italiana sulla sicurezza informatica per le pubbliche amministrazioni

Con riferimento allo specifico ambito della sicurezza informatica, la Circolare AgID n. 2/2017, del 18 aprile 2017, sostituisce la precedente circolare n. 1/2017 e indica le misure minime di sicurezza ICT per le pubbliche amministrazioni, in linea con la Direttiva del Presidente del Consiglio dei Ministri del 1° agosto 2015[1] .

L’obiettivo è contrastare le minacce comuni e frequenti ai sistemi informatici delle pubbliche amministrazioni, indicando specifiche misure di sicurezza da adottare, contenute nell’allegato 1 alla stessa circolare.

Sono definiti le amministrazioni destinatarie e i responsabili dell’attuazione, così come le modalità di implementazione e i tempi di attuazione, quest’ultimi fissati entro il 31 dicembre 2017[2].

In tal senso, il decreto legislativo 7 marzo 2005, n. 82, “Codice dell’amministrazione digitale” (C.A.D.), all’art. 14 -bis, comma 2, lettera a), tra le funzioni attribuite all’AgID, prevede anche l’emanazione di regole, standard e guide tecniche, nonché attività di vigilanza e controllo sul rispetto delle norme di cui al medesimo C.A.D., anche attraverso l’adozione di atti amministrativi generali, in materia di sicurezza informatica.

La Circolare AgID n. 2/2017 e le misure minime di sicurezza ICT

La Circolare AgID n. 2/2017 prevede, in un corposo allegato, una serie di misure la cui attuazione è tesa a mitigare il rischio delle minacce cibernetiche per le pubbliche amministrazioni.

Si legge, infatti, nella citata circolare: “Nel recente passato si è assistito ad una rapida evoluzione della minaccia cibernetica ed in particolare per quella incombente sulla pubblica amministrazione, che è divenuta un bersaglio specifico per alcune tipologie di attaccanti particolarmente pericolosi. Se da un lato la pubblica amministrazione continua ad essere oggetto di attacchi dimostrativi, provenienti da soggetti spinti da motivazioni politiche ed ideologiche, sono divenuti importanti e pericolose le attività condotte da gruppi organizzati, non solo di stampo propriamente criminale”.

SANS 20 e CIS Critical Security Controls

La circolare in argomento, nell’individuare le misure minime di sicurezza, che fa proprie con nomenclatura ABSC, Agid Basic Security Control(s), mutua le indicazioni di due specifici documenti:

- SANS 20, pubblicato dal Center for Internet Security come CCSC «CIS Critical Security Controls for Effective Cyber Defense» nella versione 6.0 di ottobre 2015;

- Framework nazionale per la Cyber Security, proposto con il “2015 Italian Cyber Security Report” del CIS «Sapienza», presentato il 4 febbraio 2016.

Per quanto riguarda l’ente che ha redatto il primo documento, giova evidenziare che il CIS – Center for Internet Security è un’organizzazione indipendente, con sede a New York, fondata nell’anno 2000, senza scopo di lucro con la missione di creare fiducia nel mondo connesso.

Il CIS è responsabile, tra l’altro, della redazione dei “controlli CIS”, il cui livello di affidabilità è riconosciuto in ambito mondiale per la protezione dei sistemi IT e dei dati. I Critical Security Controls (CSC) prodotti dal CIS sono un insieme prescrittivo, prioritario e semplificato di best practice che è possibile utilizzare per rafforzare il proprio profilo di sicurezza informatica[3].

Con riferimento all’ente responsabile del secondo documento, si evidenzia che il Centro di Ricerca di Cyber Intelligence and Information Security (CIS) è un centro multidisciplinare, istituito presso l’Università Sapienza di Roma[4].

Il Framework nazionale per la Cyber Security fornisce una serie di pratiche di sicurezza che, specialmente per le PMI, sono contemporaneamente basilari ed economiche: corrispondono a quell’insieme di operazioni che consentono di portare il proprio livello di consapevolezza, protezione e quindi sicurezza a un valore base, sufficiente per la maggior parte delle PMI italiane[5].

L’approccio del Framework è intimamente legato a una analisi del rischio e non a standard tecnologici. Il Framework ha molti punti in comune con il Framework di cyber security del NIST[6], orientato alle infrastrutture critiche, questo anche per cercare una armonizzazione internazionale, ma è stato specializzato, come già detto, sulla realtà produttiva italiana, fatta in particolare di piccole-medie imprese.

Con riferimento al documento SANS 20, la circolare evidenzia che l’aver preso le mosse dall’insieme di controlli in esso elencati “…trova giustificazione, oltre che nella larga diffusione ed utilizzo pratico, dal fatto che esso nasce con una particolare sensibilità per i costi di vario genere che l’implementazione di una misura di sicurezza richiede, ed i benefici che per contro è in grado di offrire…”.

Il SANS 20 si articola su venti controlli, Critical Security Control (CSC), ordinati sulla base dell’impatto sulla sicurezza dei sistemi; i controlli precedenti innalzano il livello di sicurezza in misura maggiore rispetto ai controlli successivi[7].

Le prime cinque categorie di controlli, è comune convinzione, sono quelli indispensabili per assicurare il livello minimo di protezione nella maggior parte delle situazioni. La circolare parte da questi per stabilire le misure minime di sicurezza per la pubblica amministrazione italiana, avendo ben presente le enormi differenze di dimensioni, mandato, tipologie di informazioni gestite, esposizione al rischio, e quant’altro caratterizza le oltre ventimila amministrazioni pubbliche.

Le otto categorie di controlli CSC individuate dalla Circolare AgID

Oltre alle citate 5 categorie, la Circolare AgID ne aggiunge altre tre; complessivamente, le 8 categorie di controlli CSC individuate dalla circolare sono:

| 1. ABSC1 (CSC 1): inventario [8] dei dispositivi autorizzati e non autorizzati ; | |

| 2. ABSC 2 (CSC 2): inventario dei software autorizzati e non autorizzati [9] | |

| 3. ABSC 3 (CSC 3): proteggere le configurazioni di hardware e software sui dispositivi mobili, laptop, workstation e server [10] | |

| 4. ABSC 4 (CSC 4): valutazione e correzione continua della vulnerabilità [11] | |

| 5. ABSC 5 (CSC 5): uso appropriato dei privilegi di amministratore [12] | |

| 6. ABSC 8 (CSC 8): difese contro i malware [13] | |

| 7. ABSC 10 (CSC 10): copie di sicurezza [14] | |

| 8. ABSC 13 (CSC 13): protezione dei dati [15] | |

ABSC 13: Protezione dei dati e Data Loss Prevention

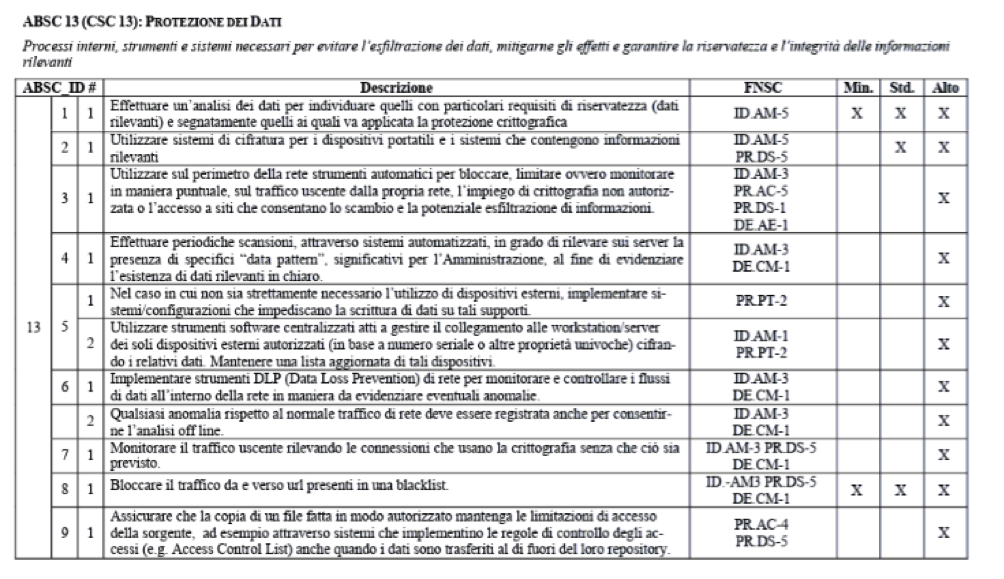

A titolo di esempio, nella figura seguente, viene riportata la tabella relativa ai controlli ABSC 13, aventi ad oggetto la “Protezione dei Dati”, in merito alla quale verrà effettuato un approfondimento sulla Data Loss Prevention:

Nella prima colonna, è indicato il numero della famiglia di controlli ABSC, che coincide con il numero della famiglia di controlli CSC, nello specifico “13 – Protezione dei dati”.

Nella seconda colonna, è indicato un livello più dettagliato relativo allo specifico controllo, la cui descrizione è riportata nella quarta colonna. Nella terza colonna, i controlli ABSC sono stati, in alcuni casi, ulteriormente frazionati rispetto alla previsione dei controlli CSC, atteso che, diversamente, soprattutto le piccole amministrazioni sarebbero state costrette ad introdurre misure esagerate per la propria organizzazione.

Citando la circolare: “Per tale ragione è stato introdotto un ulteriore terzo livello, nel quale la misura di secondo livello viene decomposta in misure elementari, ancora una volta implementabili in modo indipendente. Pertanto un ABSC è identificato da un identificatore gerarchico a tre livelli x, y, z, dove x e y sono i numeri che identificano il CSC concettualmente corrispondente e z individua ciascuno dei controlli di livello 3 in cui questo è stato raffinato”.

In altri termini, facendo riferimento alla tabella sopra riportata, l’ABSC 13.6.1 e l’ABSC 13.6.2, complessivamente, integrano il controllo CSC 13.6.

Nella quarta colonna “FNSC” sono riportate le misure (si tratta di sigle che afferiscono alla tipologia di controllo ed al controllo specifico) del Framework Nazionale di Sicurezza Cibernetica.

Nelle ultime tre colonne è indicato il livello delle misure minime di sicurezza da applicare. Le misure consistono in controlli di natura tecnologica, organizzativa e procedurale, utili alle Amministrazioni per valutare il proprio livello di sicurezza informatica [16].

Implementazione delle misure di sicurezza

A seconda della complessità del sistema informativo a cui si riferiscono e della realtà organizzativa dell’Amministrazione, le misure minime possono essere implementate in modo graduale seguendo tre livelli di attuazione:

- minimo: è quello al quale ogni Pubblica Amministrazione, indipendentemente dalla sua natura e dimensione, deve necessariamente essere o rendersi conforme;

- standard: è il livello, superiore al livello minimo, che ogni amministrazione deve considerare come base di riferimento in termini di sicurezza e rappresenta la maggior parte delle realtà della pubblica amministrazione italiana;

- alto: deve essere adottato dalle organizzazioni maggiormente esposte a rischi (ad esempio per la criticità delle informazioni trattate o dei servizi erogati), ma anche visto come obiettivo di miglioramento da parte di tutte le altre organizzazioni.

Giova evidenziare che i Critical Security Control (CSC) sono giunti, attualmente, alla versione 8, rilasciata a maggio 2021. Nella nuova release, le famiglie di controlli sono state ridotte da 20 a 18, con ridefinizione e cambio di posizione di alcune voci.

In tal senso, la famiglia di controlli relativi alla “Protezione dei Dati” è stata confermata e la sua posizione è passata dal 13° al 3° posto. Analogamente, ha ricevuto aggiornamenti anche il Framework Nazionale Cybersecurity Data Protection, pubblicato a febbraio 2019, nella sua seconda versione.

Ad ogni buon conto, per quanto di interesse per questa trattazione, la Circolare AgID 2/2017 rimanda a voci del Framework Nazionale, che coincidono sia nella versione precedente che in quella più recente, e a loro volta rimandano alle misure previste dallo standard ISO 27001 e NIST SP 800-53 rev. 4 e rev. 5.

Gli obblighi per le Pubbliche Amministrazioni

All’esito di questa ricostruzione, alla luce delle indicazioni riportate dai controlli ABSC 13.6.1 e ABSC 13.6.2, se ne deduce che le Amministrazioni pubbliche sono chiamate (ma l’indicazione può ritenersi valida anche per le imprese private, sebbene a livello di raccomandazione), in base a quanto indicato dalla Circolare AgID 2/2017 ad “implementare strumenti DLP (Data Loss Prevention) di rete per monitorare e controllare i flussi di dati all’interno della rete in maniera da evidenziare eventuali anomalie. Qualsiasi anomalia rispetto al normale traffico di rete deve essere registrata anche per consentirne l’analisi off line”.

Nel fare ciò, le soluzioni DLP adottate dovranno essere aderenti agli standard riconosciuti a livello internazionale.

Nel prossimo articolo della serie, ci focalizzeremo su “Il comportamento umano e i controlli sui dipendenti”, esaminando ulteriormente il ruolo del fattore umano nella cyber sicurezza e come i controlli difensivi possano essere efficacemente integrati nelle strategie aziendali. Per un approfondimento su questi aspetti e sulle best practice legate al DLP, ti invitiamo a scaricare il white paper di Vito Sinforoso “Data Loss Prevention: Privacy e Diritti dei Lavoratori“.

Note bibliografiche

[1] La Direttiva del Presidente del Consiglio dei Ministri del 1° agosto 2015, nell’evidenziare l’esigenza di costruire e consolidare un sistema efficace all’interno delle Pubbliche Amministrazioni per rendere l’infrastruttura informatica capace di far fronte ad incidenti o azioni cibernetiche ostili, disponeva, tra l’altro, che: “Tutte le Amministrazioni e gli Organi chiamati ad intervenire nell’ambito degli assetti nazionali di reazione ad eventi cibernetici devono dotarsi, secondo una tempistica definita e comunque nel più breve tempo possibile, di standard minimi di prevenzione e reazione ad eventi cibernetici. Al fine di agevolare tale processo, l’Agenzia per l’Italia digitale dovrà rendere prontamente disponibili indicatori degli standard di riferimento, in linea con quelli posseduti dai maggiori partner del nostro Paese e dalle organizzazioni internazionali di cui l’Italia è parte”.

[2]In merito, non vi è evidenza di un monitoraggio sullo stato di attuazione della circolare. Tuttavia, la ricorrenza di data breach induce a ritenere che non tutte le amministrazioni si siano adeguate alle disposizioni della circolare ovvero lo abbiano fatto in modo non del tutto efficace.

[3]Migliaia di professionisti della sicurezza informatica di tutto il mondo utilizzano i controlli CIS e/o contribuiscono al loro sviluppo attraverso un processo fondato sul consenso della comunità. Fonte: https://www.cisecurity.org/about-us e https://www.cisecurity.org/controls (consultati in data 04/02/2024). Per un approfondimento sui controlli CSC, si rimanda alla serie di articoli redatti da Edoardo Limone, all’indirizzo https://www.edoardolimone.com/2024/01/21/critical-security-controls-8-presentazione/ (consultato in data 02/02/2024).

[4]Sapienza CIS (Centro di Ricerca in Cyber Intelligence and Information Security) è un centro multidisciplinare che sviluppa metodologie e tecnologie d’avanguardia per fronteggiare le emergenze legate a nuove minacce provenienti sia nel ciberspazio che nella società reale. Il centro, sulla base di analisi condotte da specialisti nei settori ICT, socio-economico e normativo, si propone di sfruttare appieno la potenza delle tecnologie ICT per prevenire e rilevare attacchi e incidenti che possono danneggiare la società. In particolare, il centro intende sviluppare conoscenze e metodologie operative per effettuare un’accurata profilazione e classificazione automatica delle minacce, definire indicatori e allarmistica ed elaborare strategie difensive che tengano conto anche di impatti economici e legali in maniera coordinata e integrata. Fonte: https://www.cis.uniroma1.it/missione (consultato in data 04/02/2024).

[5]Il Framework Nazionale per la Cyber Security non ha la pretesa di guidare le Grandi Imprese e di sostituirsi alla complessa gestione del rischio di queste. Può però essere molto utile nell’affiancare, attraverso una metodologia unificata, i processi e programmi aziendali per la gestione del rischio, al fine di farli evolvere in modo coerente e strutturato. Fonte: il “2015 Italian Cyber Security Report”, che può essere scaricato all’indirizzo https://www.cybersecurityframework.it/sites/default/files/CSR2015_web.pdf (consultato in data 02/02/2024).

[6]Il National Institute of Standards and Technology (NIST) è stato fondato nel 1901 e ora fa parte del Dipartimento del Commercio degli Stati Uniti. Il NIST è uno dei più antichi laboratori di scienze fisiche della nazione. Il Congresso ha istituito l’agenzia per rimuovere una delle principali sfide alla competitività industriale degli Stati Uniti all’epoca: un’infrastruttura di misurazione di second’ordine che era rimasta indietro rispetto alle capacità del Regno Unito, della Germania e di altri rivali economici. Dalla rete elettrica intelligente e le cartelle cliniche elettroniche agli orologi atomici, ai nanomateriali avanzati e ai chip per computer, innumerevoli prodotti e servizi si basano in qualche modo sulla tecnologia, la misurazione e gli standard forniti dal National Institute of Standards and Technology. Fonte: https://www.nist.gov/about-nist (consultato in data 04/02/2024).

[7]Testualmente, nella Circolare AgID n. 2/2017: “…ciascun controllo precede tutti quelli la cui implementazione innalza il livello di sicurezza in misura inferiore alla sua…”.

[8] Gestire attivamente tutti i dispositivi hardware sulla rete, tracciandoli, inventariandoli e mantenendo aggiornato l’inventario. L’obiettivo è che l’accesso sia dato solo ai dispositivi autorizzati (Circolare AgID n. 2/2017).

[9]Gestire attivamente tutti i software sulla rete in modo che il software non autorizzato e non gestito sia individuato e ne venga impedita l’installazione o l’esecuzione (Circolare AgID n. 2/2017).

[10]Istituire, implementare e gestire attivamente le configurazioni di sicurezza (Circolare AgID n. 2/2017).

[11] Acquisire, valutare e intraprendere continuamente azioni in relazione a nuove informazioni allo scopo di individuare vulnerabilità, correggere e minimizzare la finestra di opportunità per gli attacchi informatici (Circolare AgID n. 2/2017).

[12]Regole, processi e strumenti atti ad assicurare il corretto utilizzo delle utenze privilegiate e dei diritti amministrativi (Circolare AgID n. 2/2017).

[13]Controllare l’installazione, la diffusione e l’esecuzione di codici maligni, ottimizzando al tempo stesso l’utilizzo dell’automazione per consentire il rapido aggiornamento delle difese, la raccolta dei dati e le azioni correttive (Circolare AgID n. 2/2017).

[14]Procedure e strumenti necessari per produrre e mantenere copie di sicurezza delle informazioni critiche, così da consentirne il ripristino in caso di necessità (Circolare AgID n. 2/2017).

[15]Processi interni, strumenti e sistemi necessari per evitare l’esfiltrazione dei dati, mitigarne gli effetti e garantire la riservatezza e l’integrità delle informazioni rilevanti (Circolare AgID n. 2/2017).

[[16]Fonte: https://www.agid.gov.it/it/sicurezza/misure-minime-sicurezza-ict (consultato in data 30/01/2024).

Vito Sinforoso è dipendente presso una pubblica amministrazione centrale, nell’ambito della quale ha svolto vari incarichi, dedicandosi negli ultimi anni alla gestione di alcuni degli aspetti relativi al settore telematico della p.a., con particolare riferimento a quelli delle telecomunicazioni.

Laureato in giurisprudenza presso l’Università Tor Vergata di Roma, ha seguito nel 2023 un Master di 2° livello dal titolo “Informatica giuridica, nuove tecnologie e diritto dell’informatica” presso l’Università Sapienza di Roma.