Approcci integrati per la governance del rischio cibernetico nella Supply Chain ICT

Introduzione

La crescente dipendenza dalle tecnologie digitali e l’interconnessione delle catene di approvvigionamento hanno introdotto nuove opportunità e, contemporaneamente, esposto le organizzazioni a rischi cibernetici sempre più sofisticati. La sicurezza della Supply Chain ICT è diventata una priorità strategica, considerando l’ampia gamma di attacchi informatici che possono compromettere l’integrità dei dati, la continuità operativa e la reputazione aziendale.

Questo articolo si concentra sull’analisi della governance del rischio cibernetico, esplorando la sinergia tra gli approcci manageriali, economici, finanziari e di strategia competitiva nella gestione della sicurezza della Supply Chain ICT. L’obiettivo è fornire un quadro integrato per affrontare le sfide emergenti, valutare l’impatto finanziario delle violazioni della sicurezza, gestire le risorse finanziarie in modo efficiente e sfruttare la sicurezza cibernetica come fattore differenziante per la competitività aziendale.

Attraverso l’analisi degli approcci e di casi studio, si mira a fornire un contributo significativo alla comprensione di come una visione integrata degli stessi possa plasmare una governance del rischio cibernetico completa e adatta al contesto della Supply Chain ICT. In conclusione, il quadro delineato offre un’opportunità per affrontare le sfide emergenti in modo sistemico, posizionando la sicurezza cibernetica quale nuovo obiettivo di valore della strategia aziendale e della competitività nel panorama digitale globale.

Background

Supply Chain ICT: interconnessione e complessità

La definizione di ciò che costituisce la Supply Chain dell’Information and Communication Technology (ICT) si è evoluta ampiamente nel corso dei decenni.

Dalla prima definizione che collegava la Supply Chain ICT alle attività online intraprese dall’azienda o dai fornitori[1] (Barlow e Li, 2007[2]; Sindhuja e Kunnathur, 2015[3]) alla più recente, che la pone quale elemento principale in grado di rappresentare il tessuto vitale dell’economia digitale contemporanea, ciò che diventa interessante è l’uso di termini legati alla “creazione di valore” (letteralmente “value creation”[4]).

Kim e Im (2014) ritengono infatti che la Supply Chain ICT sia “an effective value chain”[5].

Riprendendo una definizione successiva a quella di Barlow and Li (2007)[6], la Supply Chain ICT viene presentata come “the entire set of key actors and their organisational and process-level interactions that plan, build, manage, maintain, and defend the IT system infrastructure”[7] (Boyson, Corsi e Rossman, 2009) e, inoltre, come “a globally distributed and dynamic collection of people, process, and technology” (Simpson, 2010)[8].

Caratterizzata da una rete intricata di fornitori, produttori e distributori, la Supply Chain ICT è, quindi, il fondamento su cui si basa la distribuzione di prodotti e servizi digitali all’interno di un’organizzazione. Purtuttavia la sua interconnessione globale, sebbene apporti notevoli vantaggi in termini di efficienza e accesso alle risorse, introduce concomitantemente una serie di sfide in termini di sicurezza cibernetica.

Per questi motivi possiamo assumere che la Supply Chain ICT sia un sistema aperto, dinamico e complesso.

Rischio Cibernetico: Minacce in Evoluzione

Le minacce cibernetiche si sono evolute negli ultimi 20 anni in modo esponenziale, mettendo a repentaglio la sicurezza di reti, sistemi e dati lungo tutta la Supply Chain ICT. Da attacchi ransomware a sofisticate campagne di phishing, le organizzazioni sono esposte a una gamma sempre più ampia di minacce. La complessità di queste minacce è ulteriormente accentuata dalla presenza di fornitori esteri, dalla globalizzazione della Supply Chain e dalla rapida evoluzione delle tecnologie ICT.

Relativamente a ciò, storicamente diversi sono stati i tentativi di individuare framework teorici per classificare i differenti rischi cyber che impattano la Supply Chain ICT. Ognuno di essi però, basandosi su ipotesi iniziali restrittive, non riesce a raccogliere l’insieme completo di rischi, denotando quindi dei limiti applicativi.

Si pensi ad esempio all’approccio di Gordon and Ford (2006)[9] e di Urciuoli et al. (2013)[10], che classifica i rischi in Type I (derivanti da incidenti causati da phishing, furto delle informazioni e manipolazione di dati o servizi) e in Type II (derivanti da incidenti causati da cyberstalking e molestie, manipolazione o ricatto del mercato azionario e spionaggio aziendale), il cui limite è il concentrarsi solo sugli atti deliberati compiuti da attori malintenzionati.

Allo stesso modo, il National Cyber Security Centre del Regno Unito (2016)[11] classifica i rischi informatici in attacchi targeted (i.e., spear-phishing, denial of service, ecc.) e untargeted (i.e., phishing, ransomware, scanning, ecc.), trascurando quelli derivanti da guasti (letteralmente physical breakdown) o insider threats.

Da qui la necessità di elevare il concetto di rischio al livello di business, valutandolo attraverso un approccio che ci permetta di sviluppare una classificazione olistica dei rischi.

Obiettivi della governance del rischio cibernetico nella Supply Chain ICT

Alla luce di quanto detto sopra, l’obiettivo principale della governance del rischio cibernetico nella Supply Chain ICT è garantire l’integrità, la riservatezza e la disponibilità delle informazioni critiche attraverso un approccio che superi il limite tecnologico, che vada oltre la mera conformità normativa e che abbia caratteristiche di proattività.

La sicurezza cibernetica deve essere considerata come una componente strategica e integrata nella gestione complessiva dell’azienda, al fine di proteggere l’infrastruttura critica e mantenere la fiducia degli stakeholder interni ed esterni.

Nella prossima sezione esploreremo come gli approcci manageriali, economici, finanziari e di strategia competitiva possano essere sinergicamente integrati per affrontare le sfide uniche della governance del rischio cibernetico nella Supply Chain ICT. La combinazione di queste prospettive offrirà un quadro completo per la gestione delle minacce cibernetiche, consentendo alle organizzazioni di adattarsi dinamicamente a un panorama in continua evoluzione e di emergere come leader resilienti nell’era digitale.

Governance integrata del rischio cibernetico

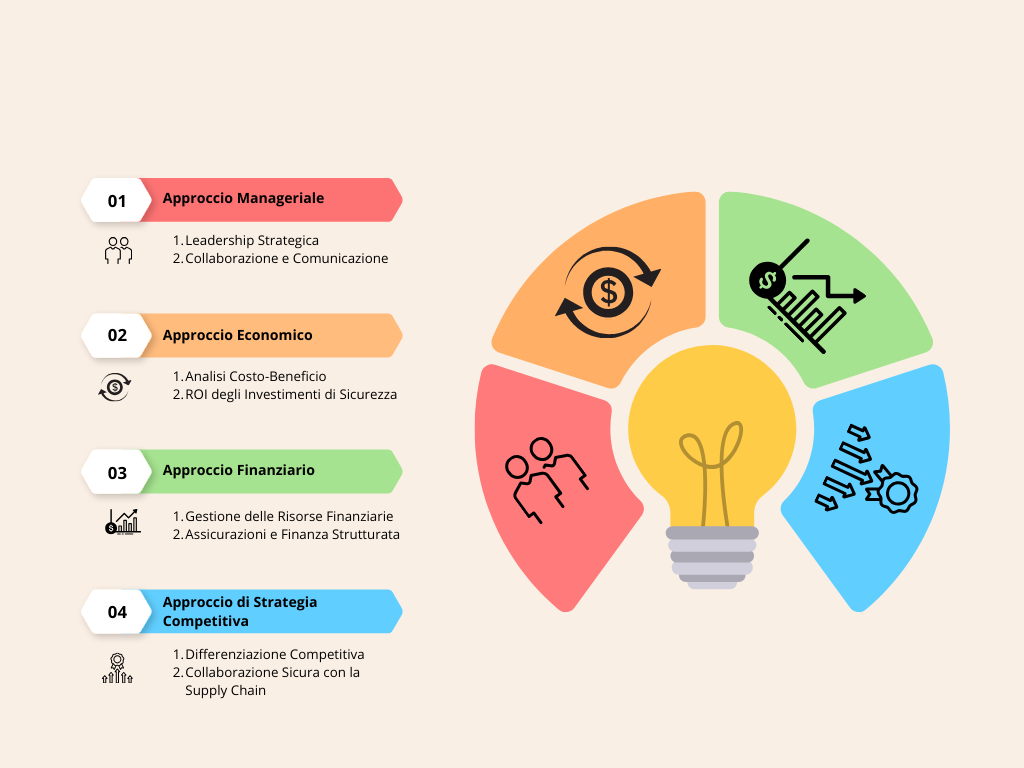

La gestione efficace del rischio cibernetico nella Supply Chain ICT richiede un approccio integrato che unisca prospettive manageriali, economiche, finanziarie e di strategia competitiva, di cui in Figura 1 si fornisce un diagramma di sintesi.

Questa sezione esplorerà come tali approcci possano convergere sinergicamente per fornire una governance completa e resiliente del rischio cibernetico.

Approccio Manageriale

Leadership Strategica

L’adozione di una leadership strategica in materia di sicurezza cibernetica, a maggior ragione se i rischi da gestire sono quelli indotti dalla catena di approvvigionamento, implica il coinvolgimento diretto del Top Management nell’identificazione delle minacce e nello sviluppo di strategie a lungo termine. Questo coinvolgimento dovrebbe manifestarsi attraverso la definizione di una visione chiara della sicurezza cibernetica, l’allocazione di risorse adeguate e la promozione di una cultura di sicurezza all’interno dell’organizzazione. Inoltre, i leader dovrebbero essere attivamente coinvolti nella definizione di obiettivi chiave di sicurezza e nel monitoraggio continuo delle prestazioni[12].

Questo approccio può essere sintetizzato nei seguenti punti:

- Visione e impegno del Top Management

Il primo passo da fare, da parte dell’organizzazione, per supportare al meglio la strategia di gestione del rischio cyber nella Supply Chain ICT è avere una struttura di governance chiara[13], in cui il Top Management è in grado di definire una visione precisa degli obiettivi di sicurezza cibernetica dell’organizzazione, allineati agli obiettivi aziendali generali[14].

Il supporto del Top Management, in letteratura, è sempre citato come un fattore critico per l’implementazione di una corretta strategia di governance[15], sebbene sia assolutamente riconosciuto per la sua importanza[16].

Ciò che quindi deve essere costruito all’interno dell’organizzazione è una nuova visione, un processo di cultural shift, in cui il supporto effettivo del Top Management si traduce nell’inseguimento di un nuovo mindset riguardo la sicurezza cibernetica e la gestione dei rischi nella Supply Chain ICT, evidenziando l’importanza della sicurezza cibernetica a tutti i livelli dell’organizzazione.

- Leadership esecutiva e coinvolgimento attivo

Come già avviene in alcuni settori specifici – in cui le norme settoriali, ovvero l’interpretazione di esse da parte delle autorità competenti, hanno portato ad una netta posizione sull’argomento – il responsabile per l’esecuzione della strategia di sicurezza ICT deve essere coinvolto attivamente nelle decisioni strategiche dell’organizzazione, per garantire che la sicurezza cibernetica sia una considerazione fondamentale a livello manageriale.

Reich e Benbasat (2000)[17] fanno riferimento a questa visione condivisa, in cui la leadership e il Top Management aziendale condividono una visione comune del modo in cui gli obiettivi di sicurezza cibernetica contribuiranno al successo dell’impresa.

In tal senso, il Top Management dovrebbe integrare la sicurezza cibernetica nei processi decisionali di ogni dipartimento aziendale, garantendo che sia una componente trasversale ed essenziale in tutte le fasi del business.

Ciò permette ai processi di sicurezza cibernetica una portata a livello di intera organizzazione, contribuendo ad allineare la visione con la strategia aziendale in tema di gestione della Supply Chain ICT.

- Gestione del cambiamento e agilità organizzativa

La leadership deve essere pronta ad adattarsi rapidamente alle minacce emergenti, incorporando un approccio dinamico e agile nella gestione del rischio cibernetico.

Teece (1997)[18] si riferiva alle “capacità dinamiche” di un’organizzazione come a quelle che permettono alla stessa di integrare, costruire e riconfigurare le competenze interne ed esterne per affrontare ambienti in rapida evoluzione. In un’epoca di agilità e complessità organizzativa le competenze, come la resilienza, l’adattabilità e la capacità di far fronte alle innovazioni tecnologiche, sono fondamentali per la sopravvivenza. Allo stesso modo, le organizzazioni che adottano una cultura di fiducia (“trust”, come meglio specificato successivamente) e coinvolgimento possono creare una capacità di maggiore resilienza nei confronti della sicurezza informatica.

In tal ottica deve essere promossa una comprensione condivisa del cambiamento e degli scenari di rischio, per garantire che tutti siano consapevoli delle nuove minacce e delle best practices di sicurezza.

Una comprensione condivisa che aiuta la leadership a garantire risorse dedicate per l’iniziativa, a costruire team di coalizione efficaci per guidare il cambiamento nonché a fornire una visione chiara del progetto in tutta l’organizzazione.

- Comunicazione efficace e coinvolgimento degli stakeholder

La leadership deve comunicare chiaramente i rischi cibernetici all’intera organizzazione, fornendo informazioni trasparenti sulle minacce e sulle strategie di mitigazione e promuovendo la collaborazione tra i dipartimenti con il coinvolgimento della Supply Chain ICT nella pianificazione e nell’attuazione delle strategie di sicurezza.

Nello sviluppo di un processo di “trust”, il management svolge un ruolo importante nella comunicazione del messaggio di sicurezza informatica in tutta l’organizzazione[19] e anche al di fuori della stessa, agli stakeholder esterni.

Collaborazione e comunicazione

La collaborazione e la comunicazione sono cardini per un approccio manageriale efficace alla sicurezza cibernetica. Un’efficace gestione del rischio cibernetico richiede la partecipazione di team multidisciplinari che comprendano IT, ufficio legale, risorse umane e altri reparti pertinenti. La comunicazione dovrebbe essere chiara e diretta, con l’istituzione di canali regolari per la condivisione di informazioni cruciali sulla sicurezza. La promozione di una cultura di sicurezza attraverso la formazione e la sensibilizzazione è altrettanto importante per coinvolgere tutti i membri dell’organizzazione.

I quattro pilastri su cui si basa questo approccio sono di seguito elencati:

- Comunicazione efficace

La trasparenza nelle comunicazioni diventa un fattore abilitante concreto se si riesce a comunicare apertamente ai dipendenti e agli stakeholder i rischi cibernetici, spiegando in modo chiaro le minacce potenziali e le misure di mitigazione.

Il ruolo che il management svolge nel comunicare un messaggio chiaro in tutta l’organizzazione è spesso citato in letteratura[20]. Allo stesso modo, l’esecuzione di programmi di formazione sulla sicurezza informatica per i dipendenti aiuta anche a sviluppare una maggiore comprensione della sicurezza.

Questo porta a implementare campagne di sensibilizzazione periodiche per educare il personale sulle best practices di sicurezza e sulla consapevolezza delle minacce.

- Collaborazione interfunzionale

Il coinvolgimento di diverse competenze è teso a creare team di sicurezza cibernetica multidisciplinari e comitati interfunzionali che coinvolgono esperti tecnici, legali e di gestione per affrontare in modo completo le nuove sfide il cambiamento culturale (di cui abbiamo parlato nei punti precedenti).

Un cambiamento culturale richiede un’attenzione manageriale significativa, in cui i manager non si concentrano solo su “ciò che facciamo”, ma si muovono in modo incrementale verso una migliore comprensione di “come facciamo le cose”, che supporta un’organizzazione più resiliente dal punto di vista informatico[21]. Lo sviluppo di un’organizzazione resiliente, in cui la Supply Chain è allineata all’interno di un ecosistema di rete, supporta ulteriormente tale mentalità culturale, conducendo altresì a facilitare la possibilità di organizzare esercitazioni congiunte di risposta agli incidenti che coinvolgono rappresentanti di diverse funzioni aziendali per garantire una risposta coordinata.

- Strumenti di comunicazione sicuri

L’utilizzo di strumenti sicuri e di piattaforme di comunicazione implementate ad hoc per facilitare la collaborazione interna senza compromettere la sicurezza delle informazioni rappresenta un ulteriore vantaggio, ulteriormente accresciuto se per le comunicazioni riservate, utilizzare canali sicuri e crittografati per proteggere le informazioni da accessi non autorizzati.

- Gestione delle relazioni con gli stakeholder

Coinvolgere attivamente fornitori, clienti e altri partner di business nella definizione delle strategie di sicurezza e nell’implementazione delle misure di mitigazione porta a stringere partnership più forti e a rafforzare, quando non a stabilire, rapporti regolari con le parti interessate attraverso riunioni periodiche e report dettagliati sulla sicurezza atti a garantire un dialogo costante.

Approccio economico

Analisi costo-beneficio

Negli ultimi due decenni, gli sviluppatori e i ricercatori nel campo della sicurezza cibernetica si sono resi conto che le soluzioni tecnologiche da sole non sono sufficienti a risolvere i problemi[22] e, quindi, hanno iniziato a studiarli anche da una prospettiva economica[23],[24].

L’analisi costo-beneficio è uno strumento chiave per la selezione e la prioritizzazione delle misure di sicurezza cibernetica. Questa analisi dovrebbe comprendere la valutazione dei costi diretti e indiretti associati alle minacce cibernetiche, nonché i benefici attesi dalle contromisure implementate. La valutazione dovrebbe essere dinamica, tenendo conto delle evoluzioni delle minacce e delle tecnologie di sicurezza. Le organizzazioni dovrebbero mirare a massimizzare il valore di sicurezza per ogni investimento effettuato.

Gli elementi dell’analisi costo-beneficio possono essere sintetizzati in:

- Costi diretti, che includono i costi associati all’implementazione di misure di sicurezza cibernetica, come l’acquisto di hardware, software e la formazione del personale, nonché la manutenzione continua delle soluzioni.

Inoltre, si può ragionevolmente ritenere che i costi diretti incorporino altresì i costi derivanti da attività di risposta a incidenti e processi di recupero dopo una violazione[25].

- Costi indiretti, che includono la stima dei costi legati alla perdita di produttività dovuta a interruzioni del servizio o rallentamenti operativi causati da attacchi cibernetici e valutano i costi a lungo termine derivanti da danni alla reputazione dell’azienda, come la perdita di clienti o partner commerciali.

- Benefici, derivanti dalla riduzione del rischio del verificarsi di attacchi cibernetici. La stima di questi benefici può essere complessa ma è essenziale per valutare l’efficacia delle misure di sicurezza.

È bene notare che devono essere considerati benefici anche quelli derivanti dalla conformità a normative e regolamentazioni di sicurezza, che possono evitare multe e sanzioni.

Allo stesso modo, i metodi di analisi possono essere divisi in:

- Metodi quantitativi, che cercano di assegnare valori monetari ai costi e ai benefici[26]. Ad esempio, possiamo quantificare la perdita finanziaria attesa in caso di violazione e stimare i risparmi derivanti dalla prevenzione di tale violazione.

In questo caso, ciò che esprime il beneficio netto rispetto ai costi totali è il calcolo del Return on Investment – ROI[27]. Un ROI positivo indica un investimento che produce un guadagno.

- Metodi qualitativi, che considerano qualitativamente il livello di rischio associato a diverse minacce e la capacità di mitigare tali rischi con le misure di sicurezza cibernetica.

In questo caso, viene valorizzata in modo qualitativo la valutazione del valore della reputazione aziendale e la percezione di affidabilità che derivano dall’implementazione di solide pratiche di sicurezza.

Data la natura della Supply Chain, per le assunzioni fatte nel precedente paragrafo 2.1, l’analisi che andremo a svolgere sarà un’analisi dinamica e adattiva, che ci permette di considerare l’evoluzione delle minacce cibernetiche nel tempo. L’approccio dinamico ci permette di adattarci alle nuove minacce emergenti e di incorporare il costo e il beneficio associato all’adattamento e all’aggiornamento continuo delle misure di sicurezza per affrontare le minacce in evoluzione.

ROI degli Investimenti di Sicurezza

Il calcolo del Return on Security Investment – ROSI[28][29], ovverosia del ROI calcolato sugli investimenti di sicurezza, è fondamentale per misurare l’efficacia delle iniziative di sicurezza cibernetica per valutare i valori ottenuti dagli stakeholder nell’ecosistema di condivisione delle informazioni sulla cibersicurezza. La metrica del ROSI consente alle organizzazioni di valutare quanto valore aggiunto ottengono rispetto ai costi sostenuti.

Inoltre, può consentire di valutare tutti gli stakeholder esterni nell’ecosistema di condivisione delle informazioni sulla sicurezza informatica, in linea con il processo di “trust” visto in precedenza, anche attraverso lo studio di incentivi[30] e specifiche metriche[31].

I decision maker dovrebbero valutare regolarmente il ROSI per garantire che gli investimenti in sicurezza siano allineati agli obiettivi aziendali e possano adattarsi alle mutevoli minacce cibernetiche.

Definiamo ora gli elementi che abilitano l’analisi del ROSI:

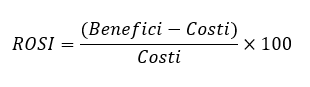

- Calcolo del ROSI

Il ROSI si calcola sottraendo il costo dell’investimento di sicurezza dai benefici ottenuti, quindi dividendo questo risultato nuovamente per il costo dell’investimento.

La formula è:

- Costi

Il costo dell’investimento include il costo di acquisizione, implementazione e configurazione delle soluzioni di sicurezza, che possiamo definire “Costo iniziale”, e i “Costi operativi” che coprono i costi continuativi, come manutenzione, formazione del personale e aggiornamenti.

- Benefici

A loro volta, i benefici possono essere intesi come somma di due fattori:

(a) “Riduzione delle perdite”, che includono i risparmi derivanti dalla riduzione delle perdite dovute a incidenti di sicurezza, compresi i danni finanziari diretti e le perdite di produttività;

(b) “Prevenzione delle violazioni”, che considera i benefici derivanti dalla prevenzione di violazioni, come i costi legali evitati e il mantenimento della fiducia dei clienti.

Con questi ingredienti, possiamo procedere all’analisi del ROSI che, come abbiamo visto nel paragrafo 3.2.1, possiamo affrontare attraverso l’uso di:

- Metodi quantitativi

Che ci permettono di effettuare:

- una “valutazione monetaria dei benefici” attraverso il calcolo:

(a) delle “Stime delle perdite”, che utilizza stime quantitative delle perdite finanziarie attese in caso di violazione e può derivare da modelli di valutazione del rischio;

(b) del “Valore della prevenzione”, che stima il valore finanziario di prevenire attacchi e violazioni, considerando sia i costi diretti che quelli indiretti; - una “valutazione dei benchmarking” attraverso:

(a) l’“Analisi dei dati storici”, utilizzati per confrontare l’efficacia delle misure di sicurezza rispetto a situazioni passate, aiutando a stabilire un punto di riferimento per la valutazione del ROSI;

(b) l’“Analisi dei benchmark di settore”, che confrontano il ROSI con i benchmark per determinare come si posizioni l’organizzazione rispetto agli standard del settore.

- Metodi qualitativi

Che ci permettono di apprezzare:

- i valori di “reputazione e affidabilità” attraverso:

(a) l’“Impatto sulla reputazione”, che valuta qualitativamente come la sicurezza cibernetica influisce sulla reputazione del fornitore e sulla percezione di affidabilità che l’organizzazione ha dello specifico partner;

(b) la “Fiducia del cliente”, che considera la fiducia degli utenti nell’azienda come un indicatore qualitativo del successo delle iniziative di sicurezza sulla Supply Chain ICT; - la capacità di “adattabilità delle soluzioni”, che valuta la capacità delle soluzioni di sicurezza di adattarsi a cambiamenti nel panorama delle minacce e nella crescita dell’organizzazione attraverso le caratteristiche di scalabilità e flessibilità delle stesse.

Come precedentemente detto, queste analisi hanno un senso se riusciamo a svolgerle in modo dinamico e adattivo. Per far ciò, il calcolo e la successiva analisi del ROSI devono prendere in considerazione gli scenari futuri, inclusi nuovi tipi di minacce e cambiamenti nel panorama cibernetico, nonché l’evoluzione delle tecnologie di sicurezza e l’adozione di nuove soluzioni.

Inoltre, l’analisi del ROSI dovrebbe essere periodica e adattata a nuovi dati, nuove minacce e cambiamenti nelle operazioni aziendali, incorporando il feedback del mercato e delle parti interessate per migliorare continuamente le strategie di sicurezza e l’efficacia delle misure.

È importante notare che il successo dei nostri investimenti di sicurezza in termini di creazione di valore diventa, specie alla luce di quanto visto nel primo punto descritto nei metodi qualitativi, co-creazione di valore[32], da affrontare su due livelli: (i) l’estrazione di valore da enormi volumi di informazioni disponibili in ambienti aperti, dinamici e complessi, come è appunto la Supply Chain ICT; (ii) il miglioramento delle percezioni degli utenti interni all’azienda.

La letteratura ha indagato direttamente la sicurezza e la privacy come un’istanza di co-creazione di valore[33],[34]. Nell’ambito di un approccio collaborativo in materia di sicurezza[35], proposto nel precedente paragrafo 3.1.2, la condivisione delle informazioni tra stakeholder interni – il cui ruolo cambia verso la partecipazione proattiva alla creazione di valore in ambito cibernetico – e Supply Chain ICT potrebbe favorire l’istituzione di meccanismi di prevenzione degli incidenti, aumentando i benefici e ottenendo un ROSI più alto.

Approccio finanziario

Gestione delle risorse finanziarie

La gestione oculata delle risorse finanziarie richiede un approccio basato sulla prioritizzazione e sull’ottimizzazione. Le organizzazioni dovrebbero identificare le aree critiche e allocare risorse finanziarie in modo proporzionato al livello di rischio, soprattutto quando questo è associato alla Supply Chain ICT.

La creazione di un budget dedicato alla sicurezza cibernetica, con la flessibilità necessaria per rispondere alle nuove minacce, è cruciale. La gestione finanziaria deve essere dinamica, con una revisione periodica degli investimenti in base all’evoluzione delle minacce.

Per studiare questo approccio, utilizziamo lo stesso workflow pensato per il paragrafo 3.2, andando a definire preliminarmente gli elementi della gestione finanziaria, e cioè:

- Risorse necessarie

L’analisi del rischio identifica le aree a rischio elevato che richiedono investimenti finanziari significativi. Questa analisi dovrebbe basarsi sulla valutazione del rischio cibernetico e sulla prioritizzazione delle minacce.

- Budget dedicato

Attraverso l’allocazione delle risorse, l’organizzazione stabilisce un budget dedicato alla sicurezza cibernetica, tenendo conto delle priorità identificate dall’analisi del rischio. L’allocazione delle risorse dovrebbe essere proporzionata al livello di rischio e all’importanza delle risorse coinvolte, anche in termini di accordi commerciali con i partner della Supply Chain ICT.

Definiti gli elementi dell’analisi finanziaria, la stessa potrà essere affrontata, anche in questo caso, attraverso l’uso di:

- Metodi quantitativi

Che ci permettono di calcolare:

-

- il “Costo effettivo delle soluzioni”, attraverso la valutazione del rapporto costo/beneficio di ogni soluzione di sicurezza considerata, determinando quali soluzioni offrono il massimo beneficio rispetto ai costi sostenuti;

- la “Riduzione dei costi residui”, misurata attraverso l’ottimizzazione delle risorse, garantendo che ogni investimento sia utilizzato in modo efficiente e che non ci siano sprechi finanziari.

- Metodi qualitativi

Che ci permettono di apprezzare:

-

- la “Concentrazione delle risorse finanziarie”, attraverso l’analisi della densità di allocazione delle stesse rapportata alla magnitude delle aree di maggior rischio nella Supply Chain ICT, determinate grazie alla prioritizzazione delle minacce in fase di analisi del rischio fatta sulla base della loro gravità e probabilità di occorrenza;

- la “Conformità normativa”, che deriva dall’analisi fatta per valutare la “Concentrazione delle risorse finanziarie” ma ci permette di considerare con un grado di detenzione maggiore, ovverosia con un occhio di attenzione, gli investimenti necessari per mantenere la conformità, contribuendo a evitare multe e sanzioni finanziarie.

L’ultimo passaggio è quello di rendere questa analisi dinamica e adattiva. Obiettivi che si realizzano con una revisione regolare del budget per adattarsi a nuove minacce e alla rapida evoluzione del panorama cibernetico, nonché con una flessibilità finanziaria per rispondere a incidenti di sicurezza improvvisi e alle necessità di emergenza indotta dalla indisponibilità dei servizi forniti dalla Supply Chain, senza compromettere altre aree operative.

Assicurazioni e finanza strutturata

L’uso di assicurazioni contro le minacce cibernetiche e strumenti di finanza strutturata può contribuire a mitigare i rischi finanziari derivanti da violazioni della sicurezza. Le organizzazioni dovrebbero valutare attentamente le opzioni disponibili e adattarle alle proprie esigenze specifiche. Le assicurazioni possono fornire un meccanismo di trasferimento del rischio finanziario, mentre la finanza strutturata può consentire alle organizzazioni di gestire le conseguenze finanziarie attraverso strumenti come i derivati finanziari o l’emissione di bond.

Proviamo a valutare ora il ruolo e l’effetto che questi due elementi avrebbero sul nostro processo integrato di governance del rischio cibernetico nella Supply Chain ICT.

- Ruolo delle assicurazioni

L’azienda deve valutare attentamente il proprio profilo di rischio cibernetico per determinare la necessità di assicurazioni. Ciò, può includere una valutazione delle potenziali perdite finanziarie[36] dovute a violazioni della sicurezza, svolta secondo il processo di analisi visto nel precedente paragrafo 3.3.

Tenendo conto delle potenziali perdite finanziarie, l’azienda deve strutturare la polizza assicurativa attraverso la definizione di una copertura adeguata, assicurandosi, quindi, che la polizza copra un’ampia gamma di rischi, inclusi danni finanziari diretti, spese legali, costi di ripristino e perdite di reddito dovute a interruzioni delle operazioni.

Tutto ciò può essere accelerato e meglio indirizzato grazie ad un’attenta partnership con assicuratori specializzati in rischi cibernetici, che comprendano le sfide uniche associate alle minacce informatiche.

- Ruolo della finanza strutturata

Dagli anni ‘90, le assicurazioni sul rischio cibernetico si sono evolute per affrontare i crimini informatici emergenti come i Data Breach e il ransomware.

Purtuttavia, negli ultimi anni sono emersi nuovi veicoli di trasferimento del rischio informatico[37], come i prodotti di capital market “cyber cat bond”[38], annunciati nel 2023.

L’obiettivo di questa sezione non vuole essere quello di analizzare nel dettaglio le caratteristiche di questi nuovi veicoli di trasferimento del rischio ma stimolare una riflessione sulla possibilità di esplorare l’uso di derivati finanziari per mitigare il rischio finanziario derivante da perdite causate da violazioni della sicurezza cibernetica, ovvero esaminare la possibilità di emettere titoli garantiti da rischi cibernetici come mezzo per trasferire parte del rischio finanziario a investitori interessati.

Applicando la metodologia usata in precedenza, in questo caso, l’analisi quantitativa degli elementi “Assicurazioni” e “Finanza strutturata” ci permette:

- nel primo caso, di utilizzare analisi attuariali per determinare il premio assicurativo appropriato in base al livello di rischio cibernetico dell’azienda;

- nel secondo caso di analizzare la struttura del portafoglio finanziario per garantire un equilibrio tra rischi e rendimenti.

Attraverso l’analisi qualitativa, invece, possiamo apprezzare:

- i vantaggi derivanti dalla conformità a standard di sicurezza riconosciuti, che può portare a ridurre i premi assicurativi e migliorare la valutazione assicurativa;

- l’efficacia della strutturazione finanziaria, attraverso la verifica della flessibilità della struttura finanziaria per adattarsi a minacce cibernetiche emergenti e nuovi scenari di rischio.

Approccio di Strategia competitiva

Differenziazione competitiva

La sicurezza cibernetica può diventare un elemento di differenziazione competitiva attraverso l’implementazione di misure robuste e la comunicazione attiva degli sforzi di sicurezza. Le organizzazioni dovrebbero evidenziare la loro attenzione alla sicurezza nei confronti dei clienti e dei partner commerciali, posizionandola come un valore aggiunto distintivo. La trasparenza riguardo alle pratiche di sicurezza e alle certificazioni ottenute può contribuire a costruire una reputazione di affidabilità.

Un aspetto sempre più riconosciuto nella creazione di vantaggio competitivo è quello teso a integrare la sicurezza nei processi di sviluppo del prodotto fin dalle fasi iniziali, seguendo il principio di “security by design”, per garantire che la stessa sia una componente essenziale delle nuove iniziative.

Questo, unito a metodologie di sviluppo agile, consente di dare un forte impulso ai processi di sviluppo messi in atto dalla Supply Chain ICT nonché una rapida risposta alle minacce emergenti, permettendo l’integrazione di feedback sulla sicurezza durante i cicli di test e produzione.

Parallelamente, lo stesso approccio può essere applicato sia alla protezione dei dati sensibili/personali – attraverso l’implementazione di una rigorosa identificazione e classificazione dei dati gestiti e/o trattati per mezzo dei beni e servizi messi a disposizione dalla Supply Chain ICT, garantendo che le risorse siano allocate in modo proporzionato al valore e alla sensibilità dei dati – sia alla proprietà intellettuale, implementando misure di sicurezza specifiche atte alla protezione del copyright, inclusi brevetti, algoritmi e informazioni strategiche, ovvero al knowledge transfer.

In questo contesto rispettare gli standard specifici del settore, quando applicabili, per garantire la conformità alle regolamentazioni settoriali, nonché ottenere certificazioni di sicurezza riconosciute a livello internazionale (come la ISO/IEC 27001) e/o seguire linee guida come quelle dettate dal Framework NIST, permettono di migliorare la credibilità della sicurezza dell’organizzazione e migliorare la differenziazione competitiva.

Last but not least, è importante ponderare investimenti in innovazioni tecnologiche, esplorando e adottando tecnologie emergenti che possano migliorare la sicurezza cibernetica, come la blockchain per la tracciabilità e l’intelligenza artificiale per l’analisi predittiva delle minacce. Ciò, anche collaborando attivamente con fornitori di tecnologie avanzate per sviluppare soluzioni innovative di sicurezza, sfruttando le competenze specializzate e rimanendo all’avanguardia nelle difese cibernetiche.

Collaborazione sicura con la Supply Chain

La collaborazione sicura con i partner della Supply Chain ICT è essenziale per garantire la sicurezza lungo tutta la catena di approvvigionamento.

Prima di instaurare una collaborazione, è sempre fondamentale condurre una due diligence approfondita per valutare la maturità e la sicurezza cibernetica dei potenziali partner nella Supply Chain. Ciò, anche in ottica di definizione di standard comuni di sicurezza che devono essere rispettati da entrambe le parti, garantendo un livello uniforme di sicurezza nell’intera catena di fornitura.

Implementare canali di comunicazione sicuri con i partner, utilizzando protocolli crittografati, permette di proteggere le informazioni scambiate e ridurre il rischio di intercettazioni malevole. In tal senso, risulta indispensabile fornire formazione continua sulla sicurezza cibernetica ai partner nella Supply Chain per assicurare una comprensione condivisa delle minacce e delle best practices.

Nell’adozione di canali sicuri di comunicazione con la Supply Chain, l’organizzazione dovrebbe considerare l’implementazione di strategie di condivisione graduale, iniziando con informazioni meno sensibili e aumentando la condivisione man mano che la fiducia e la sicurezza crescono, tenendo sempre ben a mente l’adozione del principio del “need-to-know”, condividendo solo le informazioni necessarie per il raggiungimento degli obiettivi comuni e limitando l’accesso a dati sensibili.

Creare meccanismi per la condivisione proattiva di informazioni sulle minacce tra i partner, soprattutto se queste sono informazioni derivate da processi di intelligence, permette una risposta più rapida e coordinata agli eventi di sicurezza.

Prontezza e coordinazione, – assolutamente necessarie in situazioni di emergenza – raggiungono una maturità maggiore conducendo, inoltre, esercitazioni congiunte con la propria Supply Chain ICT.

In conclusione, la letteratura rileva il ruolo operativo che la sicurezza delle informazioni ha svolto negli ultimi decenni nel consentire alle organizzazioni di mantenere al sicuro le rispettive informazioni e dati.

Le organizzazioni che cercano di costruire imprese più resilienti dal punto di vista informatico, in particolare alla luce delle tecnologie digitali emergenti, devono considerare un ruolo più strategico per i loro dati.

In altre parole, i dati e la loro conseguente sicurezza diventano un key focal point per il management, da esplorare per sfruttarne il potenziale vantaggio competitivo, proteggendo al contempo l’organizzazione e gli stakeholder.

Analisi dei casi di studio

L’analisi dei casi di studio fornisce una visione delle esperienze pratiche di aziende che hanno implementato strategie avanzate di gestione del rischio cibernetico nella loro Supply Chain. Questi casi offrono un’opportunità di apprendimento preziosa, consentendo di comprendere le sfide incontrate, le soluzioni adottate e i risultati ottenuti.

Data la funzione di integratore dei processi visti fin qui, che si vuole dare all’analisi in questo articolo, il caso di studio sarà ambientato in un contesto ipotetico.

Azienda XYZ

L’azienda XYZ, un produttore globale di dispositivi elettronici la cui Supply Chain ICT estesa coinvolge diversi fornitori, partner e distributori in tutto il mondo, ha subito recentemente una serie di attacchi cibernetici che hanno minacciato la continuità operativa, con potenziale impatto sulla sicurezza dei dati sensibili.

Proviamo ad applicare all’azienda XYZ una strategia integrata basata sui quattro approcci visti in precedenza:

- Approccio manageriale:

L’azienda XYZ implementa un approccio manageriale attraverso la creazione di un comitato interfunzionale per la sicurezza cibernetica. Questo comitato è responsabile della pianificazione della strategia di sicurezza e della definizione di politiche, procedure e linee guida per la gestione del rischio cibernetico nella Supply Chain ICT.

Vengono inoltre sviluppati programmi intensivi di sensibilizzazione e formazione per educare i dipendenti, i fornitori e i partner sulla sicurezza informatica, che mira a creare una cultura di sicurezza condivisa in tutta la Supply Chain ICT.

- Approccio economico:

L’azienda XYZ conduce una valutazione economica del rischio cibernetico, identificando e quantificando le possibili perdite dovute a interruzioni operative, Data Breach e danni alla reputazione derivanti da incidenti alla sua catena di approvvigionamento. Questa analisi economica guida gli investimenti nella sicurezza cibernetica, anche per la gestione della Supply Chain ICT.

Viene effettuato un calcolo dettagliato dei costi necessari per implementare misure di monitoraggio e difesa avanzate. L’azienda cerca di bilanciare gli investimenti in sicurezza con i benefici attesi in termini di riduzione del rischio e potenziale impatto economico.

- Approccio finanziario:

L’azienda XYZ considera l’acquisto di polizze assicurative cibernetiche per coprire i danni finanziari derivanti da violazioni della sicurezza. Questo approccio offre una copertura supplementare per ridurre l’esposizione finanziaria in caso di incidenti.

Viene inoltre istituito un fondo di riserva finanziario dedicato alla gestione del rischio cibernetico nella Supply Chain ICT. Questo fondo fornisce liquidità immediata per affrontare le conseguenze finanziarie di un’indisponibilità prolungata di beni e servizi e facilitare la ripresa operativa.

- Approccio di strategia competitiva:

L’Azienda XYZ utilizza la robusta gestione del rischio cibernetico come elemento differenziante del marchio. Comunicando apertamente le misure di sicurezza adottate nella Supply Chain ICT, l’azienda mira a costruire la fiducia dei clienti e dei partner.

L’azienda sviluppa inoltre partenariati strategici con fornitori e partner che dimostrano impegni significativi per la sicurezza cibernetica. Questa collaborazione sicura diventa un vantaggio competitivo, creando una rete di supplier più resiliente.

Risultati attesi:

L’implementazione di questi approcci integrati consente all’azienda XYZ di affrontare in modo proattivo le minacce cibernetiche, proteggendo non solo i propri interessi ma anche la sicurezza di tutta la sua catena del valore. La combinazione di strategie manageriali, economiche, finanziarie e di strategia competitiva fornisce un quadro completo per gestire il rischio cibernetico in modo efficace e sostenibile.

Proviamo ora ad ipotizzare l’impatto di una non adozione della strategia consigliata.

- Mancanza di governance manageriale

- Scenario: l’azienda XYZ trascura di implementare un comitato inter-funzionale per la sicurezza cibernetica e di stabilire politiche chiare con i propri fornitori.

- Impatto: la mancanza di governance potrebbe portare a una risposta disorganizzata agli incidenti, provocando un’escalation della crisi e aumentando il rischio di danni irreparabili alla reputazione e perdite finanziarie.

- Sensibilizzazione inadeguata

- Scenario: la formazione sulla sicurezza informatica non viene prioritizzata.

- Impatto: gli utenti potrebbero essere più suscettibili a cadere vittime di attacchi di phishing o a commettere errori che portano a violazioni della sicurezza, aumentando il rischio complessivo.

- Assenza di valutazione economica del rischio

- Scenario: l’azienda non effettua una valutazione economica del rischio cibernetico.

- Impatto: senza una comprensione chiara delle possibili perdite economiche, l’azienda potrebbe investire in misure di sicurezza non adeguate o sottovalutare i reali costi di un potenziale attacco alla propria Supply Chain.

- Investimenti inadeguati in sicurezza cibernetica

- Scenario: la leadership non approva investimenti sufficienti in sicurezza cibernetica, ovvero non approva investimenti atti a migliorare il monitoraggio dei trasferimenti di dati verso la propria catena del valore.

- Impatto: La mancanza di risorse finanziarie per misure di sicurezza avanzate potrebbe rendere l’azienda vulnerabile ad attacchi sofisticati, con conseguenze finanziarie e operative significative.

- Mancanza di copertura assicurativa

- Scenario: l’azienda decide di non investire in polizze assicurative cibernetiche.

- Impatto: in caso di violazione, l’azienda potrebbe affrontare costi elevati per la riparazione, la ripresa e le conseguenze legali senza il supporto finanziario di un’assicurazione cibernetica.

- Assenza di fondo di riserva

- Scenario: l’azienda non istituisce un fondo di riserva dedicato alla gestione del rischio cibernetico.

- Impatto: in caso di incidente, l’azienda potrebbe trovarsi impreparata a gestire le spese immediate e subire danni finanziari significativi.

- Mancata differenziazione competitiva

- Scenario: l’azienda trascura di comunicare in modo trasparente le sue misure di sicurezza nella Supply Chain

- Impatto: la mancanza di differenziazione competitiva sulla sicurezza cibernetica potrebbe influire negativamente sulla fiducia dei clienti e dei partner, minando la posizione dell’azienda sul mercato.

- Collaborazione insufficiente nella Supply Chain ICT

- Scenario: l’azienda non sviluppa partenariati strategici per una collaborazione sicura nella Supply Chain

- Impatto: una mancanza di collaborazione sicura potrebbe rendere vulnerabile tutta la Supply Chain, aumentando la probabilità di attacchi mirati.

I risultati previsti in caso di non adozione delle strategie consigliate possono quindi così essere sintetizzati:

- aumento del rischio di violazioni della sicurezza con impatti finanziari e sulla reputazione;

- possibilità di una risposta disorganizzata agli incidenti, con tempi di ripristino più lunghi;

- maggiore esposizione finanziaria a conseguenze legali e ripristino post-attacco;

- diminuzione della fiducia da parte dei clienti e dei partner, con potenziali perdite di redditività;

- riduzione della competitività sul mercato a causa della mancanza di differenziazione nella sicurezza cibernetica;

- potenziale compromissione dell’integrità della Supply Chain a causa di collaborazioni non sicure.

Conclusioni

Riassunto degli approcci e delle analisi

In questo articolo abbiamo esaminato gli approcci chiave alla governance del rischio cibernetico nella Supply Chain ICT, con un particolare focus sugli aspetti manageriali, economici, finanziari e di strategia competitiva. Attraverso un’analisi approfondita di ciascun approccio, abbiamo cercato di fornire una panoramica completa delle sfide e delle opportunità che le aziende possono incontrare nel gestire la sicurezza cibernetica in un ambiente così aperto, dinamico e complesso.

Dal punto di vista manageriale, abbiamo sottolineato l’importanza della leadership e della cultura aziendale nel plasmare una forte postura di sicurezza. L’adozione di pratiche gestionali solide può contribuire a mitigare le minacce cibernetiche e ad aumentare la resilienza organizzativa.

Analizzando l’approccio economico, abbiamo evidenziato la necessità di valutare l’impatto finanziario delle violazioni della sicurezza cibernetica. La gestione accurata dei costi e la valutazione del ROSI possono guidare decisioni informate nella definizione di strategie di sicurezza cibernetica.

In termini finanziari, abbiamo esplorato la gestione delle risorse finanziarie come elemento cruciale della sicurezza cibernetica. Investimenti oculati possono contribuire a stabilire una solida base di difesa contro le minacce emergenti.

Infine abbiamo analizzato l’approccio di strategia competitiva, riconoscendo la sicurezza cibernetica come elemento differenziante. Una gestione efficace della sicurezza può non solo proteggere l’azienda da minacce potenzialmente dannose, ma anche conferirle un vantaggio competitivo nel mercato.

Le principali conclusioni possono quindi sintetizzarsi nei seguenti punti:

- Integrazione necessaria: l’approccio migliore alla sicurezza cibernetica nella Supply Chain ICT richiede l’integrazione sinergica di approcci manageriali, economici, finanziari e di strategia competitiva.

- Comprendere la complessità: la natura complessa delle catene di approvvigionamento richiede una comprensione approfondita delle interconnessioni tra attori e l’adozione di misure preventive adeguate.

- Ruolo centrale della leadership: la leadership efficace è fondamentale per creare una cultura di sicurezza cibernetica che permei l’intera organizzazione, garantendo l’adesione e la consapevolezza a tutti i livelli.

- Valutazione costo-beneficio continua: l’analisi continua dei costi e dei benefici delle misure di sicurezza è essenziale per adattare e ottimizzare le strategie in risposta alle minacce in evoluzione.

- Innovazione e differenziazione: la sicurezza cibernetica non deve solo difendere, ma può anche fungere da catalizzatore per l’innovazione e la differenziazione competitiva.

Prospettive future

La sicurezza cibernetica nella Supply Chain ICT è un campo in continua evoluzione. Le aziende devono rimanere agili nell’affrontare le nuove minacce emergenti e nell’adattare le proprie strategie di sicurezza di conseguenza. L’adozione di tecnologie emergenti, come l’intelligenza artificiale e il machine learning, potrebbe offrire nuovi modi per prevenire, rilevare e rispondere alle minacce, sebbene la loro introduzione debba essere ben integrata con gli obiettivi di business al fine di evitare disallineamenti.

Inoltre, la collaborazione tra le parti interessate nella catena di approvvigionamento – inclusi fornitori, partner e regolatori – diventa sempre più cruciale per creare un ecosistema di sicurezza robusto.

In conclusione, la governance del rischio cibernetico nella Supply Chain ICT richiede un approccio olistico, basato su una leadership forte, valutazioni finanziarie precise e un impegno continuo per l’innovazione e la differenziazione competitiva. Solo attraverso una gestione strategica e consapevole della sicurezza cibernetica le aziende possono prosperare in un ambiente digitale sempre più complesso.

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #5” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-5/

Note

[1] “E-supply chains involve organisations using online information, to perform, rather than just support, some value-adding activities in the supply chain more efficiently and effectively” (vedasi nota 2, Barlow and Li, 2007)

[2] Barlow, A. and Li, F. (2007), “E-supply chains: understanding current and future opportunities and barriers”, International Journal of Information Technology and Management, Vol. 6 Nos 2/3/4, pp. 286-298.

[3] Sindhuja, P.N. and Kunnathur, A.S. (2015), “Information security in supply chains: a management control perspective”, Information&Computer Security.

[4] Abhijeet Ghadge, Maximilian Weiß and Nigel D. Caldwell, Richard Wilding (2020), “Managing cyber risk in supply chains: a review and research agenda”, Supply Chain Management: An International Journal 25/2, pp. 223–240.

[5] Kim, K.C. and Im, I. (2014), “Research letter: issues of cyber supply chain security in Korea”, Technovation, Vol. 34 No. 7, pp. 387-387.

[6] Vedasi nota 1 e 2.

[7] Boyson, S., Corsi, T. and Rossman, H. (2009), “Building a cyber supply chain assurance reference model”, Science Applications InternationalCorporation (SAIC).

[8] Simpson, S., Baldini, D., Bits, G., Dillard, D., Fagan, C., Minnis, B. and Reddy, D. (2010), “Software integrity controls – an assurance-based approach to minimizing risks in the software supply chain”, SAFECode, June.

[9] Gordon, S. and Ford, R. (2006), “On the definition and classification of cybercrime”, Journal in Computer Virology, Vol. 2 No. 1, pp. 13-20.

[10] Urciuoli, L., Männistö, T., Hintsa, J. and Khan, T. (2013), “Supply chain cyber security – potential threats”, Information&Security: An International Journal, Vol. 29, pp. 51-68.

[11] National Cyber Security Centre, UK (2016), “Common cyber attacks: reducing the impact”, disponibile all’indirizzo: www.ncsc.gov.uk/white-papers/common-cyber-attacks-reducing-impact

[12] Cfr. articolo 20, Direttiva UE 2022/2555 (Direttiva NIS 2), disponibile all’indirizzo: https://eur-lex.europa.eu/legal-content/IT/TXT/PDF/?uri=CELEX:32022L2555&qid=1700265776948

[13] Si noti in tal senso che la l’adeguatezza degli assetti organizzativi di cui gli Amministratori sono responsabili include la sicurezza delle reti e dei sistemi informativi.

A.TINA “Nel contesto societario anche l’implementazione di misure tecniche e organizzative adeguate e proporzionate alla gestione dei rischi posti dalla sicurezza delle reti e dei sistemi informativi utilizzati dall’impresa può essere considerata oggetto del dovere di predisposizione di adeguati assetti organizzativi dell’impresa collettiva (artt. 2086 e 2381 c.c.)” (Cybersicurezza: integrità dei processi e dei dati, in Cian – Sandei (a cura di), Diritto del Fintech, Padova, Cedam, 2020, pp. 109 ss.).

[14] Cfr. requisito 5.1 (Leadership and commitment), Norma ISO/IEC 27001:2022.

[15] L. Dong, D. Neufeld, and C. Higgins, “Top management support of enterprise systems implementation”, J. Inf. Technol, vol. 24, no. 1, pp. 55-80, 2009

[16] D. S. Preston, E. Karahanna, and F. Rowe, “Development of shared understanding between the chief information officer and top management team in US and French organizations: A cross-cultural comparison,” IEEE Trans. Eng. Manage., vol. 53, no. 2, pp. 191–206, May 2006.

[17] B. H. Reich, and I. Benbasat, “Factors that influence the social dimension of alignment between business and information technology objectives.” MIS quarterly, vol. 24, no. 1, pp. 81–113, 2000.

[18] D. J. Teece, G. Pisano, and A. Shuen, “Dynamic capabilities and strategic management,” Strategic Manage. J., vol. 18, no. 7, pp. 509–533, 1997.

[19] D. Dang-Pham, S. Pittayachawan, and V. Bruno, “Applying network analysis to investigate interpersonal influence of information security behaviors in the workplace,” Inf. Manage., vol. 54, no. 5, pp. 625–637, 2017.

[20] Y. Yi, H. A. Ndofor, X. He, and Z. Wei, “Top management team tenure diversity and performance: The moderating role of behavioral integration” IEEE Trans. Eng. Manage., vol. 65, no. 1, pp. 21–33, Feb. 2018.

[21] J. Loonam, J. Zweigelaar, V. Kumar, and C. Booth, “Cyber-Resiliency for Digital Enterprises: A Strategic Leadership Perspective”, IEEE Trans. Eng. Manage., vol. 69, no. 6, Dec. 2022

[22] Z. Rashid, U. Noor, J. Altmann, “Economic model for evaluating the value creation through information sharing within the cybersecurity information sharing ecosystem”, Future Generation Computer Systems, Vol. 124, pp. 436–466, 2021.

[23] R. Anderson, “Why information security is hard: An economic perspective”,in: In ACSAC: Proceedings of the Seventeenth Annual Computer Security Applications Conference, pp. 358–365, 2001.

[24] B. Schneier, “Secrets and Lies: Digital Security in a Networked World”, John Wiley & Sons, 2011.

[25] Quale semplice riferimento, anche per quanto segue, si consideri, sebbene vi siano modelli più recenti, quello presentato da Gordon e Loeb (2006).

L.A. Gordon and M.P. Loeb, “Economic aspects of information security: An emerging field of research.” Information Systems Frontiers, 8(5), pp.335-337, 2006.

[26] J. Freund, J. Jones, “Measuring and Managing Information Risk: A FAIR Approach”, 2015.

[27] Cfr. Infra § 3.2.2

[28] S. Alter, S.A. Sherer, “A general, but readily adaptable model of information system risk”, Commun. Assoc. Inf. Syst. 14, 2004

[29] C.D. Huang, R.S. Behara, Economics of information security investment in the case of concurrent heterogeneous attacks with budget constraints, Int. J. Prod. Econ. 141, pp. 255–268, 2013.

[30] L.A. Gordon, M.P. Loeb, W. Lucyshyn, L. Zhou, The impact of information sharing on cybersecurity underinvestment: A real options perspective, J. Account. Public Policy 34 (5) (2015) 509–519.

[31] K. Campbell, L.A. Gordon, M.P. Loeb, L. Zhou, “The economic cost of publicly announced information security breaches: empirical evidence from the stock market”, J. Comput. Secur. 11 (3), pp. 431–448, 2003.

[32] S. Vicini, F. Alberti, A. Sanna, N. Notario, A. Crespo, J.R.T. Pastoriza, “Cocreating security-and-privacy-by-design systems”, 11th International Conference on Availability, Reliability and Security, ARES 2016, pp. 768–775, 2016.

[33] C. Feltus, E.H.A. Proper, Conceptualization of an abstract language to support value co-creation”, Federated Conference on Computer Science and Information Systems (FedCSIS), pp. 971–980, 2017.

[34] C. Feltus, E.H.A. Proper, “Towards a security and privacy co-creation method”, 12th International Conference for Internet Technology and Secured Transactions (ICITST), pp. 75–80, 2017.

[35] R. Garrido-Pelaz, L. González-Manzano, S. Pastrana, “Shall we collaborate?: A model to analyse the benefits of information sharing”, Proceedings of the 2016 ACM on Workshop on Information Sharing and Collaborative Security, pp. 15–24, 2016.

[36] Ipotizzare un impatto finanziario preciso è sempre molto difficile senza informazioni dettagliate. Tuttavia, una stima approssimativa può essere fatta considerando alcune delle tipiche categorie di spese associate a violazioni della sicurezza cibernetica. In particolare, possono essere considerati, sempre attraverso un’analisi quantitativa che qualitativa, i seguenti fattori:

- costi legati alla risposta all’incidente, che includono le spese per risolvere l’incidente, condurre indagini forensi, ripristinare sistemi compromessi e implementare nuove misure di sicurezza;

- perdita di entrate, che derivano da clienti persi a causa della perdita di fiducia, interruzioni delle operazioni e difficoltà nell’acquisire nuovi clienti;

- costi legali e penali, che includono spese per difendersi da azioni legali, multe per violazioni di normative sulla privacy e/o sulla sicurezza cibernetica, nonché eventuali risarcimenti a clienti colpiti;

- costi di ripristino e miglioramento della sicurezza, che includono investimenti in nuove tecnologie, aggiornamenti dei sistemi, formazione del personale e altre misure per migliorare la sicurezza;

- perdita di valore del marchio, ridotto dalla reputazione danneggiata a causa dell’incidente, influenzato dalla perdita di fiducia dei clienti e delle parti interessate;

- perdita di differenziazione competitiva, difficile da quantificare, che può tradursi in perdite di quota di mercato, dovuta a mancanza di trasparenza sulla sicurezza cibernetica, che influenza negativamente la percezione del marchio rispetto ai concorrenti.

[37] D. W. Woods, J. Wolff, “A History of Cyber Risk Transfer”, Draft version June 2023

[38] https://www.ft.com/content/a945d290-a7f1-427c-84a6-b0b0574f7376

Articolo a cura di Flavio Marangi

Esperto in materia di governance dei processi di security, con particolare rilevanza per quelli in ambito Network and Information, Golden Power e Intelligenza Artificiale, ha maturato significative esperienze in attività di indirizzo, coordinamento e controllo implementate sia nel settore delle istituzioni nazionali e internazionali sia nel settore privato.

In tali ambiti, grazie ad una solida e concreta preparazione anche post-universitaria, avendo frequentato corsi di specializzazione sia nella sfera della Business Administration che in ambiente accademico e della Difesa, sorretto da un vasto network relazionale, ha gestito rapporti interistituzionali e attività di ricerca, analisi ed elaborazione di informazioni, nel settore della sicurezza e delle strategie innovative, ai fini della tutela di know-how di rilevanza scientifica e industriale.