Analisi forense di Tor Browser Bundle su sistemi Windows

In questo nuovo articolo illustrerò i vari aspetti legati all’analisi forense[1] del browser Tor, acronimo di The onion routing, – https://www.torproject.org – ovvero di uno dei browser più utilizzati per accedere alla rete Tor, evidenziando gli artefatti che potrebbero rappresentare una fonte attendibile di informazioni utili ai fini investigativi.

Il browser Tor è in realtà Mozilla Firefox, opportunamente modificato in modo da potersi connettere alla rete Tor. Pertanto, se si ha già esperienza di analisi forense del browser Mozilla Firefox, si potranno notare, nel corso delle operazioni descritte, evidenti similitudini.

Il Tor Browser può essere utilizzato su svariati sistemi operativi tra cui Windows, Mac e Linux e può essere eseguito sia da computer che da Pen Drive o Hard Disk esterno.

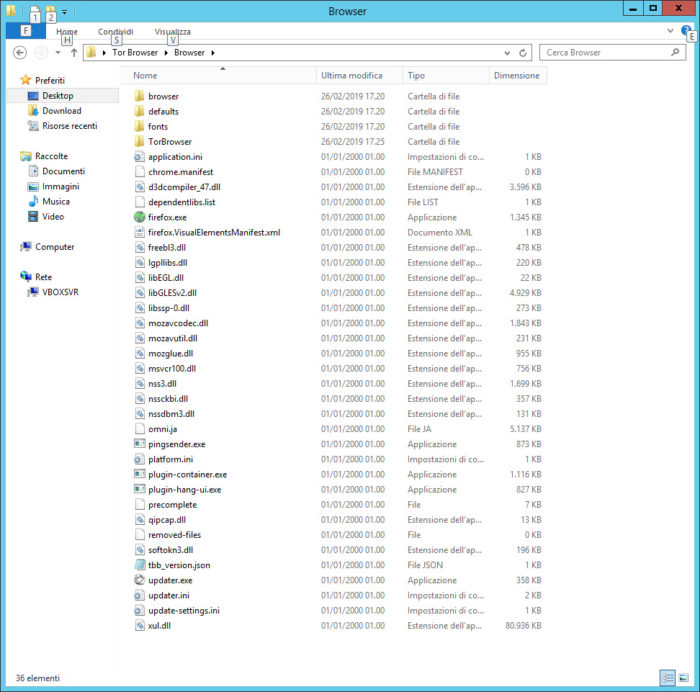

In fig. 1 la tipica struttura su disco dopo l’installazione della versione 8.0.6:

Prima di addentrarsi nel processo di analisi dal punto di vista forense, è necessaria una premessa almeno introduttiva del contesto in cui browser come Tor si trovano ad operare.

The Tor Project e la storia di TOR, The Onion Router

The Tor Project venne originariamente sviluppato, negli anni ’90, dal Naval Research Laboratory negli Stati Uniti, in collaborazione con il matematico Paul Syverson e gli informatici Michael Reed e David Goldschlag; lo scopo del progetto era la creazione di uno strumento atto a proteggere le comunicazioni sensibili dell’intelligence. Fu il periodo dell’affermazione del principio cardine del routing di Tor-onion e della tecnica che protegge, ancora oggi, l’anonimato degli utenti online attraverso una serie di livelli crittografati.

Ci sarebbero voluti ancora anni prima che la versione originale di Tor diventasse disponibile: la versione alfa di The Onion Router o TOR venne rilasciata solo nel 2002.

Quindi, l’utilizzo dei principi di routing onion sviluppato negli anni ’90 aveva consentito lo sviluppo di uno strumento veramente sicuro e anonimo per navigare in Internet.

Sarebbero comunque passati altri due anni prima del rilascio del codice sorgente del progetto da parte del Naval Research Laboratory, con una licenza free.

Fu proprio in quel momento che la Electronic Frontier Foundation (EFF) iniziò a finanziare lo sviluppo di Tor; nel 2006 nacque l’attuale organizzazione senza scopo di lucro dedita alla gestione e manutenzione del progetto, denominata Tor Project, che rese sempre più popolare l’utilizzo del browser Tor per chiunque stesse cercando uno strumento atto a mantenere la propria identità al sicuro durante la navigazione Web.

Oggi, The Tor Project ha sede in Massachusetts e opera nell’ambito della ricerca continuando a mantenere sia il Browser Tor che l’intricato sistema di ritrasmissione globale in grado di fornire i necessari strati di anonimato indispensabili alla navigazione in sicurezza; il tutto in un’epoca in cui, la sorveglianza da parte di agenzie governative – e non solo -, desta non poche preoccupazioni nei frequentatori della rete Internet.

Ma cos’è esattamente Tor ?

Nella sua accezione più semplice, The Tor Project è composto da due parti:

- un browser lato client che consente agli utenti di connettersi alla rete Tor;

- un sistema globale di trasmissione che, basandosi su punti di ingresso della rete apparentemente casuali, hop di instradamento e punti di uscita, rende ostica l’identificazione, attraverso l’analisi dello stesso o il monitoraggio della rete, del percorso end-to-end relativo al flusso di traffico.

Quando si utilizza un browser Web convenzionale, la maggior parte delle richieste Internet sono facilmente intercettate. È relativamente semplice comprendere la posizione di un determinato utente sulla base dell’indirizzo IP (Internet Protocol) – anche se nella realtà potrebbe non essere così scontato.

L’utilizzo di Tor fornisce un modo sicuro per navigare in Internet senza trasmettere l’indirizzo IP del dispositivo o alcuna delle informazioni visualizzate durante la sessione. Il sistema sembra funzionare talmente bene che, la National Security Agency (NSA) ha più volte affermato come Tor sia “il re dell’anonimato di Internet ad alta sicurezza e bassa latenza“.

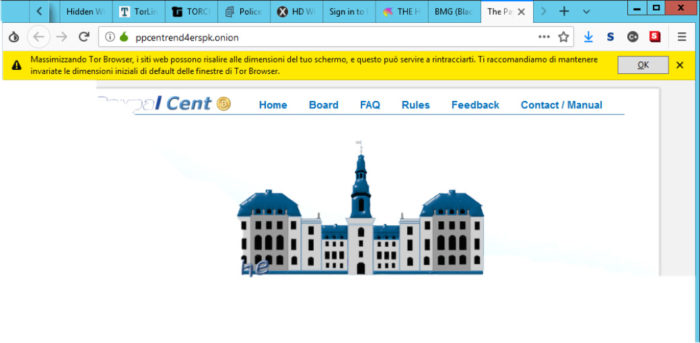

Tor rende dunque anonimo l’indirizzo IP, ma vi sono altri dettagli che potrebbero comunque rivelarne l’identità: i font installati, il tipo di browser e la grandezza delle finestre di navigazione.

Tra i vari suggerimenti che lo stesso browser evidenzia, uno di questi è rappresentato dalla buona norma di non tenere la finestra di navigazione a schermo intero, come da figura in calce, per motivi che potrebbero anche non essere di immediata comprensione.

Fig. 2

Bene, dopo questa breve e necessaria panoramica poco “tecnica” – gli addetti ai lavori mi perdoneranno –, risulta di palmare evidenza la sfida che un informatico forense si trova ad affrontare.

La difficile analisi forense del browser Tor definito uno strumento Anti-Forensic

Risulta altresì evidente come l’utilizzo di strumenti come Tor possa rientrare nella definizione di Anti-Forensic (AF), quale tentativo di ridurre la qualità e la quantità degli artefatti digitali per garantire che le evidenze digitali ritrovate da un investigatore forense non siano utilizzabili o non rappresentino la reale situazione in essere, non agevolando il lavoro di chi dovrebbe estrarle per contribuire alla verità processuale.

Come approcciare l’analisi ?

Per prima cosa è necessario trovare la cartella di installazione di Tor che potrebbe essere ovunque su di un dispositivo, essendo un’applicazione portatile. Chi cerca di nascondere il browser Tor potrebbe aver rinominato l’eseguibile o averlo installato in una directory di sistema, dove non ci si aspetterebbe di trovarlo.

È ovvio che il metodo più accurato e veloce per scovarlo è utilizzare i valori di hash corrispondenti in aggiunta alla ricerca di “Tor”.

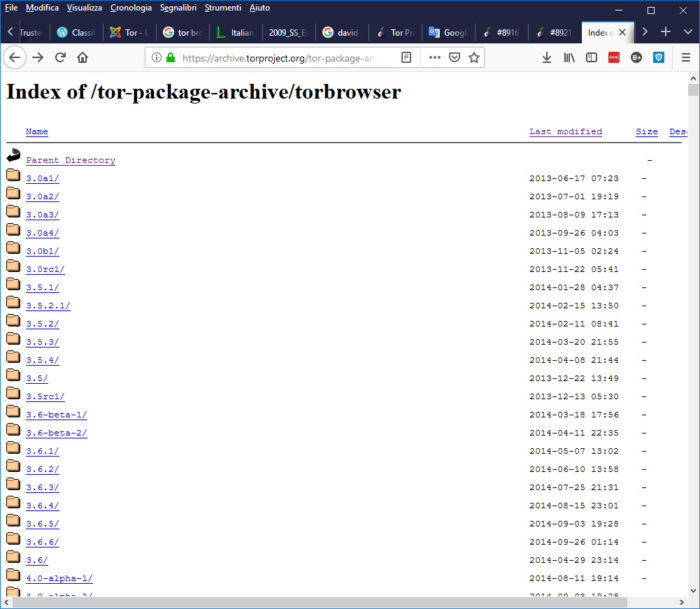

Poiché il browser Tor viene costantemente aggiornato, nel dispositivo potrebbero risiedere varie versioni di Tor. Creare un proprio set di hash univoco delle versioni di Tor con cui effettuare le ricerche successive è semplice: il Tor Project archivia tutte le versioni precedenti al seguente indirizzo web: https://archive.torproject.org/tor-package-archive/torbrowser, come evidenziato in fig. 3.

Uno degli scopi della ricerca di versioni più datate di Tor è quello di avere contezza circa il periodo di tempo in cui l’utente potrebbe aver utilizzato Tor come strumento di navigazione e di comunicazione anonima, indizio che, se verificato, avrebbe una sua rilevanza.

Infatti, un utente abituale di Tor aggiorna il proprio browser con regolarità onde evitare la compromissione a seguito di “debolezze” insite nelle versioni precedenti. Fig. 3

Fig. 3

Quindi, dove cercare ? Cosa analizzare ? Quali artefatti tenere in considerazione ?

L’analisi forense del browser Tor può essere davvero ardua e rappresentare, come già evidenziato, una grande sfida per un esperto di Digital Forensics.

Il tempo è il fattore più determinante in caso di analisi live: per recuperare la cronologia di navigazione di Tor, è necessario un dump di memoria della macchina; sfortunatamente gli artefatti di Tor rimangono in memoria solo per pochi minuti dopo l’uso. Se il browser Tor è stato eseguito e successivamente terminato, i dati in memoria scompaiono quasi istantaneamente. Tuttavia, se è ancora in esecuzione, è possibile, sebbene la disponibilità sia di pochi minuti, recuperare le tracce relative alle url utilizzate. Quindi è necessario, qualora ci si trovi con un dispositivo e Tor in esecuzione, catturare il contenuto della memoria; ogni secondo è prezioso.

Vi sono pochi altri artefatti di Tor utili alle indagini che forniscono, principalmente, alcune indicazioni sul suo utilizzo, ma poco o nulla sul contenuto effettivo delle comunicazioni o sulla cronologia di navigazione. Il file di paging di Windows (pagefile.sys) potrebbe contenere il nome del file per il browser Tor e si potrebbero rinvenire tracce del browser Tor in file di cache – entreremo nel dettaglio in seguito.

Condurre una ricerca per la parola chiave “HTTP-memory-only-PB” all’interno di pagefile.sys può comportare il recupero dei siti web visitati con il browser Tor, ma il recupero della cronologia di Internet non sarà mai soddisfacente come per la cronologia di comuni browser.

La ricerca di qualsiasi parola chiave correlata a “Tor” come “torproject” su tutta l’immagine del dispositivo potrebbe rivelare informazioni sull’uso di Tor nelle e-mail o nella cronologia di Internet recuperabile.

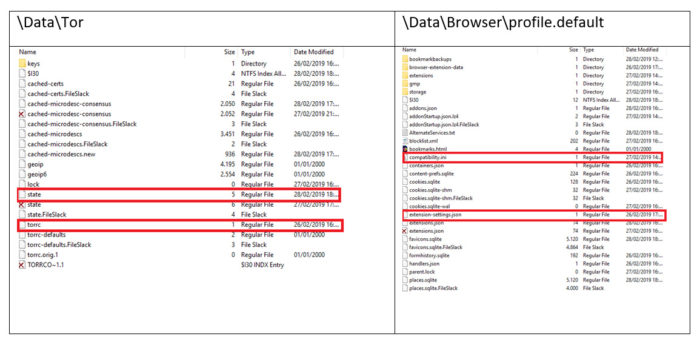

Le cartelle più interessanti per la ricerca delle evidenze sono localizzate in “\Tor Browser\Browser\TorBrowser”:

Fig. 4

Fig. 4

Analizziamo i contenuti dei file evidenziati in rosso.

Il file state conterrà la data di ultima esecuzione del browser:

| # This file was generated by Tor; if you edit it, comments will not be preserved # The old torrc file was renamed to torrc.orig.1 or similar, and Tor will ignore it DataDirectory C:\Users\cosimo\Desktop\Tor Browser\Browser\TorBrowser\Data\Tor GeoIPFile C:\Users\cosimo\Desktop\Tor Browser\Browser\TorBrowser\Data\Tor\geoip GeoIPv6File C:\Users\cosimo\Desktop\Tor Browser\Browser\TorBrowser\Data\Tor\geoip6 |

Il file torrc conterrà le informazioni di esecuzione del browser corredato del percorso completo utilizzato:

| [Compatibility] LastVersion=60.5.1_20190204060201/20190204060201 LastTorBrowserVersion=8.0.6 LastOSABI=WINNT_x86-gcc3 LastPlatformDir=C:\Users\cosimo\Desktop\Tor Browser\Browser LastAppDir=C:\Users\cosimo\Desktop\Tor Browser\Browser\browser |

Il file compatibility.ini conterrà il percorso completo di ultima esecuzione del browser:

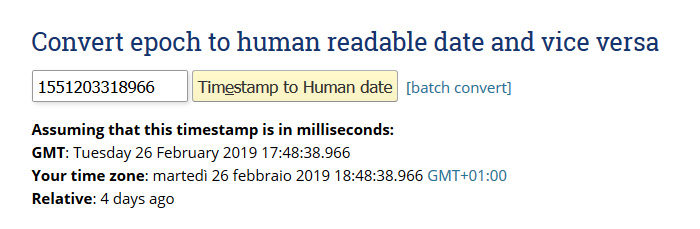

| {“version”:2,”commands”:{},”prefs”:{},”url_overrides”:{},”default_search”:{“defaultSearch”:{“initialValue”:”DuckDuckGo”, “precedenceList”:[{“id”:”jid1-ZAdIEUB7XOzOJw@jetpack”,”installDate”:1551203318966,”value”:”DuckDuckGo”,”enabled”:true}]}}} |

Il file extension-settings.json conterrà, tra l’altro, il valore della data di installazione del browser

che, oppurtunamente convertita, consentirà la visualizzazione della stessa in formato “umano” – 26 febbraio 2019 ore 17:48:38 – :

| # Tor state file last generated on 2019-03-02 17:36:41 local time # Other times below are in UTC # You *do not* need to edit this file. TorVersion Tor 0.3.5.7 (git-9beb085c10562a25) LastWritten 2019-03-02 17:36:41 |

Fig.5

Fig.5

Le evidenze di ausilio all’investigatore forense possono ritrovarsi anche nei file di prefetch, nel file di registro NTUSER.DAT nella chiave UserAssist, nella cache delle Thumbnail, nel file di registro USRCLASS.DAT, in Pagefile.sys e Hiberfil.sys mediante una semplice ricerca per parole chiave determinanti quali “torrc, geoip, tor, torproject, onion”, nonchè nel db sqlite “places.sqlite”.

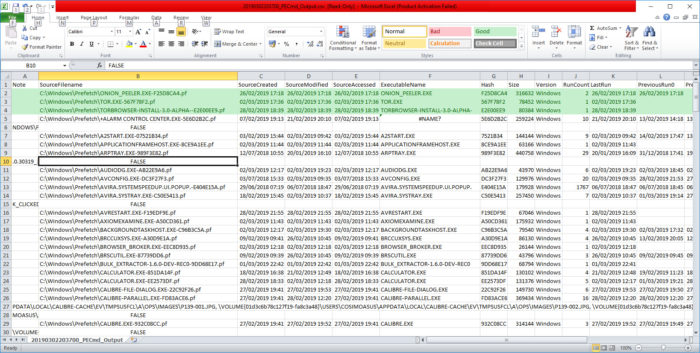

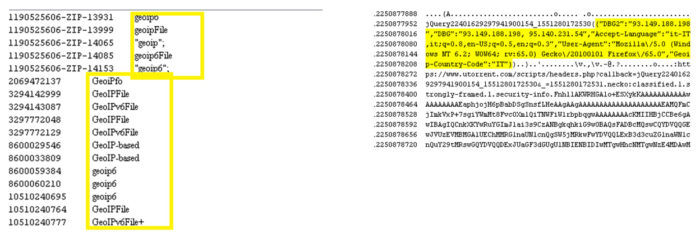

Si dovranno quindi ad analizzare i file di prefetch rinvenuti mediante l’ausilio del tool peCMD “PECmd.exe -d “C:\Windows\Prefetch” –csv “C:\Users\Admin\Desktop\” , filtrando i risultati utili; e ottendendo quanto riportato nella fig. 6:

Fig. 6

Fig. 6

Noteremo le date di creazione, di modifica e di accesso delle singole applicazioni, i nomi degli eseguibili, il numero di esecuzioni – campo RunCount – e le date di ultimo utilizzo.

Continueremo la nostra analisi con il file di registro NTUSER.DAT avvalendoci di RegRipper per esplorare il contenuto della chiave UserAssist al fine di identificare:

- la data di ultima esecuzione dell’applicazione – in rosso;

- il numero di esecuzioni – in verde;

- il percorso di esecuzione – in blu.

| Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist LastWrite Time Sun Jun 24 10:17:32 2018 (UTC) {CEBFF5CD-ACE2-4F4F-9178-9926F41749EA} Wed Feb 27 16:26:23 2019 Z C:\Users\cosimo\Desktop\Tor Browser\Browser\firefox.exe (2) Wed Feb 27 15:41:53 2019 Z {CEBFF5CD-ACE2-4F4F-9178-9926F41749EA} Tue Feb 26 16:20:41 2019 Z C:\Users\cosimo\Downloads\torbrowser-install-8.0.6_it.exe (1) {F4E57C4B-2036-45F0-A9AB-443BCFE33D9F} Wed Feb 27 16:26:23 2019 Z C:\Users\cosimo\Desktop\Start Tor Browser.lnk (2) |

Fig.7

Esamineremo successivamente i file contenenti le icone.

Ancora oggi, sin dal lancio sul mercato di Windows 95, tutto ciò che è visibile dall’utente è associato ad un’icona. Difatti, ogni qualvolta la shell deve visualizzare una cartella con dei file, ha necessità di reperire le icone che associa a ciascuno degli elementi e che recupera in una cache di memoria denominata “Shell Icon Cache”. Il database IconCache è un file di sistema nascosto memorizzato in posizioni diverse, a seconda della versione del sistema operativo Windows.

L’analisi di detti file potrà confortare ulteriormente i risultati. Di seguito si indicano i percorsi contenenti i file da attenzionare:

| [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_32.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_32.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_96.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_256.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_ thumbcache_1024.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_sr.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\thumbcache_idx.db [%HomeDrive%\Users\ProfiloUtente]\AppData\Local\Microsoft\Windows\Explorer\IconCache.db |

Con l’utilizzo di un semplice strumento di visualizzazione e armandosi di pazienza, potremmo esplorare i file menzionati contenenti le icone alla ricerca di quelle distintive del browser Tor:

![]()

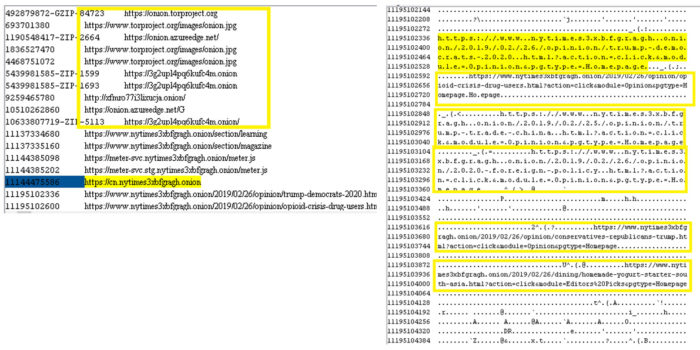

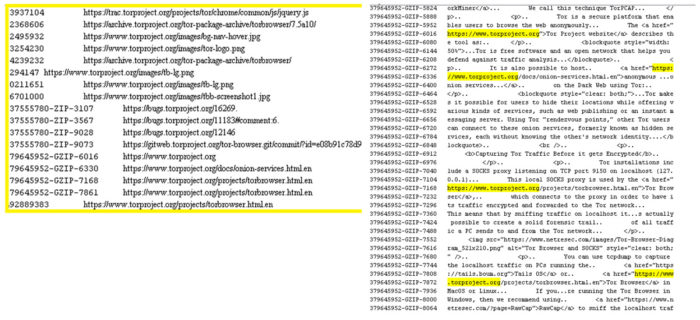

Determinante potrà risultare la ricerca testuale con parole chiavi pertinenti quali “torrc, geoip, tor, torproject, onion” effettuata sia sull’immagine forense che sui file pagefile.sys, hiberfil.sys e swapfile.sys.

Si evidenziano in calce, per il caso in esame, alcuni risultati estratti.

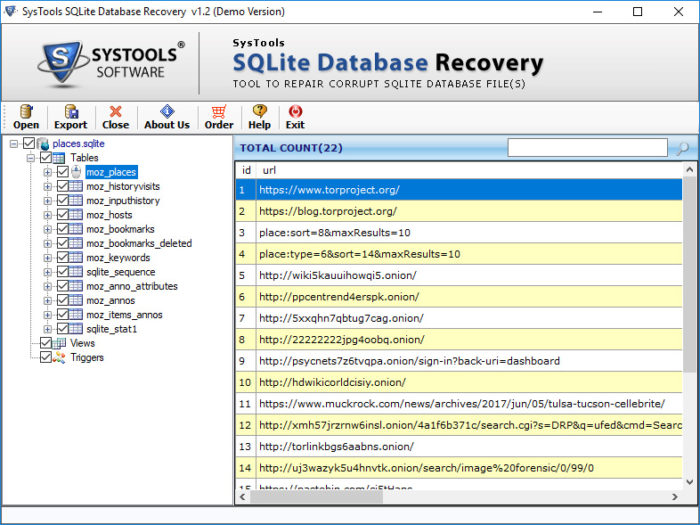

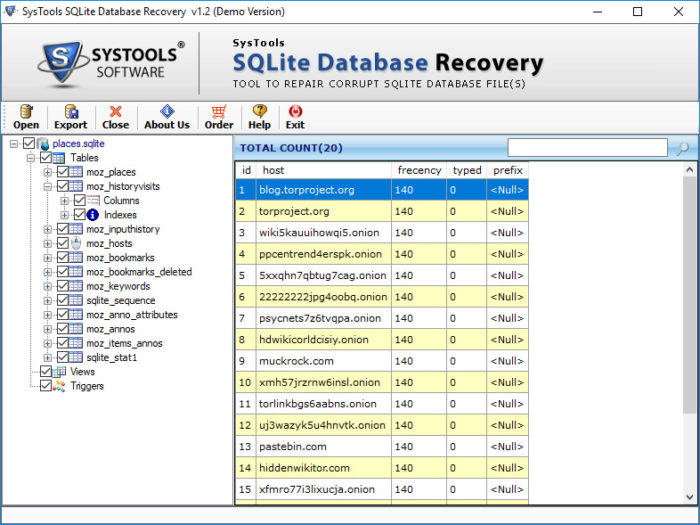

Interessante potrà essere il contenuto del database “places.sqlite che è possibile reperire in “ \Tor Browser\ Browser\TorBrowser\Data\Browser\profile.default”.

Nella tabella “moz_places” si potrebbe rinvenire l’elenco dei siti visitati senza alcun riferimento temporale, come illustrato nella figura in calce:

Bene, spero che la disquisizione su detta analisi abbia dissipato alcuni dei tanti dubbi insiti in chi si trova ad affrontare giornalmente un’analisi su strumenti di questo tipo.

Di certo l’analisi presentata in questo articolo non esaurisce tutte le concrete possibilità che possono essere poste in atto attraverso un dump della memoria; ad esempio l’utilizzo del tools Volatility e dei plug Pslist, Psscan, Netscan e Procmemdump consentirebbero un’analisi approfondita e una raccolta di informazioni sulle porte in uso, i processi in esecuzione e la posizione degli eseguibili, ma questa è un’altra storia.

Quindi, possiamo riepilogare i luoghi e le informazioni da cercare nella seguente tabella:

| File di Prefetch | Data di primo utilizzo, Data di Ultimo utilizzo, Numero di esecuzioni. |

| Registro NTUSER\UserAssist | Percorso di esecuzione, Data di ultimo utilizzo, Numero di esecuzioni. |

| Altre Informazioni | Thumbnail Cache, Registro USRCLASS.DAT, Windows Search Database. |

| Pagefile.sys (Ricerca per parola chiave) | HTTP-memory-only-PB,Torproject, Tor, Torrc, Geoip, Onion, Torbutton, Tor-Luncher |

| Hiberfil.sys | Conversione in un dump di RAM, Analizzare tramite Volatility e ricerca per keyword. |

Stay Tuned.

Note:

[1] Chiaramente l’analisi dovrà essere effettuata su una copia di lavoro dell’immagine forense del dispositivo in esame.

Articolo a cura di Cosimo De Pinto

Informatico Forense, socio IISFA, socio ONIF, certificato CIFI, è Perito e Consulente Tecnico presso il Tribunale Ordinario di Roma. Laureato in Beni Culturali, è stato un pioniere della Digital Forensics, espletando il suo primo incarico come ausiliario di P.G. presso la Procura di Bari nel lontano 1990.Titolare di uno studio professionale, presta la propria consulenza a studi legali, aziende, Procure e FF.OO., in materia di Digital Forensics e CyberCrime.