Analisi forense dei sistemi di videosorveglianza

Ormai i sistemi di videosorveglianza fanno parte già da tempo degli strumenti atti a garantire sicurezza sia alle persone che alle cose. Anche i sistemi di videosorveglianza sono cambiati nel corso del tempo, sia nella tecnologia che nell’approccio. I sistemi di nuova generazione consentono dettagli di immagini impensabili fino a qualche anno fa e l’avvento del digitale ha reso possibile lo sviluppo delle cosiddette “analisi video”, consentendo – a mezzo software sempre più sofisticati – il riconoscimento automatico delle eventuali criticità e una miriade di diverse applicazioni come, ad esempio: il rilevamento automatico del movimento, il riconoscimento di volti umani e di oggetti in movimento, la ricostruzione dei movimenti in un dato lasso di tempo, di una persona o di un oggetto.

I moderni sistemi di monitoraggio video sono progettati per eseguire più attività contemporaneamente. Solo la semplice presenza di una telecamera di sorveglianza funziona già come elemento preventivo, ma ovviamente offre anche altre funzionalità, come il monitoraggio in tempo reale o la valutazione automatica degli eventi. Dal punto di vista legale, la cosa più importante è riuscire ad estrarre la videoregistrazione che riveli il colpevole e fornisca prove di colpevolezza o che sia almeno di ausilio alle indagini nell’ambito della ricerca della verità processuale.

L’esperienza ha dimostrato che le registrazioni delle telecamere di sicurezza – e non solo -, continuano a rivestire un’importanza sempre maggiore nelle indagini su reati gravi.

Le informazioni visive sono molto importanti indipendentemente dal fatto che riguardino un reato o un’attività criminale. Tuttavia, spesso gli investigatori hanno solo delle registrazioni, prelevate senza alcuna precauzione forense, che sono inutili o rese inutilizzabili.

Ma come è fatto un sistema di videosorveglianza ?

Il sistema si compone normalmente di:

- telecamere analogiche o IP con possibilità di memorizzazione locale inclusa;

- sistemi di trasmissione mediante cavo, fibra ottica, wireless, internet;

- sistemi di registrazione quali videoregistratori digitali ed eventuali software di gestione;

- sistemi di visualizzazione quali monitor e computer.

Il DVR (Digital Video Recorder) consente la registrazione in simultanea di uno o più segnali analogici video compositi[1] – un modo per trasportare tutte le informazioni di un filmato (luminosità, colore, audio,sincronia, etc. ) attraverso un segnale elettrico variabile – su di una memoria di massa – ad es. Hard Disk -, tramite schede di acquisizione e compressione video integrate. Non vi sono standard per quanto concerne la modalità di scrittura dei dati su disco – il file system molto spesso non è nemmeno noto – e quindi l’analisi del contenuto potrebbe, in alcuni casi divenire ostica. I sistemi operativi che equipaggiano le apparecchiature possono essere “conosciuti” – ad es. Windows based – o proprietari – normalmente Linux con kernel[2] modificato -.

L’NVR (Network Video Recorder) può essere costituito da un software applicativo in grado di gestire e registrare flusso video provenienti dalla rete su di una memoria di massa, ma potrebbe anche essere un’apparecchiatura elettronica adatta allo scopo descritto.

In una visione molto semplificata un sistema di videosorveglianza IP potrebbe essere schematizzato come in fig. 1:

Le principali difficoltà che potrebbero insorgere nell’imbattersi in sistemi organizzati con architettura distribuita è intrinseca: la distribuzione può riguardare sia la collocazione geografica sia l’ubicazione di server o apparecchiature dedite alla registrazione. E’ quindi necessario approcciarsi con cautela e applicare con molta attenzione le best practices in materia di Digital Forensics.

Anche le SD – Secure Digital – possono essere utilizzate in modalità distribuita – collocate nelle apparacchiature di ripresa (telecamere IP) o di codifica (encoder[3] IP per segnali analogici) e pur essendo di ridotte capacità di memoria – normalmente da 1 a 256 GB – possono essere utilizzate come contenitori delle videoregistrazioni o come supporti di backup qualora la trasmissione venisse temporaneamente interrotta verso il sistema principale. E’ possibile individuare, non di rado, parti di video non presenti nel sistema di videoregistrazione principale. Anche le SD possono essere formattate in formato proprietario e pertanto è necessario sempre sequestrare anche la telecamera e/o l’encoder e soprattutto non rimuoverle prima di aver effettuato almeno un’acquisizione logica.

Il Cloud oggi è la vera sfida: il Cloud Computing si è ormai diffuso come modello di elaborazione distributa anche nei sistemi di videosorveglianza; è chiaro quindi che i video potrebbero non essere più disponibili nel luogo del sequestro o dove è ubicato l’impianto e non essere accessibili con le procedure standard. In questi casi ci si trova di fronte ad un’interfaccia applicativa messa a disposizione dal fornitore del servizio e dal funzionamento sconosciuto. La piattaforma esemplificativa del produttore AVTECH ne è un esempio: la fig. 2 mostra la maschera di accesso al servizio denominato EaZy Service[4]:

Oltre a tutto ciò, vi sono anche i limiti dovuti alle caratteristiche tecniche delle apparecchiature utilizzate; le più frequenti, per una successiva analisi ed elaborazione, sono:

- bassa risoluzione e frequenza dell’immagine;

- angolo di ripresa della telecamera;

- condizioni di illuminazione inadeguate;

- riferimenti temporali errati o non sufficientemente documentati.

Le best practices in ambito di acquisizione, oltre a contrastare la fragilità propria di ogni digital evidence – a maggior ragione quando trattasi di immagini e video – forniscono un approccio sistematico al settore della Digital Forensics, denominato Video Forensics.

Le best practices, le linee guida e le raccomandazioni sono tese ad assicurare che vengano utilizzati i metodi migliori per il recupero dei dati presenti sugli apparati e di mantenerne l’integrità. Tra le altre prescrizioni vi è inoltre la necessità, quando possibile, della conservazione nel formato nativo dei video estratti, evitando le conversioni in altri formati che potrebbero deteriorare ulteriormente la qualità delle immagini originali e la perdita dei preziosi metadati.

Tutti gli apparati idonei alla registrazione e conservazione dei filmati utilizzano fattori di compressione atti a consentire, tra l’altro, la riduzione dello spazio di archiviazione. I file prodotti vengono conservati in maniera nativa e necessitano quindi di software e opportuni codec[5] rilasciati da ciascun produttore per poter essere riprodotti ed analizzati assieme a tutti i metadati ( data e orario della registrazione, numero della telecamera, risoluzione, etc. ).

Oltre al recupero dei file video, molti sistemi consentono l’esportazione degli stessi in diversi formati – ad esempio Avi[6] o Mov[7] -; bisogna sempre tenere in considerazione che dette operazioni possono comportare, come già evidenziato, l’ulteriore compressione dei dati e la perdita di informazioni che potrebbero risultare vitali alla ricostruzione degli eventi.

Vediamo in cosa consistono le precauzioni da adottare sul luogo dove è presente il sistema da acquisire:

- annotare dettagliatamente lo stato delle cose e i metodi utilizzati nelle operazioni;

- verificare la disponibilità di un manuale operativo del sistema oggetto di acquisizione in cui poter rilevare i parametri tecnici, le procedure di impostazione e i modi per accedere alla configurazione e/o setup;

- attivare una videoregistrazione esterna utilizzando una videocamera posta in modo da poter documentare visivamente tutte le operazioni compiute;

- annotare la marca, il modello e il numero di serie del dispositivo;

- annotare la marca e modello delle telecamere;

- documentare il numero totale delle telecamere connesse e fotografare l’angolo di ripresa di quelle attive;

- verificare la presenza di un multiplexer[8] e nel caso annotare marca e modello;

- verificare l’eventuale dotazione di infrarossi[9] delle telecamere;

- stabilire se il sistema è basato su di un PC o è un sistema stand-alone[10] embedded[11];

- stabilire il numero delle eventuali unità supplettive installate (PC, server di archiviazione, telecamere connesse via rete, etc.) idonee o utili alla registrazione degli eventi;

- verificare l’eventuale connessione in rete del sistema;

- individuare tutti i dispositivi funzionanti connessi al sistema e dotati di un indirizzo di rete;

- documentare la data e l’ora visualizzate sul sistema;

- verificare la data e l’ora correnti attuali – da un orologio di riferimento – e annotarne l’eventuale scostamento;

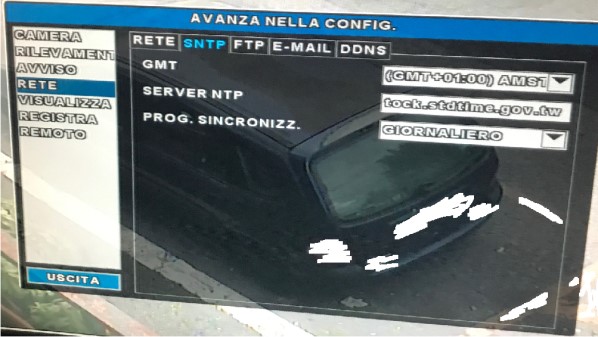

- verificare la presenza di un eventuale NTP[12] server di sincronizzazione documentando la corrispondenza degli orari – cfr. fig. 4-;

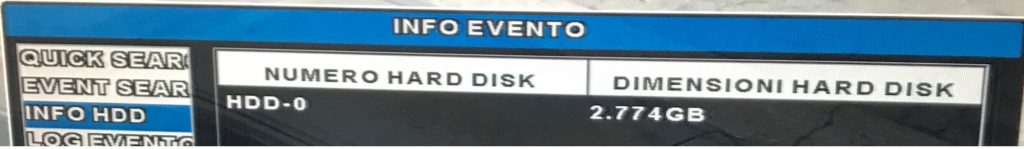

- documentare la capacità di memorizzazione totale del sistema ( numero e capacità dei supporti magnetici installati) – cfr. fig. 5 -;

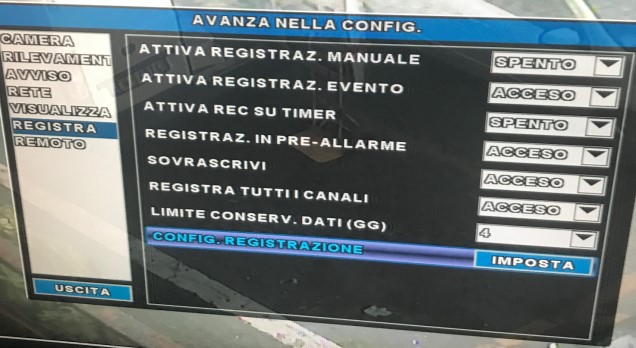

- lo stato dell’opzione di sovrascrittura delle immagini e del relativo periodo di conservazione dei dati – cfr. fig. 6 -;

- verificare la presenza di eventuali password di sistema;

- annotare le impostazioni di sistema:

- qualità dell’immagine (high,medium,low, etc.);

- frame o immagini al secondo;

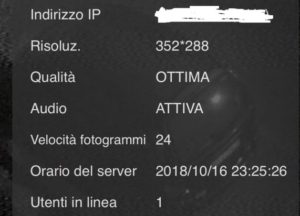

- risoluzione delle immagini ( 352×288 [CIF][13], 720×576 [4CIF], etc.) – cfr. fig. 7 –

Fig. 7 esempio di impostazioni del sistema in formato ridotto

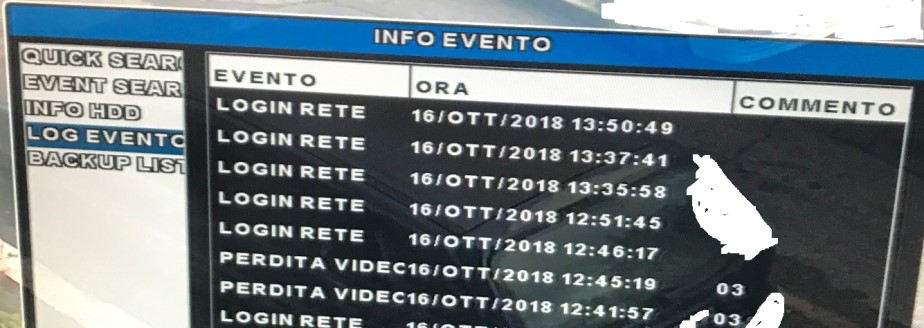

- Individuare eventuali altre impostazioni di sistema (ad esempio il registro degli eventi) – cfr. fig. 8 -;

- Individuare la presenza di audio e se presente comprendere il numero di canali attivi e la possibilità di poterne esportare i contenuti;

- rimuovere il cavo di rete, se necessario;

- determinare la quantità di dati da recuperare;

- determinare il formato del file proprietario utilizzato dal sistema;

- determinare il metodo migliore per il recupero.

L’elenco non è certamente esaustivo e ben potrebbe essere integrato dall’esperienza sul campo di ogni buon investigatore, ma ritengo dette basilari operazioni fondamentali per il buon esito dell’acquisizione.

Risulta di palmare evidenza che la fase di accertamento – iniziando con la ricerca dei filmati di interesse investigativo -, dovrebbe avvenire a seguito della conclusione della fase irripetibile del repertamento; nella realtà ciò non è sempre possibile, dato che vi possono essere accertamenti urgenti dettati da particolari accadimenti e circostanze nonchè sistemi di videosorveglianza difficilmente sequestrabili – si pensi, ad esempio a quelli aereoportuali, portuali, ferroviari o a sistemi di sicurezza per il controllo del territorio, solo per citarne alcuni -.

In detti casi è necessario procedere ad un rapido esame del sistema e tale operazione diviene quindi un atto irripetibile. Sarà necessario rilevare i dati in modalità live adoperando determinate precauzioni:

- annotare minuziosamente tutte le operazioni compiute per la ricerca dei filmati da estrarre;

- salvare i filmati di interesse tenendo in debita considerazione il mantenimento degli stessi in formato originale, preservando i metadati e tutti i dati correlati;

- qualora il sistema ne sia dotato, esportare i filmati con un watermark[14];

- calcolare immediatamente le firme hash dei file salvati;

- verificare i contenuti di eventuali SD situate nelle telecamere;

- verificare ed estrarre il file di log del sistema di videosorveglianza: molti sistemi prevedono una funzione di estrazione su supporto esterno.

Eterno dilemma al riguardo dei dispositivi posti in sequestro è lo spegnimento del sistema:

- è opportuno spegnerlo fisicamente con una operazione di shutdown[15]?

- è oppurtuno spegnerlo rimuovendo l’alimentazione ?

Nel caso 1 si potrebbero attivare procedure automatiche sconosciute all’investigatore che potrebbero portare a distruzione e/o modifica dei dati; nel secondo caso si potrebbero danneggiare i dati contenuti nei supporti in maniera irreparabile.

Non è possibile quindi dare una risposta univoca alle domande poste sopra se non consigliare un’attenta valutazione caso per caso, in relazione alla tipologia dell’impianto in sequestro.

Qualora invece si dovessero riscontrare DVR spenti, è bene non accenderli mai anche se solo per comprenderne l’utilità della loro eventuale acquisizione dato che, non potendo essere a conoscenza del tempo trascorso dal loro spegnimento, potrebbero, al momento dell’accensione, sovrascrivere interamente il contenuto.

E’ bene ricordare che la presenza di un’evidenza video contenuta all’interno di un sistema, anche nel caso che il contenuto apparisse palese, non giustifica in alcun modo il mancato obbligo di assicurarne la sua genuinità.

Infatti quando la struttura del sistema operativo è ben conosciuta la ricerca e il repertamento dei dati risulta certamente più semplice e mette sicuramente nelle condizioni di poter garantire l’autenticità della prova digitale e l’eventuale ripetibilità dell’acquisizione e dell’analisi; di contro si presta a comportamenti fraudolenti per ovvi motivi – antiforensics -.

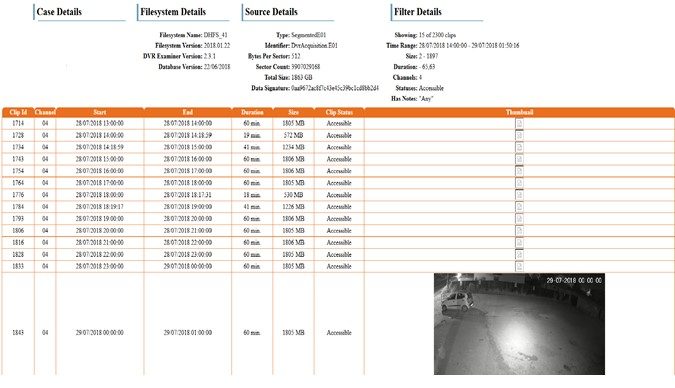

Quando invece la struttura è nota solo al produttore è chiaro che la falsificazione è ardua e la prova eventualmente estratta è sicuramente autentica; l’acquisizione e l’analisi risulterà più difficoltosa per cui sarà necessario studiare la documentazione tecnica fornita dal produttore – se disponibile – altrimenti si cercherà di recuperare quanti più dati possibile per poterli analizzare e nel contempo, verificare a posteriori la stessa autenticità. Esistono sul mercato vari software commerciali di estrazione e analisi video anche se non tutti sono pienamente affidabili. Tra i più degni di nota nell’ambito identificazione ed estrazione possiamo citare DVRExaminer[16] sviluppato da DME Forensics che consente, specie nel caso di filesystem proprietari come nella maggior parte dei DVR, l’identificazione del filesystem installato e la conseguente localizzazione dei file video in esso contenuti. Le partizioni dei filesystem proprietari non vengono nemmeno riconosciute dai tool convenzionali di computer forensics, rendendo sicuramente più arduo il lavoro del consulente. Onde verificare le potenzialità di detto software è possibile scaricare dal sito del produttore una demo completamente funzionante per 30 giorni e utilizzarla per verificarne la semplicità d’uso e la versatilità. In calce una schermata riepilogativa di un’estrazione effettuata in un caso reale:

Il software ha giustamente individuato la tipologia di filesystem – nel caso in esame riferito al produttore Dahua[17] – ha eluso le password di amministrazione e operatore e ha correttamente recuperato ed estratto i file di interesse. Premesso che il DVR non sovrascrive i dati video ma modifica un indice per tenere traccia dei blocchi non più in uso, a volte cancellando le voci pertinenti o contrassegnandole in qualche modo, non è affatto semplice recuperare dati cancellati in un filesystem proprietario. Il software è riuscito egregiamente nell’intento, recuperando i dati presenti in questi blocchi e consentendo l’evidenza di parti di video che non erano più presenti. Con dette evidenze gli investigatori hanno potuto dirimere il caso.

Va tenuto in debito conto che i file presenti nel DVR non sono semplici file – l’utilizzo di applicativi carver[18] sarebbero stati più che sufficienti in quel caso – ma file video compressi H264[19] e spesso suddivisi in sezioni contenenti ciascuno un singolo frame, pertanto si deve desumere che il lavoro portato a termine dal software non è stato affatto banale.

Riepilogando:

- l’analista forense deve sempre accertarsi che i dati provengano dalla fonte nella forma originale;

- deve sempre verificare la catena di custodia della prova ottenuta, senza la quale non sarà possibile sostenere in dibattimento la validità del proprio lavoro;

- deve sempre cercare di ottenere i migliori risultati possibili.

E’ certo che la trattazione non può esaurirsi qui; questo è solo un piccolo contributo in un oceano sconfinato; è evidente che il seguito di una corretta acquisizione è il percorso di analisi consistente, tra l’altro, nella selezione di fotogrammi di un certo tipo, nel miglioramento dell’immagine, nella correzione dei disturbi, nella riduzione del rumore, etc.

Il campo, avrete sicuramente compreso, è quello della Video Forensics: ma questa, è un’altra storia.

Note

- [1] https://www.lacomunicazione.it/voce/composito/

- [2] https://it.wikipedia.org/wiki/Kernel

- [3] Gli encoder si occupano di acquisire i flussi audio/video tradizionali, analogici e digitali provenienti da qualunque periferica che disponga di uscita video ed audio, digitalizzarli, incapsularli su IP e messi a disposizione sulla rete multicast.

- [4] http://211.75.84.102/e_news/EaZy_networling_cloud/eazynetworking.html

- [5] https://it.wikipedia.org/wiki/Codec

- [6] https://it.wikipedia.org/wiki/Audio_Video_Interleave

- [7] https://it.wikipedia.org/wiki/QuickTime_File_Format

- [8] la tecnologia multiplexer permette di registrare contemporaneamente le immagini provenienti da tutte le telecamere dell’impianto con la possibilità di rivedere le riprese singole di ogni telecamera come se si trattasse di registrazioni video indipendenti.

- [9] tecnologia che consente la registrazione delle immagini, solo in bianco e nero, quando la luce naturale è molto scarsa.

- [10] https://it.wikipedia.org/wiki/Stand-alone_(informatica)

- [11] https://it.wikipedia.org/wiki/Sistema_embedded

- [12] https://it.wikipedia.org/wiki/Network_Time_Protocol

- [13] https://en.wikipedia.org/wiki/Common_Intermediate_Format

- [14] https://it.wikipedia.org/wiki/Watermark_(informatica)

- [15] https://it.wikipedia.org/wiki/Shutdown

- [16] https://dmeforensics.com/dvr-examiner/

- [17] https://www.dahuasecurity.com/

- [18] CARVER: acronimo di (Criticality, Accessibility, Recuperability, Vulnerability, Effect e Recognizability)

- [19] https://it.wikipedia.org/wiki/H.264

Articolo a cura di Cosimo De Pinto

Informatico Forense, socio IISFA, socio ONIF, certificato CIFI, è Perito e Consulente Tecnico presso il Tribunale Ordinario di Roma. Laureato in Beni Culturali, è stato un pioniere della Digital Forensics, espletando il suo primo incarico come ausiliario di P.G. presso la Procura di Bari nel lontano 1990.Titolare di uno studio professionale, presta la propria consulenza a studi legali, aziende, Procure e FF.OO., in materia di Digital Forensics e CyberCrime.