Accesso abusivo a sistema informatico: una recente sentenza della Cassazione

La Cassazione chiarisce l’interpretazione dell’art. 615-ter c.p. sull’accesso abusivo ai sistemi informatici. La sentenza stabilisce che anche i pubblici ufficiali autorizzati possono commettere reato se accedono per fini non istituzionali. Il caso riguarda un cancelliere che ha consultato illegittimamente il registro Re.Ge. La Corte afferma che l’abuso si configura quando l’accesso è “ontologicamente estraneo” alle funzioni assegnate, anche senza violare regole esplicite.

Accesso Illegittimo al Registro delle Notizie di Reato: Analisi della Sentenza della Cassazione

Questa volta vorrei commentare punto per punto una recente sentenza della Corte di Cassazione Penale a Sezioni Unite, in quanto pone un punto fermo nella corretta interpretazione dell’art.615 ter del codice penale.

La sentenza in questione è la n. 41210 del 18/05/2017 [1]

Cominciamo dalla descrizione del fatto, perché è necessario ricordare che ogni decisione, ogni sentenza, va sempre contestualizzata, prima di poter estrarre dalla medesima il c.d. “principio di diritto”.

[…omissis…]

Ritenuto in Fatto: L’Accusa di Accesso Abusivo al Sistema Re.Ge.

- L’imputata è stata tratta a giudizio davanti al Tribunale di ***** per rispondere del reato p. e p. dall’art. 81 cpv. c.p., art. 615-ter c.p., comma 1 e comma 2, n. 1, perché, con più atti esecutivi di un medesimo disegno criminoso, essendo autorizzata nella propria qualità di cancelliere in servizio presso la Procura della Repubblica di ***** ad accedere al registro delle notizie di reato Re.Ge., vi si manteneva in violazione dei limiti e delle condizioni risultanti dal complesso delle prescrizioni impartite dal titolare del sistema, in particolare accedendo alle informazioni inerenti il procedimento penale a carico di C.C. (assegnato a sostituto procuratore diverso da quello presso cui l’indagata prestava servizio e relativo ad un suo conoscente), nelle seguenti date ed orari: alle ore 13.37 e alle ore 16.43 del (OMISSIS). Con l’aggravante dell’essere stato commesso il fatto da un pubblico ufficiale con abuso dei poteri e violazione dei doveri inerenti la funzione o il servizio.

[Commento]: come è possibile notare, in pratica un cancelliere si era mantenuta in una parte del sistema informatico alla quale non aveva il diritto di accedere in quanto non funzionale all’esecuzione del compito assegnatole.

Assoluzione in Primo Grado: La Valutazione del Tribunale

- L’imputata era stata assolta da quel reato, così come anche dal contestato delitto di rivelazione di segreti di ufficio, per la comunicazione al C. dei dati acquisiti dal sistema, era stata assolta dal Tribunale, sul rilievo che essa era titolare delle credenziali per accedere alle informazioni contenute nell’intero sistema, non essendo ravvisabile una contraria volontà da parte del gestore del sistema, in quanto, su disposizioni organizzative interne del Procuratore aggiunto della Repubblica, i pubblici ministeri ed i soggetti autorizzati come lei avevano accesso a tutti i procedimenti iscritti al Re.Ge., non essendo quindi emerse violazioni dei limiti risultanti dal complesso delle prescrizioni impartite all’agente, né che fossero state realizzate “operazioni di natura ontologicamente diversa da quelle cui l’operatore era incaricato ed in relazione alle quali l’accesso era consentito”.

[Commento]: in primo grado l’imputata era stata assolta in quanto il Tribunale non aveva ravvisato “…una contraria volontà da parte del gestore del sistema…”

Condanna in Appello: La Diversa Interpretazione della Corte

- La Corte di appello di Milano, in accoglimento dell’impugnazione del Pubblico Ministero, ha riformato la sentenza del Tribunale e dichiarato l’imputata colpevole del reato di accesso abusivo aggravato al sistema Re.Ge., condannandola alla pena ritenuta di giustizia.

- Il giudice d’appello, premesso che l’ingresso e l’utilizzazione del sistema informatico Re.Ge. potrebbe avvenire legittimamente soltanto in presenza di un interesse pubblico che giustifichi accesso e permanenza dell’operatore, ha ritenuto che il fatto che l’imputata avesse visionato gli atti del procedimento penale iscritto a carico del C., senza alcuna necessità di ufficio che lo potesse giustificare, integrava la fattispecie incriminatrice contestata in quanto riconducibile al concetto di operazione di accesso abusivo di natura “ontologicamente diversa” da quelle autorizzate.

[Commento]: in secondo grado la Corte d’Appello aveva ritenuto (correttamente a mio giudizio) solamente se si potesse ravvisare che “…l’ingresso e l’utilizzazione del sistema informatico Re.Ge. potrebbe avvenire legittimamente soltanto in presenza di un interesse pubblico che giustifichi accesso e permanenza dell’operatore…”

Ricorso in Cassazione: La Questione di Diritto Sollevata

- Ha proposto ricorso per cassazione l’imputata, deducendo violazione di legge e vizio di motivazione, sostenendo che non sarebbe configurabile la condotta tipica prevista dalla norma citata, atteso che essa aveva legittimo accesso al sistema informatico Re.Ge. nella sua totalità.

[Commento]: ovviamente l’imputata a questo punto decise di ricorrere in Cassazione avverso la sentenza a lei sfavorevole.

La Questione Giuridica: Definizione dell’Accesso Abusivo per Pubblici Ufficiali

La questione di diritto sottoposta alle Sezioni unite è la seguente:

- “Se il delitto previsto dall’art. 615-ter c.p., comma 2, n. 1, sia integrato anche nella ipotesi in cui il pubblico ufficiale o l’incaricato di pubblico servizio, formalmente autorizzato all’accesso ad un sistema informatico o telematico, ponga in essere una condotta che concreti uno sviamento di potere, in quanto mirante al raggiungimento di un fine non istituzionale, pur in assenza di violazione di specifiche disposizioni regolamentari ed organizzative”.

[Commento]: quello appena riportato è il principio di diritto sul quale la Corte di Cassazione si deve esprimere, in quanto (lo spiego per i non addetti ai lavori) la medesima Corte non si esprime sui fatti, ma sull’interpretazione giuridica dei medesimi fatti, e deve quindi esprimersi su dei principi di diritto, confermandoli o meno.

Analisi dell’Articolo 615-ter del Codice Penale: Accesso Abusivo a Sistemi Informatici

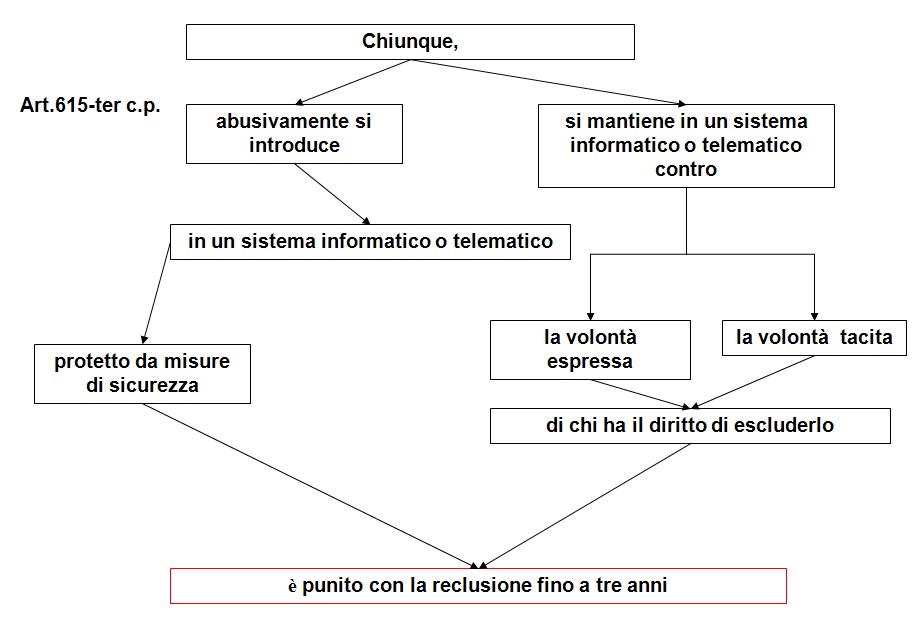

- L’art. 615-ter c.p. sanziona, al comma 1, il comportamento di chiunque “abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza ovvero vi si mantiene contro la volontà espressa o tacita di chi ha il diritto di escluderlo”. Il secondo comma prevede: “La pena è della reclusione da uno a cinque anni: – 1) se il fatto è commesso da un pubblico ufficiale o da un incaricato di un pubblico servizio, con abuso dei poteri o con violazione dei doveri inerenti alla funzione o al servizio, o da chi esercita anche abusivamente la professione di investigatore privato, o con abuso della qualità di operatore del sistema”.

[Commento]: Quello appena riportato è il testo dell’art.615-ter c.p.

Definizione di Accesso Abusivo Secondo la Cassazione

- L’accesso, quindi, è abusivo qualora avvenga mediante superamento e violazione delle chiavi fisiche ed informatiche di accesso o delle altre esplicite disposizioni su accesso e mantenimento date dal titolare del sistema.

[Commento]: Qui la Cassazione effettua il primo sillogismo.

Schema Logico per l’Interpretazione dell’Art. 615-ter C.P.

Quello che riporto qui di seguito è lo schema logico che da sempre utilizzo per “spiegare” l’art.615-ter in maniera più comprensibile agli informatici.

Da notare il ramo di destra delle flow-chart, che evidenzia come sia sanzionato il comportamento di chi, pur essendo abilitato ad entrare in un sistema informatico e/o telematico (magari rinviamo ad altro articolo l’analisi di questa definizione), vada incontro alla volontà anche tacita di chi voglia escluderlo, il che si traduce nella violazione della norma ogni qualvolta qualcuno si mantenga – diciamo senza mandato, senza ragione – in una parte di un sistema informatico e/o telematico nella quale, nello specifico, non abbia necessità di accedere.

Accesso Abusivo da Parte di Soggetti Autorizzati: La Questione Giuridica

- ….le Sezioni Unite avevano affrontato la questione se integrasse la fattispecie criminosa di accesso abusivo ad un sistema informatico o telematico protetto la condotta di accesso o di mantenimento nel sistema da parte di soggetto abilitato all’accesso, perché dotato di password, ma attuata per scopi o finalità estranei a quelli per i quali la facoltà di accesso gli era stata attribuita. […omissis…]

- Viene, di conseguenza, sottoposta ora alle Sezioni Unite la valutazione del non infrequente caso del soggetto, in specie pubblico ufficiale o equiparato, che, abilitato e senza precisazione di limiti espressi alle possibilità di accesso e trattenimento nel sistema pubblico, acquisisca da questo notizie e dati, in violazione dei doveri insiti nello statuto del pubblico dipendente, nel complesso degli obblighi e dei doveri di lealtà a lui incombenti. […omissis…]

- La vicenda oggetto del procedimento in corso contempla un accesso con credenziali al sistema Re.Ge., nonchè specifiche letture di dati relativi a procedimento in carico a un pubblico ministero diverso da quello presso cui l’agente prestava servizio: accesso che, secondo le prospettazioni del ricorso, non sarebbe stato abusivo in virtù delle diposizioni organizzative interne del Procuratore aggiunto della Repubblica, dettate dall’esigenza di buona amministrazione di rendere disponibili i dati predetti per tutte le situazioni nelle quali i diretti titolari non potessero per un qualsiasi motivo accedervi.

- La particolarità del caso e la precisa indicazione del quesito sviluppato dalla Sezione rimettente, centrato sulle condizioni per il ricorrere o meno dell’ipotesi aggravata prevista dall’art. 615-ter c.p., comma 2, n. 1, inducono il Collegio a concentrare il proprio esame sulla specifica previsione che descrive la condotta criminosa in quanto posta in essere dal pubblico ufficiale o da un incaricato di pubblico servizio.

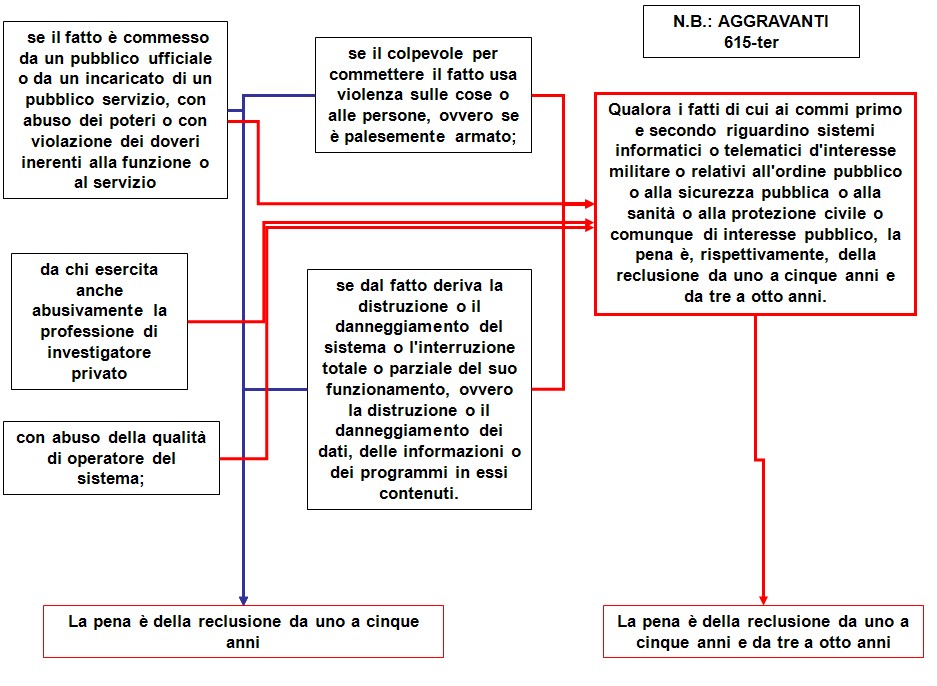

[Commento]: Quello che riporto qui sopra di seguito è lo schema logico della parte aggravata dell’art 615 ter.

Circostanza aggravante per i soggetti accusati di accesso abusivo ai sistemi informatici

Poi la Cassazione prosegue:

- In sintonia con le conclusioni della sentenza Casani, il Collegio rileva che quella prevista dal comma 2, n. 1, della norma incriminatrice è qualificabile come circostanza aggravante esclusivamente soggettiva, nel senso che descrive la condotta punibile in quanto posta in essere da determinati soggetti. Il pubblico ufficiale, l’incaricato di pubblico servizio, l’investigatore privato e l’operatore del sistema [2] possono rispondere del reato solo in forza della previsione del comma 2. Per tali soggetti il reato è sempre aggravato, proprio perché la circostanza è inscindibilmente collegata a quella qualità soggettiva ed in tutti i casi la configurata aggravante comporta un abuso, che ben può connotarsi delle caratteristiche dell’esecuzione di “operazioni ontologicamente estranee” rispetto a quelle consentite.

- Invero la norma si riferisce a soggetti che accedono al sistema e vi si trattengono abusando della propria qualità soggettiva, che rende più agevole la realizzazione della condotta tipica, oppure che connota l’accesso in sé quale comportamento di speciale gravità.

[Commento]: Qui la Corte spiega il motivo per cui tali condotte sono sanzionate come aggravanti, proprio perché per i soggetti appena descritti è più “facile” perpetrare la condotta indicata.

Definizione di abuso di speciale rilievo nell’accesso ai sistemi informatici

- […omissis…]Ugualmente, abuso di speciale rilievo è quello dell’operatore di sistema che, abilitato all’accesso al sistema proprio per la natura di manutenzione ed aggiornamento del sistema a lui affidato, oltrepassi i limiti connaturali allo svolgimento di quegli specifici compiti.

[Commento]: Qui la Corte indica quali siano i comportamenti tipici dell’operatore di sistema.

Accesso abusivo ai sistemi informatici da parte di pubblici ufficiali e incaricati di pubblico servizio

- Altro abuso qualificato, per il quale si giustifica il più rigoroso trattamento sanzionatorio e la procedibilità di ufficio, è quello commesso dal pubblico ufficiale e dall’incaricato di pubblico servizio che, dotato di credenziali di accesso al sistema in uso presso l’ufficio di appartenenza, vi acceda o vi si trattenga in violazione dei doveri o con abuso dei poteri inerenti alla funzione o al servizio.

[Commento]: Qui la Corte indica quali siano i comportamenti tipici pubblico ufficiale o dell’incaricato di pubblico servizio.

Giurisprudenza sull’accesso abusivo ai sistemi informatici da parte di pubblici ufficiali

- Nella giurisprudenza della Corte ripetuti sono gli esempi di violazione da parte di pubblico ufficiale o incaricato di pubblico servizio delle disposizioni del titolare del sistema concernenti le modalità di accesso, o più frequentemente di trattenimento e di utilizzo del sistema. Negli specifici casi viene in evidenza l’abuso del pubblico ufficiale in termini di violazione del dovere di rispetto delle norme che espressamente ne disciplinano l’azione, quali poste dai titolari del sistema.

[Commento]: Qui la Corte richiama i precedenti in merito.

Accesso abusivo ai sistemi informatici: il parere della Corte di Cassazione

- Ad avviso del Collegio non esce dall’area di applicazione della norma la situazione nella quale l’accesso o il mantenimento nel sistema informatico dell’ufficio a cui è addetto il pubblico ufficiale o l’incaricato di pubblico servizio, seppur avvenuto a seguito di utilizzo di credenziali proprie dell’agente ed in assenza di ulteriori espressi divieti in ordine all’accesso ai dati, si connoti, tuttavia, dall’abuso delle proprie funzioni da parte dell’agente, rappresenti cioè uno sviamento di potere, un uso del potere in violazione dei doveri di fedeltà che ne devono indirizzare l’azione nell’assolvimento degli specifici compiti di natura pubblicistica a lui demandati.

Eccesso di potere nell’accesso abusivo ai sistemi informatici: la dottrina

[Commento]: Qui invece la Corte esprime il proprio parere (motivandolo) sul caso specifico.

- Si è chiarito da parte della dottrina che “sotto lo schema dell’eccesso di potere si raggruppano tutte le violazioni di quei limiti interni alla discrezionalità amministrativa, che, pur non essendo consacrati in norme positive, sono inerenti alla natura stessa del potere esercitato”.

[Commento]: Qui invece la Corte precisa come la “dottrina” [3] abbia delimitato l’ambito dell’eccesso di potere.

Accesso abusivo ai sistemi informatici: la violazione dei doveri d’ufficio

- […omissis…]La violazione dei doveri d’ufficio, attraverso le varie tipologie di condotta idonee a produrre uno sviamento della prestazione lavorativa dai canoni segnati dalla legislazione di attuazione dei principi di fedeltà ed esclusività del servizio, è stata ripetutamente oggetto della giurisprudenza penale, amministrativa e contabile, che ha posto al centro la prossimità teleologica tra i quei principi, considerati nelle sentenze come espressivi di valori cardine del pubblico impiego, proiezioni del legame tra funzionario e pubblica amministrazione, e tra questa e la comunità degli amministrati.

- Si è ritenuto (Sez. U, n. 155 del 29/09/2011, Rossi, dep. 2012, Rv. 251498) che “ai fini della configurabilità del reato di abuso d’ufficio, sussiste il requisito della violazione di legge non solo quando la condotta del pubblico ufficiale sia svolta in contrasto con le norme che regolano l’esercizio del potere, ma anche quando la stessa risulti orientata alla sola realizzazione di un interesse collidente con quello per il quale il potere è attribuito, realizzandosi in tale ipotesi il vizio dello sviamento di potere, che integra la violazione di legge poichè lo stesso non viene esercitato secondo lo schema normativo che ne legittima l’attribuzione”.

[Commento]: La Corte prosegue analizzando le singole fattispecie.

Accesso abusivo al registro informatizzato Re.Ge.: il caso specifico

- Con particolare riferimento all’oggetto specifico della presente decisione vengono in evidenza le norme che regolano la gestione e l’utilizzo dei registri informatizzati dell’amministrazione della giustizia, e, fra questi, il programma Re.Ge. (Registro delle notizie di reato mod. 21), diffuso negli uffici giudiziari, con le conseguenti problematiche di tenuta e sicurezza dei dati.

[Commento]: Descrizione dell’oggetto specifico del reato contestato.

Sicurezza dei dati nel registro Re.Ge. e controllo del Procuratore della Repubblica

- […omissis…]L’importanza e la delicatezza dell’insieme di iscrizioni nel Re.Ge., delle relative certificazioni e dell’inserimento dei riferimenti ad atti di indagine per ciascun procedimento giustificano la necessità che il sistema informatico, in quanto registro di cancelleria, sia posto sotto il diretto controllo del procuratore della Repubblica, capo dell’ufficio, nella qualità di responsabile del trattamento e sicurezza dei dati, ai sensi del D.Lgs. 30 giugno 2003, n. 196, e di titolare del potere di opporre, se del caso, il segreto investigativo, negando l’accesso ad atti, anche in sede di ispezione o inchiesta dell’Ispettorato Generale del Ministero della giustizia.

- In ogni caso, l’amministratore dei servizi informatici (ADSI) garantisce che il capo dell’ufficio giudiziario, o un suo delegato, possa accedere alla infrastruttura logistica condivisa per verificare il rispetto degli standard di sicurezza e della normativa sulla tenuta informatizzata dei registri.

[Commento]: Ulteriori considerazioni della Corte in relazione allo specifico registro ed alla delicatezza delle informazioni ivi contenute.

Responsabilità del capo dell’ufficio giudiziario nella gestione dei registri informatizzati

- Il capo dell’ufficio giudiziario è, in definitiva, il responsabile della concreta gestione e del controllo dell’utilizzo dei registri informatizzati secondo i programmi concretamente messi a disposizione dal Ministero della giustizia, che, con le sue strutture, ne garantisce la gestione specificamente tecnica di accesso, controllo e aggiornamento.

[Commento]: Ulteriori considerazioni della Corte in relazione alle funzioni del Capo dell’Ufficio Giudiziario, necessarie per precisare l’ambito della questione.

Doveri e responsabilità dei pubblici ufficiali e incaricati di pubblico servizio

- Le disposizioni normative, di vario livello, sopra esaminate delineano lo status della persona dotata di funzioni pubbliche, il cui agire deve essere indirizzato alle finalità istituzionali in vista delle quali il rapporto funzionale è instaurato: doveri a cui sono correlati i necessari poteri e l’utilizzo di pubbliche risorse, traducendosi in abuso della funzione, nell’eccesso e nello sviamento di potere la condotta che si ponga in contrasto con le predette finalità istituzionali.

- Condizioni e doveri che, se connotano in primo luogo la figura del pubblico ufficiale, sia o meno legato all’amministrazione da rapporto organico, ma dotato di poteri autoritativi, deliberativi o certificativi, considerati anche disgiuntamente tra loro, contraddistinguono anche quella dell’incaricato di pubblico servizio, la cui figura è connessa allo svolgimento di un servizio di pubblica utilità presso soggetti pubblici.

[Commento]: La corte prosegue nel proprio ragionamento logico.

Obblighi dei pubblici dipendenti nell’utilizzo dei registri informatizzati

- E tanto vale anche in riferimento alla gestione dei registri di cancelleria. Ai pubblici dipendenti che, nella loro qualità, debbono operare su registri informatizzati è imposta l’osservanza sia delle diposizioni di accesso, secondo i diversi profili per ciascuno di essi configurati, sia delle disposizioni del capo dell’ufficio sulla gestione dei registri, sia il rispetto del dovere loro imposto dallo statuto personale di eseguire sui sistemi attività che siano in diretta connessione con l’assolvimento della propria funzione. Con la conseguente illiceità ed abusività di qualsiasi comportamento che con tale obiettivo si ponga in contrasto, manifestandosi in tal modo la “ontologica incompatibilità” dell’accesso al sistema informatico, connaturata ad un utilizzo dello stesso estraneo alla ratio del conferimento del relativo potere.

[Commento]: In estrema sintesi, è la conclusione di tutto il ragionamento effettuato in precedenza.

Accesso abusivo ai sistemi informatici da parte di pubblici dipendenti non qualificati

- Per converso, il pubblico dipendente, addetto a mansioni d’ordine, cui non possano attribuirsi le qualifiche di pubblico ufficiale o di incaricato di pubblico servizio, che violi le disposizioni del titolare del sistema ed abbia accesso al medesimo al di fuori delle sue mansioni, commette in ogni caso, a prescindere dalle finalità perseguite, il reato di cui all’art 615 ter c.p., comma 1.

[Commento]: Qui in realtà si fa riferimento all’operatore di sistema, riferimento effettuato sempre per completezza di analisi.

Principio di diritto sull’accesso abusivo sistema informatico: la decisione della Cassazione

- Conclusivamente, a fronte del quesito proposto dalla Sezione rimettente, può essere formulato il seguente principio di diritto:

“Integra il delitto previsto dall’art. 615-ter c.p., comma 2, n. 1, la condotta del pubblico ufficiale o dell’incaricato di un pubblico servizio che, pur essendo abilitato e pur non violando le prescrizioni formali impartite dal titolare di un sistema informatico o telematico protetto per delimitarne l’accesso (nella specie, Registro delle notizie di reato: Re.Ge.), acceda o si mantenga nel sistema per ragioni ontologicamente estranee e comunque diverse rispetto a quelle per le quali, soltanto, la facoltà di accesso gli è attribuita”.

[Commento]: E’ il principio di diritto sul quale la Cassazione si è pronunciata

L’importanza di una corretta interpretazione delle norme penali

In conclusione: attenzione quando si “legge” una norma, specialmente di carattere penalistico, senza una adeguata preparazione.

Si potrebbe cadere facilmente inequivoci e/o errori che avrebbero delle conseguenze a dir poco….spiacevoli!

Note

[1] i brani sotto riportati sono stati estratti dalla copia integrale della medesima sentenza disponibile agli abbonati in Iusexplorer.

[2] Attenzione a tale locuzione: la giurisprudenza ha ampiamente confermato che sono tali i soggetti che abbiano delle modalità di controllo e/o accesso ai sistemi informatici appena superiori a quelli che effettuino solamente il c.d. “data entry”.

[3] L’espressione indica gli studiosi della materia

A cura di: Avv. Luca-M. de Grazia

Presidente dell’Associazione Iusit.net

Laureato in giurisprudenza con tesi in diritto commerciale concernente “La società tra professionisti intellettuali” nel 1978, svolge sin da tale data attività libero professionale nello studio di famiglia.

Già componente del Circolo dei Giuristi Telematici (www.giuristitelematici.it) e componente dell’A.N.O.R.C. (Associazione Nazionale Operatori e Responsabili della Conservazione sostitutiva) (www.anorc.it)

Ha pubblicato circa un centinaio di articoli sul Web (Interlex, Zaleuco, atti del Convegno 1997 di Cassino su “Informatica e Pianeta giustizia”, atti del Convegno Nazionale 2-5 dicembre 1988 a Firenze su “Informatica e Giustizia”) oltre a numerose pubblicazioni giuridiche in qualità di coautore.