5G: Evoluzione, Architettura e Sicurezza delle Reti Mobili di Nuova Generazione

Questo articolo è il primo di una serie dedicata all’esplorazione approfondita della tecnologia 5G e del suo impatto sulla trasformazione digitale della società. In questo primo capitolo, analizziamo l’architettura hardware del 5G, i suoi componenti fondamentali e le innovazioni tecnologiche che promettono di rivoluzionare non solo le comunicazioni personali, ma interi settori industriali.

L’Evoluzione delle Reti Mobili e l’Avvento del 5G

L’Evoluzione delle Reti Mobili e l’Avvento del 5G L’evoluzione delle reti mobili ha seguito una progressione storica marcata da innovazioni tecnologiche significative che hanno trasformato il modo in cui comunichiamo e accediamo alle informazioni.

L’architettura hardware del 5G è progettata per supportare la trasmissione di dati ad alta velocità, una bassa latenza, e una maggiore capacità di connessione simultanea rispetto alle generazioni precedenti. Questa architettura è composta da diversi componenti chiave che lavorano insieme per garantire la funzionalità e le prestazioni della rete 5G.

Secondo l’Unione Internazionale delle Telecomunicazioni (ITU), l’introduzione del 5G, la quinta generazione di tecnologia cellulare, promette di rivoluzionare non solo le comunicazioni personali, ma interi settori industriali, offrendo velocità di trasmissione dati fino a 20 Gbps, latenza inferiore a 1 ms e una densità di connessione di 1 milione di dispositivi per km².

Architettura e Innovazioni Tecnologiche del 5G

Di seguito, descriviamo i principali componenti hardware e le loro funzioni:

1. Stazioni Base (Base Stations)

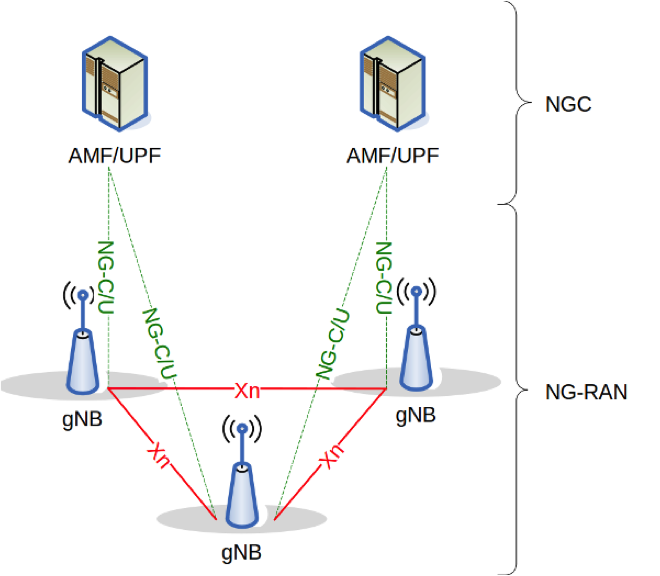

- gNodeB (gNB): È la stazione base 5G che fornisce la connettività radio agli utenti. Sostituisce l’eNodeB della rete LTE e gestisce la comunicazione tra i dispositivi mobili e la rete centrale. La gNB è responsabile della gestione delle risorse radio, della codifica/decodifica dei segnali e dell’instradamento dei dati.

- Small Cells: Sono stazioni base di dimensioni ridotte che coprono aree più piccole rispetto alle macro celle tradizionali. Vengono utilizzate per aumentare la capacità e la copertura in aree ad alta densità di traffico, come i centri urbani.

2. Antenne

- Massive MIMO (Multiple Input Multiple Output): Utilizza un grande numero di antenne per trasmettere e ricevere più segnali simultaneamente. Questo migliora significativamente la capacità e l’efficienza spettrale della rete 5G.

- Beamforming: Tecnica che consente di dirigere i segnali radio direttamente verso specifici dispositivi mobili, migliorando la qualità del segnale e riducendo le interferenze.

3. Core Network (Rete Centrale)

- NG Core (Next Generation Core): È la rete centrale 5G, responsabile della gestione del traffico dati e delle connessioni. È composta da diversi componenti, tra cui:

- AMF (Access and Mobility Management Function): Gestisce la registrazione degli utenti e la loro mobilità.

- SMF (Session Management Function): Gestisce le sessioni dati e la loro qualità.

- UPF (User Plane Function): Instrada i dati tra la rete e gli utenti finali.

- NSSF (Network Slice Selection Function): Gestisce la selezione delle slice di rete, permettendo la creazione di reti virtuali personalizzate per diverse applicazioni.

4. Dispositivi Utente (User Equipment, UE)

- Smartphone e Dispositivi Mobili: Dotati di modem 5G in grado di connettersi alla rete e supportare velocità di trasmissione elevate.

- IoT Devices: Dispositivi connessi utilizzati in vari settori come l’automazione industriale, la smart home e la sanità.

Il 5G come Catalizzatore di un Futuro Interconnesso

L’avvento del 5G segna un punto di svolta nell’evoluzione delle tecnologie di comunicazione, promettendo di ridefinire il tessuto stesso della nostra società digitale. Mentre ci avventuriamo in questa nuova era, è evidente che il potenziale del 5G va ben oltre il mero incremento delle velocità di connessione.

Secondo un rapporto del MIT Technology Review Insights, il 5G fungerà da spina dorsale per l’Internet of Everything, facilitando l’integrazione seamless di tecnologie emergenti come l’intelligenza artificiale, la blockchain e l’edge computing.

Questa convergenza tecnologica non solo accelererà l’innovazione in settori critici come la sanità, i trasporti e l’energia, ma aprirà anche la strada a modelli di business rivoluzionari e a nuove forme di interazione uomo-macchina. Tuttavia, con queste opportunità senza precedenti emergono anche sfide complesse che richiederanno una collaborazione globale tra governi, industria e accademia.

La gestione responsabile di questa transizione tecnologica sarà cruciale per garantire che i benefici del 5G siano distribuiti equamente, minimizzando al contempo i rischi potenziali per la privacy e la sicurezza. In definitiva, il successo del 5G non sarà misurato solo in termini di prestazioni tecniche, ma anche dal suo impatto positivo sulla società, sull’economia e sull’ambiente, plasmando un futuro più connesso, efficiente e sostenibile per le generazioni a venire.

Verso un Ecosistema 5G Sicuro: Sfide e Strategie Emergenti

Mentre esploriamo le potenzialità rivoluzionarie del 5G, è imperativo affrontare le complesse sfide di sicurezza che questa tecnologia comporta. Il prossimo capitolo approfondirà le implicazioni critiche per la cybersecurity nell’era del 5G, analizzando le vulnerabilità uniche introdotte dall’architettura distribuita e dall’iperconnettività.

Esamineremo le strategie all’avanguardia sviluppate da esperti del settore e organizzazioni come il National Institute of Standards and Technology (NIST) per contrastare minacce emergenti. Dall’implementazione di protocolli di crittografia quantistica alla realizzazione di architetture Zero Trust, scopriremo come l’industria sta evolvendo per garantire l’integrità, la confidenzialità e la disponibilità dei dati in un ecosistema 5G.

Inoltre, esploreremo il ruolo cruciale dell’intelligenza artificiale e del machine learning nel rilevamento e nella mitigazione proattiva delle minacce, nonché le implicazioni geopolitiche della sicurezza delle infrastrutture 5G. Questo approfondimento fornirà agli stakeholder una comprensione essenziale delle misure necessarie per navigare in sicurezza nel panorama in rapida evoluzione del 5G, bilanciando innovazione e protezione in un mondo sempre più interconnesso.

In questo primo approfondimento dedicato al 5G, abbiamo esplorato l’architettura fondamentale e le innovazioni tecnologiche che stanno ridefinendo il panorama delle telecomunicazioni.

Dall’analisi dei componenti hardware alle promesse di una società più interconnessa, abbiamo gettato le basi per comprendere questa rivoluzionaria tecnologia. Nel prossimo articolo della serie, “8 Sfide Critiche per la Cybersecurity nelle Reti 5G”, esploreremo le complesse sfide di sicurezza che le organizzazioni devono affrontare nell’implementazione delle reti 5G. Non perdere l’opportunità di approfondire ulteriormente questi temi scaricando il white paper completo di Stefano Savo e Stefano Cangiano, che offre un’analisi dettagliata e approfondita delle sfide e delle opportunità nel panorama della cybersecurity 5G.