Analisi di un Cyber Attacco sofisticato

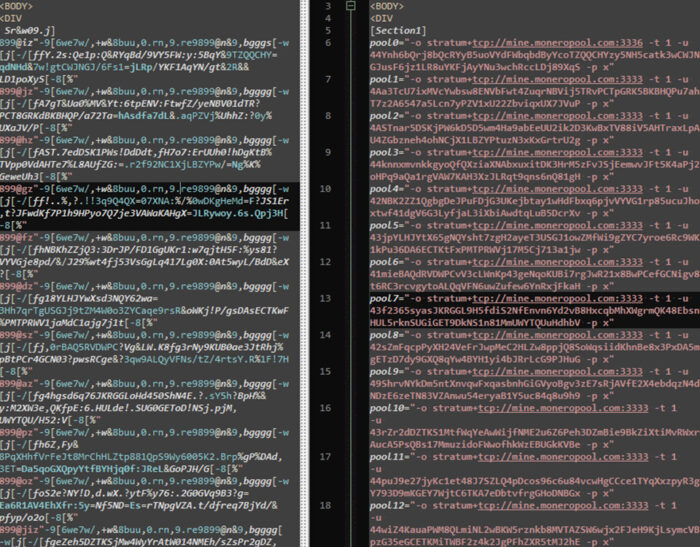

Questo articolo vuole essere un modo per avvicinare il lettore a comprendere la complessità degli attacchi cyber. Di seguito verrà trattato un modus operandi molto particolare con un focus specifico sulla grafica, sulle operazioni bit a bit[1] (AND, NOT, OR, XOR) e, quindi, con un pizzico di matematica. Le operazioni bit a bit sono operazioni…