Le basi della digital forensics nella circolare 1/2018 della Guardia di Finanza

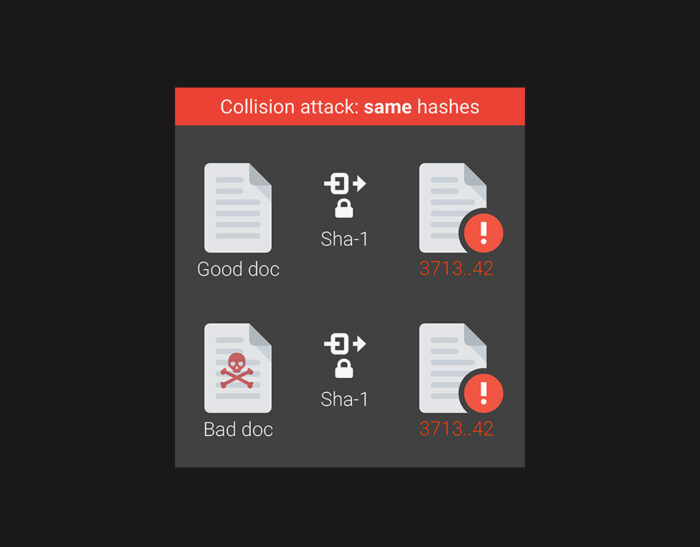

Le indagini fiscali in Italia fanno sempre più affidamento sulla digital forensics per combattere l’evasione e le frodi fiscali. La Guardia di Finanza ha formalizzato procedure innovative per l’acquisizione delle evidenze digitali, incluse tecniche come la copia forense e l’analisi dei metadati. Il manuale operativo del 2017 introduce figure specializzate (CFDA) e nuove metodologie, come…