La Cyber Threat Information Sharing: differenze di approccio tra Malware Information Sharing Platform (MISP) e Threat Intelligence Platform (TIP)

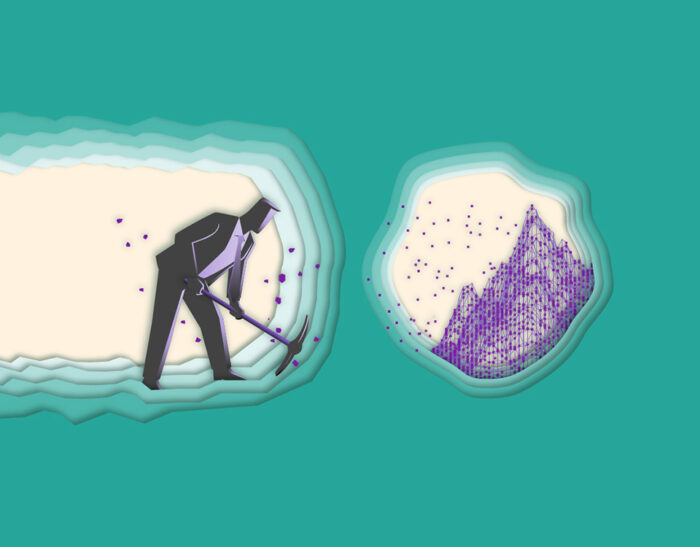

La Cyber Threat Intelligence è uno dei temi legati al mondo della Cybersecurity, che ogni giorno diventa sempre più pervasivo nelle Aziende; per questo motivo gli aspetti legati alla Cyber Threat Information Sharing ed il bisogno di condividere informazioni sono diventati quasi “assiomatici” nel mondo della sicurezza informatica. Sempre più spesso, le organizzazioni si stanno…