Analisi di un firmware

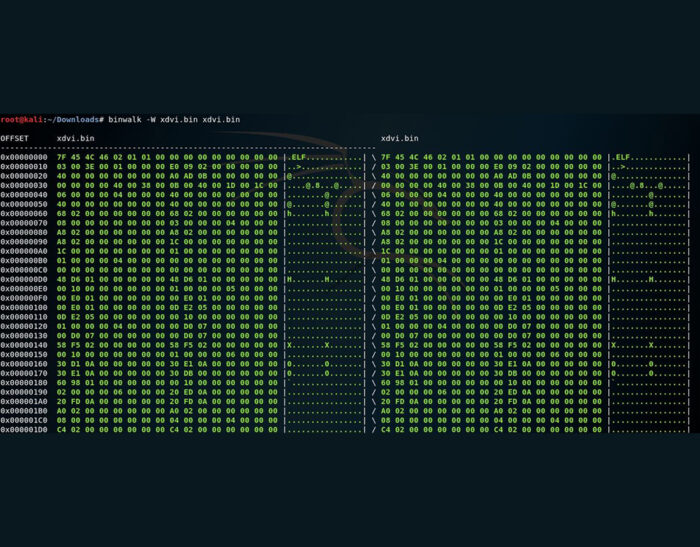

I firmware vengono utilizzati in contesti molto diversi tra loro: si va dai costituenti di un’infrastruttura industriale ai dispositivi del mercato consumer. In questo articolo vedremo come analizzare un firmware alla ricerca di possibili vulnerabilità. Bisogna tener conto che in questi casi: la sicurezza non è un requisito, si preferiscono le prestazioni, un costo basso…