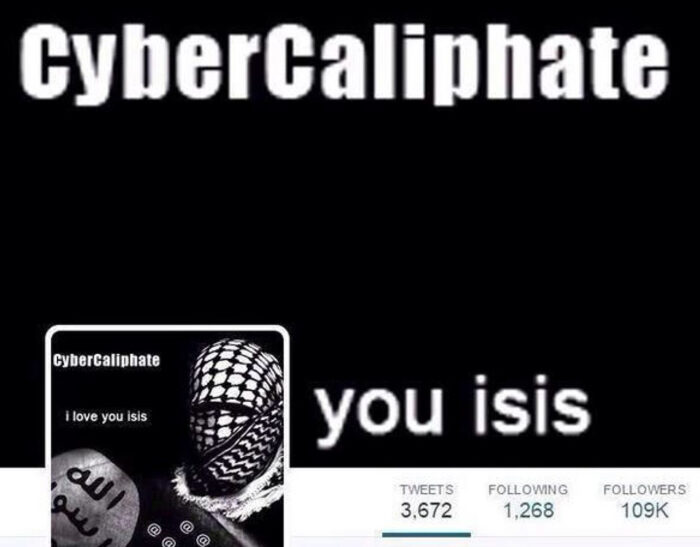

Come prevenire e contrastare le frodi su Internet e Mobile Banking

Il settore bancario italiano adotta strategie mirate per contrastare le frodi su internet e potenziare la sicurezza informatica. Le iniziative nazionali ed europee contro il cybercrime si affiancano agli investimenti delle banche in sistemi di prevenzione delle frodi online. I dati dell’Osservatorio ABI Lab sugli attacchi informatici evidenziano l’efficacia delle misure anti-frode su internet. La…