KRACK attack: simulazione di un attacco al protocollo WPA2

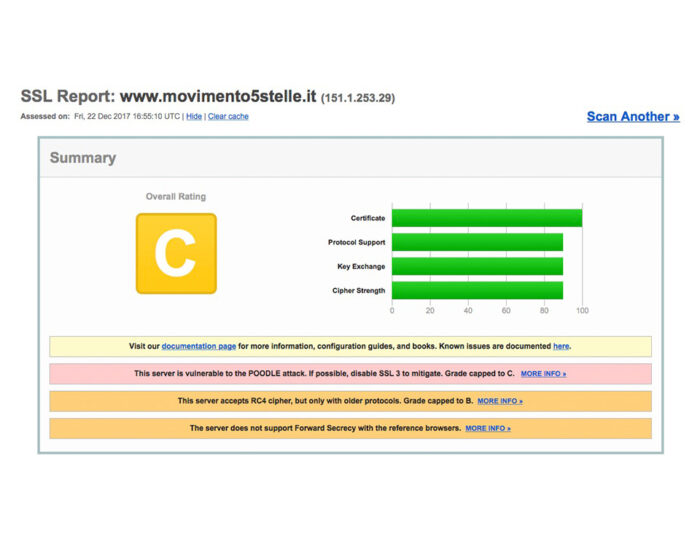

Negli anni ’90, il protocollo IEEE 802.11 ha rivoluzionato la comunicazione wireless, ma l’evoluzione della sicurezza non è stata altrettanto rapida. Dopo il fallimento del WEP, il WPA2 ha migliorato la protezione, ma rimane vulnerabile ad attacchi come KRACK. Quest’ultimo sfrutta una debolezza nell’handshake del WPA2 per intercettare il traffico, compromettendo anche connessioni HTTPS. Proteggere…