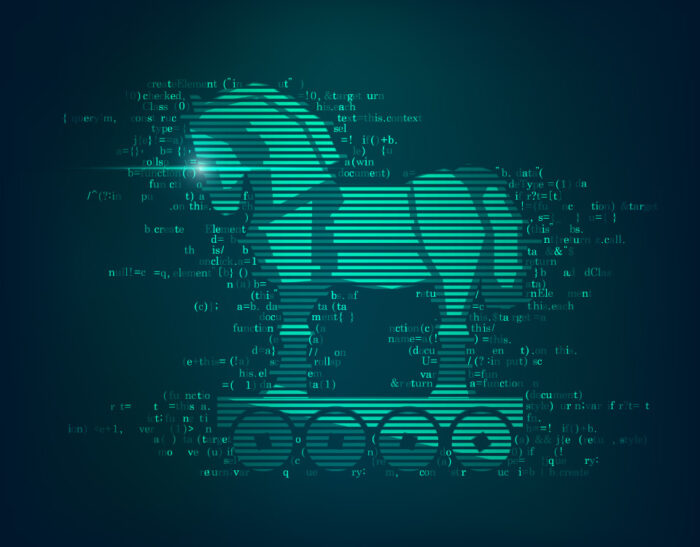

Il rischio Cyber è un rischio di sistema?

Partiamo dal solito punto, il Global Risk Landscape 2019 pubblicato dal World Economic Forum nel suo annuale Global Risk Report1. Da diversi anni, la triade dei rischi riconducibili al Cyber Risk (Critical Information Infrastructure Breakdown, Cyberattacks e Data Fraud or Theft) staziona nel quadrante in altro a destra e forse questa cosa non è del…