I Data Breach degli account aziendali: le raccomandazioni per non sottovalutare il rischio

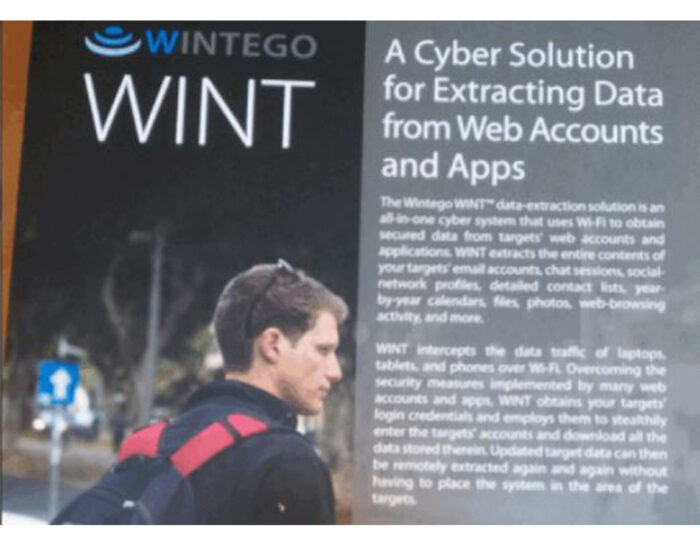

Ogni giorno assistiamo ad un numero crescente di furto di dati (e-mail, password, carte di credito, documenti confidenziali, etc) sui sistemi aziendali o personali, perpetrati principalmente da gruppi di cyber criminali, comunemente chiamati in gergo “Bad Actors”. Cyber Attacchi e Obiettivi dei Bad Actors I Bad Actors realizzano cyber attacchi per diverse finalità, come: l’estorsione,…