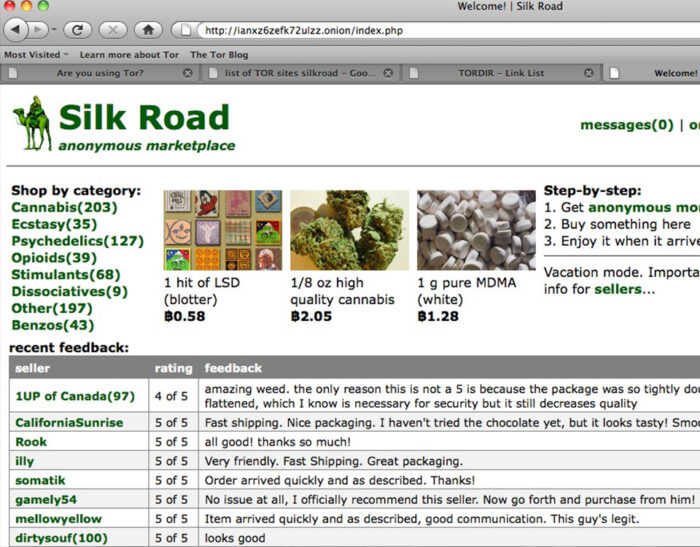

Il Cybercrime: un reato in continua Evoluzione

Lo sviluppo di tecnologie telematiche ed informatiche, sempre più sofisticate ed efficienti, ha favorito l’insorgere di nuove forme d’illecito diffuse nella nostra società attraverso l’impiego di strumenti di comune utilizzo quali computer, pc, tablet e cellulari. I comportamenti illegali, di cui in questa sede si esamineranno gli aspetti e le criticità principali, vengono generalmente definiti…