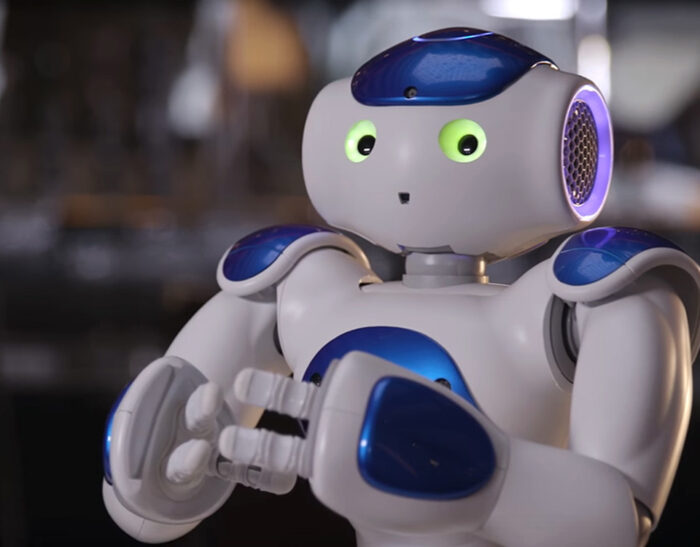

Principali problematiche di sicurezza e di privacy nel settore della robotica

L’umanità si trova attualmente sulla soglia di un’era nella quale robot, bot, androidi e altre manifestazioni dell’intelligenza artificiale (AI) sembrano sul punto di lanciare una nuova rivoluzione industriale, suscettibile di toccare tutti gli strati sociali, rendendo imprescindibile che la legislazione ne consideri tutte le implicazioni con l’Unione Europea già sensibile a tali tematiche (si veda…