Il sostegno della protezione dei dati extra UE tra codici di condotta e certificazioni

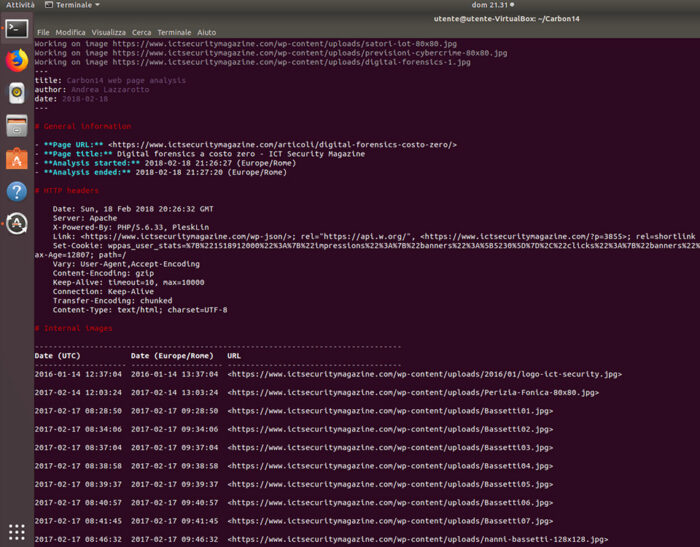

I progetti finanziati dalla Commissione Europea nell’ambito del programma Horizon2020 hanno il merito di trasformare le materie più complesse in output accessibili anche ai non addetti ai lavori, ai cittadini che non hanno dimestichezza con il settore ICT. Anche quando i tool sviluppati non sono progettati per un impiego d’uso quotidiano, però, il loro merito…