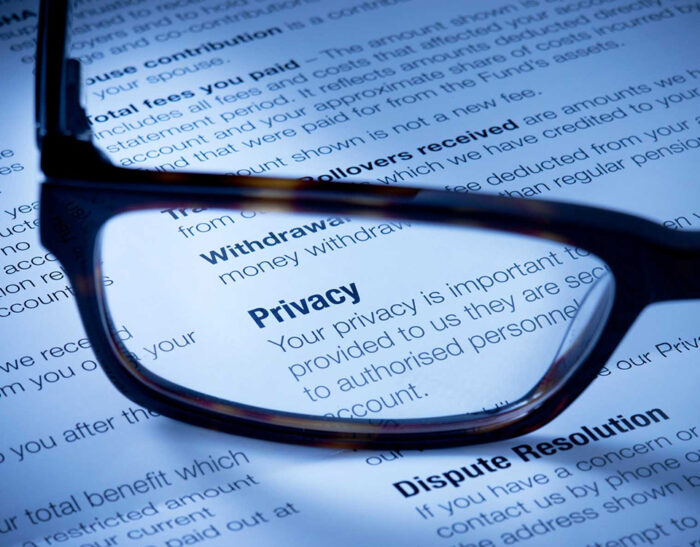

Privacy e salute nella società digitale

La salute come diritto fondamentale si configura oggi in un contesto complesso, dove la protezione dei dati personali diventa elemento imprescindibile per garantire cure appropriate e rispettose della dignità del paziente. Il presente studio analizza l’evoluzione dei sistemi sanitari, con particolare attenzione al dossier sanitario elettronico, evidenziando come la tutela della salute non possa essere…