Il Clustering come Strumento di Deanonimizzazione dei Wallet Bitcoin

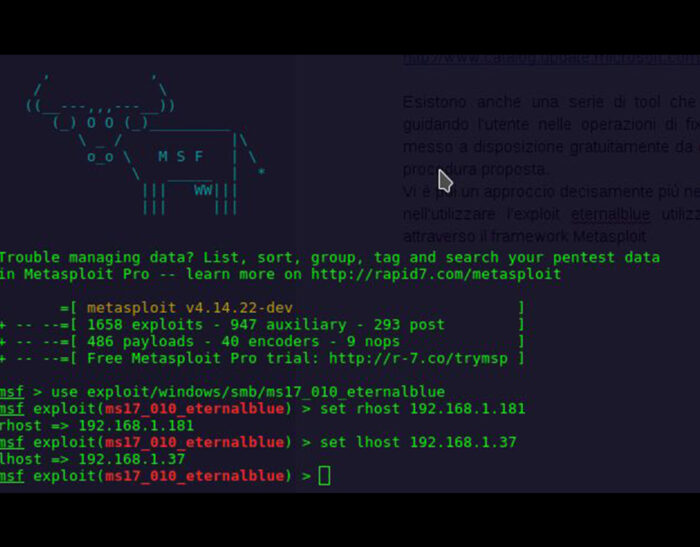

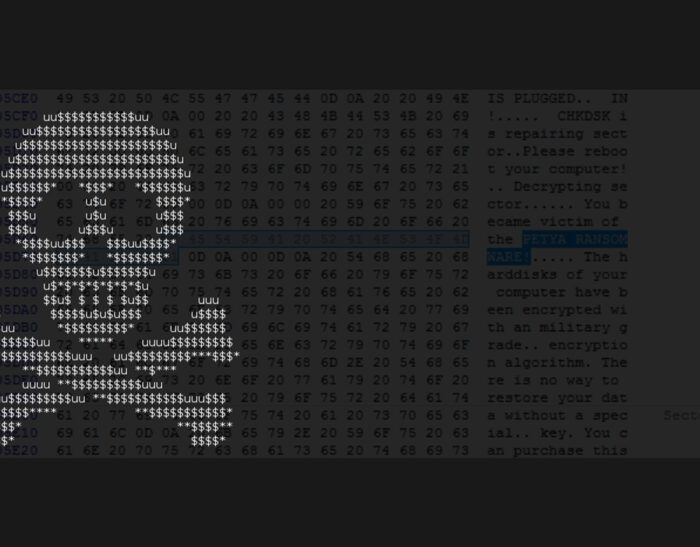

Si sente sempre più spesso parlare di Bitcoin, in particolare durante gli attacchi tramite ransomware come durante le tristemente famose campagne di Wannacry e NotPetya. E’ noto ai più ormai che si tratta di una sorta di “moneta virtuale”, utilizzata anche (ma non solo) dai criminali per diversi motivi, tra i quali la possibilità di…