Zero Trust e Smart Industry: mettere in sicurezza Cloud, OT, IIoT, e ambienti M2M attraverso strategie avanzate di Sicurezza Informatica con l’aiuto dell’Intelligenza Artificiale

L’avanzamento della Smart Industry ha portato a un incremento significativo nell’integrazione di tecnologie innovative quali cloud computing, Operational Technology (OT), Industrial Internet of Things (IIoT) e Machine-to-Machine (M2M) communications. Questa convergenza tecnologica offre enormi benefici in termini di efficienza operativa e capacità analitica, ma solleva anche nuove sfide per la sicurezza informatica, rendendo imperativo l’adozione di strategie avanzate come il modello di Zero Trust.

Zero Trust nell’era di Industry 4.0

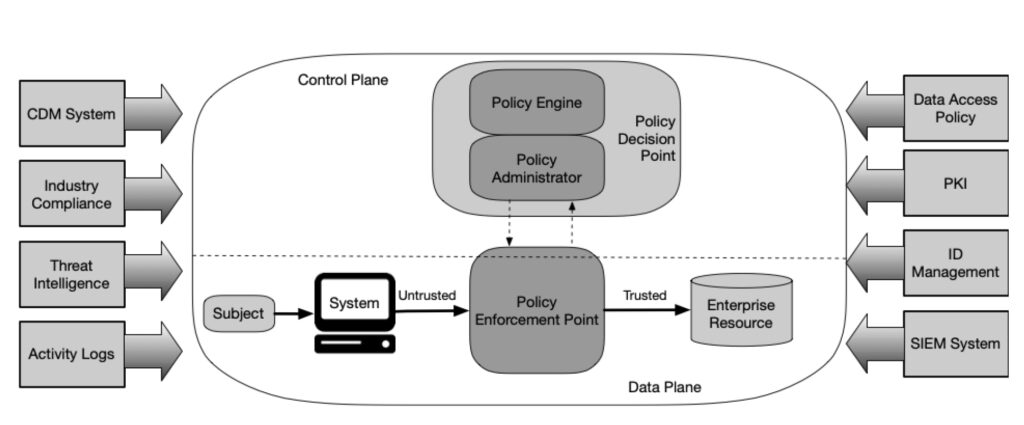

Il modello di Zero Trust, che segue il principio “never trust, always verify”, si rivela fondamentale nell’ambito della sicurezza industriale moderna. Questo approccio è basato sull’assunzione che attaccanti possano essere presenti sia all’interno che all’esterno della rete aziendale, quindi nessun dispositivo o utente dovrebbe essere considerato sicuro senza verifica. Originariamente focalizzato sulla micro-segmentazione della rete per controllare il traffico est-ovest, cioè il movimento laterale dei dati all’interno dei data center, il modello si è evoluto per abbracciare strategie più complesse e integrate.

Il 2016 ha visto l’introduzione del concetto di Software Defined Perimeter (SDP) che ha ulteriormente rafforzato l’implementazione di Zero Trust, separando il piano di controllo, dove si stabilisce la fiducia, dal piano dati, dove i dati vengono trasferiti effettivamente. Questo approccio nasconde l’infrastruttura utilizzando firewall dinamici che negano tutto l’accesso non autorizzato, migliorando la sicurezza attraverso l’autenticazione di singoli pacchetti per validare utenti e dispositivi prima dell’accesso ai servizi protetti.

Integrazione e sfide di sicurezza in ambienti OT e IIoT

Nell’OT e IIoT, sistemi spesso caratterizzati da tecnologie legacy, l’adozione di Zero Trust richiede una pianificazione attenta e l’introduzione graduale di modernizzazioni o l’applicazione di strategie di micro-segmentazione per isolare e proteggere le risorse legacy. Questi ambienti sono notoriamente difficili da proteggere a causa delle loro specifiche tecniche e operazionali che differiscono notevolmente da quelle tipiche delle reti IT.

La crescente interconnessione tra dispositivi in ambito industriale, comprese le comunicazioni M2M, aumenta la superficie di attacco rendendo queste reti più vulnerabili agli attacchi cyber. Questo ha portato alla necessità di adottare misure di sicurezza robuste come la crittografia dei dati, il controllo degli accessi e l’utilizzo di strumenti di monitoraggio per prevenire accessi non autorizzati e garantire l’integrità dei dati.

Best Practices e Continuous Adaptive Risk and Trust Assessment (CARTA)

Accanto a Zero Trust, la strategia CARTA di Gartner propone un approccio ancora più ampio alla sicurezza, che include la valutazione continua del rischio e della fiducia come parte integrante delle operazioni digitali dell’azienda. CARTA si concentra su piattaforme di sicurezza adattive e programmabili che siano consapevoli del contesto, oltre all’utilizzo di analisi, AI, automazione e orchestrazione per accelerare il rilevamento e la risposta alle minacce.

Implementazione pratica del modello Zero Trust nella Industry 4.0

Per le aziende nel settore della smart industry, l’implementazione di misure di micro-segmentazione, come primo passo verso Zero Trust, rappresenta una soluzione pratica. Questo non solo migliora la sicurezza ma supporta l’integrazione continua di IT e OT, consentendo controlli di accesso specifici per i carichi di lavoro virtualizzati nei data center e nelle applicazioni cloud.

Le squadre di sicurezza OT dovrebbero abbracciare la maturazione della strategia Zero Trust e considerare la definizione di un perimetro definito dal software come obiettivo a lungo termine. La micro-segmentazione, ottenuta con tecnologie più tradizionali, dovrebbe essere sempre considerata una best practice nell’implementazione di una strategia Zero Trust.

Criticità dell’implementazione del modello zero trust nella Smart Industry

L’implementazione del modello Zero Trust nell’ambito della Industry 4.0 presenta diverse criticità, soprattutto a causa della complessità intrinseca degli ambienti industriali moderni che integrano tecnologie IT, OT, IIoT e M2M. Una delle principali sfide è la gestione delle infrastrutture legacy che non sono state progettate con le moderne pratiche di sicurezza in mente. Questi sistemi spesso non supportano protocolli di sicurezza avanzati necessari per l’adozione di Zero Trust, rendendo difficile l’implementazione di controlli di autenticazione e autorizzazione rigorosi senza compromettere la funzionalità operativa.

Inoltre, la diversità e la vastità delle macchine e dispositivi connessi nell’ambito dell’IIoT possono rendere complesso il monitoraggio continuo e l’analisi dei comportamenti di rete, essenziali per il modello Zero Trust. La necessità di aggiornare e mantenere costantemente i sistemi di sicurezza per tenere il passo con le evoluzioni tecnologiche e le nuove minacce può risultare onerosa e complessa, soprattutto per le aziende con risorse limitate.

La resistenza al cambiamento è un’altra barriera significativa. La trasformazione dei processi di sicurezza aziendali verso un approccio Zero Trust richiede un cambiamento culturale che può incontrare resistenza sia da parte degli operatori IT che OT, che potrebbero percepire queste nuove misure come un ostacolo alla produttività operativa.

Infine, la complessità nella configurazione e gestione della micro-segmentazione, essenziale per il modello Zero Trust, rappresenta una sfida tecnica notevole. L’errata configurazione può non solo ridurre l’efficacia delle misure di sicurezza, ma anche esporre l’organizzazione a nuovi rischi di sicurezza, complicando ulteriormente la protezione di dati sensibili e infrastrutture critiche.

Tutte queste criticità richiedono che l’adozione del modello Zero Trust nella Industry 4.0 sia accompagnata da una strategia ben pianificata, supporto esecutivo, investimenti adeguati in tecnologie avanzate e formazione continua per gli addetti ai lavori.

L’integrazione dell’Intelligenza Artificiale nella Sicurezza Zero Trust

L’applicazione dell’intelligenza artificiale (AI) in contesti di sicurezza Zero Trust rappresenta una pietra miliare per la smart industry, particolarmente in ambienti cloud, OT, IIoT e M2M. L’AI può migliorare significativamente l’efficacia delle misure di sicurezza attraverso la capacità di analizzare grandi volumi di dati di rete, identificare pattern di traffico anomali, e prevedere potenziali minacce prima che diventino critiche. Questo livello di analisi avanzata e predittiva è fondamentale per un’applicazione efficace del modello Zero Trust, dove la verifica continua e la valutazione del rischio sono essenziali.

Grazie all’AI, i sistemi di sicurezza possono diventare proattivi piuttosto che reattivi. Le tecnologie di apprendimento automatico (Machine Learning, ML) sono in grado di addestrarsi su vasti set di dati per riconoscere e reagire a schemi di comportamento sia noti che emergenti. Questo permette non solo di rispondere in tempo reale, ma anche di adattare le politiche di sicurezza dinamicamente in base al contesto e alle evidenze analitiche.

Inoltre, l’AI supporta la micro-segmentazione nel contesto di Zero Trust, automatizzando la configurazione delle politiche di sicurezza per specifici segmenti di rete e dispositivi, riducendo così la superficie di attacco e limitando il potenziale danno di eventuali intrusioni. L’AI può anche gestire l’autenticazione e l’autorizzazione di dispositivi e utenti in maniera più efficiente, utilizzando tecniche avanzate di riconoscimento biometrico e comportamentale che vanno oltre le tradizionali credenziali basate su password.

Un altro aspetto cruciale è l’utilizzo dell’AI per il monitoraggio continuo e l’assessment del rischio, come suggerito dalla strategia CARTA. Qui, l’AI aiuta a valutare continuamente il rischio associato ad ogni utente e dispositivo all’interno della rete, permettendo alle organizzazioni di adattare rapidamente le loro strategie di sicurezza in risposta a nuove informazioni o minacce emergenti.

Infine, la capacità dell’AI di integrare e analizzare dati provenienti da diverse fonti è vitale per creare un ecosistema di sicurezza olistico e interconnesso che supporti sia la sicurezza operativa (OT) che quella informativa (IT). Attraverso l’orchestrazione di soluzioni di sicurezza basate sull’AI, le organizzazioni possono ottenere una visione unificata e centralizzata delle minacce, migliorando la collaborazione tra le squadre IT e OT e rafforzando la resilienza complessiva della rete.

L’adozione di AI in ambito di Zero Trust non solo eleva il livello di sicurezza implementabile ma trasforma anche il modo in cui le organizzazioni affrontano e gestiscono le sfide della cybersecurity nella smart industry, rendendo le infrastrutture più intelligenti, reattive e adattabili ai cambiamenti del panorama delle minacce.

Cybersecurity nell’Era della Industry 4.0: Uno Sguardo ai Principali Standard e Framework Internazionali

Nel contesto dell’evoluzione continua delle minacce cyber e della crescente interconnessione delle infrastrutture critiche, diversi standard e framework normativi si sono affermati come pilastri fondamentali per guidare l’implementazione di robuste pratiche di cybersecurity nelle organizzazioni. Il NIST SP 800-82, specifico per la protezione dei sistemi di controllo industriale, fornisce una serie comprensiva di linee guida tecniche e raccomandazioni per assicurare i sistemi operativi da potenziali cyber attacchi. Questo standard si focalizza sull’identificazione dei rischi, la protezione delle infrastrutture, la rilevazione delle anomalie e la risposta agli incidenti, stabilendo così un modello sicuro per operazioni critiche.

Parallelamente, il NIST 800-207 delinea i principi per l’implementazione del modello di sicurezza Zero Trust. Questo framework enfatizza la necessità di una verifica continua e di una gestione dell’accesso basata sulla minimizzazione della fiducia iniziale concessa agli utenti e ai dispositivi all’interno delle reti aziendali. Il modello propone l’adozione di micro-segmentazione delle reti, autenticazione dinamica, e politiche di sicurezza basate sulle valutazioni in tempo reale del contesto e del rischio associato ad ogni richiesta di accesso ai dati.

L’IEC 62443, standard internazionale per la sicurezza delle reti e dei sistemi industriali automatizzati, offre un quadro per la gestione della sicurezza che copre tutti gli aspetti dalla progettazione alla manutenzione e dal monitoraggio alla risposta agli incidenti. Questo standard si concentra particolarmente sulla resistenza delle infrastrutture agli attacchi, fornendo linee guida su come costruire architetture di sicurezza difensive che proteggano efficacemente sia la fisicità che la virtualità delle operazioni industriali.

In aggiunta, il CISA Zero Trust Maturity Model offre un metodo per valutare e guidare l’evoluzione delle organizzazioni verso l’adozione completa del modello Zero Trust. Il modello descrive diverse fasi di maturità, da una fiducia iniziale e condizionata fino all’adozione piena di un ambiente di sicurezza in cui la verifica è costante e indipendente dalla posizione di rete dell’entità che richiede l’accesso.

Le normative come la NIS2 introducono requisiti legali specifici, come l’obbligo di implementazione della multi-factor authentication (MFA), per aumentare il livello di sicurezza delle infrastrutture critiche e garantire la protezione dei dati sensibili. Questi requisiti legali obbligano le organizzazioni a conformarsi a standard minimi di sicurezza e spesso fungono da catalizzatori per l’adozione di tecnologie e pratiche più avanzate nel campo della cybersecurity.

La comprensione e l’applicazione di questi standard e normative sono essenziali per le organizzazioni che operano nell’ambito della Industry 4.0, fornendo loro le basi per costruire sistemi resilienti e capaci di fronteggiare le sfide del panorama cibernetico moderno. L’armonizzazione di questi framework a livello internazionale promuove anche un approccio più uniforme e coerente alla sicurezza, essenziale in un mondo sempre più interconnesso e dipendente da tecnologie digitali avanzate.

La crescente dipendenza da soluzioni Cloud, IIoT e M2M nell’industria intelligente pone sfide uniche per la sicurezza informatica. L’adozione di un modello di Zero Trust rappresenta una risposta strategica essenziale per proteggere le infrastrutture critiche in questo nuovo ambiente digitale. Le aziende devono continuare a evolvere le loro strategie di sicurezza per fronteggiare le minacce in rapido cambiamento, garantendo così la continuità operativa e la protezione delle operazioni industriali in un’era di crescente interconnessione.